Acrolinx Dashboard 目录穿越漏洞披露(CVE 2018-7719);SubOver:多线程运行的子域名扫描工具

Posted 破壳漏洞社区

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Acrolinx Dashboard 目录穿越漏洞披露(CVE 2018-7719);SubOver:多线程运行的子域名扫描工具相关的知识,希望对你有一定的参考价值。

姿势

姿势

1.DiskShadow 技巧:用作启动项实现持久化和导出活动目录

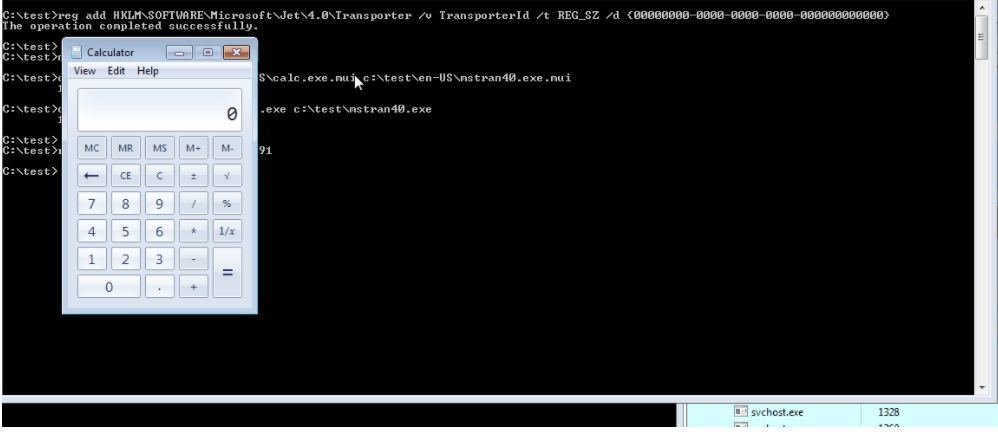

DiskShadow.exe是一个公开由卷影复制服务(VSS)提供的功能的工具。DiskShadow 包含在Windows Server 2008,Windows Server 2012和Windows Server 2016中。普通用户权限可使用diskshadow.txt调用脚本选项来调用calc.exe和notepad.exe。由于DiskShadow是使用Windows证书签名的,因此它将隐藏在默认视图中,可用作启动项实现持久化和用于导出活动目录 ntds.dit 数据库。

参考链接:

https://bohops.com/2018/03/26/diskshadow-the-return-of-vss-evasion-persistence-and-active-directory-database-extraction/

2.mstran40.exe

调用 msrepl40.dll 的导出函数执行任意一个名为 mstran40.exe 的可执行文件的方法

参考链接:

http://www.hexacorn.com/blog/2018/03/25/running-programs-via-proxy-jumping-on-a-edr-bypass-trampoline-part-6/

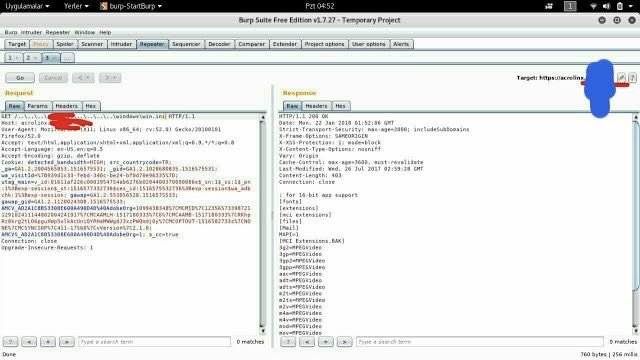

3.Acrolinx Dashboard 目录穿越漏洞披露(CVE 2018-7719)

参考链接:

http://www.berkdusunur.net/2018/03/tr-en-acrolinx-dashboard-directory.html

4.rundll32小技巧

rundll32 zipfldr.dll, RouteTheCall calc.exe

rundll32 advpack.dll, RegisterOCX calc.exe

rundll32 advpack.dll, RegisterOCX "cmd.exe /c net user admin /add && rem .exe"

参考链接:

https://twitter.com/Moriarty_Meng/status/977848311603380224

5.注入payload技巧

利用CS3 脚本在INFScript中注入payload

参考链接:

https://homjxi0e.wordpress.com/2018/03/24/cs3-infscript-injection-payload-in-side-infscript/

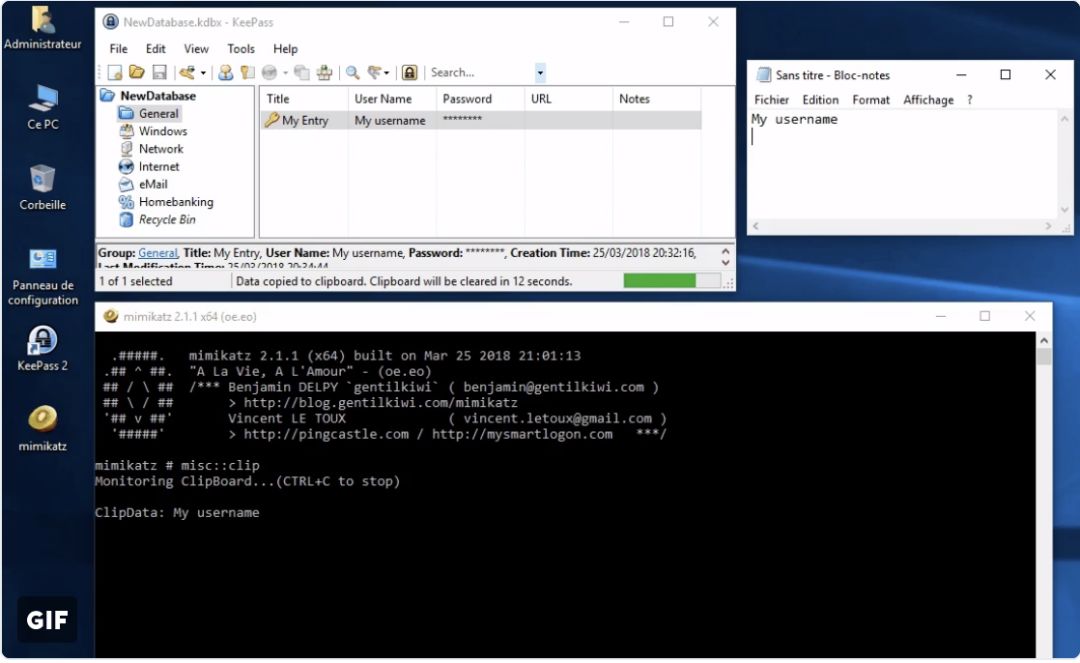

6.使用mimikatz监视剪贴板内容

mimikatz作者提出了从剪贴板中获取敏感内容的做法

参考链接:

https://twitter.com/gentilkiwi/status/977987275236790272

神器

神器

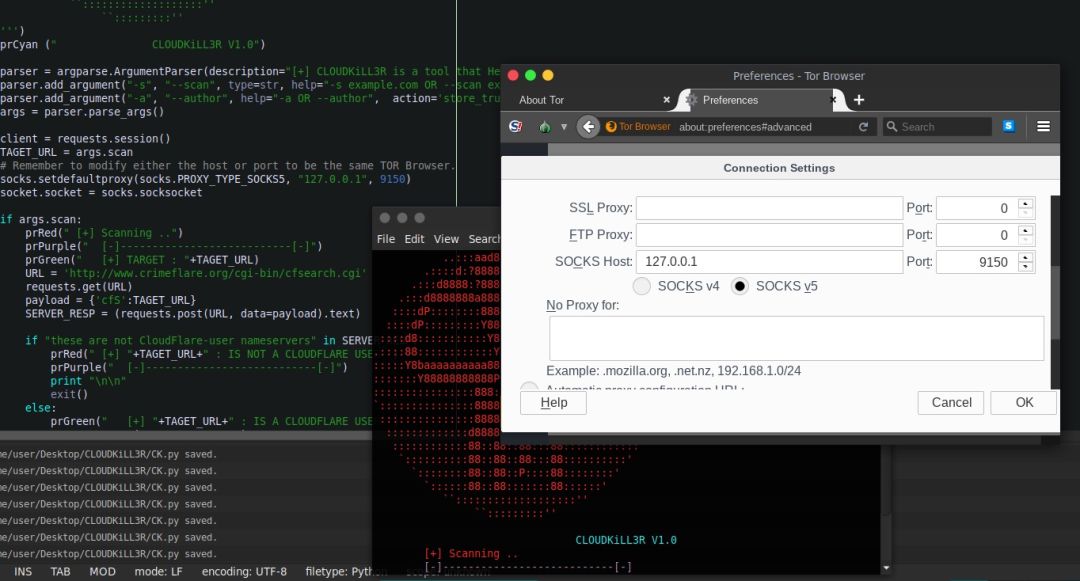

1.CLOUDKiLL3R:通过TOR浏览器绕过Cloudflare保护服务

CLOUDKiLL3R将从crimeflare中删除数据,它使用TOR浏览器来避免Crimeflare服务器的任何阻止。

参考链接:

https://github.com/inurlx/CLOUDKiLL3R

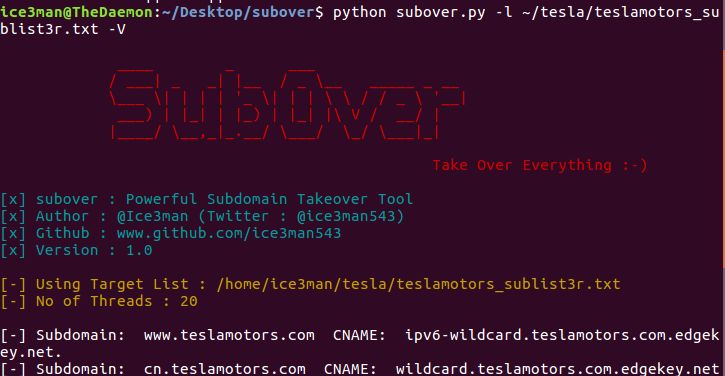

2.SubOver:子域名扫描工具

Subover是一个Python写的子域名扫描工具,它会检索36接口或者服务,超过市面上的大多数工具,并且工具是多线程运行的,速度得到保证。

工具介绍:

https://www.kitploit.com/2018/03/subover-powerful-subdomain-takeover-tool.html?utm_source=dlvr.it&utm_medium=twitter

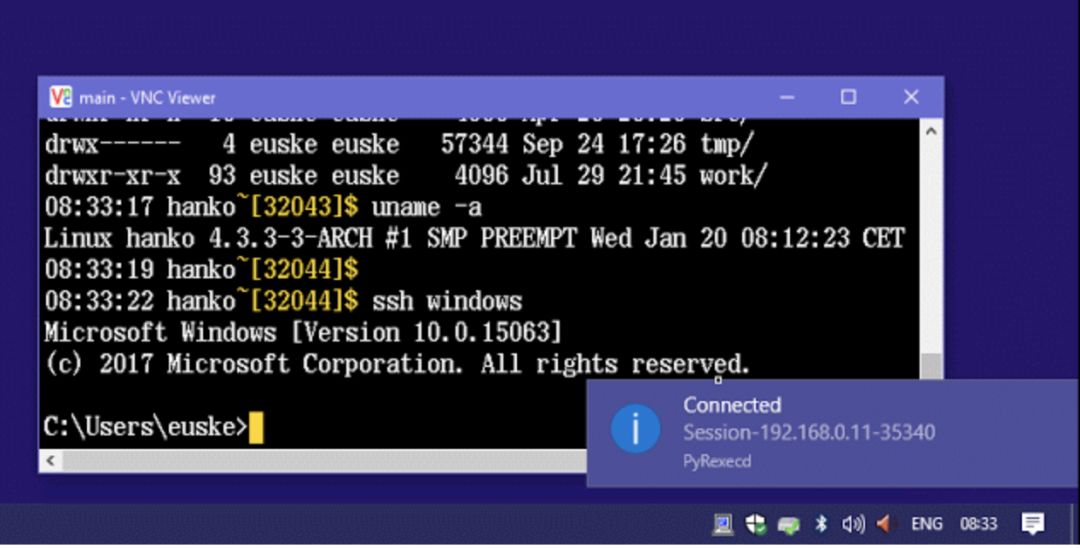

3.PyRexecd:在ssh server上连接Windows

独立的Win32应用程序(不是服务)驻留在SysTray中。

仅支持单个用户/ pubkey身份验证。

通过弹出窗口通知传入连接。

通过stdin / stdout发送/接收剪贴板文本。

工具介绍:

https://www.kitploit.com/2018/03/pyrexecd-standalone-ssh-server-for.html?m=1

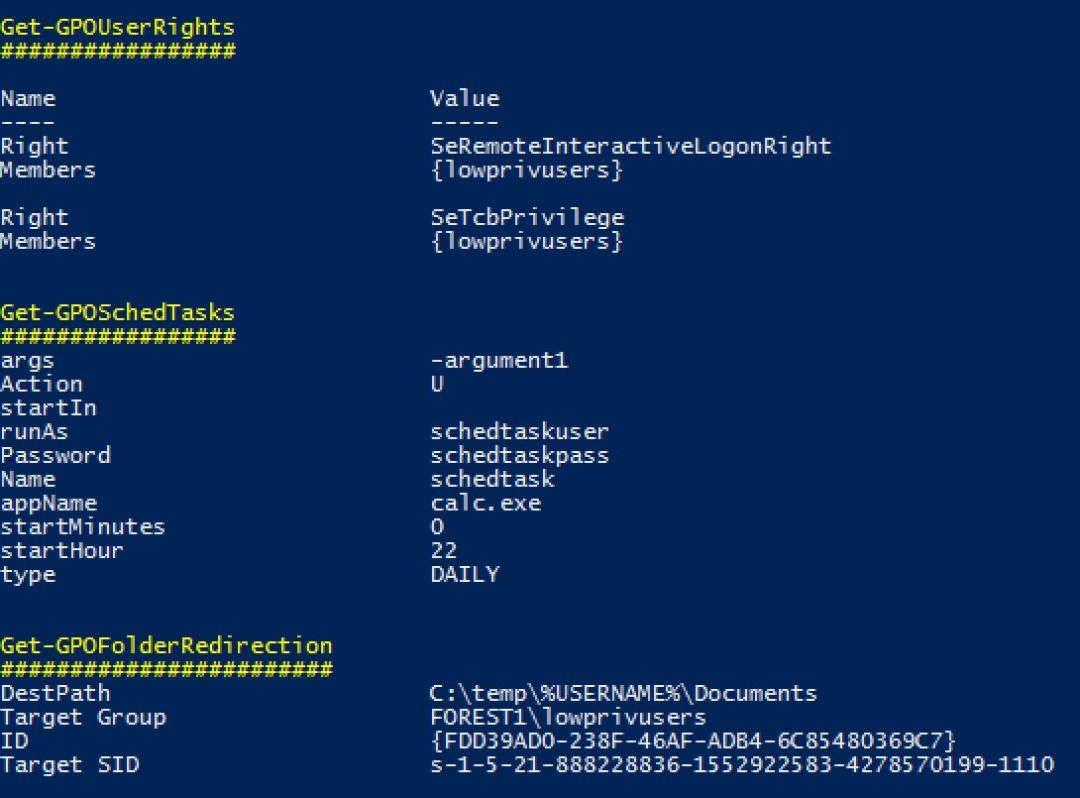

4.Grouper:查找AD组策略中易受攻击设置的PowerShell脚本

Grouper是一个PowerShell模块,它通过来自Get-GPOReport cmdlet(Microsoft组策略模块的一部分)的XML输出进行筛选。

参考链接:

https://github.com/l0ss/Grouper

https://twitter.com/DirectoryRanger/status/977622664759119878

5.Rainmap Lite :从浏览器中启动Nmap扫描

Rainmap Lite前身是Rainmap,Rainmap-lite不需要特殊服务(RabbitMQ,PostgreSQL,Celery,supervisor等)。只需安装Django应用程序并添加cron轮询任务以设置新的扫描服务器,并通过电子邮件发送结果。

参考链接:

https://www.kitploit.com/2018/03/rainmap-lite-responsive-web-based.html

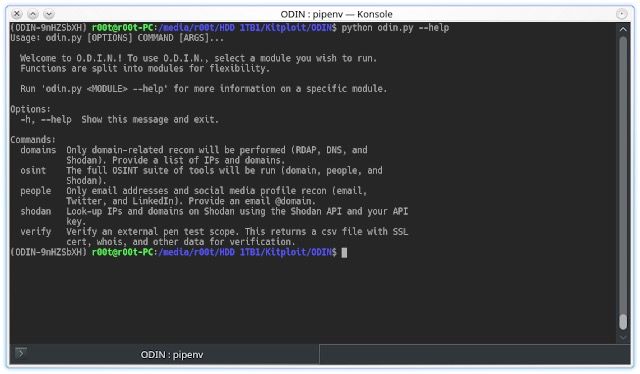

6.ODIN - 用于自动化渗透测试任务的工具

ODIN目的是自动执行渗透测试人员执行的许多常见信息收集。如:

在域下搜索Office文件和PDF。

扫描开放的AWS S3 Buckets。

参考链接:

https://github.com/chrismaddalena/ODIN

7.Invoke-DOSfuscation:兼容PowerShell v2.0 +的cmd.exe命令混淆框架

该框架能够随机生成数以千计的混淆示例命令,用探索Cmd.exe混淆和检测技术的深度。另FireEye 发布的一篇关于 Cmd.exe 命令混淆与检测的白皮书。

参考链接:

https://github.com/danielbohannon/Invoke-DOSfuscation

https://www.fireeye.com/content/dam/fireeye-www/blog/pdfs/dosfuscation-report.pdf

资讯

资讯

1. Kaspersky 发布 2017 年下半年工控系统威胁报告

2017年漏洞总数为322个。这包括通用软件和网络协议中的漏洞,这些漏洞与工业软件和设备相关。

参考链接:

https://securelist.com/threat-landscape-for-industrial-automation-systems-in-h2-2017/85053/

2.BlackHat Asia 2018:针对金融机构的 APT 攻击研究

参考链接:

https://www.blackhat.com/docs/asia-18/asia-18-Shen-Jang-Nation-State%20Moneymule%20hunting%20season.pdf

3.CVE-2018-1232, CVE-2018-1233, CVE-2018-1234

适用于IIS和Apache Web服务器版本8.0.1及更早版本的RSA身份验证代理包含多个可能会被恶意用户利用来破坏受影响系统的漏洞。

参考链接:

http://seclists.org/fulldisclosure/2018/Mar/60

欢迎酷爱技术的你来破壳交流。

↓阅读原文可直通破壳社区

以上是关于Acrolinx Dashboard 目录穿越漏洞披露(CVE 2018-7719);SubOver:多线程运行的子域名扫描工具的主要内容,如果未能解决你的问题,请参考以下文章

Nginx 和 OpenResty 内存泄漏和目录穿越漏洞的安全评估