Nginx,一看就会

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Nginx,一看就会相关的知识,希望对你有一定的参考价值。

参考技术Anginx("engine x") 是一个高性能的 HTTP 和反向代理服务器,特点是占有内存少,并发能力强,事实上 nginx 的并发能力确实在同类型的网页服务器中表现较好,中国大陆使用 nginx 网站用户有:百度、京东、新浪、网易、腾讯、 淘宝等。

1.1 WEB 服务器

Nginx 可以作为静态页面的 web 服务器,同时还支持 CGI 协议的动态语言,比如 perl、php

等。但是不支持 java。Java 程序只能通过与 tomcat 配合完成。Nginx 专为性能优化而开发,性能是其最重要的考量,实现上非常注重效率 ,能经受高负载的考验,有报告表明能支持高达 50000个并发连接数。

1.2 反向代理

1.正向代理,代理客户端,客户端需要配置代理

2.反向代理,代理服务端,客户端无感知

1.3 负载均衡

Nginx 的异步框架可以处理很大的并发请求,把这些并发请求 hold 住之后就可以分发给后台服务端(backend servers,也叫做服务池, 后面简称 backend)来做复杂的计算、处理和响应,这种模式的好处是相当多的:隐藏业务主机更安全,节约了公网 IP 地址,并且在业务量增加的时候可以方便地扩容后台服务器。

这时候集群的概念产生了,我们增加服务器的数量,然后将请求分发到各个服务器上,将原先请求集中到单个服务器上的情况改为将请求分发到多个服务器上,将负载分发到不同的服器,也就是我们所说的负载均衡。

1.4 动静分离

为了加快网站的解析速度,可以把动态页面和静态页面由不同的服务器来解析,加快解析速度。降低原来单个服务器的压力。

Nginx官网

2.1 相关安装包

pcre-8.37.tar.gz openssl-1.0.1t.tar.gz zlib-1.2.8.tar.gz nginx-1.11.1.tar.gz

2.2 安装流程

2.1.1.安装 pcre 解压缩 pcre-xx.tar.gz 包

进入解压缩目录,执行./configure

如果提示,需要提前安装 gcc++,进入安装光盘目录的软件包(/media/CentOSXX/Package)执行

rpm -ivh libstdc+ devel-4.4.7-17.el6.x86_64.rpm

rpm -ivh gcc-c+ 4.4.7-17.el6.x86_64.rpm

./configure 完成后,回到 pcre 目录下执行 make,再执行 make install

2.2.2.安装 openssl

解压缩 openssl-xx.tar.gz 包。

进入解压缩目录,执行./config

make && make install

2.2.3.安装 zlib 解压缩 zlib-xx.tar.gz 包。

进入解压缩目录,执行./configure。

make && make install

2.2.4.安装 nginx

解压缩 nginx-xx.tar.gz 包。

进入解压缩目录,执行./configure。

make && make install

查看开放的端口号

firewall-cmd --list-all

设置开放的端口号

firewall-cmd --add-service=http –permanent

sudo firewall-cmd --add-port=80/tcp --permanent

重启防火墙

firewall-cmd –reload

2.3 Nginx 启动

命令

启动命令:在/usr/local/nginx/sbin 目录下执行 ./nginx

关闭命令: 在/usr/local/nginx/sbin 目录下执行 ./nginx -s stop

重新加载命令: 在/usr/local/nginx/sbin 目录下执行 ./nginx -s reload·

设置 nginx 为自启动服务

修改 linux 启动脚本/etc/rc.d/rc

加入 :/usr/local/nginx/sbin/nginx

nginx 安装目录下,其默认的配置文件都放在conf 目录下,而主配置文件nginx.conf 也在其中,后续对 nginx 的使用基本上都是对此配置文件进行相应的修改。

根据上述文件,我们可以很明显的将 nginx.conf 配置文件分为三部分

第一部分:全局块

从配置文件开始到 events 块之间的内容,主要会设置一些影响 nginx 服务器整体运行的配置指令,主要包括配置运行 Nginx 服务器的用户(组)、允许生成的 worker process 数,进程 PID 存放路径、日志存放路径和类型以及配置文件的引入等。

比如上面第一行配置的:worker_processes 1;

这是 Nginx 服务器并发处理服务的关键配置,worker_processes 值越大,可以支持的并发处理量也越多,但是会受到硬件、软件等设备的制约。

第二部分:events 块

events 块涉及的指令主要影响 Nginx 服务器与用户的网络连接,常用的设置包括是否开启对多 work process 下的网络连接进行序列化,是否允许同时接收多个网络连接,选取哪种事件驱动模型来处理连接请求,每个 word process 可以同时支持的最大连接数等。

上述例子就表示每个 work process 支持的最大连接数为 1024.

这部分的配置对 Nginx 的性能影响较大,在实际中应该灵活配置。

第三部分:http 块

这算是 Nginx 服务器配置中最频繁的部分,代理、缓存和日志定义等绝大多数功能和第三方模块的配置都在这里。

需要注意的是:http 块也可以包括 http 全局块、server 块。

http 全局块

http 全局块配置的指令包括文件引入、MIME-TYPE 定义、日志自定义、连接超时时间、单链接请求数上限等。

server 块

这块和虚拟主机有密切关系,虚拟主机从用户角度看,和一台独立的硬件主机是完全一样的,该技术的产生是为了节省互联网服务器硬件成本。

每个 http 块可以包括多个 server 块,而每个 server 块就相当于一个虚拟主机。

而每个 server 块也分为全局 server 块,以及可以同时包含多个 locaton 块。

全局 server 块

最常见的配置是本虚拟机主机的监听配置和本虚拟主机的名称或 IP 配置。

location 块

一个 server 块可以配置多个 location 块。

这块的主要作用是基于 Nginx 服务器接收到的请求字符串(例如 server_name/uri-string),对虚拟主机名称(也可以是 IP 别名)之外的字符串(例如 前面的 /uri-string)进行匹配,对特定的请求进行处理。地址定向、数据缓存和应答控制等功能,还有许多第三方模块的配置也在这里进行。

案例配置如下:

location 指令说明

该指令用于匹配 URL,语法如下:

= :用于不含正则表达式的 uri 前,要求请求字符串与 uri 严格匹配,如果匹配

成功,就停止继续向下搜索并立即处理该请求。

~:用于表示 uri 包含正则表达式,并且区分大小写。

~*:用于表示 uri 包含正则表达式,并且不区分大小写。

^~:用于不含正则表达式的 uri 前,要求 Nginx 服务器找到标识 uri 和请求字

符串匹配度最高的 location 后,立即使用此 location 处理请求,而不再使用 location

块中的正则 uri 和请求字符串做匹配。

注意:如果 uri 包含正则表达式,则必须要有 ~ 或者 ~* 标识。

案例配置如下:

在 linux 下有 Nginx、LVS、Haproxy 等等服务可以提供负载均衡服务,而且 Nginx 提供了几种分配方式(策略):

轮询(默认)

每个请求按时间顺序逐一分配到不同的后端服务器,如果后端服务器 down 掉,能自动剔除。

weight

weight 代表权重,默认为 1,权重越高被分配的客户端越多指定轮询几率,weight 和访问比率成正比,用于后端服务器性能不均的情况。

ip_hash

每个请求按访问 ip 的 hash 结果分配,这样每个访客固定访问一个后端服务器,可以解决 session 的问题。

fair(第三方)

按后端服务器的响应时间来分配请求,响应时间短的优先分配。

动静分离从目前实现角度来讲大致分为两种:

1.一种是纯粹把静态文件独立成单独的域名,放在独立的服务器上,也是目前主流推崇的方案;

2.另外一种方法就是动态跟静态文件混合在一起发布,通过 nginx 来分开。

通过 location 指定不同的后缀名实现不同的请求转发。通过 expires 参数设置,可以使浏览器缓存过期时间,减少与服务器之前的请求和流量。具体 Expires 定义:是给一个资源设定一个过期时间,也就是说无需去服务端验证,直接通过浏览器自身确认是否过期即可,所以不会产生额外的流量。此种方法非常适合不经常变动的资源。(如果经常更新的文件,不建议使用 Expires 来缓存),我这里设置 3d,表示在这 3 天之内访问这个 URL,发送一个请求,比对服务器该文件最后更新时间没有变化,则不会从服务器抓取,返回状态码304,如果有修改,则直接从服务器重新下载,返回状态码 200。

master-workers 的机制的好处

首先,对于每个 worker 进程来说,独立的进程,不需要加锁,所以省掉了锁带来的开销,

同时在编程以及问题查找时,也会方便很多。其次,采用独立的进程,可以让互相之间不会

影响,一个进程退出后,其它进程还在工作,服务不会中断,master 进程则很快启动新的

worker 进程。当然,worker 进程的异常退出,肯定是程序有 bug 了,异常退出,会导致当

前 worker 上的所有请求失败,不过不会影响到所有请求,所以降低了风险。

需要设置多少个 worker

Nginx 同 redis 类似都采用了 io 多路复用机制,每个 worker 都是一个独立的进程,但每个进

程里只有一个主线程,通过异步非阻塞的方式来处理请求, 即使是千上万个请求也不在话

下。每个 worker 的线程可以把一个 cpu 的性能发挥到极致。所以 worker 数和服务器的 cpu

数相等是最为适宜的。设少了会浪费 cpu,设多了会造成 cpu 频繁切换上下文带来的损耗。

连接数 worker_connection

这个值是表示每个 worker 进程所能建立连接的最大值,所以,一个 nginx 能建立的最大连接数,应该是 worker_connections * worker_processes。当然,这里说的是最大连接数,对于HTTP 请 求 本 地 资 源 来 说 , 能 够 支 持 的 最 大 并 发 数 量 是 worker_connections * worker_processes,如果是支持 http1.1 的浏览器每次访问要占两个连接,所以普通的静态访问最大并发数是: worker_connections * worker_processes /2,而如果是 HTTP 作 为反向代理来说,最大并发数量应该是 worker_connections *

worker_processes/4。因为作为反向代理服务器,每个并发会建立与客户端的连接和与后端服务的连接,会占用两个连接。

注意:此部分属于高级技术,近几日会将下面的知识点补充完毕。

8.1 Keepalived+Nginx 高可用集群(主从模式)

8.2 Keepalived+Nginx 高可用集群(双主模式)

单点登录(SSO),一看就会,一做就错!

“

技术这东西吧,看别人写的好像很简单似的,到自己去写的时候就各种问题,“一看就会,一做就错”。

图片来自 Pexels

网上关于实现 SSO 的文章一大堆,但是当你真的照着写的时候就会发现根本不是那么回事儿,简直让人抓狂,尤其是对于我这样的菜鸟。

几经曲折,终于搞定了,决定记录下来,以便后续查看。先来看一下效果:

准备

①单点登录

最常见的例子是,我们打开淘宝 APP,首页就会有天猫、聚划算等服务的链接,当你点击以后就直接跳过去了,并没有让你再登录一次。

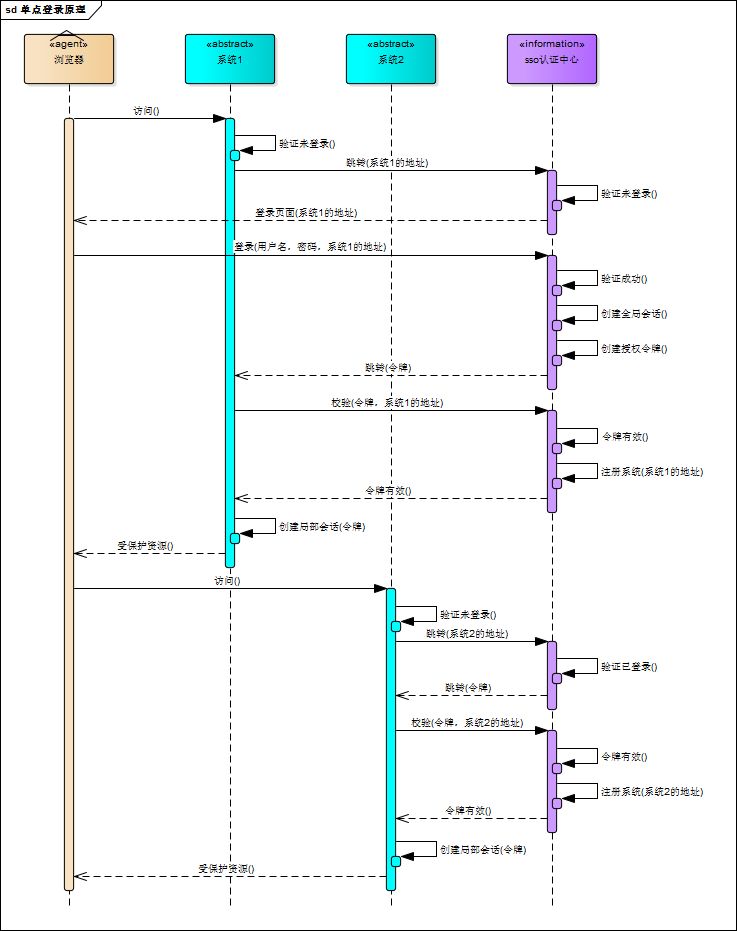

下面这个图是我在网上找的,我觉得画得比较明白:

可惜有点儿不清晰,于是我又画了个简版的:

重要的是理解:

SSO 服务端和 SSO 客户端直接是通过授权以后发放 Token 的形式来访问受保护的资源。

相对于浏览器来说,业务系统是服务端,相对于 SSO 服务端来说,业务系统是客户端。

浏览器和业务系统之间通过会话正常访问。

不是每次浏览器请求都要去 SSO 服务端去验证,只要浏览器和它所访问的服务端的会话有效它就可以正常访问。

利用 OAuth2 实现单点登录

接下来,只讲跟本例相关的一些配置,不讲原理,不讲为什么。

众所周知,在 OAuth2 在有授权服务器、资源服务器、客户端这样几个角色,当我们用它来实现 SSO 的时候是不需要资源服务器这个角色的,有授权服务器和客户端就够了。

授权服务器当然是用来做认证的,客户端就是各个应用系统,我们只需要登录成功后拿到用户信息以及用户所拥有的权限即可。

之前我一直认为把那些需要权限控制的资源放到资源服务器里保护起来就可以实现权限控制,其实是我想错了,权限控制还得通过 Spring Security 或者自定义拦截器来做。

①Spring Security 、OAuth2、JWT、SSO

在本例中,一定要分清楚这几个的作用:

首先,SSO 是一种思想,或者说是一种解决方案,是抽象的,我们要做的就是按照它的这种思想去实现它。

其次,OAuth2 是用来允许用户授权第三方应用访问他在另一个服务器上的资源的一种协议,它不是用来做单点登录的,但我们可以利用它来实现单点登录。

在本例实现 SSO 的过程中,受保护的资源就是用户的信息(包括,用户的基本信息,以及用户所具有的权限)。

而我们想要访问这这一资源就需要用户登录并授权,OAuth2 服务端负责令牌的发放等操作,这令牌的生成我们采用 JWT,也就是说 JWT 是用来承载用户的 Access_Token 的。

最后,Spring Security 是用于安全访问的,这里我们我们用来做访问权限控制。

认证服务器配置

Maven 依赖:

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.1.3.RELEASE</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>com.cjs.sso</groupId>

<artifactId>oauth2-sso-auth-server</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>oauth2-sso-auth-server</name>

<properties>

<java.version>1.8</java.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jpa</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-redis</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security.oauth.boot</groupId>

<artifactId>spring-security-oauth2-autoconfigure</artifactId>

<version>2.1.3.RELEASE</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.session</groupId>

<artifactId>spring-session-data-redis</artifactId>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-lang3</artifactId>

<version>3.8.1</version>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>fastjson</artifactId>

<version>1.2.56</version>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

</project>

这里面最重要的依赖是:spring-security-oauth2-autoconfigure。

application.yml:

spring:

datasource:

url: jdbc:mysql://localhost:3306/permission

username: root

password: 123456

driver-class-name: com.mysql.jdbc.Driver

jpa:

show-sql: true

session:

store-type: redis

redis:

host: 127.0.0.1

password: 123456

port: 6379

server:

port: 8080

AuthorizationServerConfig(重要):

package com.cjs.sso.config;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.context.annotation.Primary;

import org.springframework.security.core.token.DefaultToken;

import org.springframework.security.oauth2.config.annotation.configurers.ClientDetailsServiceConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configuration.AuthorizationServerConfigurerAdapter;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableAuthorizationServer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerEndpointsConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerSecurityConfigurer;

import org.springframework.security.oauth2.provider.token.DefaultTokenServices;

import org.springframework.security.oauth2.provider.token.TokenStore;

import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter;

import org.springframework.security.oauth2.provider.token.store.JwtTokenStore;

import javax.sql.DataSource;

/**

* @author ChengJianSheng

* @date 2019-02-11

*/

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

private DataSource dataSource;

@Override

public void configure(AuthorizationServerSecurityConfigurer security) throws Exception {

security.allowFormAuthenticationForClients();

security.tokenKeyAccess("isAuthenticated()");

}

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.jdbc(dataSource);

}

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.accessTokenConverter(jwtAccessTokenConverter());

endpoints.tokenStore(jwtTokenStore());

// endpoints.tokenServices(defaultTokenServices());

}

/*@Primary

@Bean

public DefaultTokenServices defaultTokenServices() {

DefaultTokenServices defaultTokenServices = new DefaultTokenServices();

defaultTokenServices.setTokenStore(jwtTokenStore());

defaultTokenServices.setSupportRefreshToken(true);

return defaultTokenServices;

}*/

@Bean

public JwtTokenStore jwtTokenStore() {

return new JwtTokenStore(jwtAccessTokenConverter());

}

@Bean

public JwtAccessTokenConverter jwtAccessTokenConverter() {

JwtAccessTokenConverter jwtAccessTokenConverter = new JwtAccessTokenConverter();

jwtAccessTokenConverter.setSigningKey("cjs"); // Sets the JWT signing key

return jwtAccessTokenConverter;

}

}

说明:

别忘了 @EnableAuthorizationServer。

Token 存储采用的是 JWT。

客户端以及登录用户这些配置存储在数据库,为了减少数据库的查询次数,可以从数据库读出来以后再放到内存中。

WebSecurityConfig(重要):

package com.cjs.sso.config;

import com.cjs.sso.service.MyUserDetailsService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.builders.WebSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

/**

* @author ChengJianSheng

* @date 2019-02-11

*/

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private MyUserDetailsService userDetailsService;

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService).passwordEncoder(passwordEncoder());

}

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().antMatchers("/assets/**", "/css/**", "/images/**");

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.formLogin()

.loginPage("/login")

.and()

.authorizeRequests()

.antMatchers("/login").permitAll()

.anyRequest()

.authenticated()

.and().csrf().disable().cors();

}

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}

自定义登录页面(一般来讲都是要自定义的):

package com.cjs.sso.controller;

import org.springframework.stereotype.Controller;

import org.springframework.web.bind.annotation.GetMapping;

/**

* @author ChengJianSheng

* @date 2019-02-12

*/

@Controller

public class LoginController {

@GetMapping("/login")

public String login() {

return "login";

}

@GetMapping("/")

public String index() {

return "index";

}

}

自定义登录页面的时候,只需要准备一个登录页面,然后写个 Controller 令其可以访问到即可,登录页面表单提交的时候 method 一定要是 post,最重要的时候 action 要跟访问登录页面的 url 一样。

千万记住了,访问登录页面的时候是 GET 请求,表单提交的时候是 POST 请求,其他的就不用管了。

<!DOCTYPE html>

<html xmlns:th="http://www.thymeleaf.org">

<head>

<meta charset="utf-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<title>Ela Admin - HTML5 Admin Template</title>

<meta name="description" content="Ela Admin - HTML5 Admin Template">

<meta name="viewport" content="width=device-width, initial-scale=1">

<link type="text/css" rel="stylesheet" th:href="@{/assets/css/normalize.css}">

<link type="text/css" rel="stylesheet" th:href="@{/assets/bootstrap-4.3.1-dist/css/bootstrap.min.css}">

<link type="text/css" rel="stylesheet" th:href="@{/assets/css/font-awesome.min.css}">

<link type="text/css" rel="stylesheet" th:href="@{/assets/css/style.css}">

</head>

<body class="bg-dark">

<div class="sufee-login d-flex align-content-center flex-wrap">

<div class="container">

<div class="login-content">

<div class="login-logo">

<h1 style="color: #57bf95;">欢迎来到王者荣耀</h1>

</div>

<div class="login-form">

<form th:action="@{/login}" method="post">

<div class="form-group">

<label>Username</label>

<input type="text" class="form-control" name="username" placeholder="Username">

</div>

<div class="form-group">

<label>Password</label>

<input type="password" class="form-control" name="password" placeholder="Password">

</div>

<div class="checkbox">

<label>

<input type="checkbox"> Remember Me

</label>

<label class="pull-right">

<a href="#">Forgotten Password?</a>

</label>

</div>

<button type="submit" class="btn btn-success btn-flat m-b-30 m-t-30" style="font-size: 18px;">登录</button>

</form>

</div>

</div>

</div>

</div>

<script type="text/javascript" th:src="@{/assets/js/jquery-2.1.4.min.js}"></script>

<script type="text/javascript" th:src="@{/assets/bootstrap-4.3.1-dist/js/bootstrap.min.js}"></script>

<script type="text/javascript" th:src="@{/assets/js/main.js}"></script>

</body>

</html>

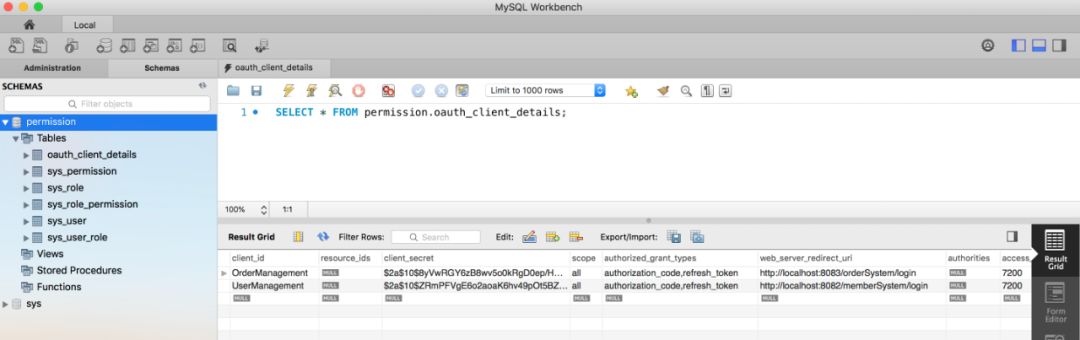

定义客户端,如下图:

加载用户,登录账户:

package com.cjs.sso.domain;

import lombok.Data;

import org.springframework.security.core.GrantedAuthority;

import org.springframework.security.core.userdetails.User;

import java.util.Collection;

/**

* 大部分时候直接用User即可不必扩展

* @author ChengJianSheng

* @date 2019-02-11

*/

@Data

public class MyUser extends User {

private Integer departmentId; // 举个例子,部门ID

private String mobile; // 举个例子,假设我们想增加一个字段,这里我们增加一个mobile表示手机号

public MyUser(String username, String password, Collection<? extends GrantedAuthority> authorities) {

super(username, password, authorities);

}

public MyUser(String username, String password, boolean enabled, boolean accountNonExpired, boolean credentialsNonExpired, boolean accountNonLocked, Collection<? extends GrantedAuthority> authorities) {

super(username, password, enabled, accountNonExpired, credentialsNonExpired, accountNonLocked, authorities);

}

}

加载登录账户:

package com.cjs.sso.service;

import com.alibaba.fastjson.JSON;

import com.cjs.sso.domain.MyUser;

import com.cjs.sso.entity.SysPermission;

import com.cjs.sso.entity.SysUser;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.stereotype.Service;

import org.springframework.util.CollectionUtils;

import java.util.ArrayList;

import java.util.List;

/**

* @author ChengJianSheng

* @date 2019-02-11

*/

@Slf4j

@Service

public class MyUserDetailsService implements UserDetailsService {

@Autowired

private PasswordEncoder passwordEncoder;

@Autowired

private UserService userService;

@Autowired

private PermissionService permissionService;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

SysUser sysUser = userService.getByUsername(username);

if (null == sysUser) {

log.warn("用户{}不存在", username);

throw new UsernameNotFoundException(username);

}

List<SysPermission> permissionList = permissionService.findByUserId(sysUser.getId());

List<SimpleGrantedAuthority> authorityList = new ArrayList<>();

if (!CollectionUtils.isEmpty(permissionList)) {

for (SysPermission sysPermission : permissionList) {

authorityList.add(new SimpleGrantedAuthority(sysPermission.getCode()));

}

}

MyUser myUser = new MyUser(sysUser.getUsername(), passwordEncoder.encode(sysUser.getPassword()), authorityList);

log.info("登录成功!用户: {}", JSON.toJSONString(myUser));

return myUser;

}

}

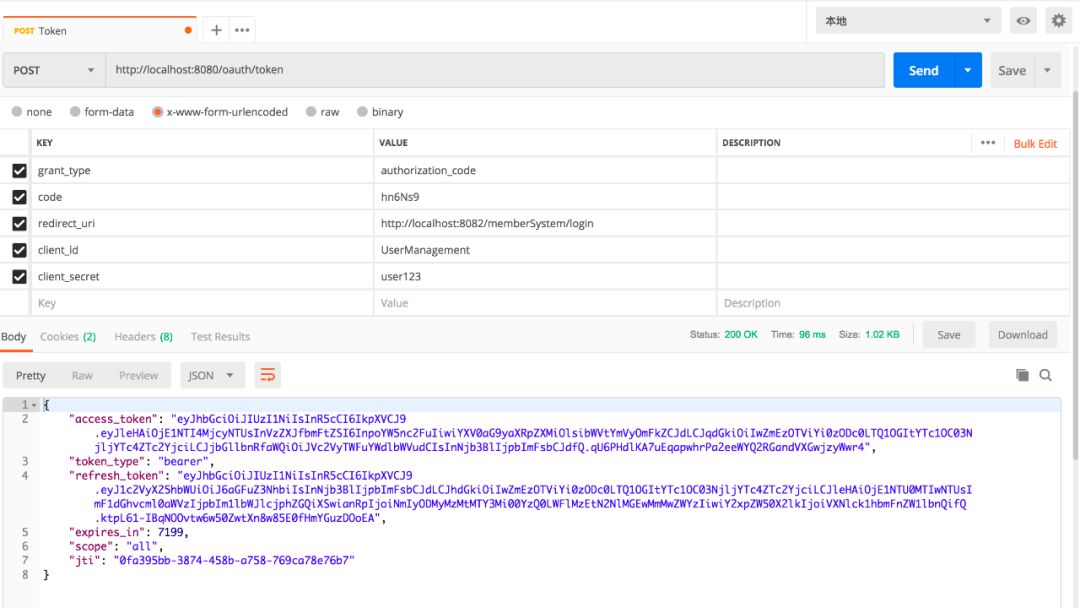

验证:

当我们看到这个界面的时候,表示认证服务器配置完成。

两个客户端

Maven 依赖:

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.1.3.RELEASE</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>com.cjs.sso</groupId>

<artifactId>oauth2-sso-client-member</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>oauth2-sso-client-member</name>

<description>Demo project for Spring Boot</description>

<properties>

<java.version>1.8</java.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jpa</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-oauth2-client</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security.oauth.boot</groupId>

<artifactId>spring-security-oauth2-autoconfigure</artifactId>

<version>2.1.3.RELEASE</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

<dependency>

<groupId>org.thymeleaf.extras</groupId>

<artifactId>thymeleaf-extras-springsecurity5</artifactId>

<version>3.0.4.RELEASE</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>com.h2database</groupId>

<artifactId>h2</artifactId>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-test</artifactId>

<scope>test</scope>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

</project>

application.yml:

server:

port: 8082

servlet:

context-path: /memberSystem

security:

oauth2:

client:

client-id: UserManagement

client-secret: user123

access-token-uri: http://localhost:8080/oauth/token

user-authorization-uri: http://localhost:8080/oauth/authorize

resource:

jwt:

key-uri: http://localhost:8080/oauth/token_key

这里 context-path 不要设成 /,不然重定向获取 code 的时候回被拦截。

WebSecurityConfig:

package com.cjs.example.config;

import com.cjs.example.util.EnvironmentUtils;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.boot.autoconfigure.security.oauth2.client.EnableOAuth2Sso;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.builders.WebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

/**

* @author ChengJianSheng

* @date 2019-03-03

*/

@EnableOAuth2Sso

@Configuration

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private EnvironmentUtils environmentUtils;

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().antMatchers("/bootstrap/**");

}

@Override

protected void configure(HttpSecurity http) throws Exception {

if ("local".equals(environmentUtils.getActiveProfile())) {

http.authorizeRequests().anyRequest().permitAll();

}else {

http.logout().logoutSuccessUrl("http://localhost:8080/logout")

.and()

.authorizeRequests()

.anyRequest().authenticated()

.and()

.csrf().disable();

}

}

}

说明:

最重要的注解是 @EnableOAuth2Sso。

权限控制这里采用 Spring Security 方法级别的访问控制,结合 Thymeleaf 可以很容易做权限控制。

顺便多提一句,如果是前后端分离的话,前端需求加载用户的权限,然后判断应该显示那些按钮那些菜单。

MemberController:

package com.cjs.example.controller;

import org.springframework.security.access.prepost.PreAuthorize;

import org.springframework.security.core.Authentication;

import org.springframework.stereotype.Controller;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.ResponseBody;

import java.security.Principal;

/**

* @author ChengJianSheng

* @date 2019-03-03

*/

@Controller

@RequestMapping("/member")

public class MemberController {

@GetMapping("/list")

public String list() {

return "member/list";

}

@GetMapping("/info")

@ResponseBody

public Principal info(Principal principal) {

return principal;

}

@GetMapping("/me")

@ResponseBody

public Authentication me(Authentication authentication) {

return authentication;

}

@PreAuthorize("hasAuthority('member:save')")

@ResponseBody

@PostMapping("/add")

public String add() {

return "add";

}

@PreAuthorize("hasAuthority('member:detail')")

@ResponseBody

@GetMapping("/detail")

public String detail() {

return "detail";

}

}

Order 项目跟它是一样的:

server:

port: 8083

servlet:

context-path: /orderSystem

security:

oauth2:

client:

client-id: OrderManagement

client-secret: order123

access-token-uri: http://localhost:8080/oauth/token

user-authorization-uri: http://localhost:8080/oauth/authorize

resource:

jwt:

key-uri: http://localhost:8080/oauth/token_key

关于退出:退出就是清空用于与 SSO 客户端建立的所有的会话,简单的来说就是使所有端点的 Session 失效,如果想做得更好的话可以令 Token 失效,但是由于我们用的 JWT,故而撤销 Token 就不是那么容易,关于这一点,在官网上也有提到:

本例中采用的方式是在退出的时候先退出业务服务器,成功以后再回调认证服务器,但是这样有一个问题,就是需要主动依次调用各个业务服务器的 logout。

工程结构

附上源码:

https://github.com/chengjiansheng/cjs-oauth2-sso-demo.git

演示

作者:废物大师兄

编辑:陶家龙

出处:cnblogs.com/cjsblog/p/10548022.html

BAT等大厂Java面试经验总结 想获取 Java大厂面试题学习资料扫下方二维码回复「BAT」就好了回复 【加群】获取github掘金交流群回复 【电子书】获取2020电子书教程回复 【C】获取全套C语言学习知识手册回复 【Java】获取java相关的视频教程和资料回复 【爬虫】获取SpringCloud相关多的学习资料回复 【Python】即可获得Python基础到进阶的学习教程回复 【idea破解】即可获得intellij idea相关的破解教程回复 【BAT】即可获得大厂核心考点相关的 面经PDF关注我gitHub掘金,每天发掘一篇好项目,学习技术不迷路!

回复 【idea激活】即可获得idea的激活方式

回复 【Java】获取java相关的视频教程和资料

回复 【SpringCloud】获取SpringCloud相关多的学习资料

回复 【python】获取全套0基础Python知识手册

回复 【2020】获取2020java相关面试题教程

回复 【加群】即可加入终端研发部相关的技术交流群

阅读更多

为什么HTTPS是安全的

因为BitMap,白白搭进去8台服务器...

《某厂内部SQL大全 》.PDF

字节跳动一面:i++ 是线程安全的吗?

大家好,欢迎加我微信,很高兴认识你!

在华为鸿蒙 OS 上尝鲜,我的第一个“hello world”,起飞!

相信自己,没有做不到的,只有想不到的在这里获得的不仅仅是技术!

喜欢就给个“在看”

以上是关于Nginx,一看就会的主要内容,如果未能解决你的问题,请参考以下文章