jQuery导致的XSS跨站漏洞

Posted 前端趣学社

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了jQuery导致的XSS跨站漏洞相关的知识,希望对你有一定的参考价值。

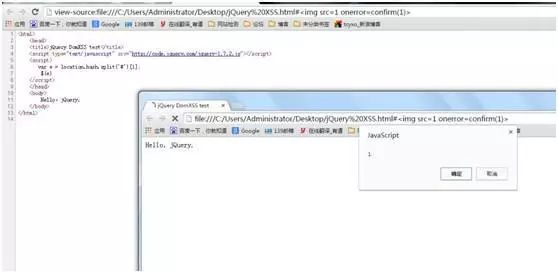

1.1. jQuery 1.6.1

1.6.1版本的jQuery代码正则为:

quickExpr = /^(?:[^<]*(<[wW]+>)[^>]*$|#([w-]*)$)/,

此处正则表达式存在缺陷,导致产生Dom型XSS 漏洞。

1.2. jQuery 1.7.2

1.7.2版本的jQuery代码正则为:

quickExpr = /^(?:[^#<]*(<[wW]+>)[^>]*$|#([w-]*)$)/,

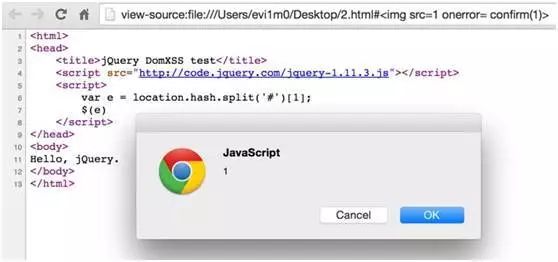

1.3. jQuery 1.11.2

jQuery 1.11.3版本的jQuery代码正则为:

rquickExpr = /^(?:s*(<[wW]+>)[^>]*|#([w-]*))$/,

仍然可以被绕过:

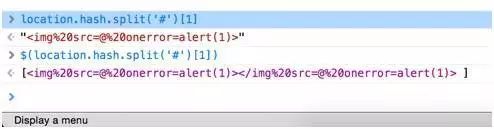

1.4. jQuery 2.x

jQuery 2.x版本的jQuery代码正则为:

rquickExpr = /^(?:#([w-]+)|(w+)|.([w-]+))$/,

通过调试即可发现 Chrome 未对 location.hash 部分进行 URL 编码处理进入函数,而 Safari 会经过 URL 编码进入函数。

rquickExpr = /^(?:#([w-]+)|(w+)|.([w-]+))$/,

依然可以使用html5 的一些特性,引发错误并onerror 弹框:

1.5.结论

目前最新版本的jQuery有2个版本,分别是1.11.3和2.1.4,其中1.11.3支持低版本IE浏览器,2.1.4的不支持低版本IE浏览器,但这2个版本的jQuery目前的正则表达式都无法完善的过滤危险字符,依然会引起DOM型的XSS跨站漏洞。

1.6.安全建议

临时解决方案:

暂时隐藏jQuery版本信息,避免被攻击者识别出版本号;

为应用系统制定统一的、影响全局的危险字符黑名单,发现输入中存在危险字符时直接返回固定的错误页面。

正式解决方案:

等待jQuery发布新的修复版本后升级。

漏洞官方修复介绍:https://bugs.jquery.com/ticket/9521

End

以上是关于jQuery导致的XSS跨站漏洞的主要内容,如果未能解决你的问题,请参考以下文章