每日一洞----tomcat put方法任意写文件(CVE-2017-12615)

Posted wbSEC

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了每日一洞----tomcat put方法任意写文件(CVE-2017-12615)相关的知识,希望对你有一定的参考价值。

影响版本tomcat7.0.0-7.0.81版本

漏洞成因:conf/web.xml配置不当

此处添加了readonly参数属性值为false

漏洞复现:此处使用vulhub 使用docker搭建

https://vulhub.org/#/environments/tomcat/CVE-2017-12615/

进入漏洞所在目录

docker-compose -up -d

访问:yourip:8080端口

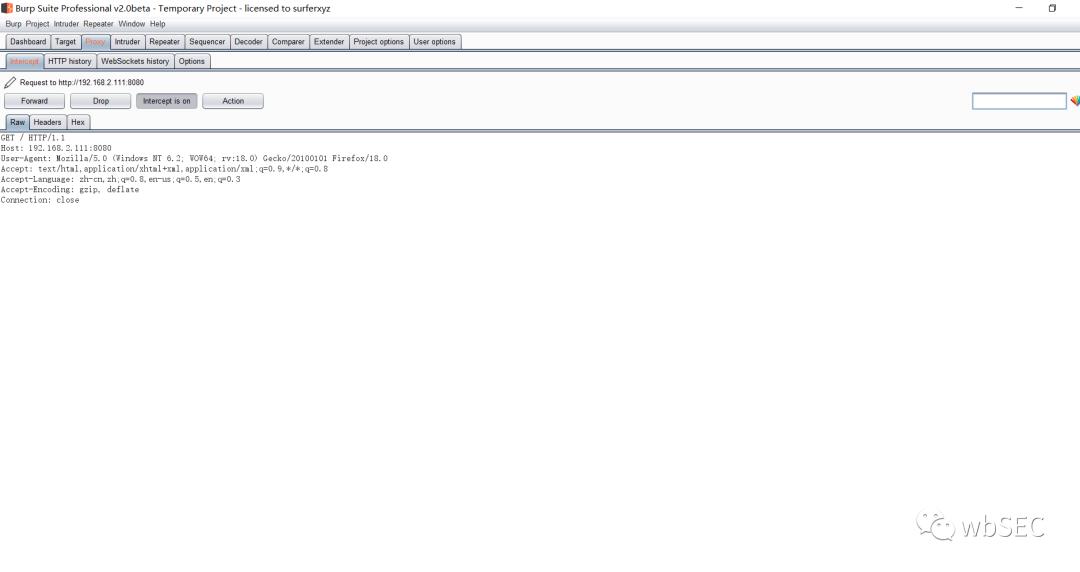

打开bp抓包

发送构造的webshell(jsp一句话)

此处注意tomcat对后缀文件名有一定检测不能直接写jsp文件,linux下可以使用“/”绕过限制。

webshell 上传成功使用菜刀链接即可

以上是关于每日一洞----tomcat put方法任意写文件(CVE-2017-12615)的主要内容,如果未能解决你的问题,请参考以下文章

Tomcat PUT方法任意写文件漏洞(CVE-2017-12615)

Tomcat任意写入文件漏洞(CVE-2017-12615) 复现