安全风险通告WebSphere远程代码执行漏洞安全风险通告

Posted 奇安信 CERT

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安全风险通告WebSphere远程代码执行漏洞安全风险通告相关的知识,希望对你有一定的参考价值。

2020年6月5日,奇安信CERT监测到IBM官方发布安全通告修复了WebSphere Application Server中的远程代码执行漏洞(CVE-2020-4450),根据IBM官方通告,WebSphere Application Server存在一处IIOP反序列化漏洞,将会导致远程代码执行,未经身份认证的攻击者可以通过IIOP协议远程攻击WebSphere Application Server服务器。鉴于该漏洞影响较大,建议客户尽快安装软件更新。

WebSphere Application Server 是一款由IBM 公司开发的高性能的 Java 应用服务器,可用于构建、运行、集成、保护和管理内部部署和/或外部部署的动态云和 Web 应用。它不仅能够确保高性能和灵活性,还提供多种开放标准编程模型选项,旨在最大程度提高开发人员的生产力。它可提供灵活先进的性能、冗余和编程模型。

2020年6月5日,奇安信CERT监测到IBM官方发布安全通告修复了WebSphere Application Server中的远程代码执行漏洞(CVE-2020-4450),经过分析,未经身份认证的攻击者可以通过IIOP协议远程攻击WebSphere Application Server服务器,鉴于该漏洞影响较大,建议客户尽快安装软件更新。

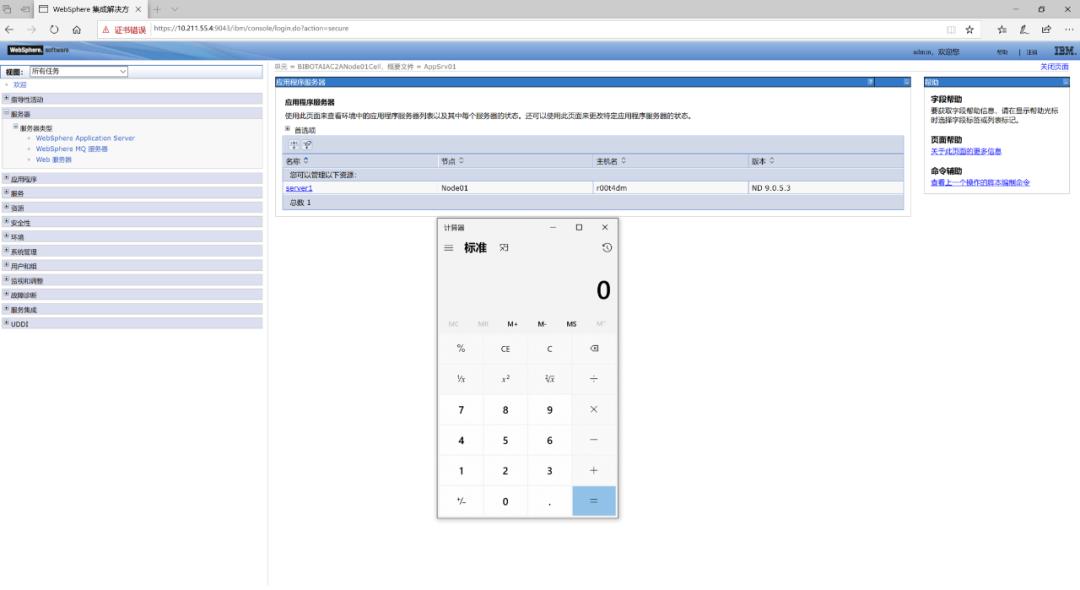

奇安信CERT第一时间复现了CVE-2020-4450漏洞,复现截图如下:

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

WebSphere Application Server 9.0.0.0 – 9.0.5.4

WebSphere Application Server 8.5.0.0 – 8.5.5.17

WebSphere Application Server 8.0.0.0 – 8.0.0.15

WebSphere Application Server 7.0.0.0 – 7.0.0.45

建议尽快升级至修复版本或采用奇安信产品线解决方案,升级链接如下:

https://www.ibm.com/support/pages/node/6220276

奇安信网神统一服务器安全管理平台更新入侵防御规则库

奇安信网神虚拟化安全轻代理版本可通过更新入侵防御规则库2020.07.31版本,支持对IBM WebSphere远程代码执行漏洞的防护,当前规则正在测试中,将于7月31日发布,届时请用户联系技术支持人员获取规则升级包对轻代理版本进行升级。

奇安信网神统一服务器安全管理平台可通过更新入侵防御规则库10280版本,支持对IBM WebSphere远程代码执行漏洞的防护,当前规则正在测试中,将于7月31日发布,届时请用户联系技术支持人员获取规则升级包对融合版本进行升级。

奇安信网神天堤防火墙产品防护方案

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,已通过更新IPS特征库完成了对该漏洞的防护。建议用户尽快将IPS特征库升级至” 2007281300” 及以上版本并启用规则ID: 1132801进行检测防御。

奇安信天眼产品解决方案

奇安信天眼新一代安全感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.0728. 12144及以上版本。规则名称:WebSphere远程代码执行漏洞(CVE-2020-4450),规则ID:0x5b10。奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS3000/5000/7000/9000系列和vNDS1000/2000/3000系列)产品,已具备该漏洞的检测能力。规则ID为:51529,建议用户尽快升级检测规则库至2007281452以上版本并启用该检测规则。

奇安信CERT致力于

第一时间为企业级客户提供

安全风险通告和有效的解决方案

以上是关于安全风险通告WebSphere远程代码执行漏洞安全风险通告的主要内容,如果未能解决你的问题,请参考以下文章

06.07安全帮®每日资讯:WebSphere远程代码执行漏洞(CVE-2020-4450)通告;IBM发布数据加密工具包

安全风险通告Microsoft SMBv3远程代码执行漏洞安全风险通告第三次更新

安全通告SaltStack 远程命令执行漏洞风险通告(CVE-2020-11651/CVE-2020-11652)