漏洞预警JBoss再次曝出反序列化高危漏洞(CVE-2017-12149)

Posted 迪普科技

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞预警JBoss再次曝出反序列化高危漏洞(CVE-2017-12149)相关的知识,希望对你有一定的参考价值。

近年来,Java反序列化漏洞持续被挖掘出来进行网络攻击,JBoss,Weblogic等中间件会受到这些漏洞的严重影响,黑客甚至可以获取到网站服务器的控制权限。(反序列化漏洞,是指将二进制格式的数据发送给服务器,服务器将其还原成对象代码进行执行,在此过程中存在漏洞,可以执行黑客指定的命令)

JBoss是一个基于J2EE的开放源代码的应用服务器,可用来部署网站系统。近期出现的JBoss反序列化漏洞(CVE-2017-12149),漏洞原因在于 JBoss中HttpInvoker组件的ReadOnlyAccessFilter未对用户数据进行严格过滤,导致黑客可以构造恶意的反序列化数据进行代码执行。由于该漏洞威胁级别较高,建议使用到JBoss带有漏洞版本的用户及时处理,避免遭到黑客攻击。

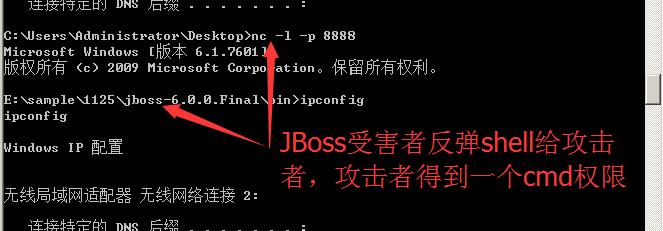

利用漏洞可以反弹JBoss服务器的一个shell,获取目标机器的相应权限:

临时解决方案

1、 JBoss反序列化漏洞(CVE-2017-12149)影响到JBoss AS 5.x和6.x版本,建议升级到JBoss 7以规避该漏洞。

2、删除http-invoker.sar目录或者在http-invoker.sarWEB-INF目录下的web.xml配置文件内加入<url-pattern>/*</url-pattern>进行控制。

迪普科技解决方案

迪普科技安全研究院监测到JBoss反序列化漏洞后,迅速采取了应急措施。

目前DPtech IPS2000、FW1000、WAF3000可对该漏洞的攻击进行有效防护,对应特征库版本号如下:

◆产品系列:IPS2000,FW1000

◆漏洞库版本:IPS-R2.1.185,IPS-R3.1.19

◆产品系列:WAF3000

◆漏洞库版本:WAF3000-R2.1.34

DPtech Scanner1000可对该漏洞进行检测,帮助用户提前发现系统风险。对应漏扫库版本号如下:

◆产品系列:Scanner1000

◆漏扫库版本: Scanner1000-R2.2.26

http://www.dptech.com/down.php?3(点击阅读原文下载)

迪普科技

让网络更简单·智能·安全

以上是关于漏洞预警JBoss再次曝出反序列化高危漏洞(CVE-2017-12149)的主要内容,如果未能解决你的问题,请参考以下文章

漏洞预警 | Jenkins 两个高危漏洞(CVE-2018-1999001 和 CVE-2018-1999002)

未然预警 | Apache Struts2再爆高危漏洞S2-052

预警Microsoft Exchange Server远程代码执行漏洞-高危