BurpSuite2021 -- Intruder模块

Posted web安全工具库

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BurpSuite2021 -- Intruder模块相关的知识,希望对你有一定的参考价值。

真正爱上一个人的感觉,就是别人再好与我无关,承蒙你的出现,足够让我欢喜一辈子。。。

---- 网易云热评

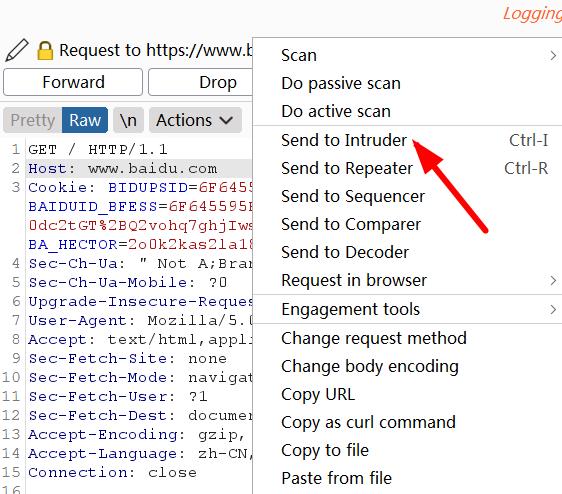

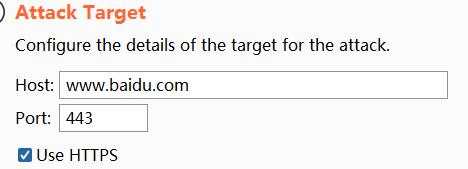

一、Target,目标,当我们抓到数据包,右击发送到Intruder模块,这里会自动填写好信息

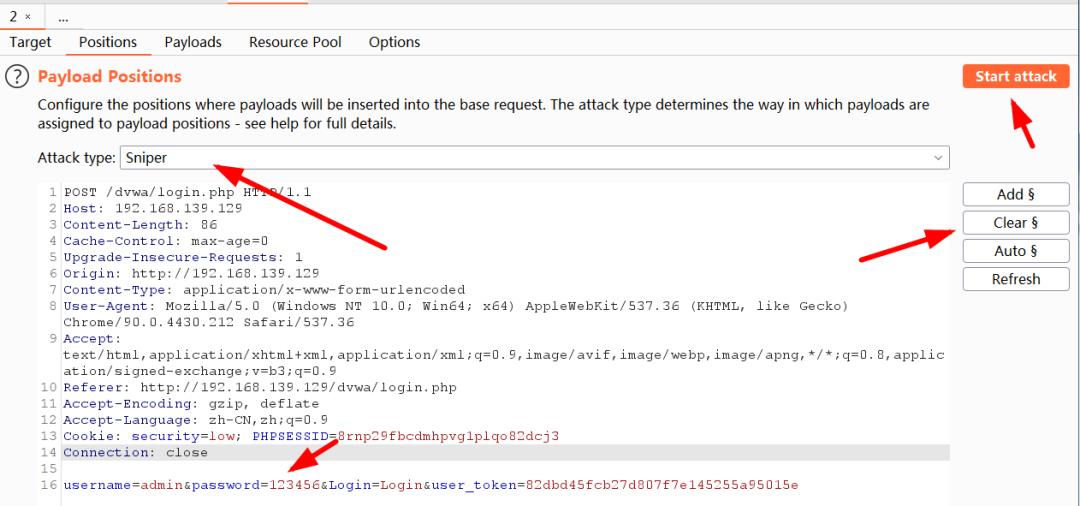

二、设置爆破模式即参数

1、Sniper:对变量进行依次破解,只有一个字典

2、Battering ran:对变量进行同时破解,用户名和密码相同,只有一个字典

3、pitch fork:每个变量将会对应一个字典,用户名和密码一一对应,两个字典

4、Cluster bomb:每个变量将会对应一个字典,并且交集破解尝试每一个组合,每个用户和每个密码进行匹配,两个字典

5、添加爆破参数,选中参数,点击Add$

6、清理爆破参数,选中参数,点击clear$

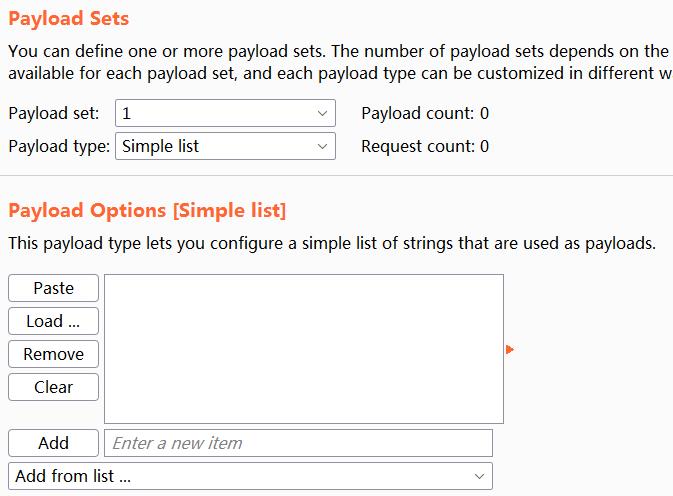

三、Payloads,设置字典的相关信息

1、设置爆破位置及字典类型,类型有:

Simple list:简单字典

Runtime file:运行文件

Custom iterator:自定义迭代器

Character substitution:字符替换

Recursive grep:递归查找

Illegal unicode:非法字符

Character blocks:字符块

Numbers:数字组合

Dates:日期组合

Brute forcer:暴力破解

Null payloads:空 payload

Username generator:用户名生成

copy other payload:复制其他 payload

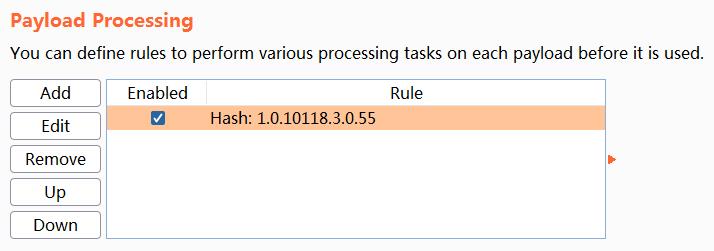

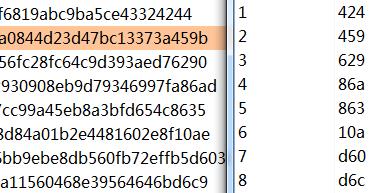

2、在发送请求前对payload进行编码、加密、截取等操作

Add Prefix:添加一个文字前缀

Add suffix:添加一个文字后缀

Match/replace:将替换匹配的正则表达式

Substring:截取字符串的长度0开始

Reverse substring:倒着匹配字符串

Modify case:切换字母的大小写

Encode:通过URL,html,Base64的,ASCII码或十六进制字符串对payload进行编码

Hash: 取payload的hash值,MD5、SHA-512等

Add raw payload:在编码后的payload上再加上原来的payload

Skip if matches regex:如果匹配到正则表达式就跳过去

Invoke Burp Extension:调用扩展

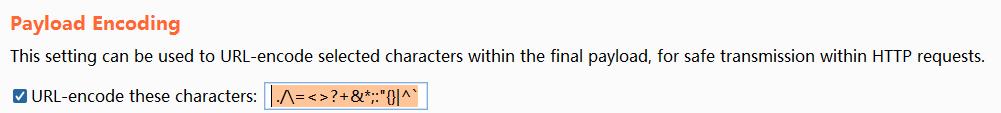

3、配置哪些有效载荷中的字符应该是URL编码

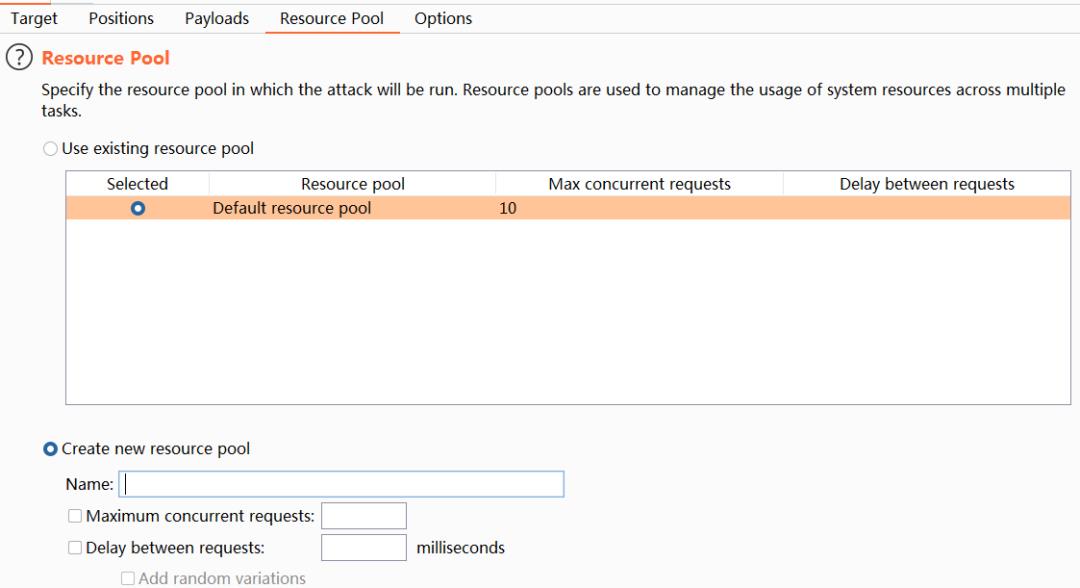

四、设置爆破的线程数及请求间隔

五、软件下载地址

1、公众号回复:20210531

2、视频号私信:20210531

禁止非法,后果自负

欢迎关注公众号:web安全工具库

欢迎关注视频号:之乎者也吧

以上是关于BurpSuite2021 -- Intruder模块的主要内容,如果未能解决你的问题,请参考以下文章