[工具] BurpSuite--Intruder功能

Posted alummox

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[工具] BurpSuite--Intruder功能相关的知识,希望对你有一定的参考价值。

BurpSuite--Intruder功能

0x00 配置说明

intruder是进行爆破的,基本流程是标注请求的爆破参数,然后配置字段,选择爆破方式进行爆破,下面来记录下工具的使用

选中intruder可以看到“target”、“positions”、“payloads”、“options”选项

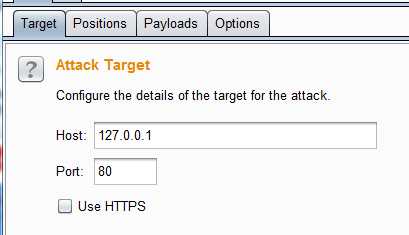

target 选项

配置目标的host,port及协议(http/https)

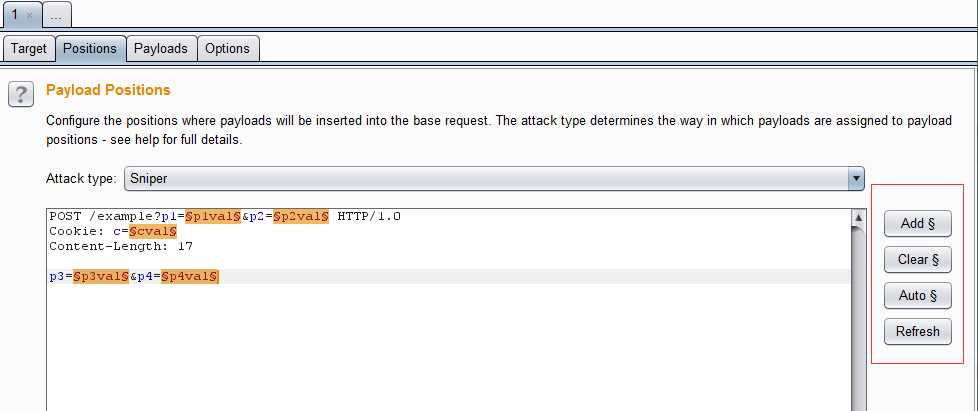

positions 选项

配置攻击方式及爆破点的选择

选择要进行暴力破解的参数,用$包含参数值,表示对该值进行枚举(使用右侧的按钮选择爆破参数)

Attack type:有四个攻击方式,下面说下每个的作用

sniper – 对变量依次进行暴力破解。

battering ram – 对变量同时进行破解。

pitchfork – 每一个变量标记对应一个字典,一一对应进行破解。

cluster bomb – 每个变量对应一个字典,并且进行交叉式破解,尝试各种组合。适用于用户名+密码的破解。

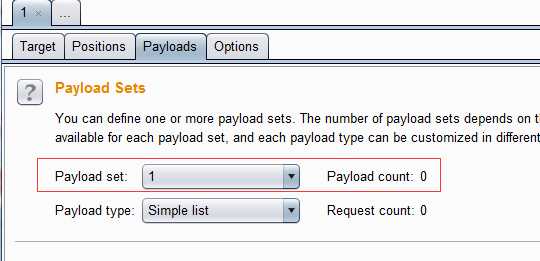

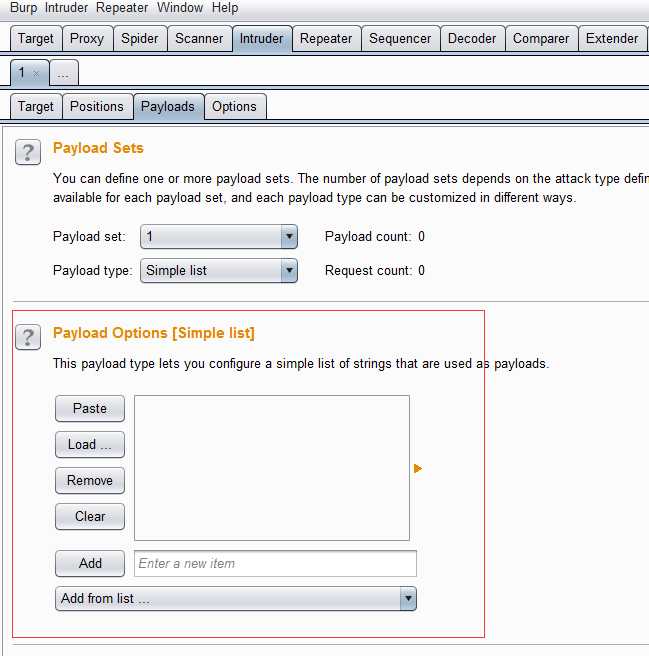

Payloads 选项

选择某个爆破参数配置payload

选择payload的类型,如上选择的是简单列表,下面就会弹出具体的配置,这里是加载一个字典列表,可以直接复制,也可通过文件加载

Simple list – 通过配置一个字符串列表作为Payload,也可以自定义添加或从加载文件夹

Runtime file - 指定文件,作为相对应Payload位置上的Payload列表。

Custom iterator – 款功能强大的Payload,它共有8个占位,每一个占位可以指定简单列表的Payload类型,然后根据占位的多少,与每一个简单列表的Payload进行笛卡尔积,生成最终的Payload列表。

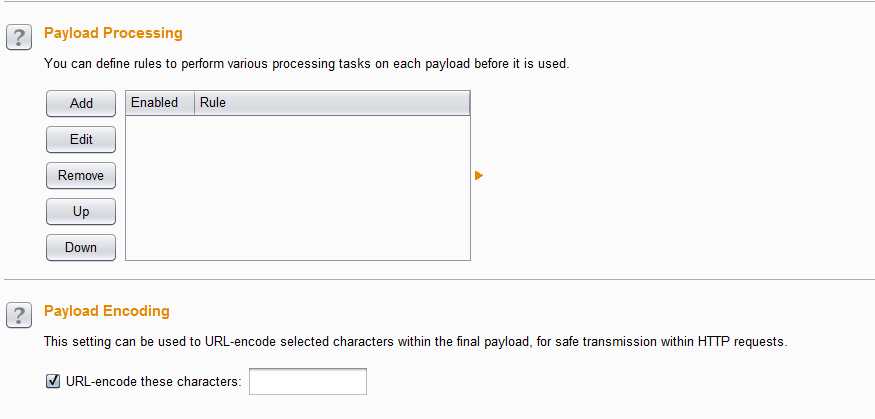

Payload Processing -- 添加payload的处理方式,如爆破参数需要进行base64编码,这里就可以添加此编码操作

Payload Encoding -- 可设置需要进行url编码得字符

Options 选项

Request Engine -- 设置请求的线程数,超时重试时间

Grep Match -- 这个设置主要用来从响应包中提取某些结果,如果匹配成功,则在攻击结果中添加的新列中标明,便于排序和数据提取。比如说,在测试SQL注入漏洞,扫描包含“ODBC”,“错误”等消息,来识别可能存在注入漏洞的参数。

Grep Extract -- 这些设置可用于提取响应消息中的有用信息。此选项是从返回包中提取有用的信息。例如,如果可通过ID的参数循环,可以提取每个文档寻找有趣的项目的页面标题。如果您发现返回的其他应用程序用户详细信息的功能,可以通过用户ID重复和检索有关用户管理帐户,忘记密码,邮箱等等。

Grep Payloads -- 这些设置可用于提取响应消息中是否包含Payload的值,比如说,你想验证反射性的XSS脚本是否成功,可以通过此设置此项。

以上是关于[工具] BurpSuite--Intruder功能的主要内容,如果未能解决你的问题,请参考以下文章

Python笔记_第一篇_童子功_8.画图工具(小海龟turtle)