八漏洞原理及利用越权 笔记以及靶场

Posted 玛卡巴卡巴巴亚卡

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了八漏洞原理及利用越权 笔记以及靶场相关的知识,希望对你有一定的参考价值。

一、越权

一种常见的逻辑安全漏洞。由于服务器端对客户端提出的数据操作请求过分信任,忽略了对该用户操作权限的判定,导致修改相关参数就可以拥有其他账户的增删改查的功能,导致越权漏洞。

- 横向越权操作(水平越权):相同权限下不同的用户可以相互访问

- 测试思路:看是否a用户操作影响b用户

- 纵向越权操作(垂直越权):权限低的用户可以操作权限高的用户,或权限高的用户可以操作权限低用户

- 测试思路:看低权限用户越权使用高权限功能

二、常见越权漏洞

1、通过get传参来越权 https://www.uedbox.com/post/9900/

2、通过post传参越权 https://www.uedbox.com/post/9549/

3、通过cookie传参越权 https://www.uedbox.com/post/12566/

抓取传参可以在浏览器、APP、应用程序exe

还有一种叫未授权访问:只要输入正确的网址就可以直接访问,如/admin默认是登录,登录后跳转到user.php,然后直接访问user.php,可以发现有后台权限。https://www.uedbox.com/post/12151/

其他案例:

https://www.uedbox.com/post/9664/

https://www.uedbox.com/post/9724/

https://www.uedbox.com/post/9798/

三、越权测试过程

登录A用户,正常更改或是查看A用户信息,抓取数据包,把传参ID改成其他用户,如果成功查看或者修改了通权限其他用户信息就属于水平越权,影响到高权限用户就是垂直越权。

传参ID参数需要自己检测(常见:uid= id= user=)通常用burp爆破,传参可能在get、post、cookie

常见平行越权:

不需要输入原密码的修改密码,抓包修改用户名或者用户id修改他人密码;修改资料时修改用户id,查看订单时遍历订单id等。

四、靶场

首先注册一个账号

点击修改资料,抓包,看到这里cookie传参中有admin,userid,shenfen之类的特殊字符

我们把cookie中shenfen修改为1,发现我们的权限变成管理员了,存在垂直越权漏洞。

但是无法登陆后台,说不是管理员

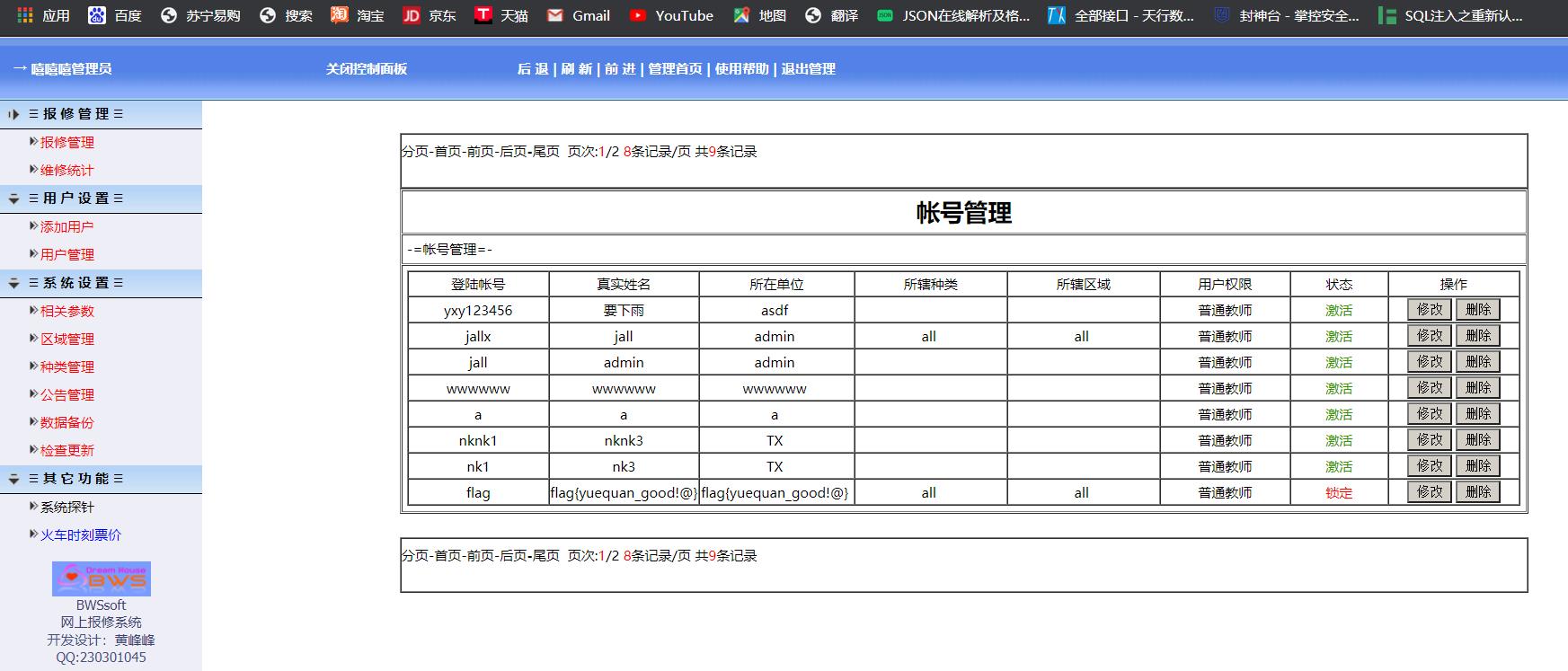

再把cookie中admin修改成1,然后发现可以登陆后台,登录后可以找到flag

我们这里把js禁用,然后直接访问后台,发现访问成功,只是不能点击功能。这里存在未授权访问漏洞。

以上是关于八漏洞原理及利用越权 笔记以及靶场的主要内容,如果未能解决你的问题,请参考以下文章