八漏洞原理利用验证码绕过,密码找回漏洞 笔记和靶场

Posted 玛卡巴卡巴巴亚卡

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了八漏洞原理利用验证码绕过,密码找回漏洞 笔记和靶场相关的知识,希望对你有一定的参考价值。

一、验证码绕过

1、原理

一种区分用户是计算机还是人的公共全自动程序。

防止恶意破解密码、刷票、论坛水贴、暴力破解······

验证码可以被绕过(逻辑漏洞)

1、脚本流

2、逻辑流

横向爆破:

横向——同权限之间

纵向——跨权限

2、常见验证码绕过方法

1、前端验证验证码,并没有后端验证。直接抓包然后进行跑数据包,反正有没有验证码的阻碍

2、验证码设置了但是并没有效验,乱输验证码也能够成功的登录(估计老板没给开发工资吧)

3、验证码可以重复使用,比如现在的验证码1111,然后虽然你登录失败后验证码会变,但是你输入1111他却判定你验证码正确(常见)https://www.uedbox.com/post/14207/

4、.验证码空值绕过,比如,我们现在抓一个包,发现登录参数是user=admin&password=admin&yzm=4123。 yzm验证码参数,但是我们如果去掉yzm的传参我们就可以绕过验证码机制,直接传参user=admin&password=admin,验证码就失效了 https://www.uedbox.com/post/22266/

5、验证码干扰过低,轻松使用脚本识别 https://www.uedbox.com/post/10085/

6、验证码会在html页面输出。 https://www.uedbox.com/post/16869/

7、验证码可控制,比如他的验证码包含在URL里面,是一个URL传参,我们可以把URL设置定,那么验证码可控制 https://www.uedbox.com/post/29913/

8、验证码有规则,比如是时间戳的后6位(rand函数进行随机数)

9、有万能验证码,验证码无论是什么,只要输入000000就能直接绕过

10、验证码有的时候会藏在cookie里面,分析一下是不是存在验证码的参数

11、图片验证码,类型太少,容易识别 https://www.uedbox.com/post/24112/

多次登录后才出现验证码绕过:

基于session:https://www.uedbox.com/post/22043/

基于iphttps://www.uedbox.com/post/28442/:

基于用户: 爆破用户名,而非爆破密码

二、密码找回漏洞

这是第二类验证码,不用来区分人还是计算机,而是用来证明身份。

1、找回密码

往邮箱发送明文或密文的密码或者验证码(手机短信验证就是往你手机号码发验证码)通过这样的方法来判断是否是本人

2、重置密码

发送一个重置密码链接到邮箱

3、密码找回漏洞

1、验证码发送后前端返回 https://www.uedbox.com/post/13890/

2、验证码无次数限制可爆破 https://www.uedbox.com/post/15675/

3、验证码可控 https://www.uedbox.com/post/26992/

4、直接修改密码页面 https://www.uedbox.com/post/35739/

5、越权漏洞-->自己验证码通过改包然后修改他们密码 https://www.uedbox.com/post/24098/ https://www.uedbox.com/post/42136/

三、代码审计

1、通读全文流

通读bluecms

2、危险函数定位

四、靶场

1、本地测试

创建一个用于cms的数据库

本地搭建成功

抓取登录数据包,发送到单包发送,每次发送都会回显账户不存在

一般每次放包都会显示账号或密码错误,则一般存在验证码绕过

当我们把第一次抓包的数据包放走,再次输入用户名密码抓包,此时的单包调试界面则显示验证码不正确。

因为单包调试第一次抓的包,我们的验证码是8221,但此时第二次抓包的验证码已经变成了8174

我们修改单包调试的验证码是第二次的验证码8174,则此时又会多次回显账户不存在。

这里存在漏洞,验证码可以重复使用

先验证验证码才会验证用户名和密码是否正确,所以只要这个请求验证码的数据包不被放包,则验证码可以重复使用,直到爆破到正确的账户密码。

接下来把用户名和密码设置payload,放入Burp,用字典跑包,最后找到用户名密码是admin admin

接下来我们在实地靶场实验,按照上述本地实验步骤,抓取数据包爆破,最后得到后台用户名密码admin root

此时已经登录后台

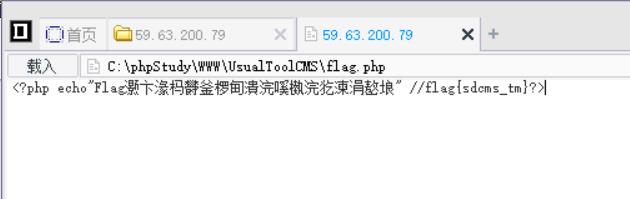

通过代码审计我们发现,当get传参x=m,post传参filename和contents时,我们可以写入文件。此时可以插入一句话木马就可以进入后台。

我们抓包修改为post类型,添加x=m,filename和contents

成功拿下后台,得到flag

以上是关于八漏洞原理利用验证码绕过,密码找回漏洞 笔记和靶场的主要内容,如果未能解决你的问题,请参考以下文章