极简综述05神经网络模型水印

Posted 隐者联盟

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了极简综述05神经网络模型水印相关的知识,希望对你有一定的参考价值。

【编者:数字水印(Digital Watermarking)技术在图像、视音频、软件等多媒体的保护方面已有多年的研究历史,随着人工智能的兴起,训练一个良好机器学习模型需要花费大量的人力物力,如何保护这种数字资产成为人们关注的对象。当前,神经网络模型水印已人工智能安全中一个新兴的研究方向。本期邀请上海大学的吴汉舟老师介绍这方面的研究进展,感兴趣的研究人员可以按图索骥,了解该研究的来龙去脉。】

作者简介:吴汉舟,31岁,本科及博士均毕业于西南交通大学(师从王宏霞教授),博士期间在美国新泽西理工学院学习两年(师从Yun-Qing Shi教授),博士毕业后进入中科院自动化所任助理研究员,目前在上海大学工作。专注多媒体安全研究10年,近五年以一作或通讯等主要身份在IEEE TCSVT, SPL, WIFS, ACMIH&MMSec等著名期刊会议上发表论文十多篇。2019年获全国信息隐藏暨多媒体安全大会优秀论文奖(一作),近五年谷歌学术引用660余次(单篇最高330余次,WoS共同通讯),撰写了2个英文专著章节(一作),进入2个英文期刊的Editorial Board,NSFC青年项目在研,指导在读硕士5名,曾以参赛选手身份在ACM-ICPC亚洲区域赛/全国邀请赛上摘得3银2铜,入选上海市“晨光学者”。

神经网络模型水印

上海大学 吴汉舟

摘要:近年来,以深度神经网络为代表的人工智能技术在诸多应用领域取得了成功,促使人工智能产业化进入了发展快车道。然而,作为一种昂贵的数字产品,如何保护人工智能模型免于被非法窃取、分发和滥用(即知识产权保护)是人工智能产业化进程中必须面临和解决的难题。本文简要讨论基于数字水印的人工智能(神经网络)模型产权保护技术,以飨读者。

1 研究背景及动机

(人工)神经网络是一种模仿生物中枢神经系统结构和功能的计算模型,可用于对复杂函数的估计。它由有限多个神经元联结起来进行计算,每个神经元的功能是计算加权向量经非线性映射后的结果。神经网络是一个能够学习和归纳的系统,能从已知数据中挖掘规律,进而对未知数据进行推理和决策。自从2012年以神经网络为架构的深度表征学习算法获得ImageNet国际计算机视觉竞赛冠军以来,(深度)神经网络得到了学术界和工业界的广泛关注和深入研究,并在诸多应用领域取得了巨大的成功。不难预见,神经网络将在服务人类社会生产、生活等各方面发挥越来越重要的作用。然而,作为一种数字产品,神经网络模型不仅凝结了设计者的智慧,还需要消耗大量的训练数据和计算资源。例如,为了精准地识别人脸,我们需要提供成百上千万人脸图像给神经网络学习和归纳,运算耗时多达数周(受网络结构、数据规模和计算资源等影响)。因此,构建训练有素的神经网络模型需要付出巨大的代价,这使得如何保护神经网络模型的知识产权不受侵害变得尤为重要。

2 神经网络模型水印

数字水印是一种将特定信息(又称水印)隐藏在数字信号中、不影响信号使用价值的技术。若要拷贝载有水印的信号,则水印也会一并被拷贝。如果水印包含了信号拥有者和来源等信息,一旦信号被泄露,通过在泄露的信号中重构水印,可确定信号的版权。显然,通过向神经网络模型嵌入水印可以用来保护神经网络模型的知识产权,简称神经网络模型水印。

2.1 评价指标

不同于图像和视频等多媒体数据,神经网络具有完成特定任务的功能。意味着,不能简单地将适用于多媒体数据的水印技术直接应用于神经网络模型。例如,由于神经网络要完成特定任务,毫无顾忌地更改训练好的神经网络模型参数会导致神经网络在特定任务上的性能急剧下降,使神经网络失去商业价值。因此,神经网络模型水印技术首先要确保水印嵌入不会严重损害神经网络在特定任务上的性能,即任务保真度高。除此之外,借鉴多媒体水印技术的评价指标,神经网络模型水印还需要考虑:水印嵌入量、水印保真度、水印唯一性(不能从未添加水印的任意神经网络模型中重构出水印)、计算复杂度(嵌入/提取水印的运算量)、安全性(攻击者重建水印的难度)、鲁棒性(抵抗水印攻击的能力)和普适性等。

2.2 现有方法

自2017年有学者提出利用正则化技术对神经网络模型添加水印以来,神经网络模型水印得到了学术界和工业界的密切关注[1],成果数量成逐年增长趋势。从神经网络结构看,主流方法多针对卷积神经网络,其原因在于卷积神经网络的应用更为广泛和成功,且一些适用于卷积神经网络的模型水印技术能够扩展到其他网络。从神经网络的任务看,主流方法多面向分类模型和生成模型,前者预测样本的类别,后者依据学习到的知识,生成新的样本。

从水印嵌入的角度看,可以将主流方法大致归为三类:构造特殊的输入样本(输入层)、调整神经网络的结构或参数(中间层)、标记神经网络的输出结果(输出层)。第一类方法利用神经网络在特殊样本集上的预期输出承载水印。例如,文献[2]对输入添加特定的模式,并通过更改标签,使神经网络学习到特定的模式,建立起特定的模式与更改后的标签之间的对应关系,水印检测时,依据目标神经网络在添加有特定模式的样本集上的输出结果来确定产权,相关工作还包括标签扩容[3]、对抗样本[4]等。第二类方法最为直观,是指通过修改神经网络的结构或参数来承载水印。例如,文献[1]通过添加关联水印的正则化项使神经网络在训练的过程中将水印自动嵌入在模型的参数当中,在此基础上,文献[5]提出利用额外的神经网络改进水印嵌入和提取的性能。相关工作还包括抖动调制[6]、植入指纹[7]、补偿机制[8]和添加特殊层[9]等。第三类方法通过调制神经网络的输出结果,达到承载水印的目的。例如,文献[10-12]都是对神经网络的输出图像添加水印,能够在输出图像中检测水印以鉴定产权。

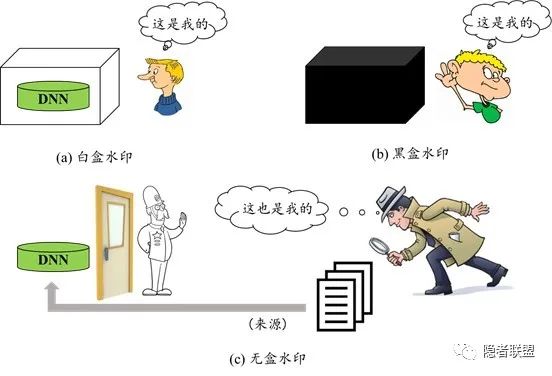

从水印提取的角度看,可以将主流方法大致归为三类:白盒、黑盒和无盒。白盒水印是指提取者能够访问目标网络的内部结构和参数,并能与之交互(输入/输出查询);黑盒水印是指提取者不能掌握目标网络的全部细节,但能与之交互;无盒水印是指提取者既不能完全掌握目标网络的细节,也不能与之交互,但能够通过其他手段收集到由目标网络制造的数据。许多修改网络参数的方法可归类为白盒水印,基于后门或对抗样本的方法多属于黑盒水印,通过对神经网络的输出添加水印则可以实现无盒认证,如文献[12]。

图1 形象地理解白盒水印、黑盒水印和无盒水印

从水印攻击的角度看,攻击者有三种选择:“攻击嵌入”、“攻击提取”和“提升自身实力,与之共存”。第一种攻击的目的是去除已嵌入的水印,典型的攻击手段包括模型重训练、模型微调、模型压缩和剪枝等。第二种攻击的目的是让水印难以重构,例如,通过对输入样本或输出结果进行干扰(如篡改输入样本、伪造输出结果等),可以使水印检测失败。第三种攻击的目的是植入或伪造对攻击者有利的新水印,造成产权鉴定出现歧义。由于水印嵌入者和水印提取者之间存在联盟关系,前两种攻击缺少明确的划分界线。当神经网络模型为多个成员所共享,还需要避免联盟成员进行合谋。此外,对于攻击者而言,他的攻击行为原则上不能以严重损害神经网络在原始任务上的性能为代价。

2.3 拓展讨论

从研究对象的角度看,神经网络是具有学习和推理功能的图信号。所以,神经网络模型水印本质上是对“功能”和“图信号”添加水印。在此基础上,可以衍生出“功能水印”和“图水印”两个概念。利用数字水印保护神经网络模型让受保护的神经网络从具有一个功能(原始任务)变成具有两个功能(原始任务、承载水印)或更多。因此,“功能水印”的内涵至少包含这一点:通过向神经网络植入新功能,将新功能作为“水印”,可用于保护产权。例如,文献[13]提出了“隐藏信息隐藏”新框架,同时保障了隐蔽通信中的“行为安全”和“内容安全”。由于向神经网络植入了新功能,故该成果也可用于保护神经网络模型的知识产权。就图水印而言,它是在不严重损害图信号价值的条件下,嵌入水印,水印多为图结构,也可以是数值序列,图水印已经在软件水印、社交网络水印方面取得了成功的应用(如文献[14, 15]),如何将图水印应用于神经网络模型,值得探索。

从研究格局的角度看,作为一种安全技术,神经网络模型水印将在攻防博弈中不断发展。这里的“攻”主要针对鲁棒性,鲁棒性好的神经网络模型水印技术应能抵御各种攻击。此外,仅利用水印技术保护神经网络模型的知识产权并不总是可靠,还应结合密码学和一些其他认证技术。一个实用的神经网络模型水印系统应融合多种安全技术才能抵御各种攻击行为,进而形成相对完善的人工智能(神经网络)模型产权保护解决方案。

3 结束语

在神经网络应用如此广泛的今天,神经网络模型水印具有显著学术价值和产业需求。该领域刚刚起步,亟待学术界和工业界开展深入研究和探索,在理论基础、技术手段和实现方法等方面取得新突破。可以说,神经网络模型水印研究成果将促进人工智能安全技术进步。

致谢:作者邀请来自西南交通大学的李越对本文进行了校稿,李越师从于王宏霞教授,专注于神经网络模型水印研究,目前在意大利锡耶纳大学Mauro Barni教授领导的团队进行博士联合培养,在此由衷感谢。因作者水平有限,难免会有表述不当之处,敬请谅解。

参考文献:

[1] Yusuke Uchida, Yuki Nagai, Shigeyuki Sakazawa,Shin'ichi Satoh. Embedding watermarks into deep neural networks. Proc. ACM on International Conference onMultimedia Retrieval, pp. 269-277, 2017.

[2] Jialong Zhang, Zhongshu Gu, Jiyong Jang, Hui Wu,Marc Ph. Stoecklin, Heqing Huang, Ian Molloy. Protecting intellectual propertyof deep neural networks with watermarking. Proc.Asia Conference on Computer and Communications Security, pp. 159-172, 2018.

[3] Qi Zhang, Leo Yu Zhang, Jun Zhang, Longxiang Gao,Yong Xiang. Protecting IP of deep neural networks with watermarking: a newlabel helps. Proc. Pacific-AsiaConference on Knowledge Discovery and Data Mining, pp. 462-474, 2020.

[4] Erwan Le Merrer, Patrick Pérez, Gilles Trédan. Adversarialfrontier stitching for remote neural network watermarking. Neural Computing and Applications, vol. 32, no. 13, pp. 9233-9244,2020.

[5] Jiangfeng Wang, Hanzhou Wu, Xinpeng Zhang, YuweiYao. Watermarking in deep neural networks via error back-propagation. Proc. IS&T Electronic Imaging, MediaWatermarking, Security and Forensics, pp. 22-1-22-9(9), 2020.

[6] Yue Li, Benedetta Tondi, Mauro Barni.Spread-transform dither modulation watermarking of deep neural network. arXiv Preprint arXiv:2012.14171, 2020.

[7] Huili Chen, Bita Darvish Rohani, Cheng Fu, JishengZhao, Farinaz Koushanfar. DeepMarks: A secure fingerprinting framework fordigital rights management of deep learning models. Proc. International Conference on Multimedia Retrieval, pp. 105-113,2019.

[8] Le Feng, Xinpeng Zhang. Watermarking neural networkwith compensation mechanism. Proc.International Conference on Knowledge Science, Engineering and Management,pp. 363-375, 2020.

[9] Lixin Fan, Kam Woh Ng, Chee Seng Chan. Rethinkingdeep neural network ownership verification: embedding passports to defeatambiguity attacks. arXiv PreprintarXiv:1909.07830, 2019.

[10] Jie Zhang, Dongdong Chen, Jing Liao, Han Fang,Weiming Zhang, Wenbo Zhou, Hao Cui, Nenghai Yu. Model watermarking for image processingnetworks. Proc. AAAI, 2020.

[11] Jie Zhang, Dongdong Chen, Jing Liao, Weiming Zhang,Huamin Feng, Gang Hua, Nenghai Yu. Deep model intellectual property protectionvia deep watermarking. IEEE Trans. Patt.Analysis Mach. Intell., 2021.

[12] Hanzhou Wu, Gen Liu, Yuwei Yao, Xinpeng Zhang. Watermarkingneural networks with watermarked images. IEEETrans. Circuits Syst. Video Technol., 2020.

[13] Hanzhou Wu, Gen Liu, Xinpeng Zhang. Hiding datahiding. arXiv preprint arXiv:2102.06826,2021.

[14] Xiaohan Zhao, Qingyun Liu, Haitao Zheng, Ben Y.Zhao. Towards graph watermarks. Proc. ACMConference on Online Social Networks, pp. 101-112, 2015.

[15] David Eppstein, Michael T. Goodrich, Jenny Lam, NilMamano, Michael Mitzenmacher, Manuel Torres. Models and algorithms for graph watermarking.arXiv Preprint arXiv:1605.09425,2016.

供稿:上海大学 吴汉舟

编辑:复旦大学 钱振兴

“极简综述”已纳入“中国图象图形学会-CSIG数字取证与安全专委会”的学术活动计划。感谢所有撰稿人的支持!

(本文为作者原创,未经许可,不得转载到其它平台)

以上是关于极简综述05神经网络模型水印的主要内容,如果未能解决你的问题,请参考以下文章