“外敷内用”防御Memcached DDoS

Posted 云杉网络

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了“外敷内用”防御Memcached DDoS相关的知识,希望对你有一定的参考价值。

▌"核弹级"DDoS正在侵扰全球

美国网络服务提供商Cloudflare的技术人员于2月27日发布消息称,恶意攻击者正在滥用 Memcache 协议发起分布式拒绝服务(DDoS)放大攻击,全球范围内绝大多数相关服务器受到影响。

早在2017年6月,已经有国内厂商发现了这种利用Memcache放大的攻击技术,并在同年11月对安全社区做出了预警。据调查显示,目前在外开放的Memcache存储系统数量级在十万左右,都可能会受到此类攻击影响。

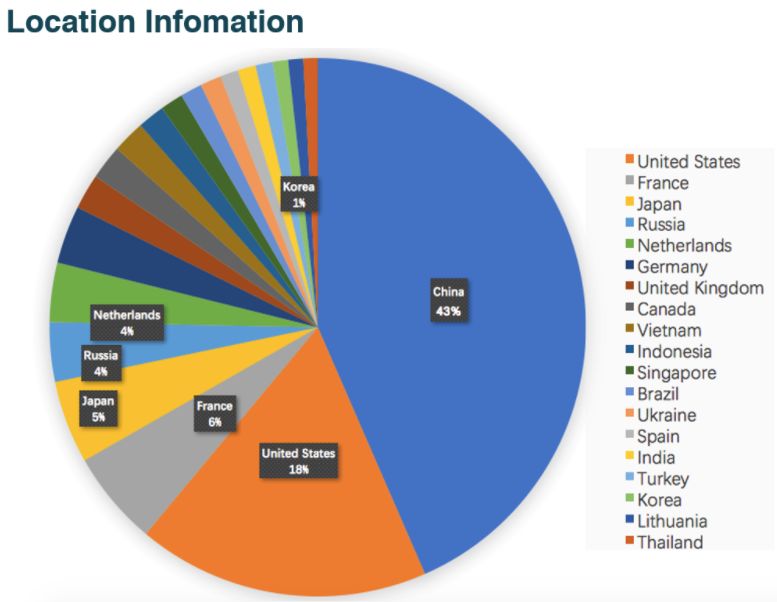

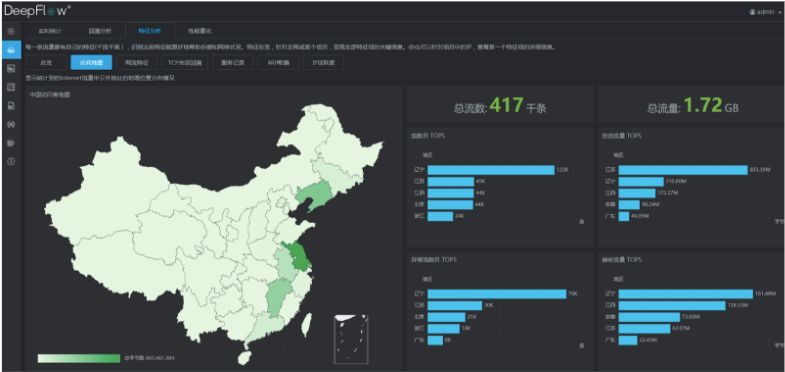

如下图,从端口的开放主机信息上看,地区分布中美国占据第一位,中国据次席。

而受影响的机器数量地理分布中,中国却远超于美国。

传统的DDoS主要通过SYN/ACK Flood、TCP 全连接、刷 Script 脚本三种方式攻击。上一次有公开报道的DDoS攻击流量峰值大约在400G左右。目前已发布的消息中,GitHub遭遇了最严重的DDoS网络攻击,峰值流量已经达到了1.35Tbps,创历史新高。借助CDN厂商的支持,GitHub已于攻击发生后10分钟内化解了危机,然而本次攻击仍在进行中,不排除后续会出现更大攻击峰值流量的可能。

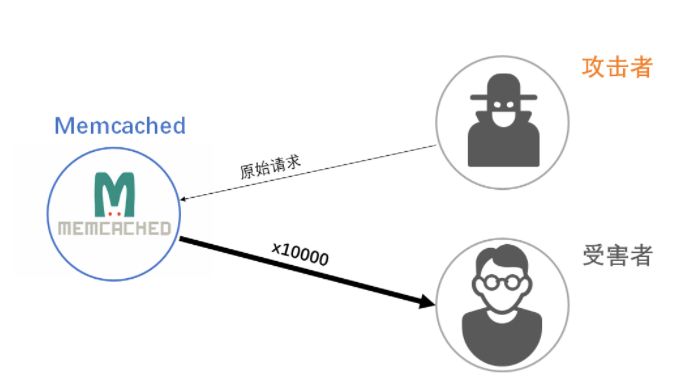

▌先知攻

与一般感染病毒的“肉鸡”不同,运行Memcached的服务器一般都位于各大IDC机房,具有强大的运算能力和充裕的网络带宽,这也是本次DRDoS攻击能够造成如此大破坏的原因。

▌后知防

IDC和云服务厂商要么清洗攻击流量、要么黑洞被攻击者。鉴于流量清洗的成本,国内IDC和云服务厂商对受到大流量DDoS攻击的客户,一般会采取关小黑屋或者清退的处理方式。这种处理方法实为无奈之举,会很大程度地破坏用户体验。

▌双管齐下:攻击预感知&策略性防御

对于财大气粗的服务商,兵来将挡水来土掩就是了。而其他服务商,我们建议采取“外使敷贴之饵,内用长托之剂”的策略,扩大纵深、双管齐下防御此类DDoS攻击。对于已经上云或者上SDN的用户,一方面要防御外部的DDoS,一方面要抑制自己租户可能的对外攻击。借助云杉网络 DeepFlow®,您可以通过如下场景及功能的结合,有效感知和防御类似攻击:

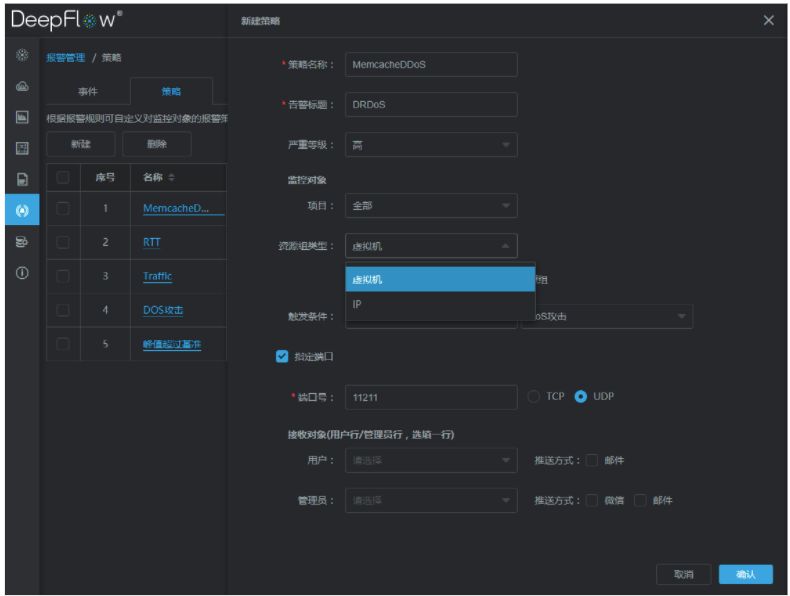

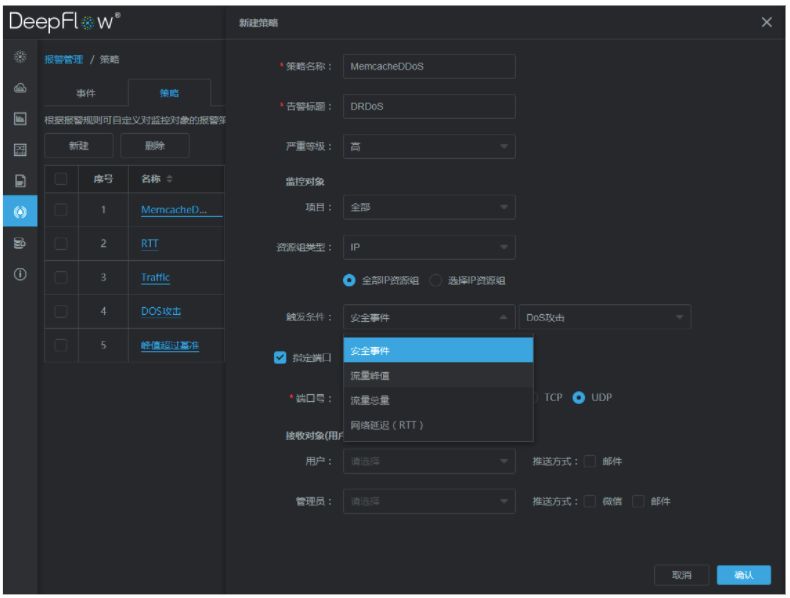

1. 在DeepFlow®报警管理页面,根据环境中的资源类型,创建针对本次攻击的报警策略。

2. 综合带宽容量、DeepFlow®持续监测到的流量峰值基线,以及用户根据业务自定义的安全基线,来设置报警的触发条件和阈值。

3. 云平台管理员从DeepFlow®监控大屏(特征分析)时刻关注网络态势。

4. 对于突发流量,在DeepFlow®特征分析模块,根据各项参数判断攻击态势的有无及强弱。

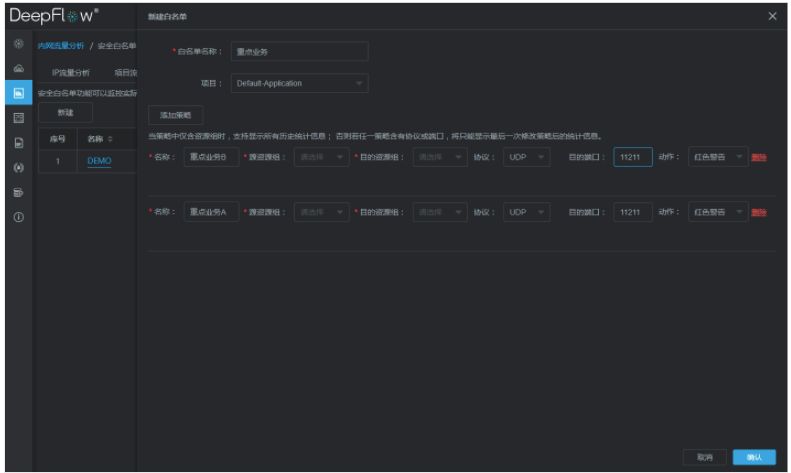

5. 针对核心业务,在DeepFlow®内网流量分析中创建安全白名单,为指定的资源组、协议和端口设定白名单列表。

6. 对于核心业务,要时刻留意白名单的告警信息。白名单之外的异常流量访问一目了然。

7. 一旦发现外部攻击,要祭出“敷贴之饵”。管理员需及时在DeepFlow®数据控制模块,创建用于流量清洗的导流策略。当初老板黑着脸购买的那些安全产品和服务终于可以派上用场了不是吗?

8. 对于防不胜防的内网漏洞,请用“长托之剂”。该下ACL的就下ACL,该下流表的下流表,没隔离的赶紧隔离。安全和业务之争由来已久,此时此刻,安全就是业务的基石。

最后,别忘了及时通知客户修改Memcache默认监听端口、升级Memcache的版本等后续操作。此外,IP欺骗是DDoS轻易发起的极大因素,业界应该思考如何限制IP欺骗。

往期技术解读:

以上是关于“外敷内用”防御Memcached DDoS的主要内容,如果未能解决你的问题,请参考以下文章

腾讯云安全团队支招:放大比超过5万倍的 Memcached DDoS 攻击如何防御

DDoS防御|从“Memcached反射攻击”剖析DDoS攻防领域的“道法术”

史上最强Memcached DRDoS攻击,群英智防系统化险为夷。