1.35T Memcached反射型DDoS攻击是怎样炼成的?

Posted 途隆云

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了1.35T Memcached反射型DDoS攻击是怎样炼成的?相关的知识,希望对你有一定的参考价值。

本周,恶意攻击者通过暴露的Memcached服务器已实施多次反射型DDoS攻击,就连被坊间称为程序员的“另类”社交网络、全球最大的黑客聚焦地Github也未能逃脱,遭遇了有史以来最严重的DDoS攻击,峰值流量达1.3Tbps。

那么,与其他DDoS攻击相比,反射型DDoS攻击有何不同?攻击者为何瞄上Memcached服务器?如果再有攻击者利用Memcached服务器进行攻击,应该如何防御?下面就来逐一拆解。

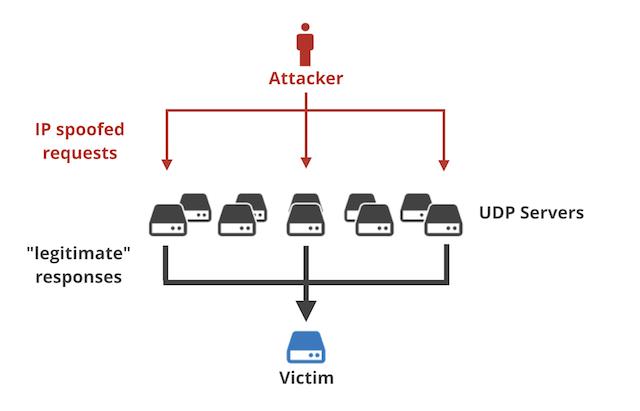

超大倍数反射型DDoS攻击如何炼成?

相较于一般只能放大数十倍到数百倍的NTP、SSDP反射攻击,Memcached放大反射DDoS攻击的放大系数最高可达51200倍,因此能产生的破坏力相当巨大。

攻击者为何瞄上Memcached服务器?

Memcached作为一种免费开源的高性能分布式内存对象缓存系统,用于动态Web应用以减轻数据库负载。它通过在内存中缓存数据和对象来减少读取数据库的次数,从而提高网站访问的速度,因此成为目前国际流行的网页缓存系统。

由于较低版本Memcached默认开启UDP协议,导致服务器在默认配置中将UDP端口暴露在外部连接中,这意味着未置于防火墙之后的所有Memcached服务器均可能被滥用发起DDoS攻击。

更糟糕的是,Memcached服务器常被企业用来做数据服务,所以服务器的资源好,有比较大的带宽。打个比方,如果单台服务器能打出1Gbps攻击带宽的话,只要 1000 台服务器就能打出 1Tbps 的攻击带宽了。一旦Memcached大流量DDoS攻击成熟化,整个互联网上可用于Memcached反射的IP将成为攻击者海量的军火库。

9.3万台Memcached服务器将成为DDoS攻击的靶子

根据Bleeping Computer发布的监控数据来看,截至2018年2月27日,暴露在互联网上的 Memcached 服务器超过9.3万台,仅中国就有近2.5万台暴露。尽管这种攻击方式还处于被黑客利用的初级阶段,但攻击量级已达T级以上,加之利用Memcached进行DDoS攻击技术的公开,尝试使用Memcached进行反射DDoS攻击将会越来越多。

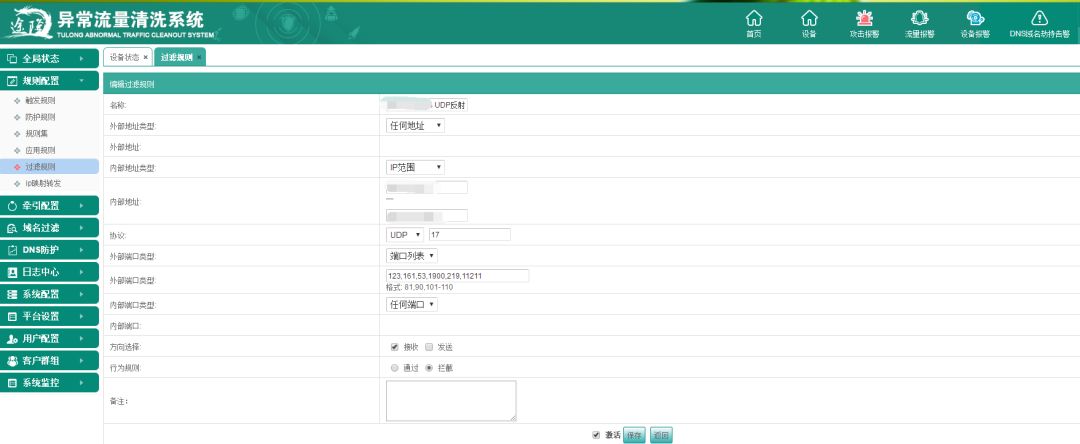

新型DDoS攻击正对企业网络安全能力提出更高要求,另外,根据UDP反射使用大带宽进行堵塞的这一特征,企业还需采购超大带宽应对此类超大规模DDoS攻击。如果无力采购超大带宽,建议购买DDoS高防服务的方式进行防御,途隆抗DDoS攻击服务,具备2.3T单点BGP防御能力,6.5T总防御能力,一旦发生大规模高流量攻击事件集中爆发,可通过配置高防IP,将攻击流量引流到途隆高防数据中心进行清洗,确保业务稳定可靠。

如何防范Memcached,途隆安全云专家四招帮你抵御攻击魔掌

Memcache服务器漏洞披露后,途隆安全云DDoS高防第一时间针对此类攻击做了防范措施,即时推送相关消息给用户进行提醒,并对DDoS检测特征库进行了更新,加强针对此类攻击的跟踪和检测。同时,运营和专家团队也7*24小时提供安全服务,随时待命应对可能的升级攻击。

针对如何防范攻击者利用Memcached服务器再次进行攻击,途隆安全云专家建议:

更改Memcached服务的监听端口为11211之外的其他大端口,避免针对默认端口的恶意利用;

升级到最新的Memcached软件版本,配置启用SASL认证等权限控制策略(在编译安装Memcached程序时添加-enable-sasl选项,并且在启动Memcached服务程序时添加-S参数,启用SASL认证机制以提升Memcached的安全性);

建议在运营商骨干网、城域网和IDC出入口对源端口或目的端口为11211的UDP流量进行限速、限流和阻断,对被利用发起Memcached反射攻击的用户IP进行通报和处置。

互联网需要安全网络运营中心(SNOC)

随着网络空间主权成为国家战略,所有互联网运营商都应具备建设安全网络运营中心的能力,能够对攻击进行感知和运营。途隆积极响应国家安全号召,成为国内首家提出“安全线路”和“安全网络运营中心(SNOC)”概念的厂商,并在沈阳成立了国内首家安全网络运营中心(SNOC)。

自主研发的安全态势感知系统,30多名网络安全工程师可提供7X24小时的安全服务。所有网络安全工程师均有着多年的网络安全从业经验,时刻与黑客进行攻防对抗,积累了无数攻击样本,逐渐形成了完善的安全防护规则库,此次Memcached反射攻击事件期间,途隆安全云上千用户业务均未受到其影响。

途隆安全中心可以做到故障1分钟内响应受理,5分钟内完成DDoS攻击分析防护,提供365X24X7全天候不间断服务,并可根据用户需求定期提供专业的安全分析报告。

途隆安全云 云计算安全领航者

邮箱:support@tulong.com

以上是关于1.35T Memcached反射型DDoS攻击是怎样炼成的?的主要内容,如果未能解决你的问题,请参考以下文章

GitHub已经基于Memcached的DDoS攻击规范达1.35Tbps

758.6G每秒:阿里云成功防御国内最大规模Memcached DDoS反射攻击

DDoS防御|从“Memcached反射攻击”剖析DDoS攻防领域的“道法术”