安全日记1.7Tb!Memcached刷记录,这些漏洞正在侵害你的安全

Posted 绿盟科技

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安全日记1.7Tb!Memcached刷记录,这些漏洞正在侵害你的安全相关的知识,希望对你有一定的参考价值。

互联网安全威胁态势

1

CVE统计

最近一周CVE公告总数与前期相比小幅上升。

2

威胁信息回顾

标题:1.7Tb!Memcached DDoS攻击再刷新记录 Arbor称美ISP遭攻击

时间:2018.03.06

摘要:在GitHub遭受了大规模1.3 Tbps DDoS攻击后的四天,Arbor称美国某服务提供商遭遇了1.7 Tbps的Memcached DDoS攻击。另一方面全球还有10多万暴露在互联网上的Memcached服务器,基于这种攻击形式的DDoS攻击勒索已经露头.

链接:http://toutiao.secjia.com/memcached-ddos-newrecord

标题:NSA美国家安全局APT组织扫描团队TeDi曝光 NSA泄露资料分析新成果

时间:2018.03.08

摘要:当初“影子经纪人” 向互联网发布了一批被盗的NSA黑客工具时,大多数研究这些材料的专家们研究了其中最有力的工具,即用于安装恶意软件并接管机器的0Day漏洞。但是一组匈牙利安全研究人员最近发现了数据中的其他内容,一个隶属于美国家安全局NSA的神秘APT扫描团队TeDi曝光,NSA使用他们的脚本和扫描工具,来检测其感染机器上是否存在其他国家APT组织。

链接:http://toutiao.secjia.com/nsa-tedi-apt-scan

标题:OLYMPIC DESTROYER: A FALSE FLAG CONFUSION BOMB

时间:2018.03.08

摘要:CANCUN, Mexico – A postmortem of the Olympic Destroyer malware used in the PyeongChang Olympics attack reveals a deliberate attempt by adversaries to plant a false flags when it comes to attribution, according to researchers.

链接:https://threatpost.com/olympic-destroyer-a-false-flag-confusion-bomb/130262/

标题:PostgreSQL数据库管理系统爆出远程代码执行漏洞CVE-2018-1058 可DoS

时间:2018.03.06

摘要:近日,PostgreSQL爆出 远程代码执行漏洞 ,CVE编号CVE-2018-1058,攻击者利用这个漏洞改为其他用户查询行为,可以利用这个漏洞在数据库超级用户的权限下执行代码,postgresql 版本9.3到 postgresql10受影响。

链接:http://toutiao.secjia.com/cve-2018-1058

标题:思科2018年度安全报告

时间:2018.03.06

摘要:在2018年,网络攻击的守护者红队应该做好迎接新的、能够自我繁殖和传播的基于网络的威胁。

链接:http://www.freebuf.com/articles/

paper/164240.html

标题:美征信机构Equifax数据泄露案 再爆240万美国公民个人信息被窃 监管机构愤怒了

时间:2018.03.05

摘要:近日,美征信机构Equifax表示,在2017年Equifax数据泄露案中另外还有240万美国公民个人信息数据被盗,包括他们的姓名和一些驾照信息。这个发现将及2017Equifax数据泄露总数提升至约1.48亿人。该公司处理全球8.2亿多客户和9100万企业的数据。

链接:http://toutiao.secjia.com/equifax-databreach3

标题:4G LTE移动网络协议爆出新漏洞 研究漏洞的LTEInspector工具已公开

时间:2018.03.06

摘要:在2017年,大家还在讨论LTE移动网络协议是安全的,但近日普渡大学和爱荷华大学的学者,已经在全球推动的4G LTE移动网络的核心协议中发现了新漏洞。攻击者利用这些漏洞,可以伪造身份给你发短信,并拦截你的短信内容包括手机短信验证码。研究员表示目前这些漏洞没有补丁,没有看到修复计划。

链接:http://toutiao.secjia.com/4g-lte-flaw

标题:win10小娜Cortana不安全 无须解锁也可感染恶意软件 微软已经确认漏洞

时间:2018.03.08

摘要:以色列独立安全研究人员Tal Be’ery 和Amichai Shulman发现,黑客可能会绕过Windows 10中的密码锁,利用Cortana在操作系统中实施的方式来入侵设备并部署恶意软件,要知道cortana很难彻底关闭它。微软已经确认了这个漏洞。

链接:http://toutiao.secjia.com/cortana-flaw

标题:Memcached DDoS放大攻击发现缓解开关 该攻击还可窃取数据

时间:2018.03.08

摘要:安全公司Corero发布消息称,Memcached漏洞引发的DDoS放大攻击存在缓解攻击的kill switch,这种缓解技术依赖于攻击受害者向攻击服务器发回“flush_all”命令。另外报告该漏洞比最初认为影响范围更广泛。

链接:http://toutiao.secjia.com/memcached-ddos-killswitch

标题:微软代码完整性保护爆出CIGslip 0Day漏洞 容易制作win10银行木马

时间:2018.03.09

摘要:恶意软件作者可以利用Windows代码完整性保护(CIG)安全机制中的安全绕过漏洞,将恶意未签名的代码注入受CIG保护的应用程序中,目前微软并不认为这是个安全问题,是个0Day漏洞。CIGslip漏洞可以绕过微软对杀软的限制,更可以用于制作银行木马。

链接:http://toutiao.secjia.com/windows-cigslip-bypass

(数据来源:绿盟科技 威胁情报与网络安全实验室 收集整理)

漏洞研究

1

漏洞库统计

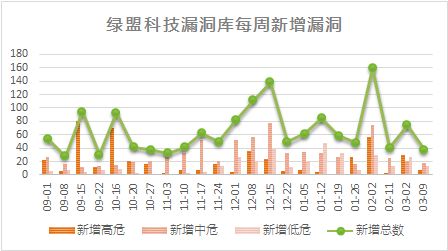

截止到2018年3月9日,绿盟科技漏洞库已收录总条目达到39044条。本周新增漏洞记录38条,其中高危漏洞数量7条,中危漏洞数量18条,低危漏洞数量13条。

Apache Tomcat安全绕过漏洞(CVE-2018-1305)

危险等级:高

BID:103144

cve编号:CVE-2018-1305

Apache Qpid Dispatch Router ‘router_core/connections.c’拒绝服务漏洞(CVE-2017-15699)

危险等级:中

BID:103067

cve编号:CVE-2017-15699

Cisco Jabber跨站脚本漏洞(CVE-2018-0201)

危险等级:中

BID:103133

cve编号:CVE-2018-0201

Apache Oozie 信息泄露漏洞(CVE-2017-15712)

危险等级:低

BID:103102

cve编号:CVE-2017-15712

多个思科产品信息泄露漏洞(CVE-2018-0140)

危险等级:中

BID:103090

cve编号:CVE-2018-0140

Apache Karaf LDAP注入漏洞(CVE-2016-8750)

危险等级:低

BID:103098

cve编号:CVE-2016-8750

Linux Kernel ‘drivers/block/floppy.c’ 安全限制绕过漏洞(CVE-2018-7273)

危险等级:低

BID:103088

cve编号:CVE-2018-7273

Adobe Shockwave Player远程内存破坏漏洞(CVE-2012-0771)

危险等级:高

BID:103068

cve编号:CVE-2012-0771

Apache JMeter 安全限制绕过漏洞(CVE-2018-1287)

危险等级:中

BID:103068

cve编号:CVE-2018-1287

Cisco Data Center Analytics Framework跨站脚本漏洞(CVE-2018-0145)

危险等级:中

BID:103131

cve编号:CVE-2018-0145

Cisco Unified Customer Voice Portal拒绝服务漏洞(CVE-2018-0139)

危险等级:高

BID:103124

cve编号:CVE-2018-0139

Cisco Data Center Analytics Framework跨站请求伪造漏洞(CVE-2018-0146)

危险等级:中

BID:103122

cve编号:CVE-2018-0146

Cisco Unified Communications Domain Manager远程代码执行漏洞(CVE-2018-0124)

危险等级:高

BID:103114

cve编号:CVE-2018-0124

Cisco Elastic Services Controller身份验证绕过漏洞(CVE-2018-0121)

危险等级:高

BID:103113

cve编号:CVE-2018-0121

Cisco Elastic Services Controller服务门户未授权访问漏洞(CVE-2018-0130)

危险等级:高

BID:103116

cve编号:CVE-2018-0130

Wireshark IPMI Dissector

‘epan/dissectors/packet-ipmi-picmg.c’拒绝服务漏洞(CVE-2018-7417)

危险等级:低

BID:103156

cve编号:CVE-2018-7417

Cisco Prime Collaboration Provisioning Tool跨站脚本漏洞(CVE-2018-0205)

危险等级:中

BID:103145

cve编号:CVE-2018-0205

Apache Tomcat安全限制绕过漏洞(CVE-2018-1304)

危险等级:中

BID:103170

cve编号:CVE-2018-1304

Cisco Prime Service Catalog跨站脚本漏洞(CVE-2018-0200)

危险等级:中

BID:103128

cve编号:CVE-2018-0200

php 栈缓冲区溢出漏洞(CVE-2018-7584)

危险等级:中

BID:103204

cve编号:CVE-2018-7584

Apache Geode远程代码执行漏洞(CVE-2017-15693)

危险等级:低

BID:103206

cve编号:CVE-2017-15693

Apache Geode远程代码执行漏洞(CVE-2017-15692)

危险等级:低

BID:103205

cve编号:CVE-2017-15692

Apache CloudStack信息泄露漏洞(CVE-2013-4317)

危险等级:中

cve编号:CVE-2013-4317

Linux Kernel ‘net/rds/rdma.c’ 拒绝服务漏洞(CVE-2018-7492)

危险等级:低

BID:103185

cve编号:CVE-2018-7492

Qemu 任意代码执行漏洞(CVE-2018-7550)

危险等级:低

BID:103181

cve编号:CVE-2018-7550

Linux Kernel ‘drivers/md/dm.c’本地拒绝服务漏洞(CVE-2017-18203)

危险等级:低

BID:103184

cve编号:CVE-2017-18203

NTP拒绝服务漏洞(CVE-2018-7184)

危险等级:中

BID:103192

cve编号:CVE-2018-7184

GNU libcdio本地拒绝服务漏洞(CVE-2017-18201)

危险等级:低

BID:103190

cve编号:CVE-2017-18201

ISC DHCP远程拒绝服务漏洞(CVE-2018-5733)

危险等级:低

BID:103188

cve编号:CVE-2018-5733

ISC DHCP远程缓冲区溢出漏洞(CVE-2018-5732)

危险等级:低

BID:103187

cve编号:CVE-2018-5732

Citrix NetScaler ADC and NetScaler Gateway身份验证绕过漏洞(CVE-2018-5314)

危险等级:低

BID:103186

cve编号:CVE-2018-5314

NTP信息泄露漏洞(CVE-2018-7182)

危险等级:中

BID:103191

cve编号:CVE-2018-7182

Cisco Prime Collaboration Provisioning硬编码凭证本地安全限制绕过漏洞

危险等级:高

BID:103329

cve编号:CVE-2018-0141

Cisco 550X Series Stackable Managed Switches SNMP拒绝服务漏洞

危险等级:中

cve编号:CVE-2018-0209

Cisco Registered Envelope Service 跨站脚本漏洞

危险等级:中

cve编号:CVE-2018-0208

Cisco StarOS CLI命令注入漏洞(CVE-2018-0224)

危险等级:中

cve编号:CVE-2018-0224

Cisco StarOS CLI命令注入漏洞(CVE-2018-0217)

危险等级:中

cve编号:CVE-2018-0217

Cisco Security Manager DesktopServlet跨站脚本漏洞

危险等级:中

cve编号:CVE-2018-0223

(数据来源:绿盟科技安全研究部&产品规则组)

2

焦点漏洞

焦点漏洞

Exim缓冲区溢出漏洞

NSFOCUS ID

39006

CVE ID

CVE-2018-6789

受影响版本

Exim versions < 4.90.1

漏洞点评

Exim是一个邮件传输代理服务器软件。Exim 4.90.1之前版本,base64解码函数存在缓冲区溢出漏洞。常规下base64编码的字符串的长度为4的倍数,但是有可能在传输或者恶意构造的情况下导致长度不为4的倍数,致使长度计算错误。通过该漏洞,攻击者可以绕过防护机制在受影响的应用程序上下文中执行任意代码。目前官方已经发布最新版本4.90.1,建议及时进行更新。

(数据来源:绿盟科技安全研究部&产品规则组)

请点击屏幕右上方“…” NSFOCUS-weixin |

|

↑↑↑长按二维码,下载绿盟云APP

以上是关于安全日记1.7Tb!Memcached刷记录,这些漏洞正在侵害你的安全的主要内容,如果未能解决你的问题,请参考以下文章

1.7 Tbps!Memcached DDoS攻击刷新纪录!