无惧1.35TB Memcached DRDoS攻击,华为云安全一直在行动

Posted 华为云

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了无惧1.35TB Memcached DRDoS攻击,华为云安全一直在行动相关的知识,希望对你有一定的参考价值。

本周,业界爆发多起利用Memcached 服务器发动大规模 DRDoS (分布式反射拒绝服务)攻击,其中GitHub遭受的攻击峰值流量达1.35Tbps。由于 Memcached 开发人员在产品中提供 UDP 协议支持的方式不安全,同时Memcached 服务器在默认配置中将 UDP 端口暴露在外部连接中,攻击者可利用 Memcached 服务对外发起DRDoS 攻击,放大倍数最高可达51200倍。

华为云安全团队快速验证排查,管理侧暂未发现开放UDP端口,近三天租户侧流量未见明显异常。我们已经将Memcached的服务被黑客利用的规避方法发给所有华为云租户,并建议租户关闭UDP端口等,具体措施请见下文。呼吁业界所涉及的服务进行配置修改,从源头上解决问题。

Memcached DRDoS攻击的剖析

◆ 黑客提前将攻击数据下发至所有肉鸡服务器;

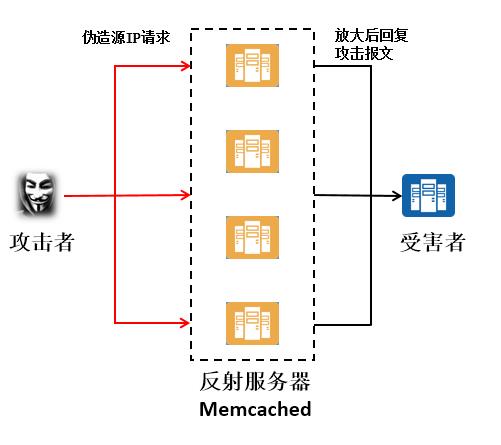

◆ 黑客伪造源IP头,发送海量伪造源IP的请求至反射服务器。源IP既是攻击目标靶机IP;

◆ 黑客伪造源IP的请求至反射服务器UDP 11211端口,即将Memcached服务发布至公网且未进行防护加固的服务器;黑客控制的肉鸡请求小量数据,Memcached服务器返回数万倍放大后的数据发送给攻击目标IP。如此不断循环请求,到达大规模攻击目标IP网络带宽,增加占用率和耗损目标机的硬件资源目的。

2

华为云安全团队极速验证和排查

综合判断华为云平台无Memcached UDP端口开放和无命令写入漏洞的验证结果,不存在被利用于进行Memcached DDoS攻击的条件和风险。

◆ 首先对“Memcached DRDoS攻击”攻击原理和条件进行分析,快速确定利用Memcached未设置认证机制写入命令和利用开放的UDP端口进行反射攻击的方法;

◆ 基于华为云威胁感知平台快速服务发现识别能力,对全网进行Memcached服务和端口识别,未发现对互联网开放UDP端口;

◆ 借助华为云威胁感知平台Memcached服务漏洞扫描能力,完成Memcached服务漏洞扫描,确认无法通过Memcached写入攻击命令。

华为云安全团队会持续跟踪威胁态势,积极保障租户的安全。

3

华为云安全团队建议您

通过如下手段防范Memccached攻击

(一)如何避免您的Memccached服务被黑客利用成为Memcached反射攻击源端

建议华为云租户对Memccached服务进行安全检查和加固,防止被黑客利用发起DDoS攻击第三方服务;如果您的Memcached版本低于1.5.6,且不需要监听UDP。

① 您可以禁用Memcached服务UDP端口,具体方法为:Memcached启动时,添加“-U 0”参数可完全禁用UDP(默认情况下,Memcached会侦听INADDR_ANY,并默认启用UDP)。更多Memcached服务安全加固文档:

https://github.com/memcached/memcached/wiki/ConfiguringServer#udp

② 您可以设置安全组,禁止Memcached服务端口开放在互联网。

(二)如何防护您的业务受到Memcached DRDoS攻击

① 建议优化您的业务部署架构,将业务负载分担到多个IP;

② 华为云已第一时间在Anti-DDoS系统部署针对源端口为UDP 11211的检测防护策略,可以对Memcached DRDoS攻击进行有效防御,同时保障华为云平台和租户的业务稳定性;

③ 利用Memcached DRDoS攻击黑客可以发起超大流量DDoS攻击,防御Memcached反射攻击需要储备足够的带宽。如果遇到超大流量反射攻击,您可以采用华为云DDoS高防。

相关链接:

-END-

点击“阅读原文”,使用华为云DDoS高防!

以上是关于无惧1.35TB Memcached DRDoS攻击,华为云安全一直在行动的主要内容,如果未能解决你的问题,请参考以下文章