抖音最新版抓包方案,修改so绕过ssl

Posted 开始丶征途

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了抖音最新版抓包方案,修改so绕过ssl相关的知识,希望对你有一定的参考价值。

dy过ssl charles抓包

及xposed的justtrustme安装到手机上只能过系统的ssl。

抖音写了一个非系统的ssl所以需要反编译so来处理。

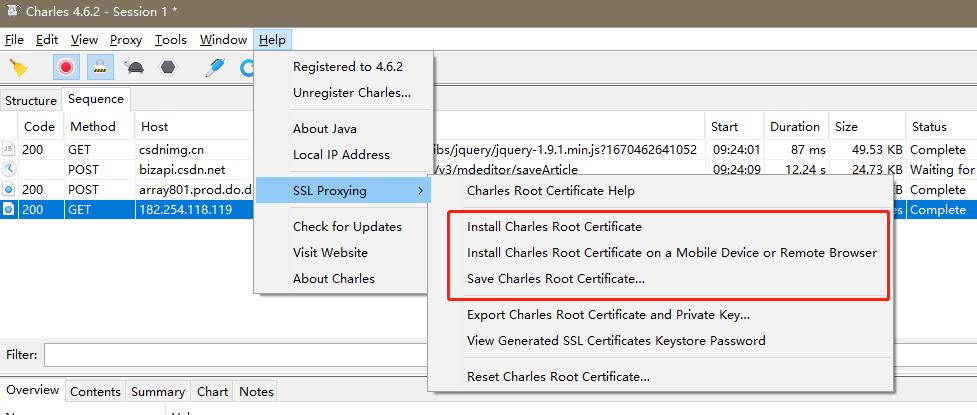

第一步,charles

我用的是magisk手机,先重charles把证书下载到pc端

选项1,安装证书到本地

选项2,查看ip

选项3,导出证书

在通过adb push 传入到sdcard

通过手机安装证书[wifi 的高级选项中,安装证书]

把用户证书通过[mt管理器]移动到系统证书目录[或者通过shell指令cp移动,但是需要挂在system目录]

* 用户证书目录

/data/misc/user/0/cacerts-added/

* 系统证书目录

/system/etc/security/cacerts/

在把手机的ip代理到charles的ip。

第二步,dy23.3.0版本的so处理

安装dy23.3.0版本的x音

通过adb拉取ssl的so。[so路劲]:/data/data/com.ss.android.ugc.aweme/lib/libsscronet.so

用shell file libsscronet.so 可以查看so是32位的。

libsscronet.so: ELF shared object, 32-bit LSB arm, for Android 16,

built by NDK r21b (6352462), BuildID=fa904331dfa77de8b969d0d90561bc3e40c2c9e5, stripped

所以我们用ida32位的打开这个so。

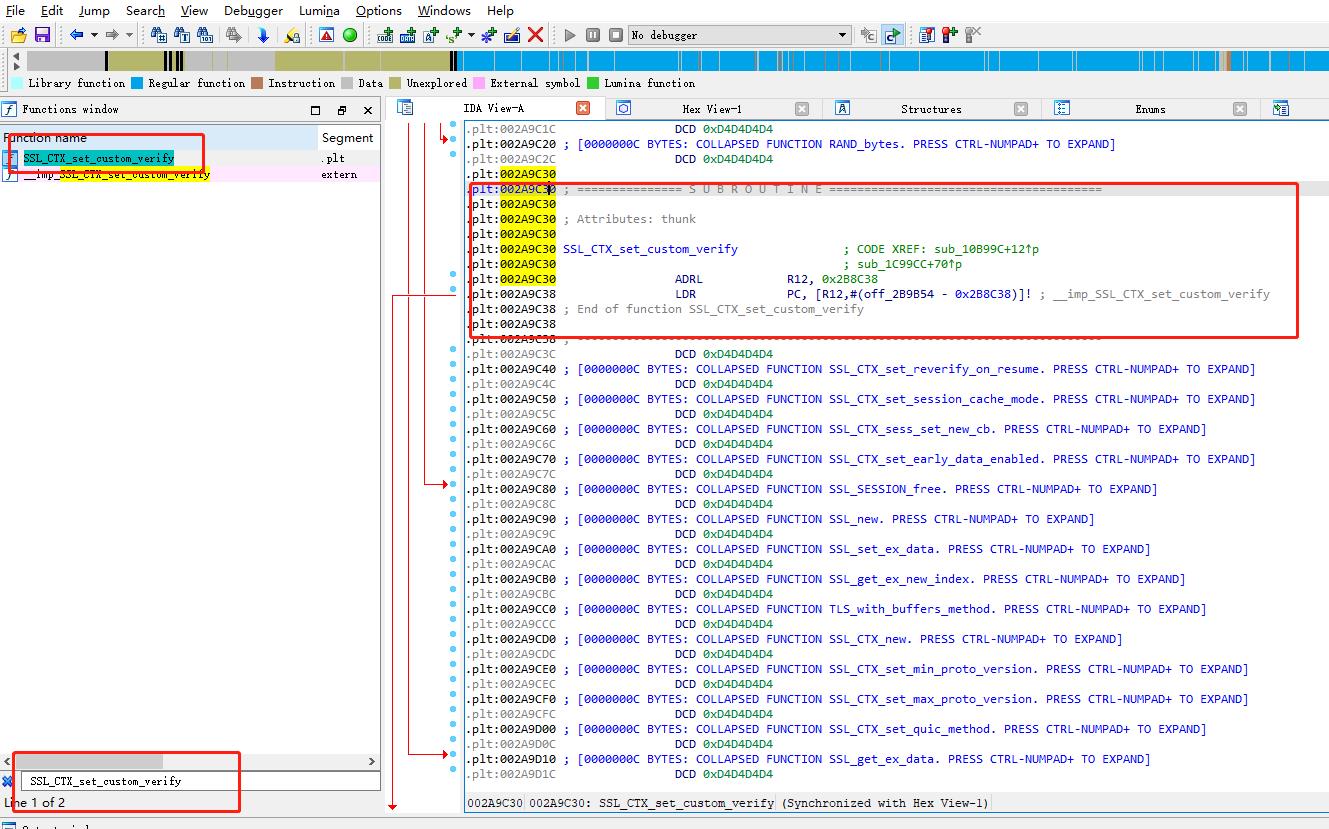

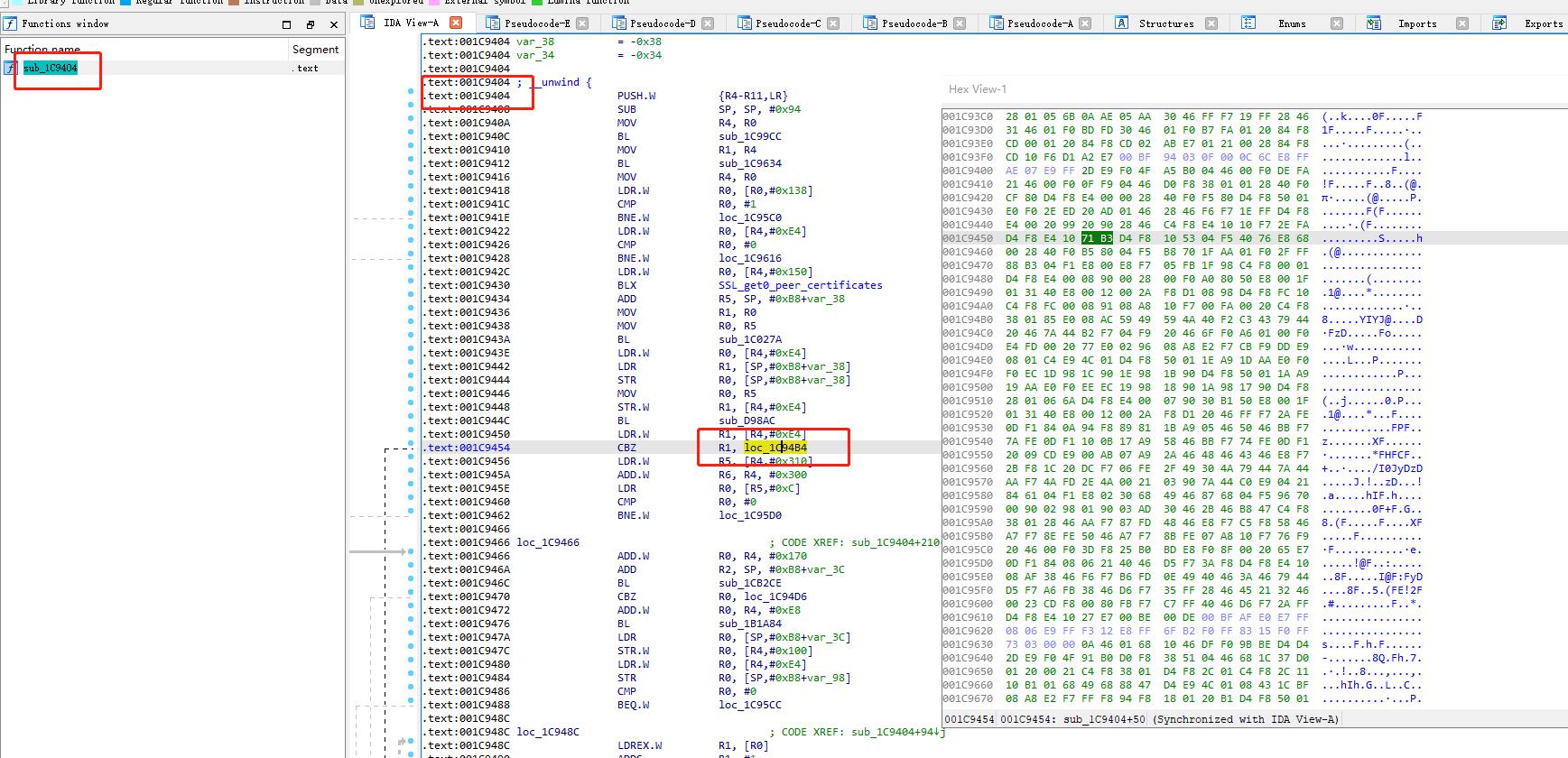

等待几分钟等待so加载完毕,然后在左侧根据关键字"SSL_CTX_set_custom_verify"找到

通过搜索“SSL_CTX_set_custom_verify”选择第一项,再通过[text view]显示

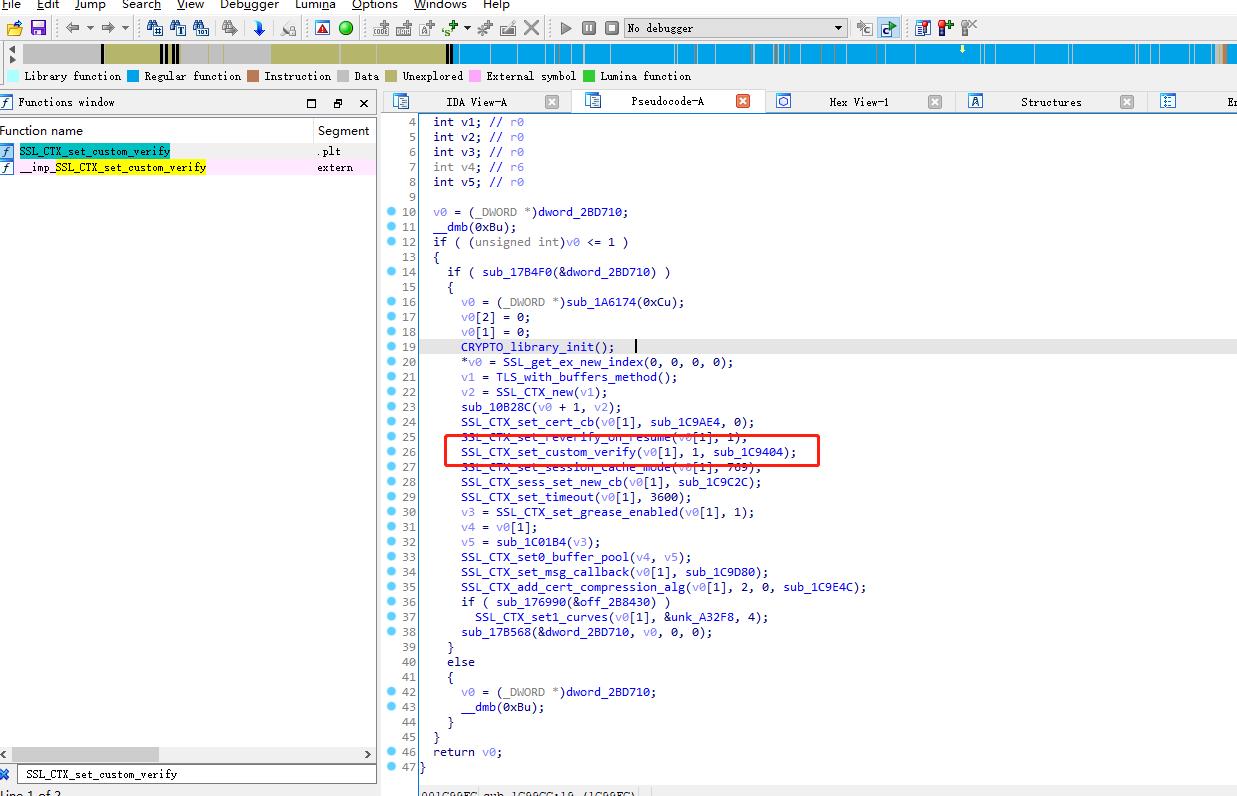

双击进入sub_1C99CC到汇编位置 通过f5查看伪代码

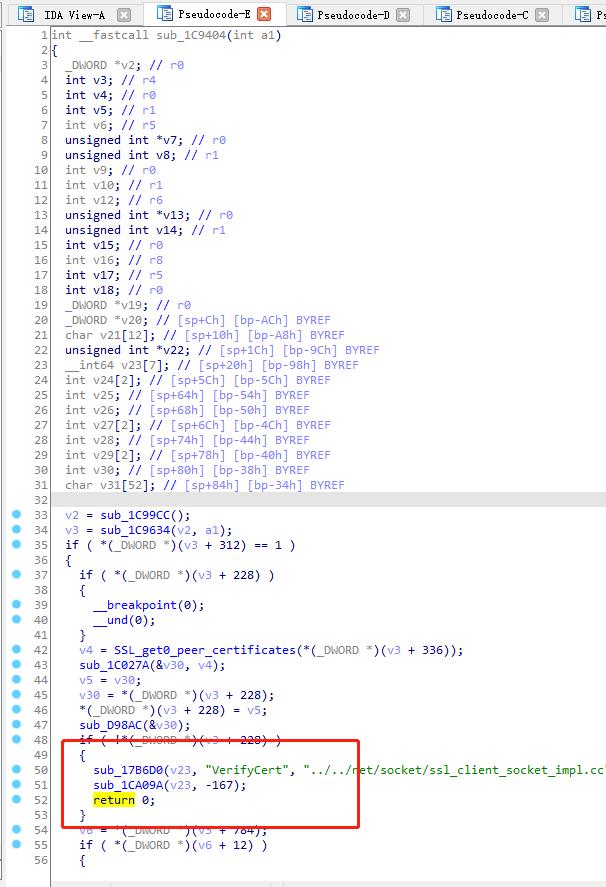

双击进入sub_1C9404 的伪代码,把里面3个return值改为0[我这里是改过之后的]

第一个

再搜索sub_1C9404 IDA VIEW 查看汇编位置

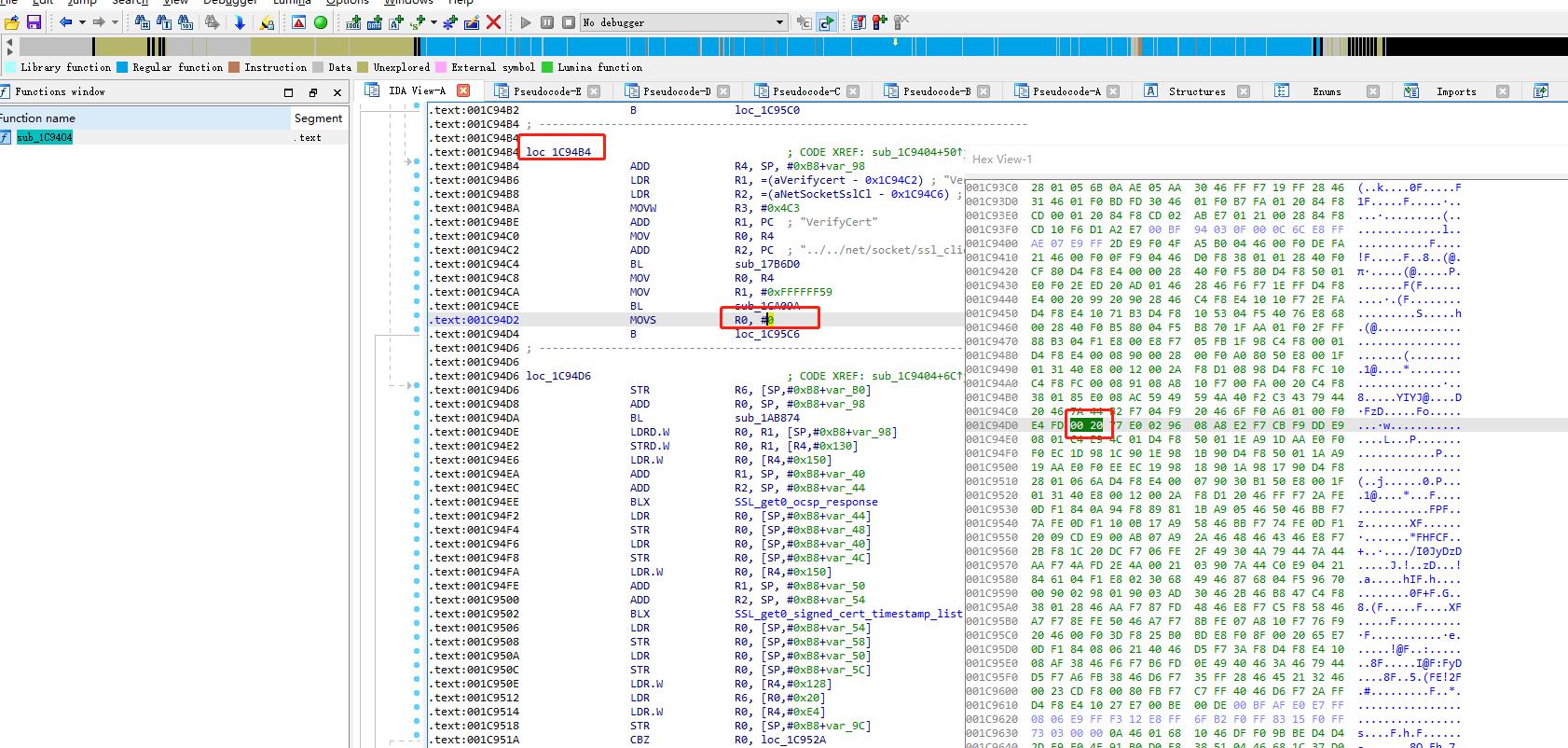

loc_1C94B4位置双击进入

提示:

你可以通过f5进入查看伪代码就是return的位置

可以把地址单独拎出来,这样就可以实时查看到对应的地址

通过winhex修改保存即可

第二个第三个在底部的返回函数里面sub_1C9640双击进入伪代码[这个修改就补贴了,自行按照1第一个流程去做就行了]

第二个

第三个

第三部,替换so

看这个文件夹下应该是没有文件的(A) /data/data/com.ss.android.ugc.aweme/app_librarian/23.3.0.6525026484/libsscronet.so

删除 /data/data/com.ss.android.ugc.aweme/lib/libsscronet.so

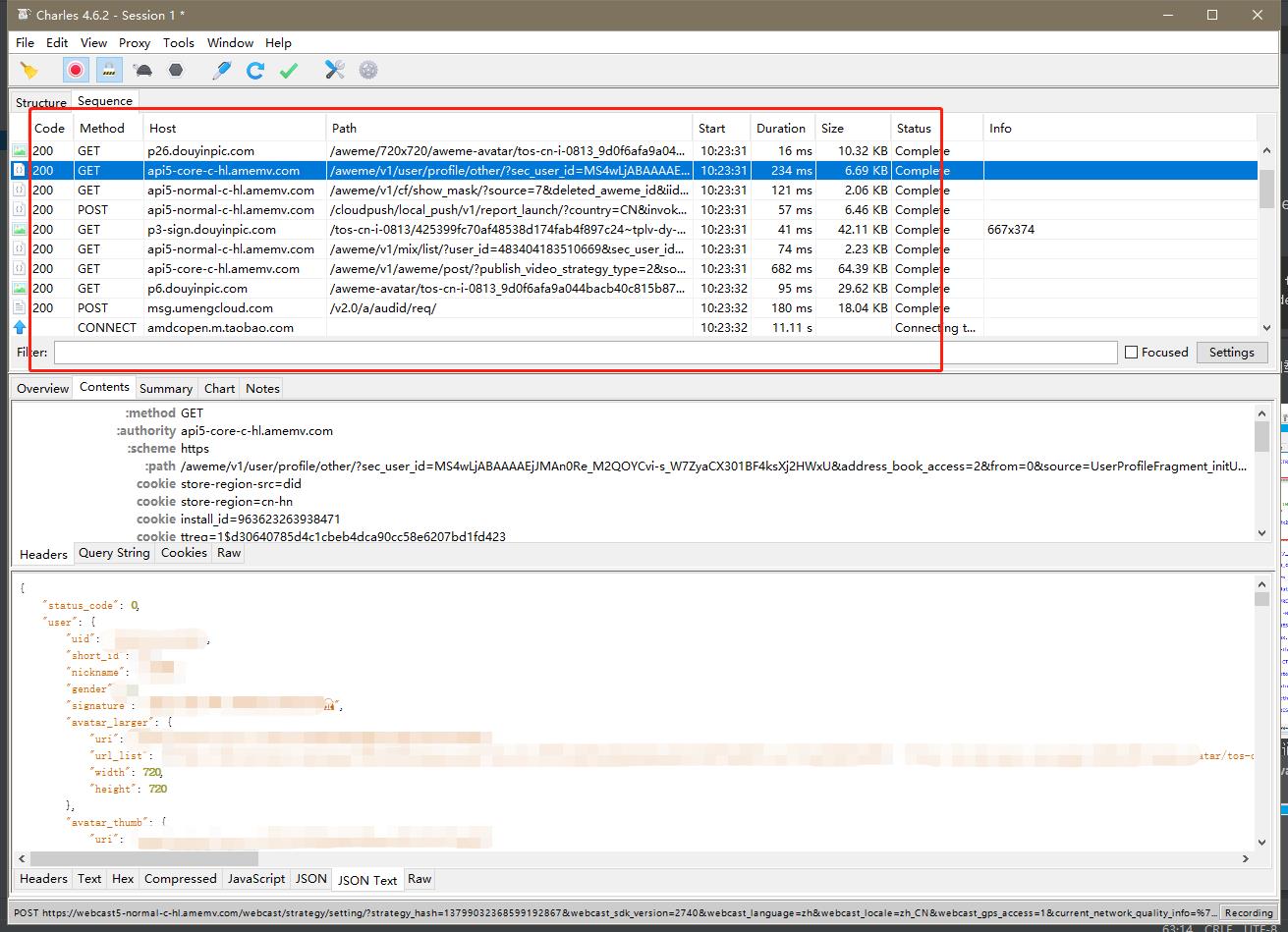

再打开抖音,(A)应该有文件libsscronet.so包显示了,替换修改的so

我是通过mt文件管理器替换的

再重启。即可抓包

下载资源

WAF绕过 -- and判断

一、环境

2、Pikachu靶机

3、安全狗最新版

二、BurpSuite2022抓包,点击获取下载地址

1、正常访问结果

2、抓取POST包,并修改,加入and 1=1,提示被拦截

POST /pikachu/vul/sqli/sqli_id.php HTTP/1.1Host: localhostContent-Length: 21Cache-Control: max-age=0sec-ch-ua: "Chromium";v="97", " Not;A Brand";v="99"sec-ch-ua-mobile: ?0sec-ch-ua-platform: "Windows"Upgrade-Insecure-Requests: 1Origin: http://localhostContent-Type: application/x-www-form-urlencodedUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.99 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9Sec-Fetch-Site: same-originSec-Fetch-Mode: navigateSec-Fetch-User: ?1Sec-Fetch-Dest: documentReferer: http://localhost/pikachu/vul/sqli/sqli_id.phpAccept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Cookie: PHPSESSID=vm1gpr93kn5nat0e23qft4tsg7Connection: closeid=1 and 1=1&submit=1

3、将and 1=1修改为and 0x1!=0x1肯定不成立,返回不存在,再修改为and 0x1!=0x0,返回用户名,说明“十六进制+不等于”可以绕过该WAF。

禁止非法,后果自负

欢迎关注公众号:web安全工具库

欢迎关注视频号:之乎者也吧

以上是关于抖音最新版抓包方案,修改so绕过ssl的主要内容,如果未能解决你的问题,请参考以下文章

最新 抖音 x-gorgon 0408 算法定位查找过程笔记 最新抖音12.4版本