sourcemap文件泄露漏洞

Posted 小心灵呀

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了sourcemap文件泄露漏洞相关的知识,希望对你有一定的参考价值。

最近进行渗透测试时,时常遇到xray扫出sourcemap文件,每次扫到都要百度,因此做个笔记。

漏洞原理

在日常测试时,经常会遇到以js.map为后缀的文件

这是jQuery中的一个新功能,支持Source Map

非常多Webpack打包的站点都会存在js.map文件.

通过sourcemap可还原前端代码找到API,间接性获取未授权访问漏洞

什么是Source map

简单说,Source map就是一个信息文件,里面储存着位置信息。转换后的代码的每一个位置,所对应的转换前的位置。

有了它,出错的时候,除错工具将直接显示原始代码,而不是转换后的代码,这无疑给开发者带来了很大方便。

漏洞复现

使用xray扫到 dirscan/sourcemap/default 漏洞。

直接访问链接可下在sourcemap文件,利用该文件还原源代码需使用reverse-sourcemap工具。

先安装:nodejs,

下载地址:https://nodejs.org/zh-cn/download/

选择适合自己操作系统的版本:

双击下载后的文件,一路点击 next即可成功安装

安装完nodejs后,控制台输入:

npm -v

即可查看安装的版本。

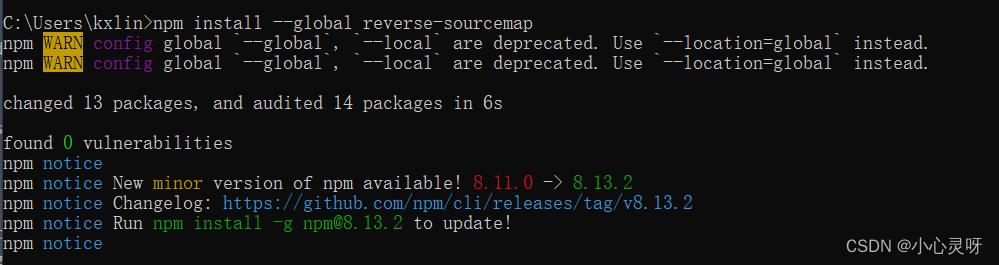

然后安装 reverse-sourcemap

npm install --global reverse-sourcemap

安装完成(PS:我电脑中已经有reverse-sourcemap,所以大家如果为初次安装看到信息可能跟我不一样)。

安装完成后,将其加入环境变量

检查是否安装成功:

reverse-sourcemap -h

安装成功

还原map文件

reverse-sourcemap -v ****.js.map -o output

map文件会还原到 output文件

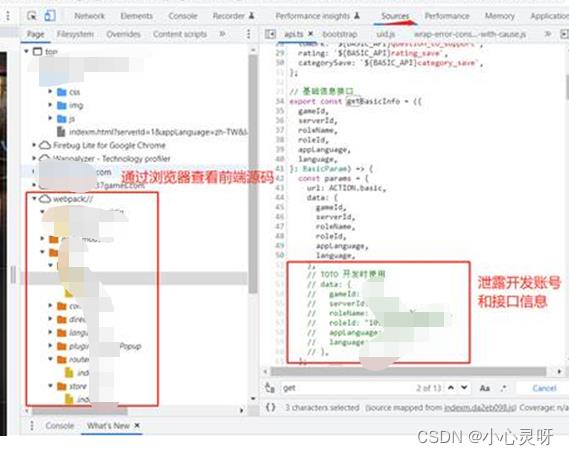

同时还可以通过浏览器,开发者模式-source模块查看前端源代码

漏洞修复

临时的解决方法就是删除代码目录下的.map文件;

永久的解决方法就是在build的时候禁用产生map文件的功能;

在scripts/build下的build.js 文件中添加如下配置:

process.env.GENERATE_SOURCEMAP = ‘false’;

重新build就不会再产生sourcemap文件了

参考链接:https://cloud.tencent.com/developer/article/1981398

IIS短文件名泄露漏洞如何解决?

我之前网站监测到我的网站: 只有一个旁注危险,后来我想对网站进行压缩,就在本地用IIS进行操作,没弄好,之后打开网站一段时间就会自动跳转到一个广告页面,我就对网站进行检测就发现了一个“IIS短文件名泄露漏洞”,经过搜索提示了3种解决方案:方案1.修改注册列表HKLMSYSTEMCurrentControlSetControlFileSystemNtfsDisable8dot3NameCreation的值为1,或者,可以直接点此下载,然后运行,再重启下机器。(此修改只能禁止NTFS8.3格式文件名创建,已经存在的文件的短文件名无法移除)。该修改不能完全修复,只是禁止创建推荐使用后面的修复建议;方案2.如果你的web环境不需要asp.net的支持你可以进入Internet 信息服务(IIS)管理器 --- Web 服务扩展 - ASP.NET 选择禁止此功能。(推荐)方案3.升级net framework 至4.0以上版本.(推荐)我采取了第三张,升级了net framework 至4.0以上,但还是没效果,漏洞还存在,不知道有哪位高手能详细提出解决方法?

http://www.wooyun.org/bugs/wooyun-2010-09202这是一个很早的漏洞。。你升级下framework按理说是可以解决的。不知道是不是你没有安装正确。你重启一下试试。然后再检测一次~ 参考技术A 我正在尝试用IIS 7 里面的请求筛选,过滤~ ,* 字符以上是关于sourcemap文件泄露漏洞的主要内容,如果未能解决你的问题,请参考以下文章