为什么ZTNA是虚拟私有网络的强大替代者

Posted 白宇929

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了为什么ZTNA是虚拟私有网络的强大替代者相关的知识,希望对你有一定的参考价值。

城堡与护城河模型通过创建硬化的外部边界,使企业免受外部攻击,而内部却是柔软且易受攻击的。在此模型中,所有在本地和网络上工作的员工都已经通过了外围安全保护。这些用户默认情况下位于网络上,并自动分类为“受信任”,从而获得对企业应用程序的完全和横向访问。但是,如果用户在网络上感染了设备怎么办?这是否意味着东西方运动将使抵抗力有限的水平进攻(例如WannaCry)成为可能?

那么,当远程用户虚拟私有网络进入网络以访问内部应用程序时,这种固有的信任意味着什么?

•虚拟私有网络通过防火墙引导用户—您的防火墙使有害物远离您的网络;但是,您的虚拟私有网络会引导用户通过防火墙,而不验证用户或检查其状态。

设备上的安全漏洞,并增加风险

•由于IP暴露于Internet,因此可检测到网络-用户通过入站连接连接到网络。这意味着网络IP暴露在Internet上,因此任何人都可以ping通网络架构,无论是否经过授权。这些可见的IP为基于Internet的攻击(例如DDoS)创建了漏洞点。

•一旦进入网络,远程用户就被视为受信任的—一旦远程用户通过虚拟私有网络进入网络,它们便被视为“受信任”。他们是否值得信赖尚不得而知,但是远程用户仍被授予横向网络访问权限。攻击的表面积增加了,而网络安全则有效地交给了远程用户及其设备。

虚拟私有网络的基础建立了暴露点,并使网络容易受到攻击。随着对其他安全措施的需求增加,我们今天看到的大量入站安全堆栈中找到的设备数量也随之增加。

事实是,虚拟私有网络授予用户过多的信任,并且随着企业希望实现零信任网络,消除固有的信任只是确保私有应用程序访问安全的第一步。企业需要一种可在网络上运行的现代远程访问解决方案。有条件的自适应信任基础。

零信任网络访问(ZTNA),也称为软件定义的外围(SDP),无需虚拟私有网络即可提供对私有企业应用程序的安全访问。ZTNA基于自适应信任模型,在该模型中,信任永远不会隐式,并且访问是在“需要知道”(由细粒度策略定义)的最小特权基础上进行的。然后,按照Gartner的CARTA方法的建议,对访问权限进行监控,以进行持续的风险评估。由于ZTNA解决方案是100%定义的软件,因此不需要物理设备,但可以部署在任何环境中以支持所有REST-API应用程序。

ZTNA的四个原则

ZTNA将提供应用程序访问的行为与网络访问完全隔离开来。这种隔离减少了网络风险,例如被受感染的设备感染,并且仅向授权用户授予应用程序访问权限。

从应用程序到用户的由内而外的连接可确保未经授权的用户看不到网络和应用程序基础结构。IP永远不会暴露于Internet,从而形成“暗网”,并使网络无法找到。

应用程序细分可确保一旦获得用户授权,就可以一对一地授予应用程序访问权限,以便授权用户只能访问特定的应用程序,而不能完全访问网络。

ZTNA采用用户到应用程序的方法,而不是以网络为中心的方法来实现安全性。利用端到端的加密TLS微隧道而不是MPLS,网络不再受到重视,互联网成为新的公司网络。

ZTNA作为独立产品

独立产品要求客户部署和管理产品的所有元素。此外,多家IaaS云提供商还为其客户提供ZTNA功能。无论您位于数据中心还是云环境中,ZTNA都位于您环境的边缘,并代理用户与应用程序之间的安全连接。

好处包括:

•客户可以直接控制和管理其ZTNA基础架构,这可能是合规性需求所必需的

•本地托管的物联网服务可受益于优化的速度

•如果本地用户不必连接到Internet即可访问本地托管的应用,则可以提高性能速度

ZTNA作为云服务

另一个选项是ZTNA即服务。这是一项云托管服务,客户可以利用供应商的云基础架构来执行策略。企业只需购买用户许可证并部署轻量级连接器即可在所有环境中使用前端应用程序;供应商满足连接性,容量和基础架构的需求。访问是通过用户与应用程序之间的代理式由内而外的连接建立的,从而有效地将应用程序访问与网络访问脱钩,而从未将IP暴露给互联网。

好处包括:

•易于部署,因为无需部署ZTNA网关

•简化管理,因为服务不在本地托管

•始终为所有远程和本地用户的全球覆盖选择最佳途径

为什么ZTNA是强大的虚拟私有网络替代品

用户体验

•为远程用户提供更好的用户体验。没有登录和注销的概念;取而代之的是,访问是连续的,而与网络连接的更改无关。

•减少用户的延迟,从而加快访问速度并提高生产率。

•始终快速访问,无论用户是远程用户还是总部用户。

连接性

•由内而外的连接可保持网络秘密的位置,同时使应用程序能够访问网络内的各个应用程序。这种方法可优化连接性并最大程度地减少延迟。相反,使用虚拟私有网络,从虚拟私有网络客户端>到虚拟私有网络集中器>的入站连接直接进入网络。

•ZTNA使用微隧道优化了从每个用户到每个应用程序的流量路径。这些隧道是根据每个会话按需创建的。因此,如果用户希望同时甚至从另一个设备访问另一个私有应用程序,则ZTNA会启动不同的微隧道.VPN为每个用户使用一条隧道运行所有应用程序。

安全

•应用程序访问与网络访问分离。ZTNA摆脱了以网络为中心的安全性,而是专注于保护用户和应用程序之间的连接。

•访问是一对一授予的,仅允许授权用户访问特定的应用程序。横向移动是不可能的,并且减小了攻击面。

•网络和应用程序被隐匿于未经授权的用户,并且IP从不公开,从而减少了基于Internet的攻击的威胁。

管理

•ZTNA是100%基于软件的,易于部署。无需安装,配置和管理设备,但ZTNA也可以与虚拟私有网络一起部署。

•ZTNA并非以IP地址为中心,因此无需管理ACL,防火墙策略或翻译。

•可以在应用程序和用户级别应用粒度策略,从而为应用程序提供高度集中的安全性,并为用户提供最低特权的访问。

•ZTNA增强了对以下方面的可见性:

•通过实时日志流进行用户活动

•以前未被发现的应用程序

•环境健康监测

ZTNA需要考虑的因素

在将ZTNA用作VPN替代方案时,您需要考虑两件事:

您现有的环境

花一点时间考虑组织的现有环境。考虑一下您的生态系统及其在满足业务需求方面的有效性。要考虑的一些问题包括:

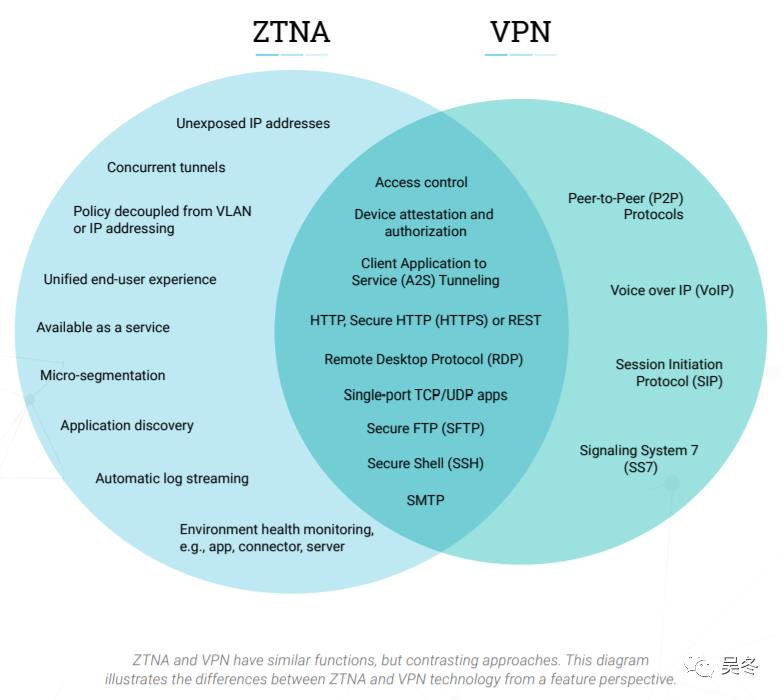

•访问私有应用程序(对等,SIP等)必须支持哪些协议,因为ZTNA并不支持所有协议

•您的企业应用程序位于哪里?

•您的用户在哪里?

•谁在尝试访问应用程序?员工,第三方用户等?

•您对您的解决方案满意吗?

•您的用户对您的解决方案满意吗?

根据对这些问题的回答,可以确定业务的当前需求,尤其是当前解决方案无法执行的领域。借助这些信息,您可以确定哪些地方需要改进?

您未来的环境

现在考虑一下您的公司在不久或将来的前景如何,以及它的需求是什么。

要考虑的一些问题包括:

•企业正在成长吗?未来是否存在并购(M&A)?

•是否会有其他应用程序和用户?用户消费会改变吗?

•分支机构位置将访问云应用程序吗?

•容量和可用性需要什么?

•云采用会增加吗?您需要采用混合策略还是多云策略?

考虑到这些注意事项,您是否认为当前的远程访问服务可以满足组织的数字化需求?如果没有,您可能需要考虑ZTNA服务。

来源:网络与安全札记

以上是关于为什么ZTNA是虚拟私有网络的强大替代者的主要内容,如果未能解决你的问题,请参考以下文章

教程篇(7.0) 06. 零信任网络访问ZTNA ❀ FortiClient EMS ❀ Fortinet 网络安全专家 NSE 5

教程篇(7.0) 06. 零信任网络访问ZTNA ❀ FortiClient EMS ❀ Fortinet 网络安全专家 NSE 5

教程篇(7.0) 06. 零信任网络访问ZTNA ❀ FortiClient EMS ❀ Fortinet 网络安全专家 NSE 5