sql注入漏洞如何修复

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了sql注入漏洞如何修复相关的知识,希望对你有一定的参考价值。

技术的意思是主机有防注入的功能,不能修复,但是百度一直提示,且有降权趋势

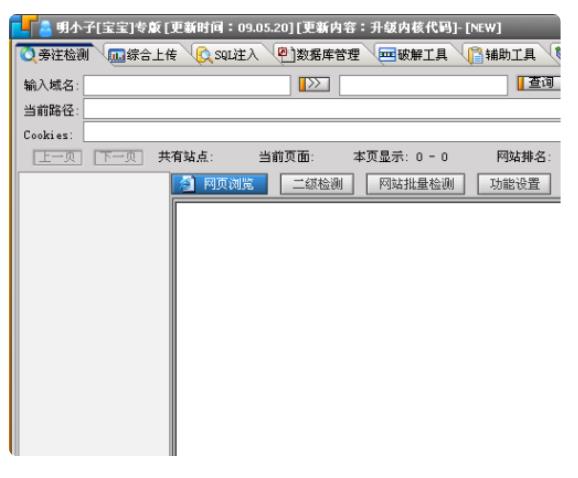

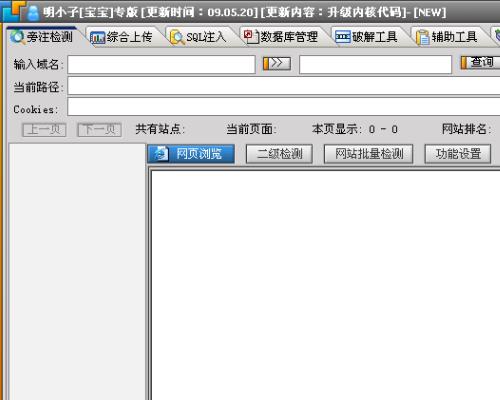

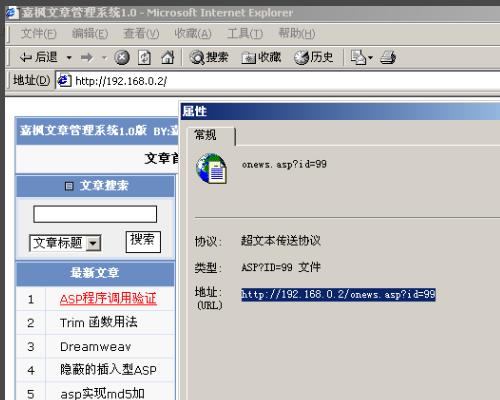

一、打开domain4.1,在旁注检测—”当前路径”中输入服务器的域名或IP地址。

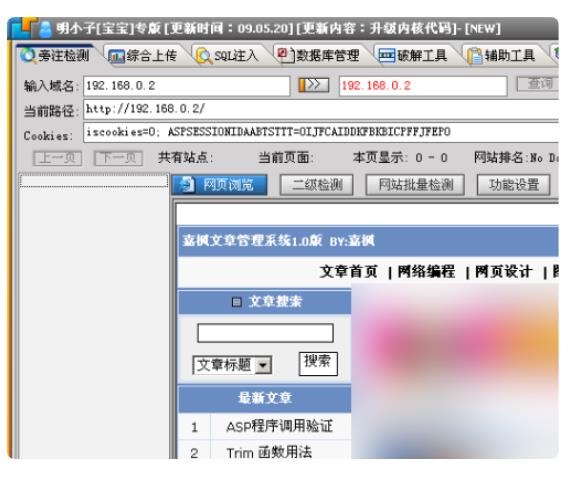

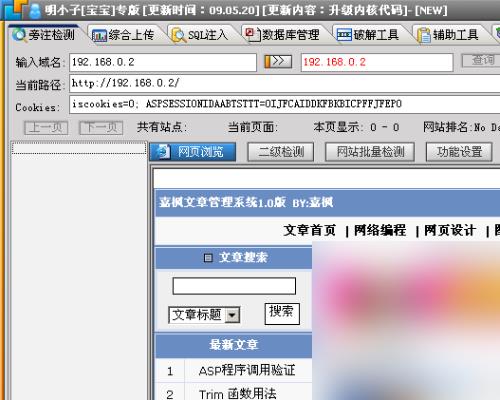

二、点击“连接”,在“网页浏览”中显示打开的网页,并自动检测注入点,在“注入点:”中显示结果。

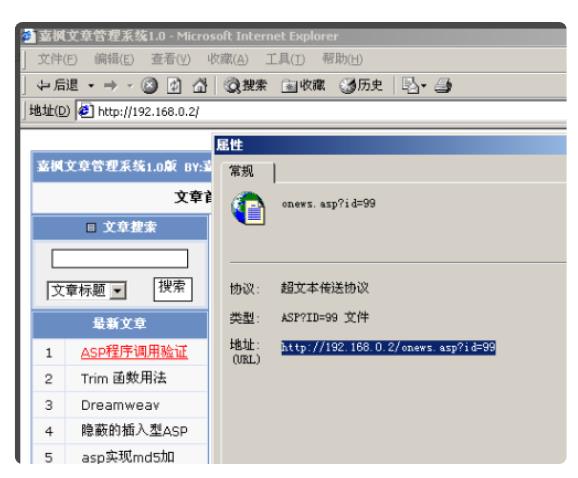

三、选择任何注射点,然后单击-“检测注射”。

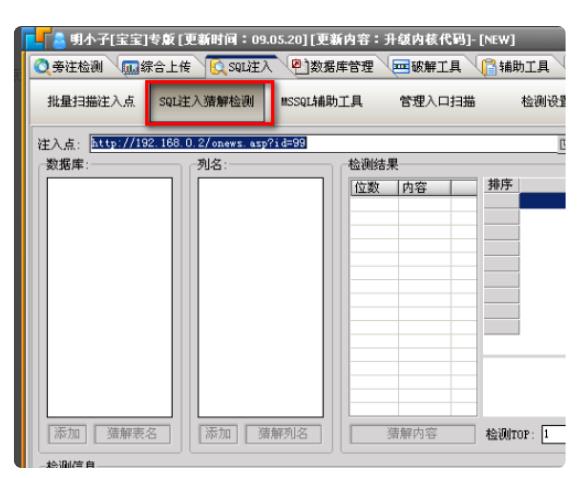

四、对注射点进行注射检测,点击-'开始检测。

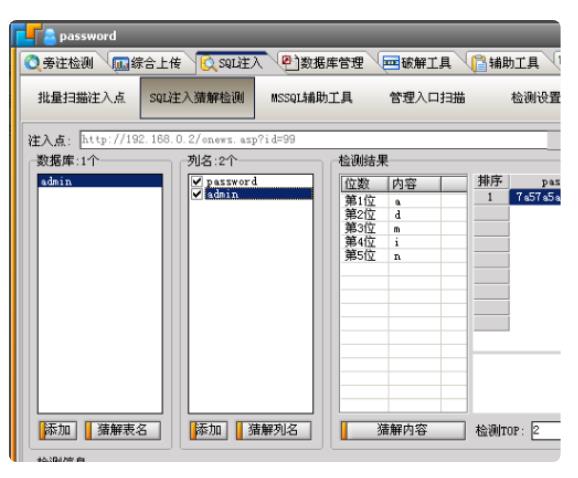

五、点击“猜测表名”,选择“管理员”,点击“猜测列名”,选择“密码”和“管理员”,点击“猜测内容”。密码是用MD5加密的,可以用在线密码破解。

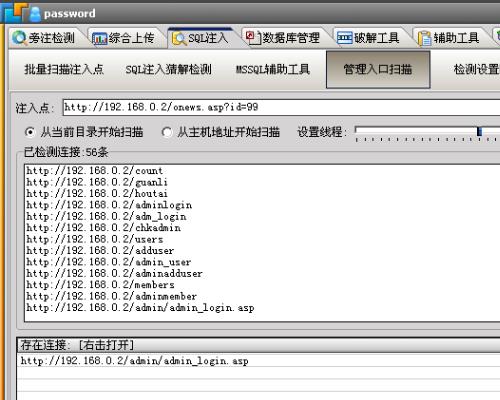

六、在“管理门户扫描”中进行后台扫描,结果如下。

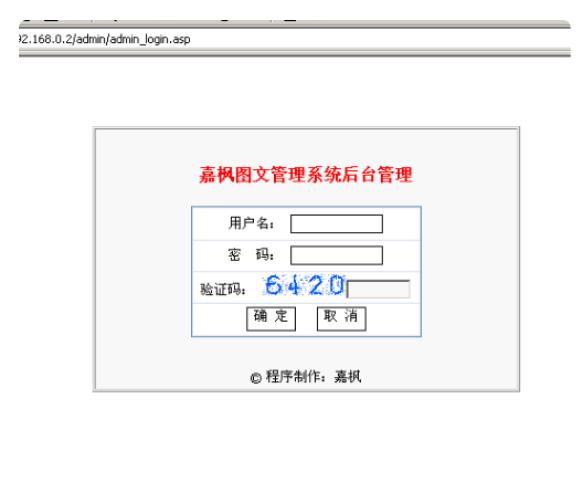

七、右击获取的地址,进入后台管理登录界面。

1、打开Domain4.1,在旁注检测—》“当前路径”输入服务器的域名或IP地址。

2、单击“连接”,在“网页浏览”中会显示所打开的网页,并且自动检测注入点,并将结果显示在“注入点:”中。

3、任意选择一个注入点,单击-》检测注入。

4、对注入点进行注入检测,单击-》开始检测。

5、单击“猜解表名”,选择admin,单击“猜解列名”,选择“password”和“admin”,单击“猜解内容”,密码是用MD5加密的,可用在线密码破解。

6、在“管理入口扫描”中进行后台扫描,结果如下。

7、右击得到的地址,进入后台管理登录界面。

WHERE USER_NAME = 'XX' AND PASSWORD = 'XX'

如果用户想办法将 USER_NAME 的值穿过去是 ' OR 1=1 OR '' = 这个的话 (包括引号)

那么你的查询条件将失效 将会查出全部的用户。

这种注入 能防范的方法太多了。 比如查出来之后 你可以用PASSWORD和用户输入的PASSWORD对比一下 看是否一致 不一致 说明是入侵。

discuzX3.2 X3.4网站漏洞修复 SQL注入与请求伪造***利用与修复

discuzX3.2 X3.4网站漏洞修复 SQL注入与请求伪造***利用与修复

分类专栏: 网站安全 网站被篡改 如何防止网站被黑 如何防止网站被挂马 如何防止网站被侵入 网站安全服务 百度网址安全中心 dz论坛Discuz_X3.4最新网站漏洞 网站安全检测 网站安全 文章标签: discuzX3.2漏洞修复 网站漏洞修补 修补网站漏洞 discuz漏洞修复 网站安全公司

版权

2018年12月9日,国内某安全组织,对discuz X3.2 X3.4版本的漏洞进行了公开,这次漏洞影响范围较大,具体漏洞是discuz 的用户前段SQL注入与请求伪造漏洞,也俗称***F漏洞,漏洞产生的原因首先:php环境的版本大约PHP5.2,dizcuzX3.2 X3.4版本,服务器环境是windows 2008 2003 2012系统,linux centos不受此漏洞的影响。

漏洞的详情与利用

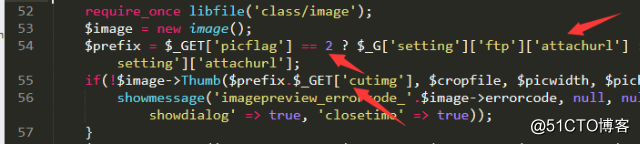

该漏洞产生的原因是由于source目录下的module文件里的misc模块代码,具体的是misc_imgcropper.php文件第54行到56行之间的函数变量赋值问题导致可以插入恶意非法参数,导致可以进行变量,我们跟进这个函数传递到了那里。

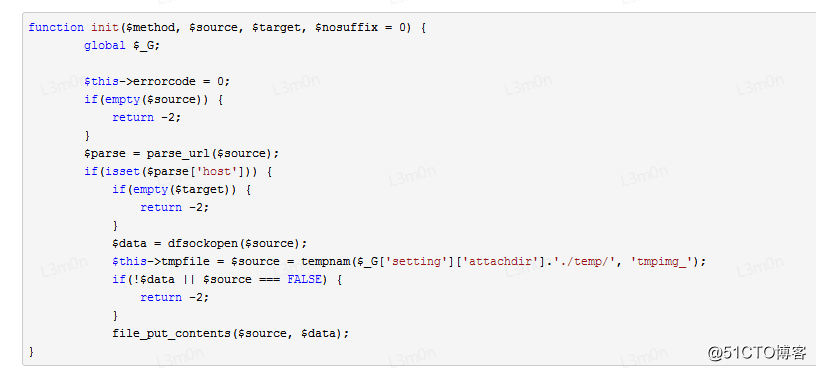

跟踪这个函数查到调用到了class目录下的class_images.php,代码如下图:

从上述代码中可以看出传递过来的url函数,被正常解析到curl请求当中去,通过这里的代码功能我们可以知道,我们可以调用cur的请求,去请求一些其他网站,curL:www.***.com.那么我们可以伪造自己构造的XSS获取代码,把代码放到自己的网站当中,让访问者自动访问我们精心制作的地址即可。但是利用这个请求伪造***的漏洞需要一定的条件就是需要网址的跳转才能更好的利用。

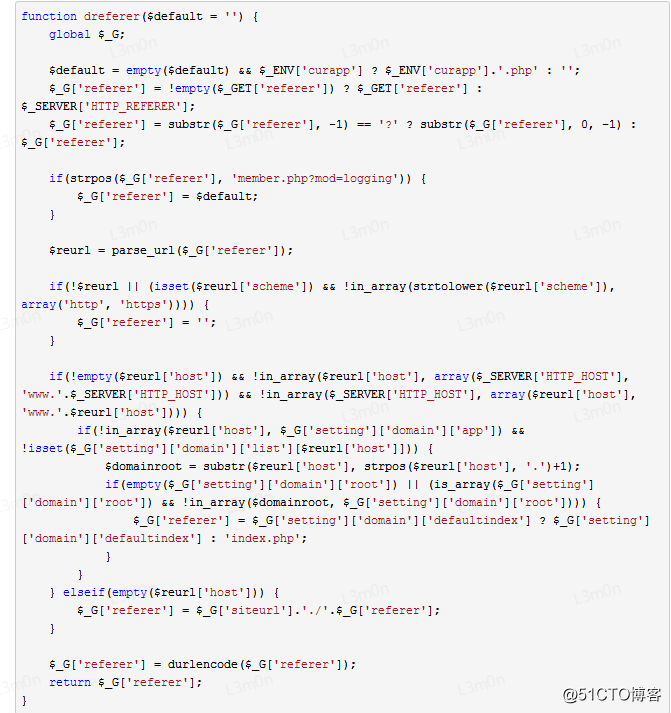

在discuz漏洞的利用过程中我们发现有些php版本也存在问题,必须是大约PHP5.2版本的,有些curl网址的请求才能有效果。我们提交的方式是get方式的数据提交,使用referer进行判断跳转。discuz官方对于来路的判断跳转进行了严格的过滤,导致你能使用任何地址进行跳转,我们来看下官方是如何写的代码。如下图:

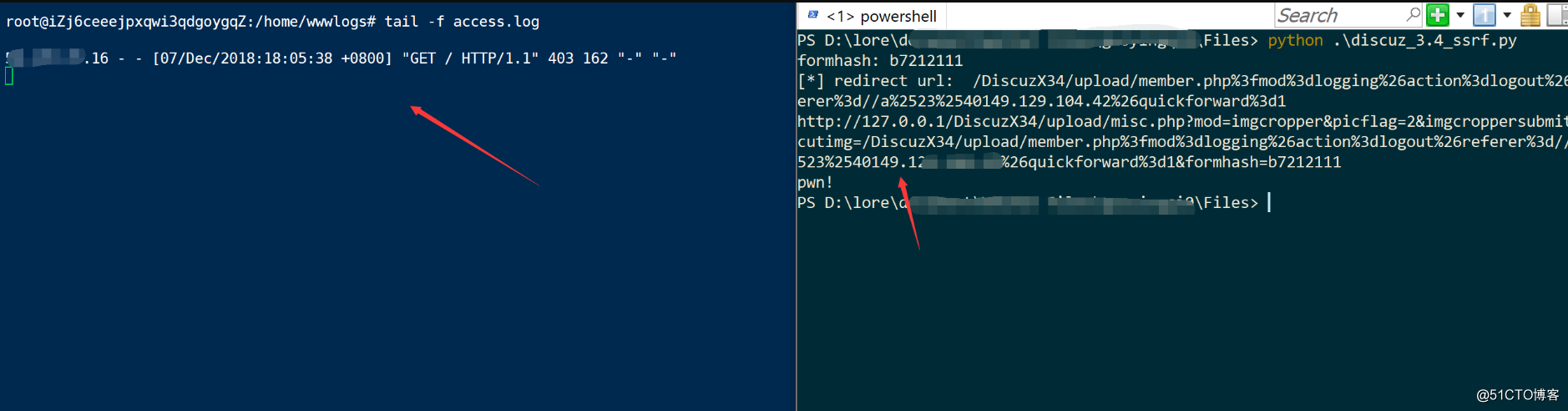

从代码里可以看到限制了只要是本地的网址https://127.0.0.1/discuz才能跳转,我们测试了很多方式发现可以绕过discuz的限制,https://127.0.0.1%23%40www.安全测试.com&quickforward=2即可进行绕过,我们本地来测试下该漏洞:

discuz漏洞修复

关于discuz 3.4漏洞修复,建议使用者尽快升级discuz到最新版本,针对于curl的请求,php版本降级于5.2版本一下,或者是限制curl的功能使用。对discuz上的漏洞进行修复,或者是对网站安全防护参数进行重新设置,使他符合当时的网站环境。如果不懂如何修复discuzx3.4版本discuzx3.0版本以及discuzx3.2版本漏洞,也可以找专业的网站安全公司来处理,国内也就Sinesafe和绿盟、启明星辰等安全公司比较专业.

以上是关于sql注入漏洞如何修复的主要内容,如果未能解决你的问题,请参考以下文章

安全测试 web安全测试 常规安全漏洞 可能存在SQL和JS注入漏洞场景分析。为什么自己没有找到漏洞,哪么可能存在漏洞场景是?SQL注入漏洞修复 JS注入漏洞修复 漏洞存在场景分析和修复示例(代码片段